20155205 郝博雅 Exp7 网络欺诈防范

20155205 郝博雅 Exp7 网络欺诈防范

一、实践内容

(1)简单应用SET工具建立冒名网站 (1分)

(2)ettercap DNS spoof (1分)

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。(1.5分)

基础问题回答

(1)通常在什么场景下容易受到DNS spoof攻击

DNS spoof攻击即执行DNS欺骗攻击,这是可以通过使用Ettercap来进行ARP欺骗的一种攻击,算是一种中间人攻击。当我们连接到公共网,如餐厅、校园网,或是自己的无线网被人恶意使用时。

(2)在日常生活工作中如何防范以上两攻击方法

使用公共网络时不要登陆较重要的网址;不要随便点开别人发来的链接;禁用本地的DNS缓存。

二、实验步骤

1.url攻击

- 先安装一下apache,发现已经安装了,那就开始实验吧

为了使得apache开启后,靶机通过ip地址可以直接访问到网页,apache的监听端口号应该为80,下面是查看与修改方法。

在终端中输入命令

netstat -tupln |grep 80,查看80端口是否被占用,图中可以看到我的被PID=2724这个进程占用了,输入kill 2724杀死进程。再次输入netstat -tupln |grep 80,查看端口占用情况,ok,没有显示就说占用端口的了。

- 使用

sudo vi /etc/apache2/ports.conf指令修改Apache的端口配置文件,如图所示我的监听端口是80就不需要修改了。

- 输入命令

service apache2 start开启Apache服务,接着按Ctrl+Shift+T打开一个新的终端窗口,输入setoolkit打开SET工具

- 依次选择

1(进行社会工程学攻击) -> 2(钓鱼网站攻击向量)-> 3(登录密码截取攻击)-> 2(克隆网站)

- 选择完后可以看到已经自动产生了kali的IP,之后输入要克隆的网址

- 进入

http://short.php5developer.com/生成一个伪装过的网址

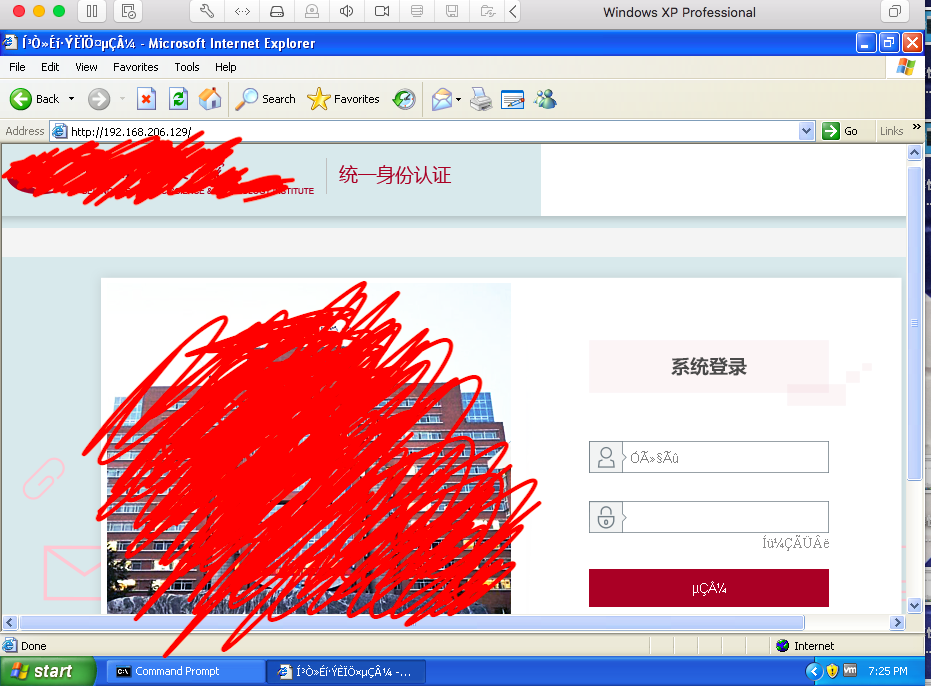

- 在靶机的浏览器上进入一步生成的网址,可以看到我们的kali成功克隆了这个网站

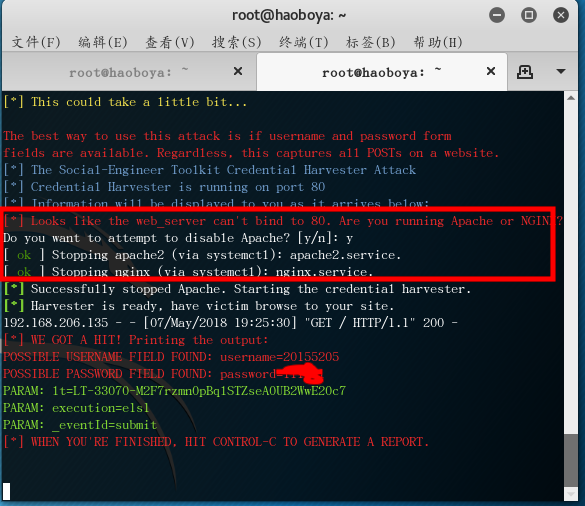

- 这时我们可以在kali中看到用户的操作甚至是登录名和密码。在克隆网站时我遇到了红框中的选项,这里要选yes,便能继续执行

2.ettercap DNS spoof

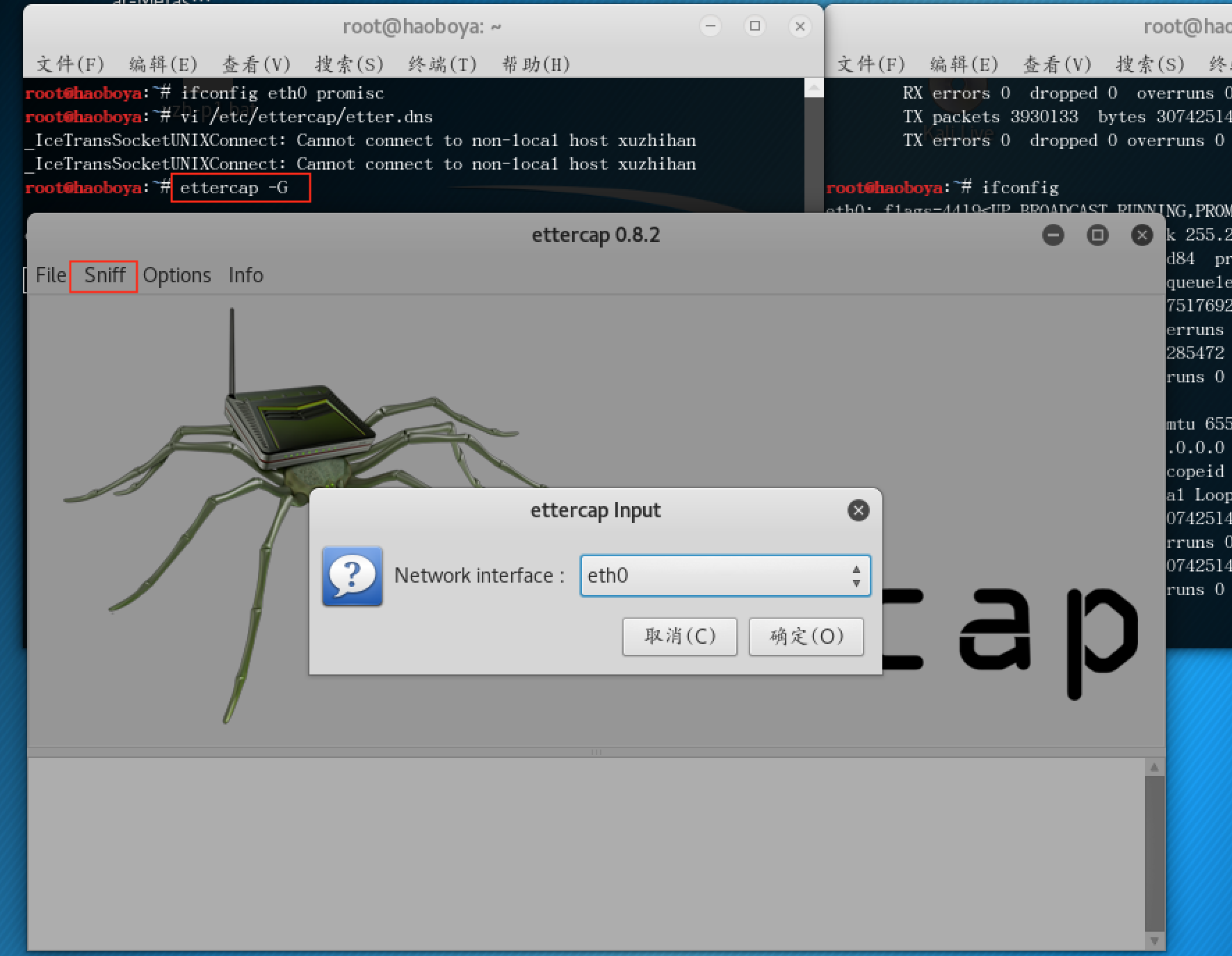

- 先使用指令ifconfig eth0 promisc将kali网卡改为混杂模式;

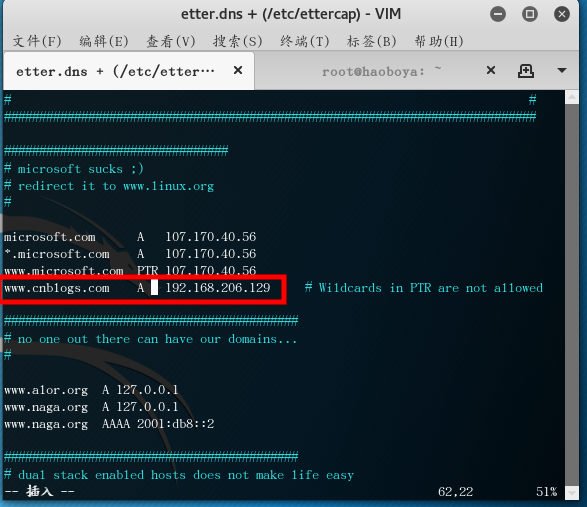

- 对ettercap的dns文件进行编辑。输入命令

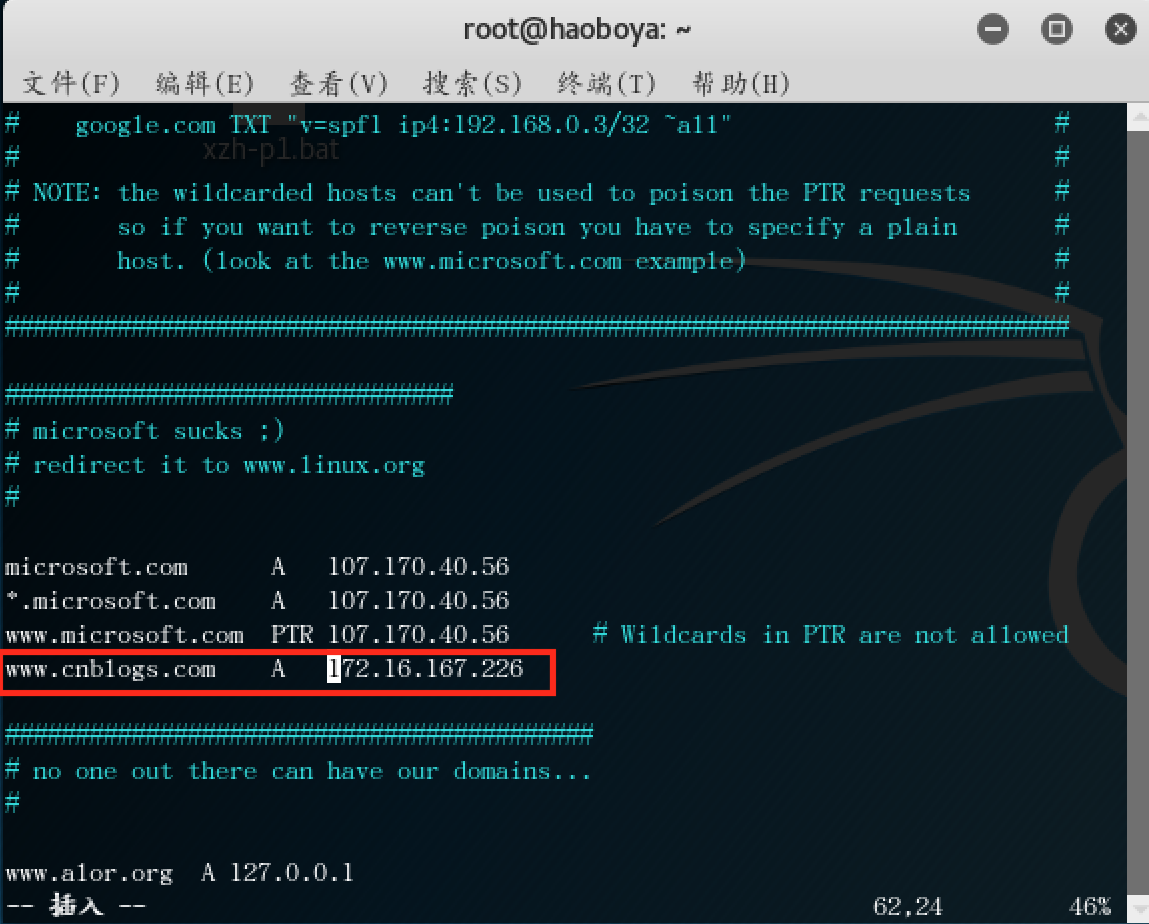

vi /etc/ettercap/etter.dns,我添加的是博客园的DNS记录,IP是kali的IP

- 输入

ettercap -G指令,开启ettercap,会自动弹出来一个ettercap的可视化界面,点击工具栏中的Sniff——>unified sniffing,然后在弹出的界面中选择eth0->ok,即监听eth0网卡:

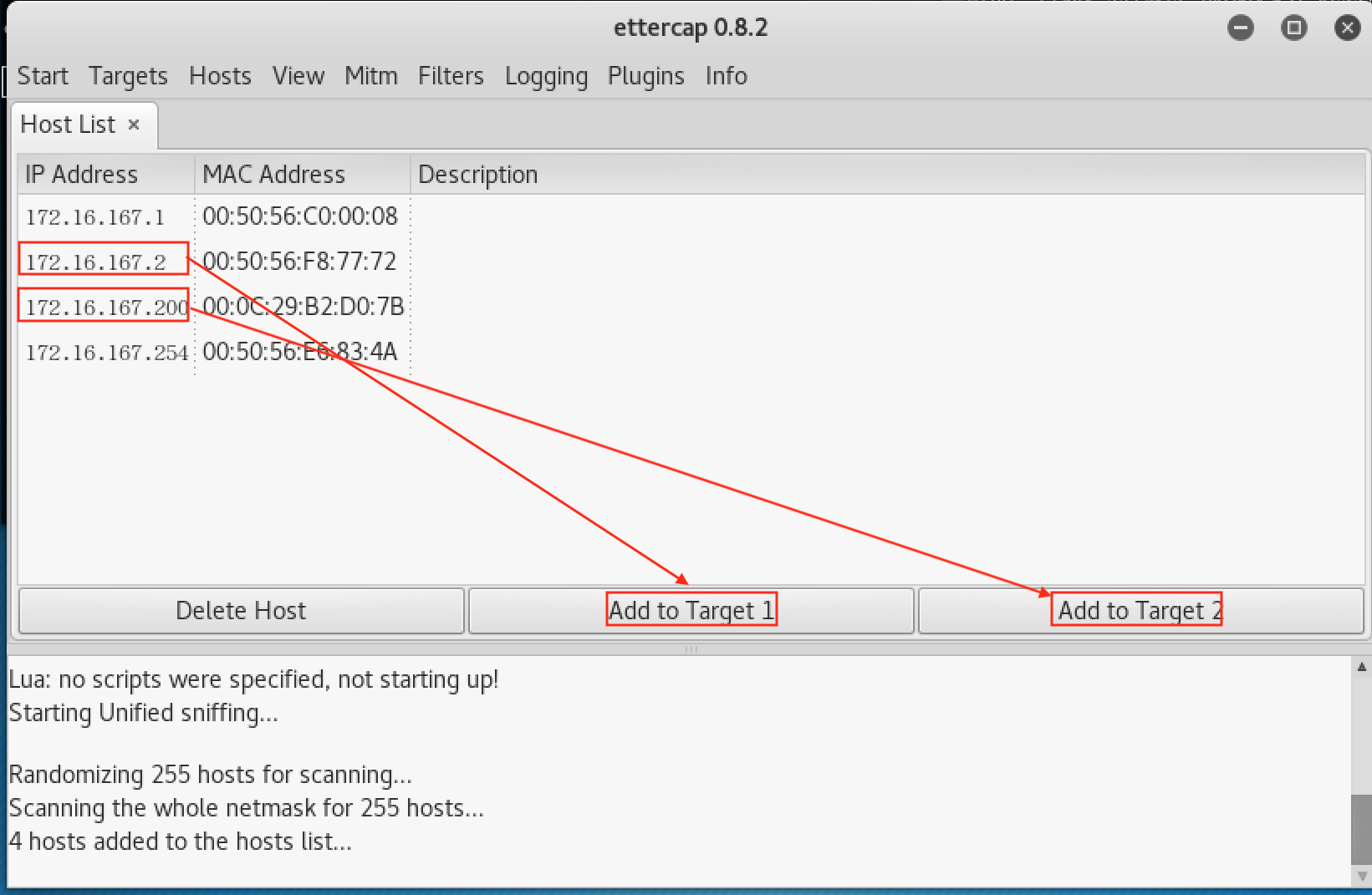

- 在工具栏中的Hosts下先点击

Scan for hosts扫描子网,再点击Hosts list查看存活主机,将kali网关的IP添加到target1,靶机IP添加到target2

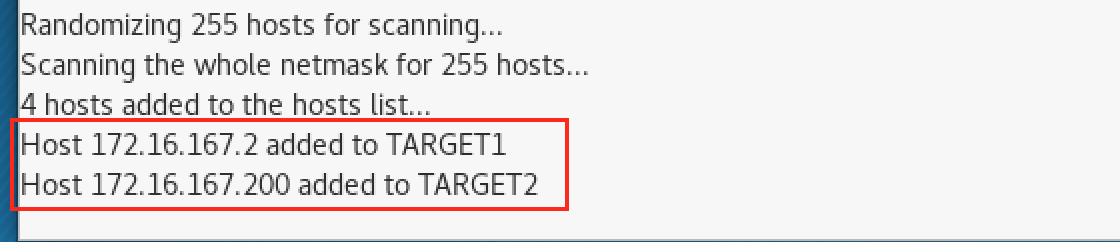

- 设置结果如图:

- 配置好后在工具栏点击

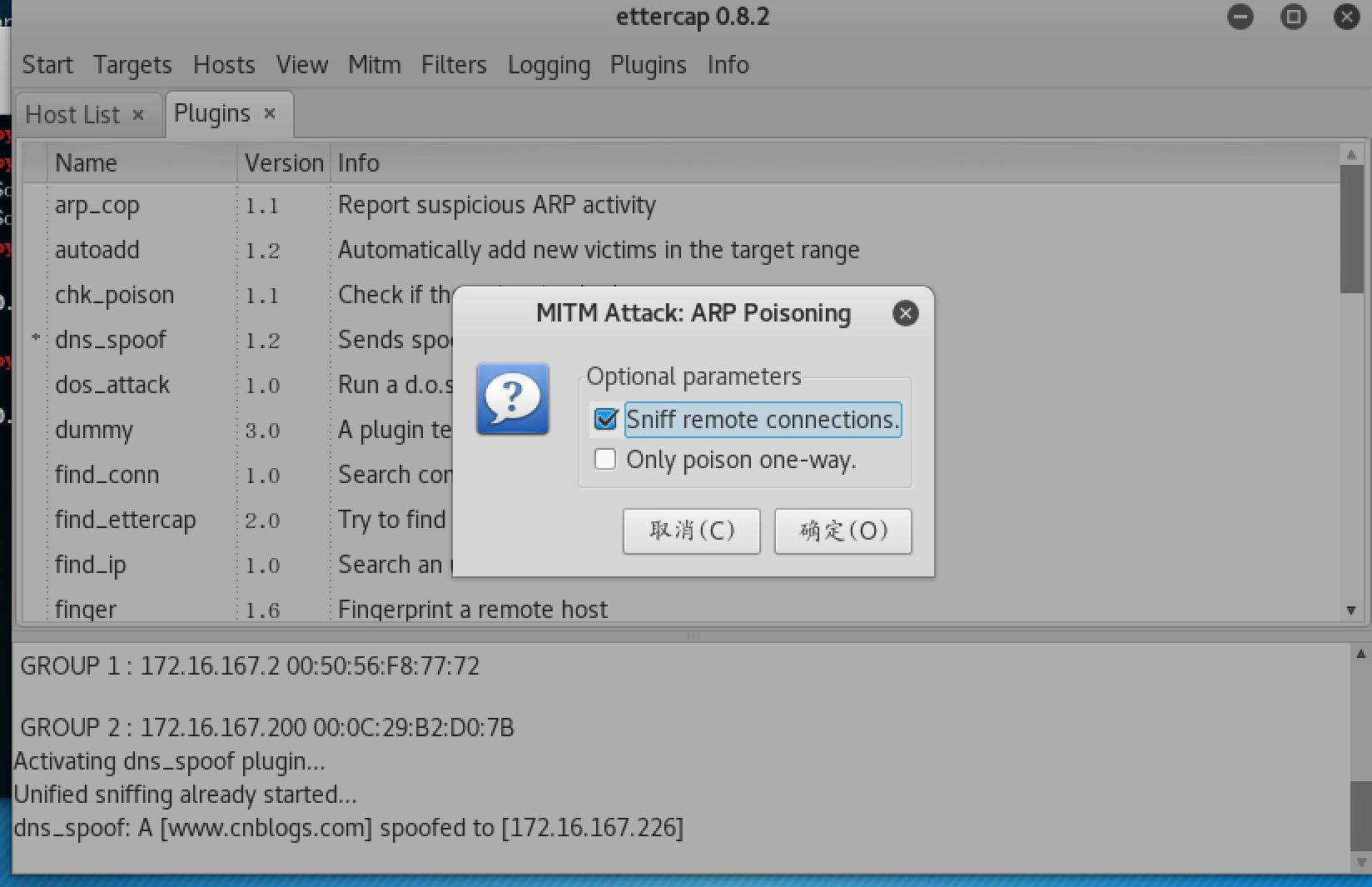

mitm>arp poisoning,选择第一个勾上并确定

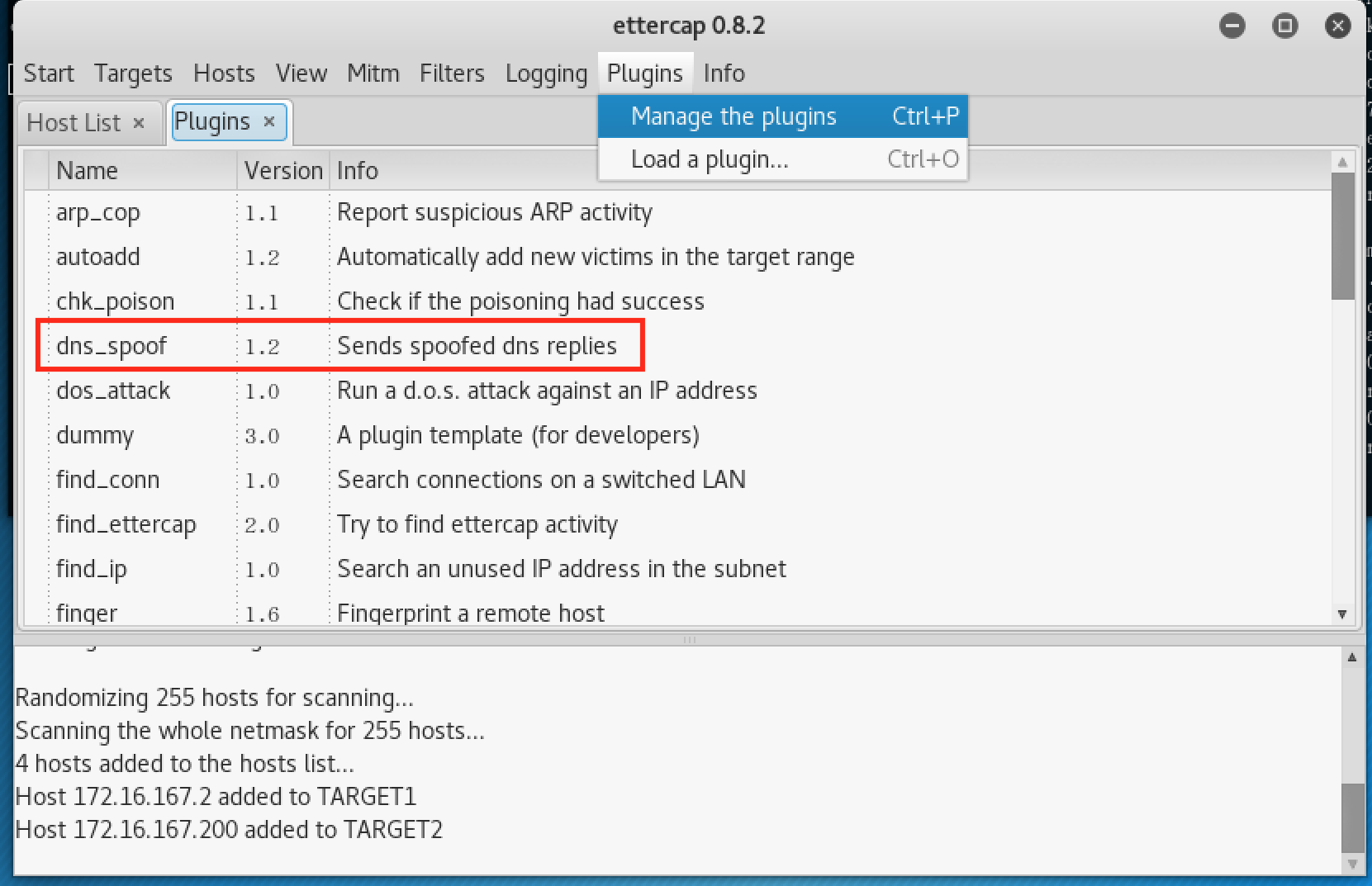

- 选择工具栏插件plugins>mangge the plugins,因为我们要进行的是DNS欺骗,所以选择dns_spoof

最后点击左上角strat>start sniffing开始工作

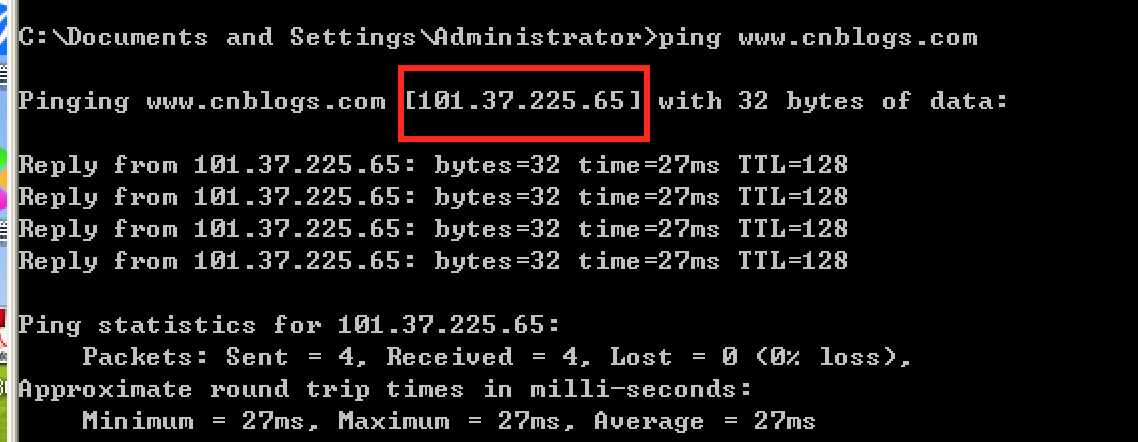

这是开启嗅探之前耙机ping博客园的结果:

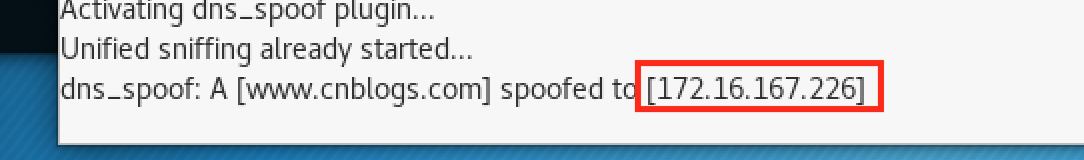

- 下图是开启嗅探之后ping博客园的结果,可以看到设置好ettercap之后博客园的IP变成了kali的IP

- 在ettercap里也可以看到耙机ping博客园的记录

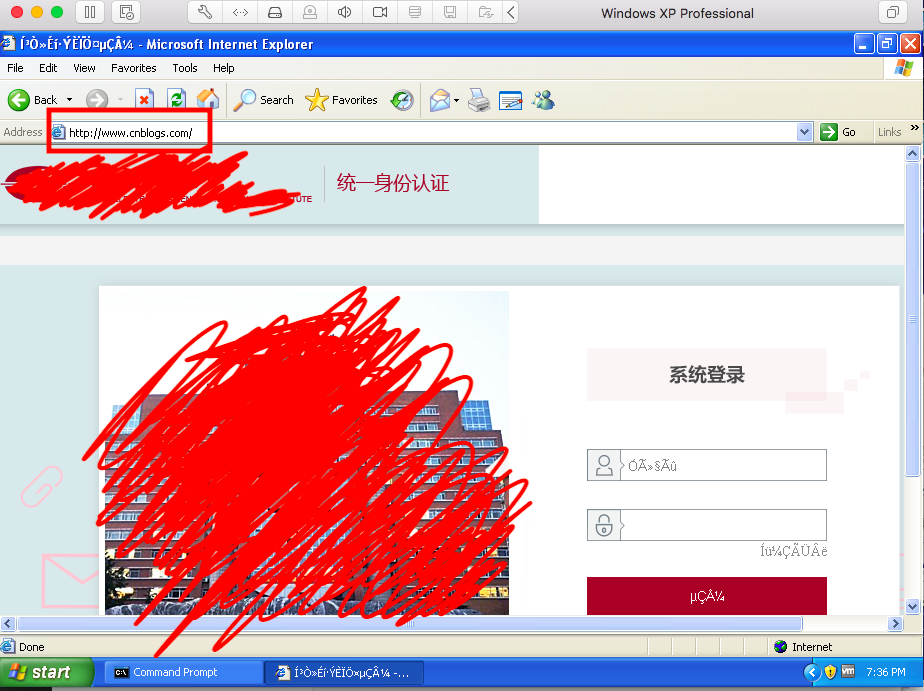

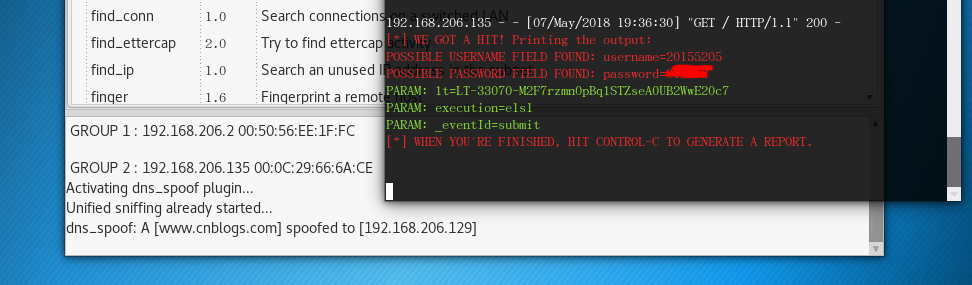

3.结合应用两种技术,用DNS spoof引导特定访问到冒名网站

- 使用第一种技术先克隆一个登录页面,然后再通过第二个技术实施DNS欺骗。

- 在DNS缓存表中添加一条

www.cnblogs.com的纪录,ip为kali的IP

- 其余步骤不再赘述,此时我们在靶机的浏览器上输入

www.cnblogs.com,可以看到进入了我们克隆的网址!

- 在靶机中进行操作,同样可以在kali中监视到!

三、实验总结

- 这两次实验都比较简单,在实验过程中补了补以前遗忘的知识,感觉受益匪浅。

20155205 郝博雅 Exp7 网络欺诈防范的更多相关文章

- NetSec2019 20165327 Exp7 网络欺诈防范

NetSec2019 Exp7 网络欺诈防范 一.本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网站 (1分) (2)ette ...

- 20155312 张竞予 Exp7 网络欺诈防范

Exp7 网络欺诈防范 目录 基础问题回答 (1)通常在什么场景下容易受到DNS spoof攻击 (2)在日常生活工作中如何防范以上两攻击方法 实验总结与体会 实践过程记录 (1)简单应用SET工具建 ...

- Exp7 网络欺诈防范

Exp7 网络欺诈防范 20154305 齐帅 一.实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网站 (2)ett ...

- 20155205 郝博雅 《网络对抗技术》Exp1 PC平台逆向破解

20155205 郝博雅 <网络对抗技术>Exp1 PC平台逆向破解 一.实验准备 1. 掌握NOP.JNE.JE.JMP.CMP汇编指令的机器码 NOP:NOP指令即"空指令& ...

- 2017-2018-2 20155314《网络对抗技术》Exp7 网络欺诈防范

2017-2018-2 20155314<网络对抗技术>Exp7 网络欺诈防范 目录 实验目标 实验内容 实验环境 基础问题回答 预备知识 实验步骤 1 利用setoolkit建立冒名网站 ...

- 20155204《网络对抗》Exp7 网络欺诈防范

20155204<网络对抗>Exp7 网络欺诈防范 一.基础问题回答 1.通常在什么场景下容易受到DNS spoof攻击 在不安全的网络环境下访问网站. 2.在日常生活工作中如何防范以上两 ...

- 20155209林虹宇 Exp7 网络欺诈防范

Exp7 网络欺诈防范 简单应用SET工具建立冒名网站 kali要作为web服务器让靶机访问冒名网站,所以要使用阿帕奇web服务器软件. 要阿帕奇使用80端口.进入配置文件/etc/apache2/p ...

- 20155210 Exp7 网络欺诈防范

Exp7 网络欺诈防范 SET工具建立冒名网站 首先利用lsof -i:80或者netstat -tupln |grep 80查询80端口的使用情况(我的电脑80端口没有被占用,如果被占用,则用kil ...

- 20155211 网络攻防技术 Exp7 网络欺诈防范

20155211 网络攻防技术 Exp7 网络欺诈防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网站 (2)e ...

随机推荐

- PL/SQL简单使用——导入、导出数据表

1.使用PL/SQL导出.导入表 在使用PL/SQL操作oracle数据库时,经常使用的一个操作就是将自己写的数据表导出,或者想把他人的数据表导入到自己的数据库中.虽然是很简单的操作,但自己之前一直出 ...

- ASCII,Unicode,GBK和UTF-8字符编码的区别和联系

如果经常写python2,肯定会遇到各种“奇怪”的字符编码问题,每次都通过谷歌解决了,但是为什么会造成这种乱码.decode/encode失败等等,本文就字符和字符编码做一个总结,更加清晰区分诸多的编 ...

- Heroku发布前准备

group :development, :test do gem 'byebug', platform: :mri gem 'sqlite3', '~> 1.3.13' end group :p ...

- airTest 应用到项目并优化

之前已经介绍了airTest的原理,该文主要指引大家能够将airTest框架应用到具体的测试项目当中去. 首先要考虑的是: 1. 你是用airTest 去做什么自动化 (android, ios, w ...

- mysql5.7.21安装要点记录

下载的是Zip解压缩版,Windows系统,因为很久没有在Windows上安装过,这次安装发现了几处和以前安装不一样的地方,特记录如下,供大家参考 MySQL配置文件位置 bin目录下的mysql_c ...

- sql的日期和时间函数–date_format

Mysql的日期和时间函数–date_format DATE_FORMAT(date,format)依照 format 字符串格式化 date 值.下面的修饰符可被用于 format 字符串中:修 ...

- checkpoint防火墙SmartDashboard登录出错

SmartDashboard登录是报错:fingerprint不匹配 原因:主备机切换导致 解决:选择凌晨不影响业务的时间拔掉原备机的电源线.

- CentOS7+CDH5.14.0安装全流程记录,图文详解全程实测-2设置SSH免密登录

因为hadoop集群在安装的时候需要集群中所有机器的权限. 所以我们需要打通所有节点的ssh无密码登陆,思路是生成每台机子的密钥,集中在一个文件中,再分发到每台机子上. 为了确保下面的命令能顺利执行, ...

- The declared package does not match the expected package Java

今天使用vscode 编写java代码做测试时候,发现这个问题,大概总结一下. 目录结构 bao -> Point.java test.java package bao; public clas ...

- strin 数组转换成int 数组

string[] strarry = ids.Trim(',').Split(','); int[] arryInts = Array.ConvertAll<string, int>(st ...