[转帖]Prometheus 监控之 Blackbox_exporter黑盒监测 [icmp、tcp、http(get\post)、dns、ssl证书过期时间]

Blackbox_exporter 主动监测主机与服务状态

Prometheus 官方提供的 exporter 之一,可以提供 http、dns、tcp、icmp 的监控数据采集

官方github: https://github.com/prometheus/blackbox_exporter

部署Blackbox_exporter

[sss@prometheus01 ]$ cd /usr/local/blackbox_exporter/

[sss@prometheus01 ]$ wget https://github.com/prometheus/blackbox_exporter/releases/download/v0.12.0/blackbox_exporter-0.12.0.linux-amd64.tar.gz

[sss@prometheus01 ]$ tar zxvf blackbox_exporter-0.12.0.linux-amd64.tar.gz

[sss@prometheus01 blackbox_exporter-0.12.0.linux-amd64]$ cd blackbox_exporter-0.12.0.linux-amd64

[sss@prometheus01 blackbox_exporter-0.12.0.linux-amd64]$ ll

total 15720

-rwxr-xr-x. 1 1000 1000 16074005 Feb 27 2018 blackbox_exporter

-rw-rw-r--. 1 1000 1000 932 Nov 21 16:05 blackbox.yml

-rw-rw-r--. 1 1000 1000 11357 Feb 27 2018 LICENSE

-rw-rw-r--. 1 1000 1000 94 Feb 27 2018 NOTICE

[sss@prometheus01 blackbox_exporter-0.12.0.linux-amd64]$cp -r blackbox_exporter /usr/local/bin

[sss@prometheus01 blackbox_exporter-0.12.0.linux-amd64]$ cat /etc/supervisord.conf|grep blackbox -A 20

[program:blackbox_exporter]

command=/usr/local/bin/blackbox_exporter --config.file=/usr/local/prometheus/blackbox_exporter/blackbox_exporter-0.12.0.linux-amd64/blackbox.yml

stdout_logfile=/tmp/prometheus/blackbox_exporter.log

autostart=true

autorestart=true

startsecs=5

priority=1

user=root

stopasgroup=true

killasgroup=true

[sss@prometheus01 blackbox_exporter-0.12.0.linux-amd64]$ supervisorctl status |grep blackbox

blackbox_exporter RUNNING pid 25343, uptime 0:19:25

blackbox.yml 文件

- 通过 blackbox.yml 定义模块详细信息

- 在 Prometheus 配置文件中引用该模块以及配置被监控目标主机

modules:

http_2xx:

prober: http

timeout: 10s

http:

preferred_ip_protocol: "ip4" ##如果http监测是使用ipv4 就要写上,目前国内使用ipv6很少。

http_post_2xx_query: ##用于post请求使用的模块)由于每个接口传参不同 可以定义多个module 用于不同接口(例如此命名为http_post_2xx_query 用于监测query.action接口

prober: http

timeout: 15s

http:

preferred_ip_protocol: "ip4" ##使用ipv4

method: POST

headers:

Content-Type: application/json ##header头

body: '{"hmac":"","params":{"publicFundsKeyWords":"xxx"}}' ##传参

tcp_connect:

prober: tcp

pop3s_banner:

prober: tcp

tcp:

query_response:

- expect: "^+OK"

tls: true

tls_config:

insecure_skip_verify: false

ssh_banner:

prober: tcp

tcp:

query_response:

- expect: "^SSH-2.0-"

irc_banner:

prober: tcp

tcp:

query_response:

- send: "NICK prober"

- send: "USER prober prober prober :prober"

- expect: "PING :([^ ]+)"

send: "PONG ${1}"

- expect: "^:[^ ]+ 001"

icmp:

prober: icmp

timeout: 5s

icmp:

Blackbox_exporter 应用场景

- HTTP 测试

定义 Request Header 信息

判断 Http status / Http Respones Header / Http Body 内容 - TCP 测试

业务组件端口状态监听

应用层协议定义与监听 - ICMP 测试

主机探活机制 - POST 测试

接口联通性 - SSL 证书过期时间

HTTP 测试

- 相关代码块添加到 Prometheus 文件内

- 对应 blackbox.yml文件的 http_2xx 模块

- job_name: 'blackbox_http_2xx'

scrape_interval: 45s

metrics_path: /probe

params:

module: [http_2xx] # Look for a HTTP 200 response.

static_configs:

- targets:

- https://www.baidu.com/

- 172.0.0.1:9090

relabel_configs:

- source_labels: [__address__]

target_label: __param_target

- source_labels: [__param_target]

target_label: instance

- target_label: __address__

replacement: 10.XXX.XX.XX:9115 # The blackbox exporter's real hostname:port.

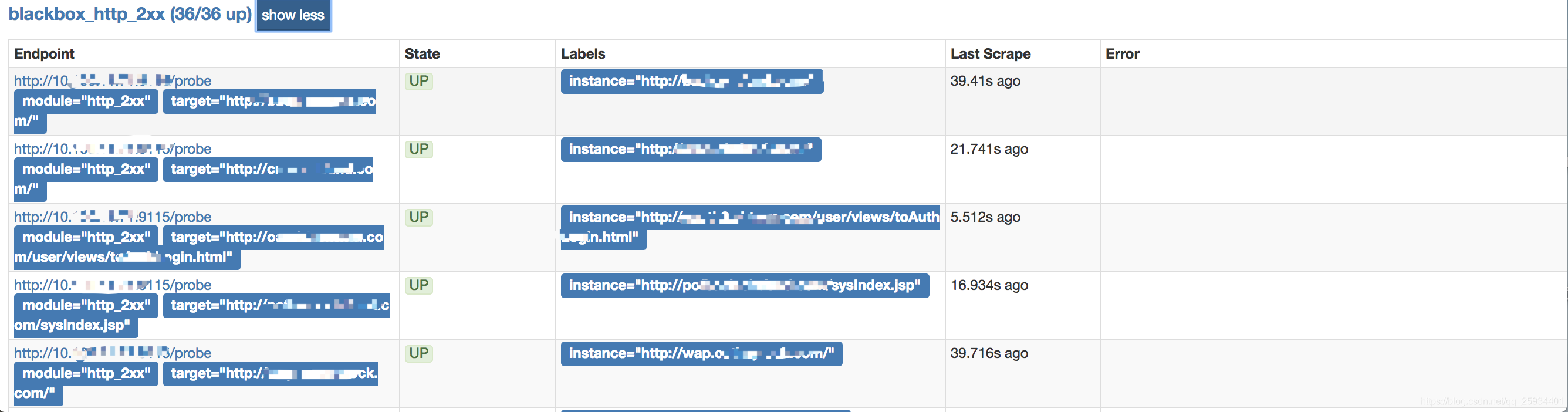

http截图

TCP 测试

- 监听 业务端口地址,用来判断服务是否在线,我觉的和telnet 差不多

- 相关代码块添加到 Prometheus 文件内

- 对应 blackbox.yml文件的 tcp_connect 模块

- job_name: "blackbox_telnet_port]"

scrape_interval: 5s

metrics_path: /probe

params:

module: [tcp_connect]

static_configs:

- targets: [ '1x3.x1.xx.xx4:443' ]

labels:

group: 'xxxidc机房ip监控'

- targets: ['10.xx.xx.xxx:443']

labels:

group: 'Process status of nginx(main) server'

relabel_configs:

- source_labels: [__address__]

target_label: __param_target

- source_labels: [__param_target]

target_label: instance

- target_label: __address__

replacement: 10.xxx.xx.xx:9115

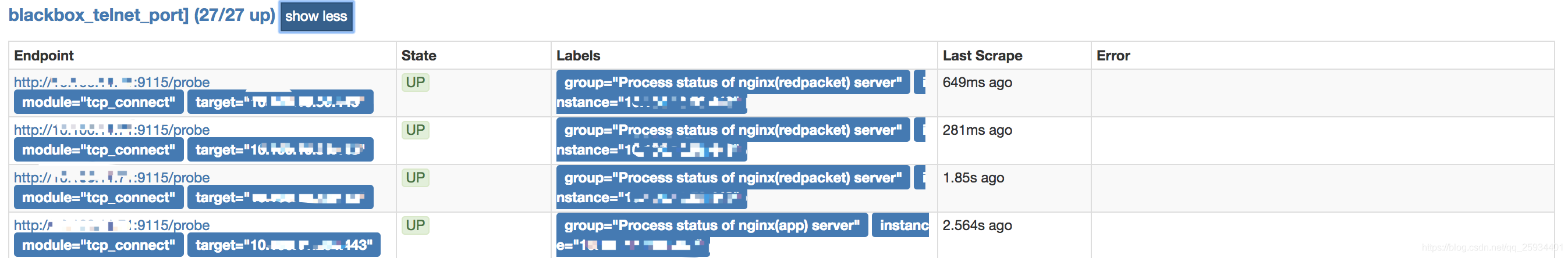

tcp_connect截图

ICMP 测试

- 相关代码块添加到 Prometheus 配置文件内

- 对应 blackbox.yml文件的 icmp 模块

- job_name: 'blackbox00_ping_idc_ip'

scrape_interval: 10s

metrics_path: /probe

params:

module: [icmp] #ping

static_configs:

- targets: [ '1x.xx.xx.xx' ]

labels:

group: 'xxnginx 虚拟IP'

relabel_configs:

- source_labels: [__address__]

regex: (.*)(:80)?

target_label: __param_target

replacement: ${1}

- source_labels: [__param_target]

regex: (.*)

target_label: ping

replacement: ${1}

- source_labels: []

regex: .*

target_label: __address__

replacement: 1x.xxx.xx.xx:9115

icmp截图

POST 测试

- 监听业务接口地址,用来判断接口是否在线

- 相关代码块添加到 Prometheus 文件内

- 对应 blackbox.yml文件的 http_post_2xx_query 模块(监听query.action这个接口)

- job_name: 'blackbox_http_2xx_post'

scrape_interval: 10s

metrics_path: /probe

params:

module: [http_post_2xx_query]

static_configs:

- targets:

- https://xx.xxx.com/api/xx/xx/fund/query.action

labels:

group: 'Interface monitoring'

relabel_configs:

- source_labels: [__address__]

target_label: __param_target

- source_labels: [__param_target]

target_label: instance

- target_label: __address__

replacement: 1x.xx.xx.xx:9115 # The blackbox exporter's real hostname:port.

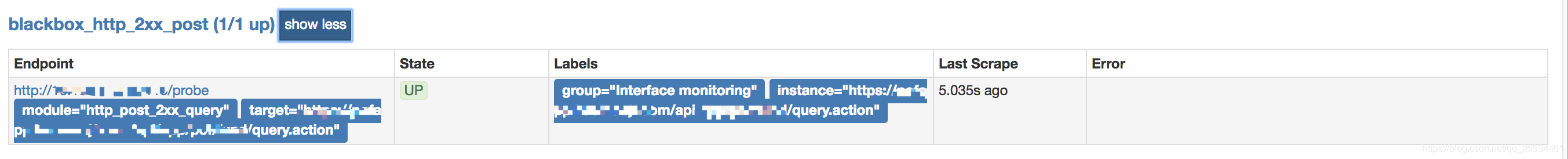

POST截图

查看监听过程

类似于

curl http://172.16.10.65:9115/probe?target=prometheus.io&module=http_2xx&debug=true

- 1

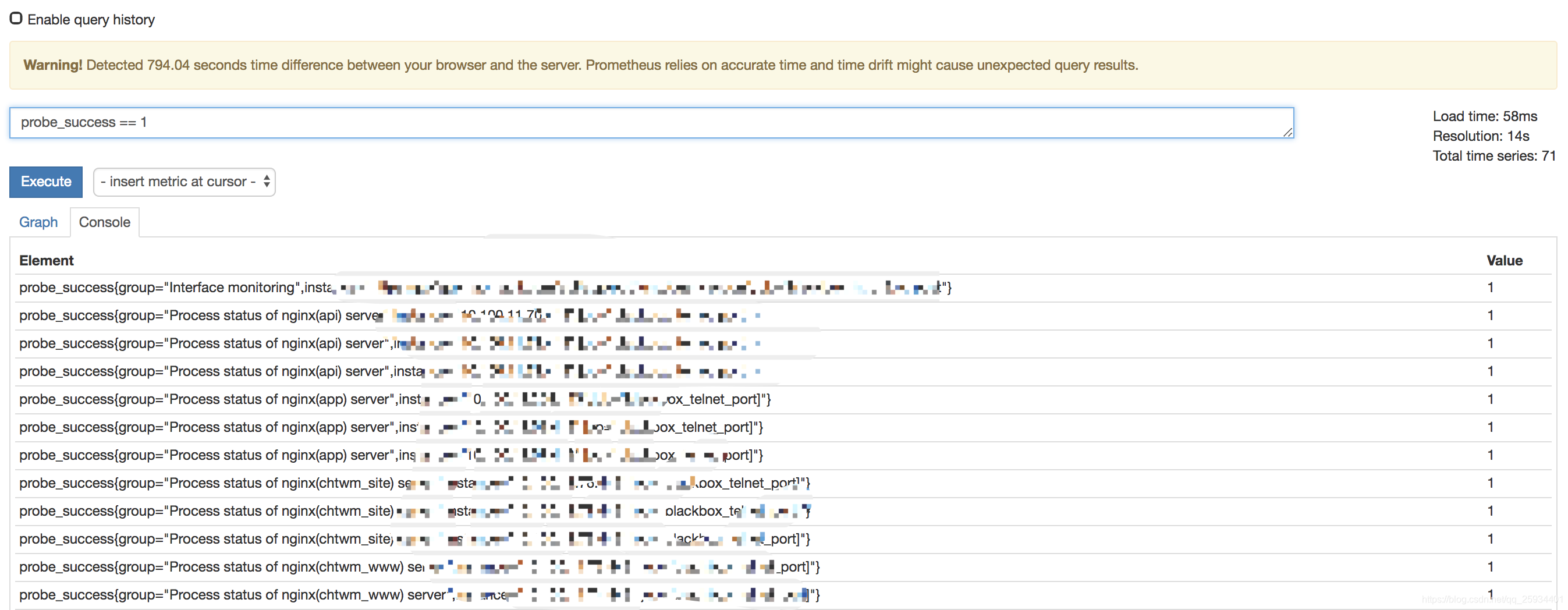

告警应用测试

icmp、tcp、http、post 监测是否正常可以观察probe_success 这一指标

probe_success == 0 ##联通性异常

probe_success == 1 ##联通性正常

告警也是判断这个指标是否等于0,如等于0 则触发异常报警

[sss@prometheus01 prometheus]$ cat rules/blackbox-alert.rules

groups:

- name: blackbox_network_stats

rules:

- alert: blackbox_network_stats

expr: probe_success == 0

for: 1m

labels:

severity: critical

annotations:

summary: "Instance {{ $labels.instance }} is down"

description: "This requires immediate action!"

参考:https://www.tidb.cc/Monitor/170603-Blackbox_exporter.html#告警测试案例

SSL 证书过期时间监测

cat << 'EOF' > prometheus.yml

rule_files:

- ssl_expiry.rules

scrape_configs:

- job_name: 'blackbox'

metrics_path: /probe

params:

module: [http_2xx] # Look for a HTTP 200 response.

static_configs:

- targets:

- example.com # Target to probe

relabel_configs:

- source_labels: [__address__]

target_label: __param_target

- source_labels: [__param_target]

target_label: instance

- target_label: __address__

replacement: 127.0.0.1:9115 # Blackbox exporter.

EOF

cat << 'EOF' > ssl_expiry.rules

groups:

- name: ssl_expiry.rules

rules:

- alert: SSLCertExpiringSoon

expr: probe_ssl_earliest_cert_expiry{job="blackbox"} - time() < 86400 * 30

for: 10m

EOF

[转帖]Prometheus 监控之 Blackbox_exporter黑盒监测 [icmp、tcp、http(get\post)、dns、ssl证书过期时间]的更多相关文章

- Prometheus 监控之 Blackbox_exporter黑盒监测

Prometheus 监控之 Blackbox_exporter黑盒监测 1.blackbox_exporter概述 1.1 Blackbox_exporter 应用场景 2.blackbox_exp ...

- 使用nagios监控ssl证书过期时间

1.编写监控脚本. # vim check_ssl_expiry.sh #!/bin/bash STATE_OK=0 STATE_WARNING=1 STATE_CRITICAL=2 Host=$1 ...

- 002_监测ssl证书过期时间

一. s_client This implements a generic SSL/TLS client which can establish a transparent connection to ...

- zabbix监控ssl证书过期时间

获取证书过期时间脚本: /etc/zabbix/scripts/check-cert-expire.sh: #!/bin/bash host=$ port=$ end_date=`/usr/bin/o ...

- Blackbox_exporter黑盒监测

一.概述 blackbox_exporter是Prometheus 官方提供的 exporter 之一,可以提供 http.dns.tcp.icmp 的监控数据采集.Blackbox_exporter ...

- 监控Kubernetes集群证书过期时间的三种方案

前言 Kubernetes 中大量用到了证书, 比如 ca证书.以及 kubelet.apiserver.proxy.etcd等组件,还有 kubeconfig 文件. 如果证书过期,轻则无法登录 K ...

- zabbix监控ssl证书到期时间

监控脚本 cat ssl_check.sh #!/bin/bash # #获取ssl证书的过期时间 #menghao #获取证书的有效时间 time=$(echo | openssl s_client ...

- Prometheus监控实战应用

目录 1.Prometheus的主要特征及概述 2.普罗米修斯原理架构图 3.下载安装启动Prometheus 4.web客户端操作 5.默认图像 6.目录解释 7.配置文件 8.监控指标 8.1.监 ...

- 监控平台prometheus+grafana+snmp_explorer+blackbox_exporter+alertmanager

一.背景介绍 公司需要监控交换机和IP设备,能够放在展示屏幕,及时发出告警信息.网上有很多监控软件,prometheus系列已经能够满足我们需求.prometheus功能强大,本次只用到一部功能.咱们 ...

- SSL证书自签名使用及监控

前言 证书简介 信息安全越来越受重视,HTTPS已经相当普及,要让我们的HTTP接口支持HTPPS,只需要一个SSL证书就可以啦 全称公钥证书(Public-Key Certificate, PKC) ...

随机推荐

- Python——第四章:迭代器(Iterators)

迭代器iterator: 提到迭代器,最典型的就是for循环 for 变量 in 可迭代: pass 可迭代对象iterable: 是指可以使用 for 循环进行遍历的对象.除了字符串 (str).列 ...

- 设置CentOS7使用代理服务器上网

用三种方法设置CentOS7使用代理服务器上网 https://zhangyujia.cn/?p=1206 https://www.cnblogs.com/a-du/p/8964048.html 一. ...

- C 按位显示二进制

转载:https://mp.weixin.qq.com/s?__biz=Mzk0NDYzNTI1Ng==&mid=2247483733&idx=2&sn=728c93b046d ...

- linux安装redis、ununtu和centos等类似的发行版安装redis,完全离线安装reids,自定义版本redis

redis各个版本源码包下载:Index of /releases/ (redis.io) 下载与解压 从Index of /releases/ (redis.io)选择自己需要的版本并下载(此处以r ...

- 一文让你彻底掌握ThreadLocal

本文分享自华为云社区<[高并发]一文带你彻底搞懂ThreadLocal>,作者: 冰 河. 我们都知道,在多线程环境下访问同一个共享变量,可能会出现线程安全的问题,为了保证线程安全,我们往 ...

- GaussDB(DWS)字符串处理函数返回错误结果集排查

摘要:在使用字符串处理函数时,有时会出现非预期结果的场景.在排除使用问题后,应该从encoding和数据本身开始排查. 本文分享自华为云社区<GaussDB(DWS)字符串处理函数返回错误结果集 ...

- 云图说丨初识数据工坊DWR

摘要:数据工坊DWR是一款近数据处理服务,通过易用的工作流编排和开放生态的数据处理算子,能够在云上实现图像.视频.文档.图片等数据处理业务. 本文分享自华为云社区<[云图说]第236期 初识数据 ...

- Apollo系列之架构设计(一)

原创文章,转载请标注.https:https://www.cnblogs.com/boycelee/p/17967590 目录 一.什么是配置中心? 二.传统配置有什么问题? 三.配置中心的场景 四. ...

- Linux--内存管理浅谈

本文旨在宏观的了解linux的内存管理制度,理解相关概念,故很多方面不作过深叙述,感兴趣的可自行研究:如有错误,请指出. 一.进程与内存 当一个进程启动时,它需要获取系统分配给它的内存空间,并且设置好 ...

- shell 里使用 sed awk

1 在shell脚本里使用sed 需把''改为"" 2 在shell脚本里使用awk 正则里使用 变量加上单引 awk -F: '/^'$user_name'/{print $1, ...