hdu 1817 Necklace of Beads (polya)

Necklace of Beads

Time Limit: 3000/1000 MS (Java/Others) Memory Limit: 32768/32768 K (Java/Others)

Total Submission(s): 1049 Accepted Submission(s): 378

-1 denotes the end of the input file.

4

5

-1

21

39

C/C++:

#include <map>

#include <queue>

#include <cmath>

#include <vector>

#include <string>

#include <cstdio>

#include <cstring>

#include <climits>

#include <iostream>

#include <algorithm>

#define INF 0x3f3f3f3f

#define LL long long

using namespace std;

const int MAX = 1e5 + ; __int64 sum, n; __int64 gcd(__int64 a, __int64 b)

{

if (b == ) return a;

return gcd(b, a%b);

} __int64 my_pow(__int64 a, __int64 m)

{

__int64 ans = ;

while (m)

{

if (m & ) ans *= a;

a *= a;

m >>= ;

}

return ans;

} int main()

{

while (scanf("%I64d", &n), n != -)

{

sum = ;

if (n <= )

{

printf("0\n");

continue;

}

for (__int64 i = ; i <= n; ++ i)

{

__int64 temp = gcd(i, n);

sum += my_pow(, temp);

}

if (n & )

sum += n * my_pow(, (n + ) >> );

else

{

sum += (n >> ) * my_pow(, (n + ) >> );

sum += (n >> ) * my_pow(, n >> );

}

printf("%I64d\n", sum / / n);

}

return ;

}

hdu 1817 Necklace of Beads (polya)的更多相关文章

- hdu 1817 Necklace of Beads(Polya定理)

Necklace of Beads Time Limit: 3000/1000 MS (Java/Others) Memory Limit: 32768/32768 K (Java/Others ...

- Necklace of Beads(polya计数)

Necklace of Beads Time Limit: 1000MS Memory Limit: 10000K Total Submissions: 7451 Accepted: 3102 ...

- poj 1286 Necklace of Beads (polya(旋转+翻转)+模板)

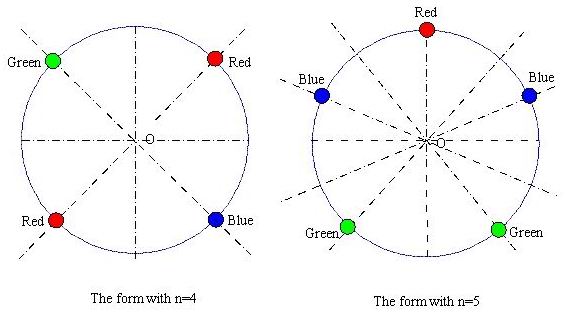

Description Beads of red, blue or green colors are connected together into a circular necklace of ...

- POJ1286 Necklace of Beads(Polya定理)

Time Limit: 1000MS Memory Limit: 10000K Total Submissions: 9359 Accepted: 3862 Description Beads ...

- poj1286 Necklace of Beads—— Polya定理

题目:http://poj.org/problem?id=1286 真·Polya定理模板题: 写完以后感觉理解更深刻了呢. 代码如下: #include<iostream> #inclu ...

- Necklace of Beads(polya定理)

http://poj.org/problem?id=1286 题意:求用3种颜色给n个珠子涂色的方案数.polya定理模板题. #include <stdio.h> #include &l ...

- POJ 1286 Necklace of Beads(Polya简单应用)

Necklace of Beads 大意:3种颜色的珠子,n个串在一起,旋转变换跟反转变换假设同样就算是同一种,问会有多少种不同的组合. 思路:正规学Polya的第一道题,在楠神的带领下,理解的还算挺 ...

- POJ 1286 Necklace of Beads(项链的珠子)

Necklace of Beads Time Limit: 1000MS Memory Limit: 10000K Total Submissions: 7874 Accepted: 3290 ...

- 数学计数原理(Pólya):POJ 1286 Necklace of Beads

Necklace of Beads Time Limit: 1000MS Memory Limit: 10000K Total Submissions: 7763 Accepted: 3247 ...

随机推荐

- PHP array_fill_keys

1.函数的作用:将一个数组的元素分别作为键值和一个指定的值组成新的数组: 2.函数的参数: @params array $array @params mixed $values 3.例子: < ...

- 三种常见字符编码:ASCII、Unicode和UTF-8

什么是字符编码? 计算机只能处理数字,如果要处理文本,就必须先把文本转换为数字才能处理.最早的计算机在设计时采用8个比特(bit)作为一个字节(byte),所以,一个字节能表示的最大的整数就是255( ...

- [USACO15DEC]高低卡(白金)High Card Low Card (Platinum)

题目描述 Bessie the cow is a hu e fan of card games, which is quite surprising, given her lack of opposa ...

- Java获取文件中视频的时长

public void ReadVideoTime(String path) { long sum = 0; long num = 0; File source = new File(path[i]) ...

- css定位 双飞翼

<!doctype html><html><head><meta charset="utf-8"><title>双飞翼& ...

- typescript 入门教程二

ts中面向对象成员修饰符:public , private , protexted(ts官方网站:ts) 在ts中,默认的成员修饰符就是public public:是表示是公开的,在任何地方,都可以调 ...

- Markdown进阶(1)

对于工科生来说,在书写Markdown文本时,免不了要和上下标打交道,网上的博客大多良莠不齐,不太友好,本文想尽可能地解决一些在看完基础教程后再来书写Markdown文本时容易遇到的问题. 1.上下标 ...

- 让SpringBoot的jackson支持JavaBean嵌套的protobuf

问题背景 REST 项目使用protobuf 来加速项目开发,定义了很多model,vo,最终返回的仍然是JSON. 项目中一般使用 一个Response类, public class Respons ...

- Redis(七)Redis的噩梦:阻塞

为什么说阻塞是Redis的噩梦: Redis是典型的单线程架构,所有的读写操作都是在一条主线程中完成的.当Redis用于高并发场景时,这条线程就变成了它的生命线.如果出现阻塞,哪怕是很短时间,对于应用 ...

- 启动elasticsearch报错的几种原因及解决方法

ERROR: [1] bootstrap checks failed [1]: max virtual memory areas vm.max_map_count [65530] is too low ...