玄机-第二章日志分析-apache日志分析

前言

出息了,这回0元玩玄机了,因为只是日志分析,赶紧导出来就关掉(五分钟内不扣金币)

日志分析只要会点正则然后配合Linux的命令很快就完成这题目了,非应急响应.

简介

账号密码 root apacherizhi

ssh root@IP

1、提交当天访问次数最多的IP,即黑客IP:

2、黑客使用的浏览器指纹是什么,提交指纹的md5:

3、查看index.php页面被访问的次数,提交次数:

4、查看黑客IP访问了多少次,提交次数:

5、查看2023年8月03日8时这一个小时内有多少IP访问,提交次数:

应急开始

准备工作

- 找到apache的日志文件:/var/log/apache2/access.log (在题目靶机中日志文件为/var/log/apache2/access.log.1)

- 迅速将文件导出来,还是心疼我的金币,不要浪费了:scp -r root@ip:/var/log/apache2/ /tmp/

或者你可以使用xftp等等攻击直接导出来。- 我这里其实准备了360星图的工具,在真实的日志分析中会比较有用,我们这里根据题目要求来找flag的话其实Linux指令已经完全够用完成我们的任务了。

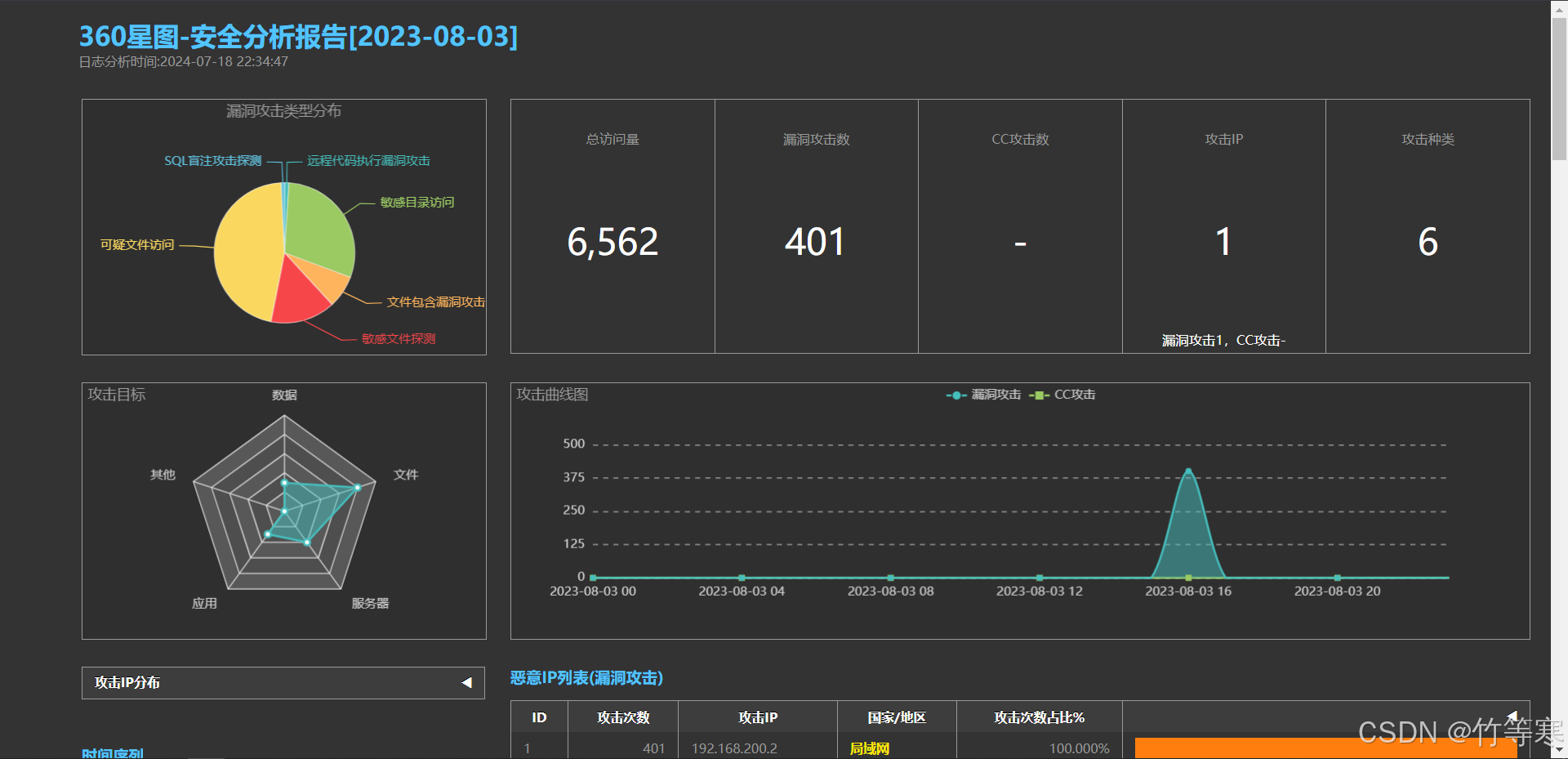

下面还是附上我星图扫完后的html结果吧,不得不说这界面做的真好看啊。

步骤 1

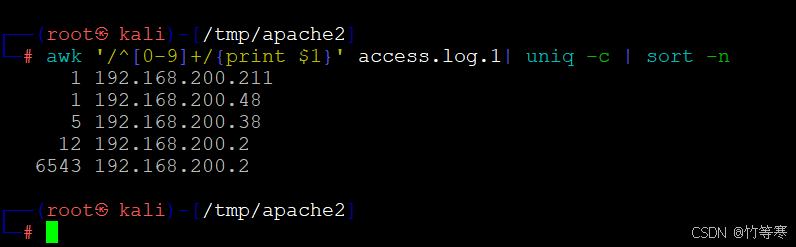

1、提交当天访问次数最多的IP,即黑客IP:

找到apache的日志文件

cd /var/log/apache2 中的 access.log.1文件就是题目保存下来的日志文件

使用Linux命令直接梭哈,直接就知道那个是访问次数多的ip了

awk '{print $1}' /var/log/apache2/access.log.1 | uniq -c | sort -n

flag为:

flag{192.168.200.2}

步骤 2

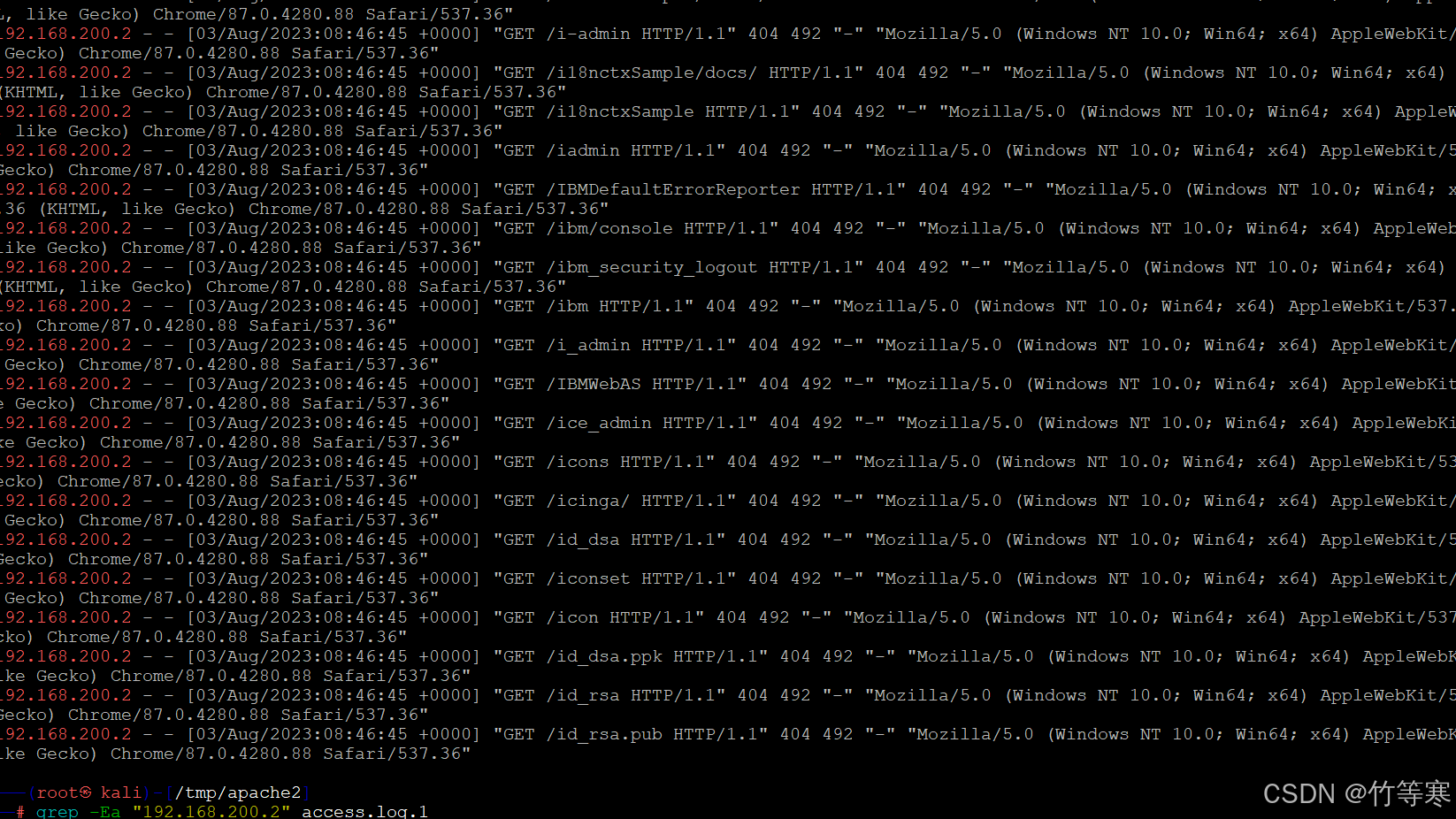

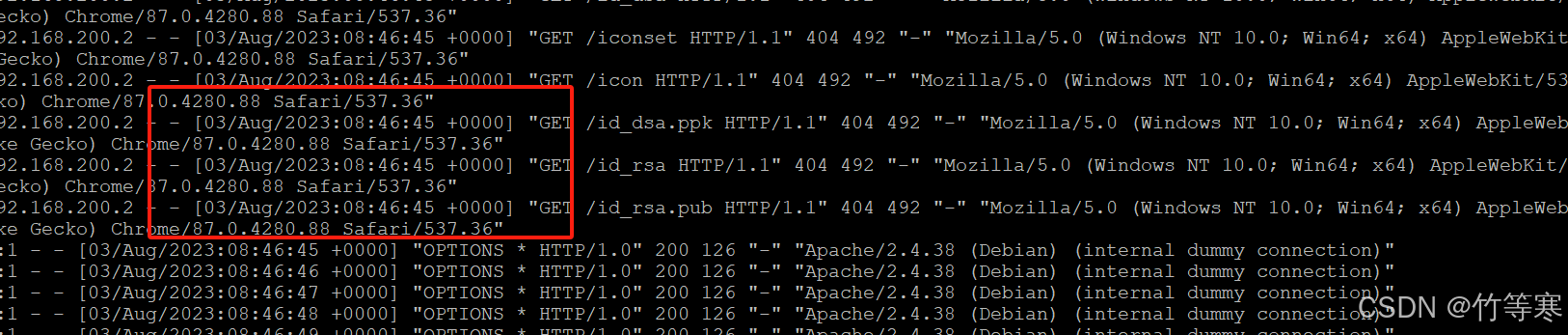

2、黑客使用的浏览器指纹是什么,提交指纹的md5:

- 已知黑客ip了,grep根据ip筛选日志记录即可知道,但是这里我在观察的时候发现这个黑客ip还使用了Firefox,你直接grep Firefox能够筛选出来黑客ip的,所以如果不确定就两个ip都提交一下即可。

grep -Ea "192.168.200.2" /var/log/apache2/access.log.1

- 指纹为:Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/87.0.4280.88 Safari/537.36

flag为指纹的md5值

flag{2d6330f380f44ac20f3a02eed0958f66}

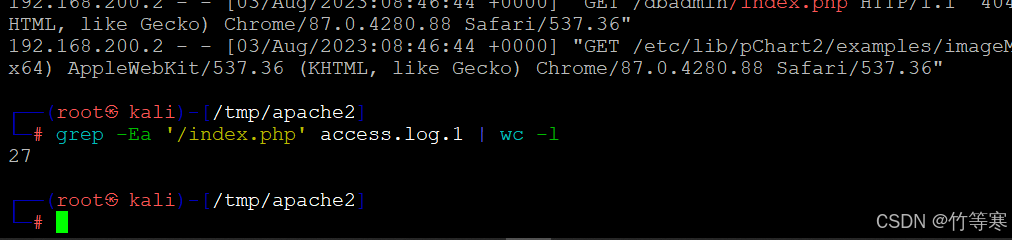

步骤 3

3、查看index.php页面被访问的次数,提交次数:

- 坑点:注意筛选的时候不要直接 grep 'index.php',因为黑客可能在访问的时候访问的index.php前缀还有,比如xxxindex.php这种也能筛选出来,这样的话你的index.php访问次数就不准确了,所以我们应该加一个字符限制就是反斜杠 /

grep -Ea '/index.php' /var/log/apache2/access.log.1 | wc -l #wc是计算行数的

- flag为:

flag{27}

步骤 4

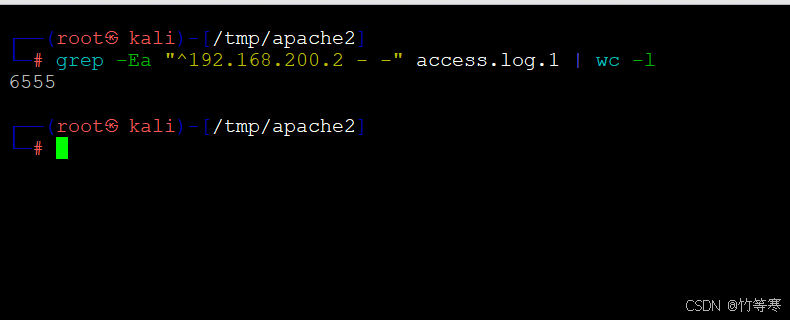

4、查看黑客IP访问了多少次,提交次数:

- 由于已知黑客ip,所以直接过滤日志信息即可

(这里有一个坑,我们在过滤的时候记得精准一下,ip后面的两个横杠记得加上去筛选- -,否则一些日志记录中也会命中你的规则,那就可能统计的数量不精准)grep -Ea "^192.168.200.2 - -" /var/log/apache2/access.log.1 | wc -l

- flag为:

flag{6555}

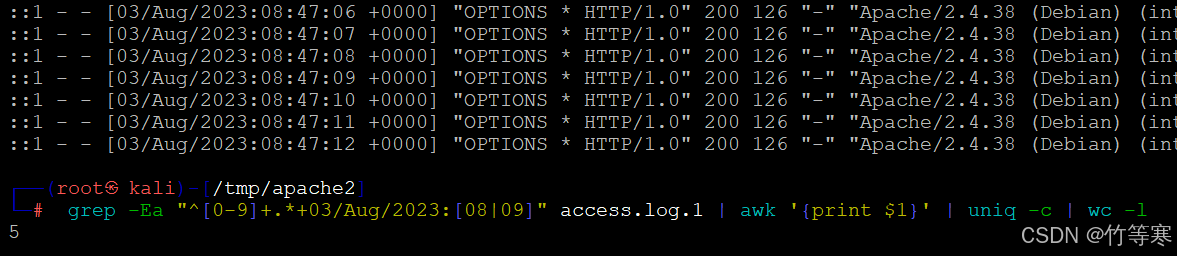

步骤 5

5、查看2023年8月03日8时这一个小时内有多少IP访问,提交次数:

- apache的日志记录时间格式是日月年时分秒

- 照样直接上Linux命令即可筛选出来

grep -Ea "^[0-9]+.*+03/Aug/2023:[08|09]" /var/log/apache2/access.log.1 | awk '{print $1}' | uniq -c | wc -l

- flag为:

flag{5}

总结

成果:

flag{192.168.200.2}

flag{2d6330f380f44ac20f3a02eed0958f66}

flag{27}

flag{6555}

flag{5}

本次日志分析相对来说还是比较简单和快速,没啥可以说的,对Linux的一些指令更加熟悉了,同时也发现Linux里面的一些命令工具其实就能够直接充当日志分析了。

玄机-第二章日志分析-apache日志分析的更多相关文章

- elk系列7之通过grok分析apache日志【转】

preface 说道分析日志,我们知道的采集方式有2种: 通过grok在logstash的filter里面过滤匹配. logstash --> redis --> python(py脚本过 ...

- 如何分析apache日志[access_log(访问日志)和error_log(错误日志)]

如何分析apache日志[access_log(访问日志)和error_log(错误日志)] 发布时间: 2013-12-17 浏览次数:205 分类: 服务器 默认Apache运行会access_l ...

- elk系列7之通过grok分析apache日志

preface 说道分析日志,我们知道的采集方式有2种: 通过grok在logstash的filter里面过滤匹配. logstash --> redis --> python(py脚本过 ...

- linux分析apache日志获取最多访问的前10个IP

apache日志分析可以获得很多有用的信息,现在来试试最基本的,获取最多访问的前10个IP地址及访问次数. 既然是统计,那么awk是必不可少的,好用而高效. 命令如下: awk '{a[$1] += ...

- shell脚本分析apache日志状态码

一.首先将apache日志按天切割 vi /etc/httpd/conf/httpd.conf ErrorLog "|rotatelogs /var/log/httpd/%Y% ...

- linux下grep分析apache日志的命令集合

https://my.oschina.net/hmc0316/blog/112004 实例:月份英文简写英文全称一月Jan.January二月Feb.February三月Mar.March四月Apr. ...

- ubutun 下webalizer 分析Apache日志

http://www.webalizer.org/ 配置Webalizer 我们可以通过命令行配置Webalizer,也可以通过配置文件进行配置.下面将重点介绍使用配置文件进行配置,该方法使用形式比 ...

- 分析apache日志,统计访问量

cat nondomain_access_log.20090722 |awk '{print $1}'| sort | uniq -c |sort -nr

- 分析apache日志,统计ip访问频次命令

统计访问频次最高的10个ip: cat /var/log/httpd/access_log |awk '{print $1}'|sort|uniq -c|sort -nr|head -10 统计恶意i ...

- 记录 Linux分析apache日志获取最多访问的前10个IP

摘自: http://blog.csdn.net/tanga842428/article/details/52856413

随机推荐

- 企业生产环境中的麒麟V10(ARM架构)操作系统部署jdk和redis三主三从交叉版集群

前言:麒麟ARM操作系统是国企和政务机关推行信创化选择率比较高的一款操作系统,然而ARM操作系统非主流的X86系统,除了命令一样,在架构方面差别极大,初次接触多多少少会踩坑,下面我将在公司中部署的实例 ...

- C#复杂类型转为QueryString

使用 visual studio 创建 webapi 项目,并添加 DefaultController.cs,代码如下 public class DefaultController : ApiCont ...

- 🔥 FolkMQ v1.5.1 发布(“新式” 国产消息中间件)

FolkMQ 是个"新式"的消息中间件.强调:"小而巧"."简而强". 功能简表 角色 功能 生产者(客户端) 发布普通消息.Qos0消息. ...

- 在 Flask 项目中配置 Session:简明指南

在 Flask 项目中配置 Session:简明指南 本文介绍如何在 Flask 项目中配置会话 1. Flask 内置会话 Flask 自带会话管理功能,使用客户端 Cookie 存储会话数据.默认 ...

- iOS11 ReplayKit2 问题总结

一.苹果自6月30日发布iOS11系统之后,其中的Airplay的协议发生变更,导致市场上的苹果直播助手(录屏)大部分变得不可用,因此在iOS11之后需要寻找新的技术方案来录屏 1)采用系统提供的Re ...

- WXS 模块

https://developers.weixin.qq.com/miniprogram/dev/framework/view/wxs/01wxs-module.html 2.1.概述 WXS(Wei ...

- vue计算属性computed

模板中放入太多的逻辑会让模板过重且难以维护,使用计算属性可以让模板变得简洁易于维护.计算属性是基于它们的响应式依赖进行缓存的,计算属性比较适合对多个变量或者对象进行处理后返回一个结果值,也就是数多个变 ...

- ES进阶

https://www.elastic.co/guide/en/elasticsearch/reference/current/cat.html 1.监控接口 访问es的_cat接口,获取不同的属性 ...

- Scrapy框架(七)--中间件及Selenium应用

中间件 下载中间件(Downloader Middlewares) 位于scrapy引擎和下载器之间的一层组件. 作用:批量拦截到整个工程中所有的请求和响应 - 拦截请求: - UA伪装:proces ...

- WPF 做一个超级简单的 1024 数字接龙游戏

这是一个我给自己做着玩的游戏,没有什么复杂的界面,就一些简单的逻辑 游戏的规则十分简单,那就是有多个列表.程序会给出一个数字,玩家决定数字放在哪个列表里面.如果放入列表里面的数字和列表里面最后一个数字 ...