网络对抗技术 2017-2018-2 20152515 Exp 8 Web基础

1.本实践的具体内容:

(1).Web前端HTML(0.5分)

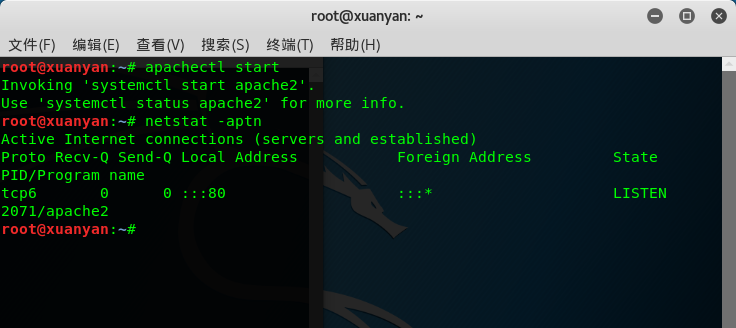

输入命令

apachectl start打开apahce,并查看端口号,确认apache开启:

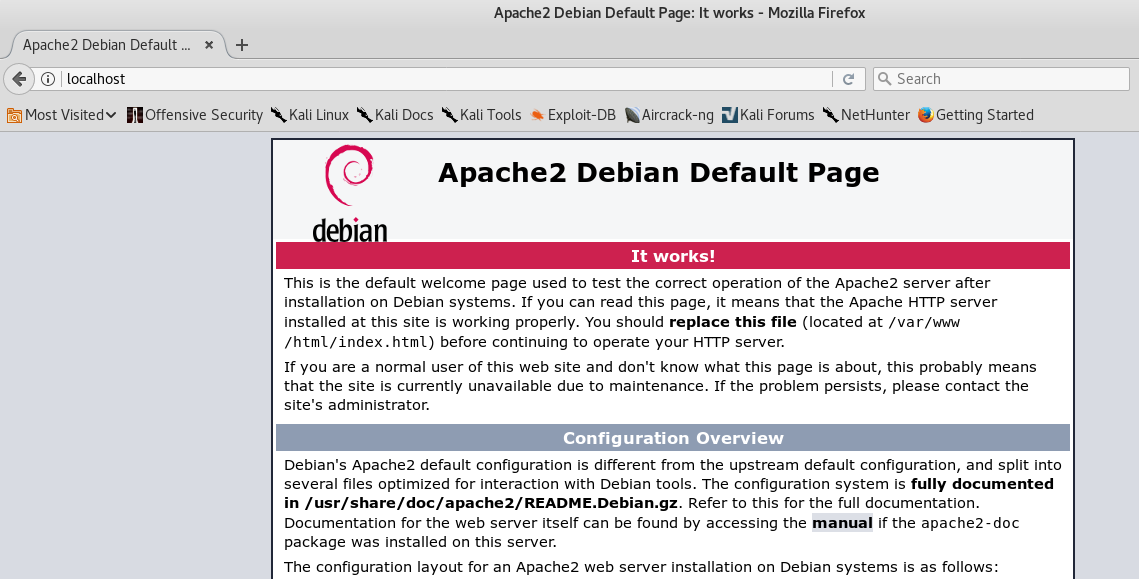

在kali浏览器中输入localhost:80,如图所示,说明我们Apache正常工作:

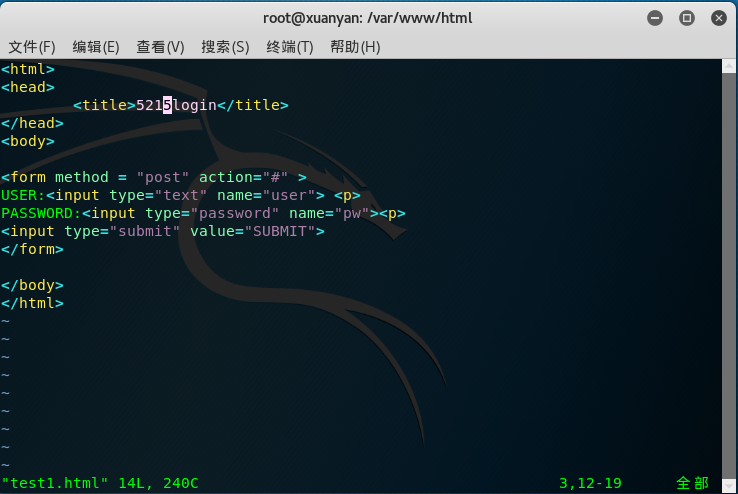

进入Apache工作目录

/var/www/html,新建一个test1.html文件,编写一个含有表单能实现输入用户名、密码实现登录的html如下所示:

<html>

<head>

<title>5215login</title>

</head>

<body>

<form method = "post" action="action.php" >

USER:<input type="text" name="user"> <p>

PASSWORD:<input type="password" name="pw"><p>

<input type="submit" value="SUBMIT">

</form>

</body>

</html>

method属性分Post和Get两种,其主要区别有以下几方面:

- Get是用来从服务器上获得数据,而Post是用来向服务器上传递数据

- Get是不安全的,因为在传输过程,数据被放在请求的URL中,而如今现有的很多服务器会将URL记录到日志文件中,然后存储在某个地方,这样就可能会泄露信息。Post的所有操作对用户来说都是不可见的。

- Get传输的数据量小,Post的传输量大,所以在上传文件只能使用Post;

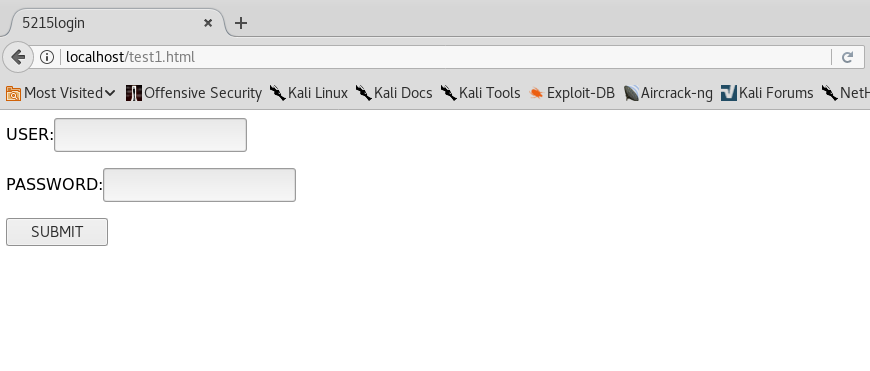

在浏览器中打开如下所示:

(2).Web前端javascipt(0.5分)

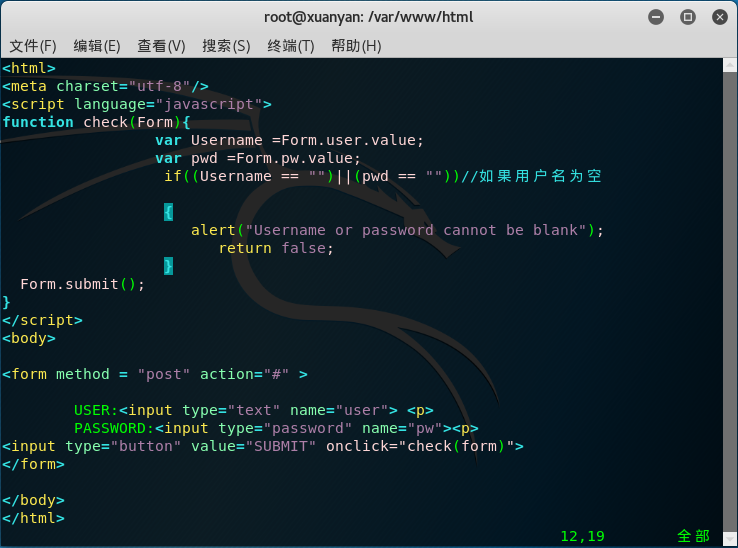

在原有代码的基础上,可以添加一段JavaScript代码,以完成对用户名和密码是否为空的判断。修改后的如下所示:

在浏览器中打开如下所示:

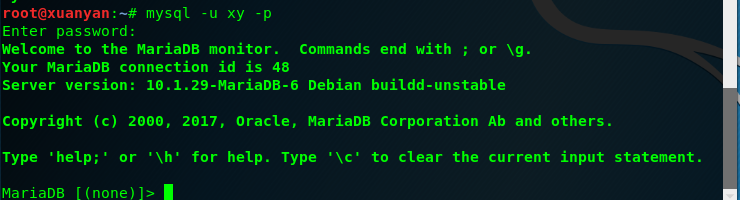

(3).Web后端:MySQL基础:正常安装、启动MySQL,建库、创建用户、修改密码、建表(0.5分)

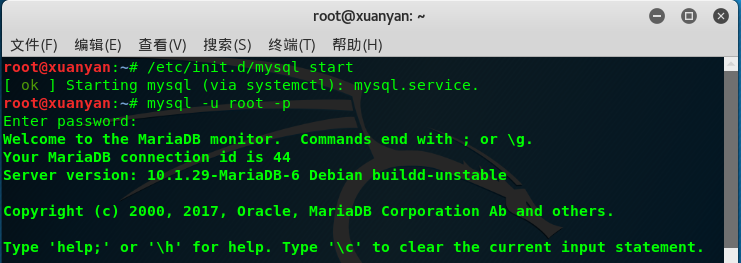

输入

/etc/init.d/mysql start开启MySQL服务输入

mysql -u root -p使用root权限进入,默认的密码是password:

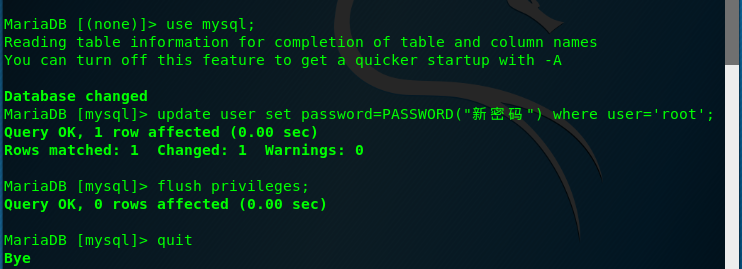

输入

update user set password=PASSWORD("新密码") where user='root';,修改密码;输入flush privileges;,更新权限:输入quit/exit退出数据库,使用新的密码登录:

使用

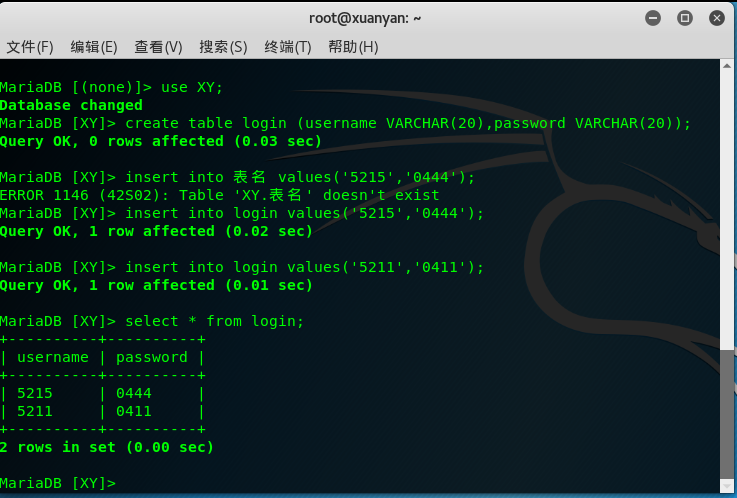

create database 数据库名称;建立数据库:使用

show databases;查看存在的数据库:

使用

use 数据库名称;使用我们创建的数据库:使用

create table 表名 (字段设定列表);建立数据库表,并设置字段基本信息:使用

show tables;查看表信息:使用insert into 表名

values('值1','值2','值3'...);插入数据:使用

select * from 表名;查询表中的数据:

在MySQL中增加新用户,使用

grant select,insert,update,delete on 数据库.* to 用户名@登录主机(可以是localhost,也可以是远程登录方式的IP) identified by "密码";

指令,这句话的意思是将对某数据库的所有表的select,insert,update,delete权限授予某ip登录的某用户:

增加新用户后,使用新的用户名和密码进行登录:

登录成功!

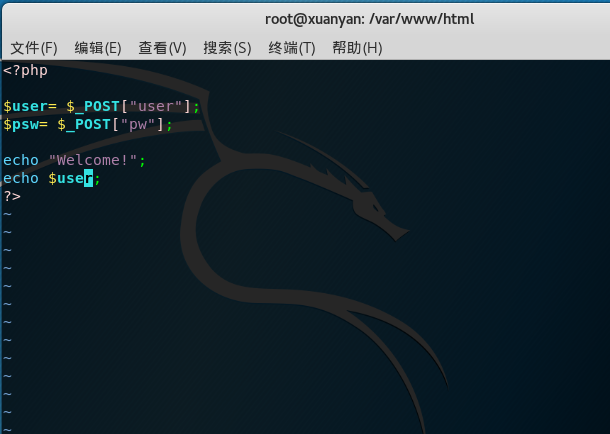

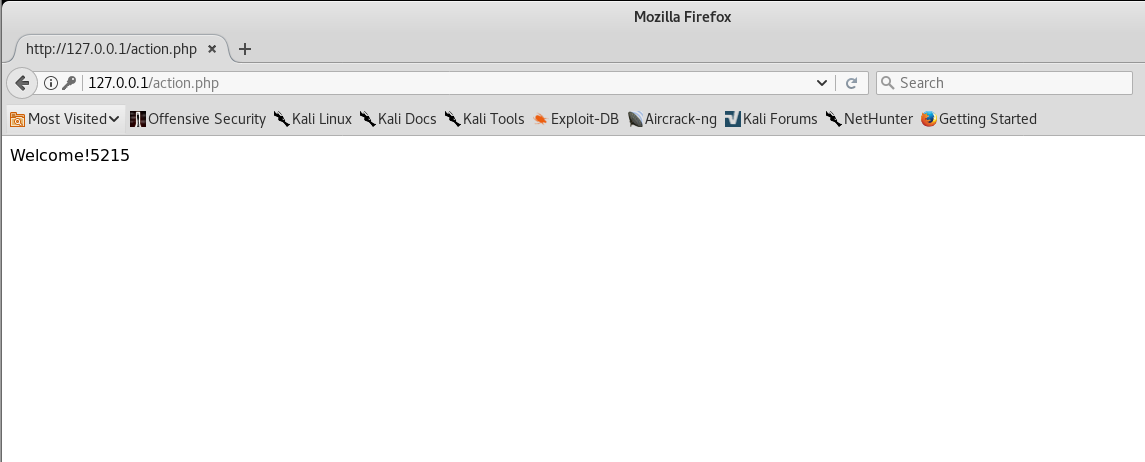

(4).Web后端:编写PHP网页,连接数据库,进行用户认证(1分)

- 在/var/www/html目录下新建一个PHP文件,简单了解一下它的一些语法:

<?php

$user= $_POST["user"];

$psw= $_POST["pw"];

echo "Welcome!";

echo $user;

?>

- 在浏览器打开一个127.0.0.1/test1.html,不输入用户名和密码,则会出现如下提示:

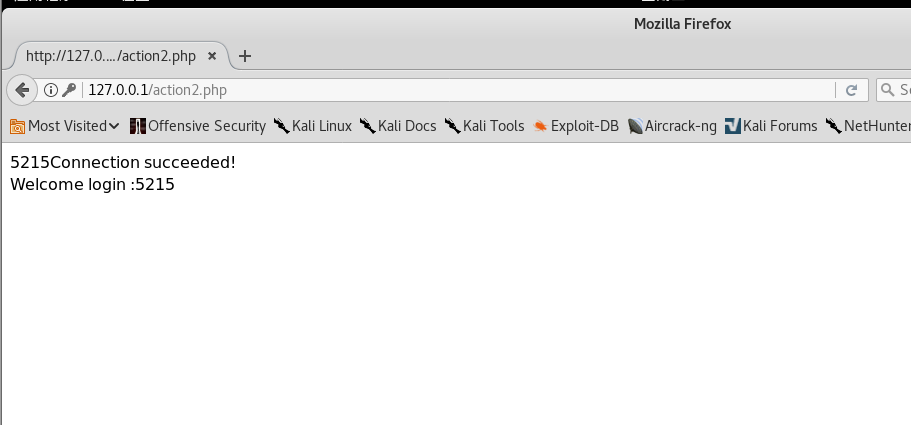

- 利用PHP和MySQL,结合之前创建的数据库和编写的登录网页进行登录身份认证,修改后的php代码如下:

<?php

$uname=$_POST["username"];

$pwd=$_POST["password"];

echo $uname;

$query_str="SELECT * FROM login where username='$uname' and password='$pwd';";

$mysqli = new mysqli("127.0.0.1", "xy", "0428", "XY");

/* check connection */

if ($mysqli->connect_errno) {

printf("Connect failed: %s\n", $mysqli->connect_error);

exit();

}

echo "Connection succeeded!";

/* Select queries return a resultset */

if ($result = $mysqli->query($query_str)) {

if ($result->num_rows > 0 ){

echo "<br> Welcome login :{$uname} <br> ";

}

else {

echo "<br> login failed!!!! <br> " ; }

/* free result set */

$result->close();

}

$mysqli->close();

?>

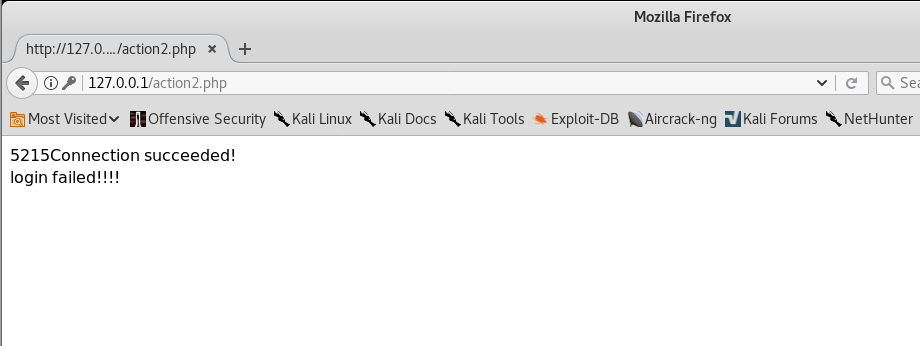

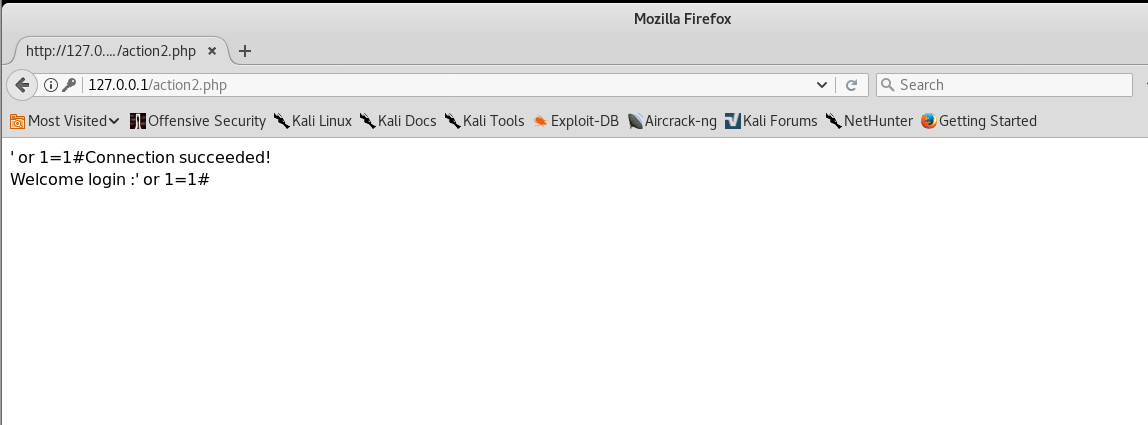

在浏览器输入127.0.0.1/test3.html访问自己的登录界面。

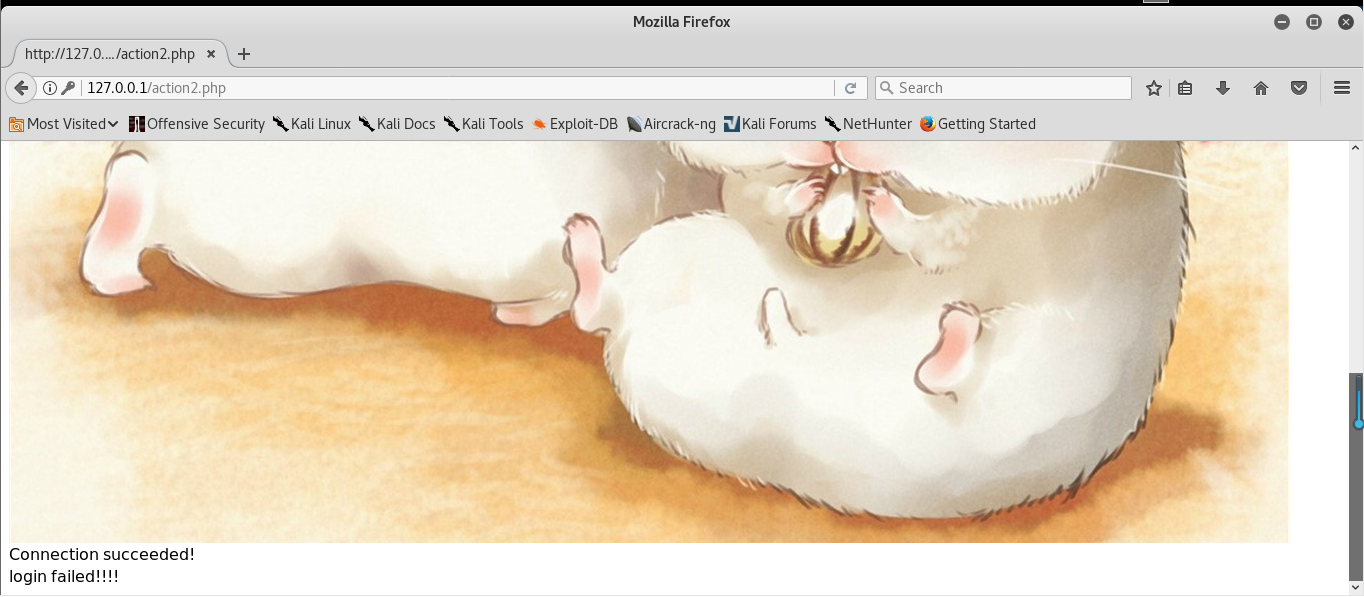

输入用户名和密码进行认证,成功登录如下图所示:

失败如下所示:

(5).最简单的SQL注入,XSS攻击测试(1分)

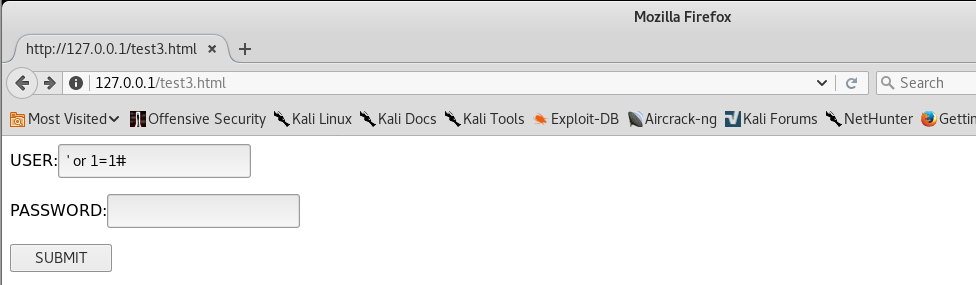

A. SQL注入

SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令,比如很多影视网站泄露VIP会员密码大多就是通过WEB表单递交查询字符暴出的,这类表单特别容易受到SQL注入式攻击。SQL注入攻击是黑客对数据库进行攻击的常用手段之一。

在用户名输入框输入

' or 1=1#,密码任意输入:

登录成功!

原理:因为输入的用户名和我们的代码中select语句组合起来变成了select * from users where username=' 'or 1=1# ' and password=' ',#相当于注释符,会把后面的内容都注释掉,而1=1是永真式,所以这个条件永远成立,所以不管密码是否输入正确,都能够成功登陆。

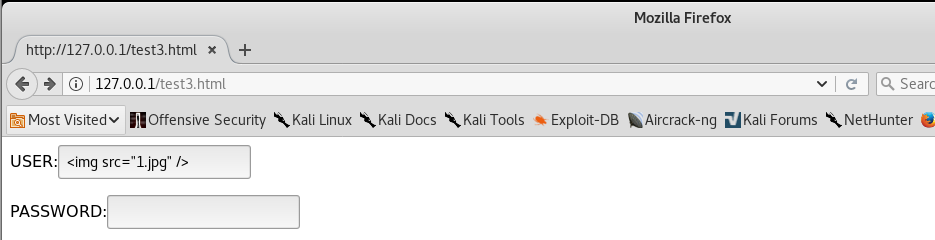

B. XSS攻击

XSS攻击,即跨站脚本攻击(Cross Site Scripting),为不和层叠样式表(Cascading Style Sheets, CSS)的缩写混淆,XSS是一种经常出现在web应用中的计算机安全漏洞,它允许恶意web用户将代码植入到提供给其它用户使用的页面中。

- 将一张图片放在

/var/www/html目录下,在用户名输入框输入<img src="1.jpg" />,密码随意,就可以读取图片啦:

2.1.基础问题回答

(1)什么是表单

- 答:表单在网页中主要负责数据采集功能。一个表单有三个基本组成部分: 表单标签,这里面包含了处理表单数据所用CGI程序的URL以及数据提交到服务器的方法。表单域,包含了文本框、密码框、隐藏域、多行文本框、复选框、单选框、下拉选择框和文件上传框等。表单按钮,包括提交按钮、复位按钮和一般按钮;用于将数据传送到服务器上的CGI脚本或者取消输入,还可以用表单按钮来控制其他定义了处理脚本的处理工作。

(2)浏览器可以解析运行什么语言

- 答:浏览器可以解析运行超文本标记语言:HTML,可扩展标记语言:XML,以及脚本语言:ASP、PHP、Script、JavaScript、VBScript、Perl、Python、ColdFusion、Java、JSP等。

(3)WebServer支持哪些动态语言 - 答:WebServer支持JavaScript、PHP、ASP等脚本语言。

2.2.实践总结与体会

2.2.1 遇到的问题:

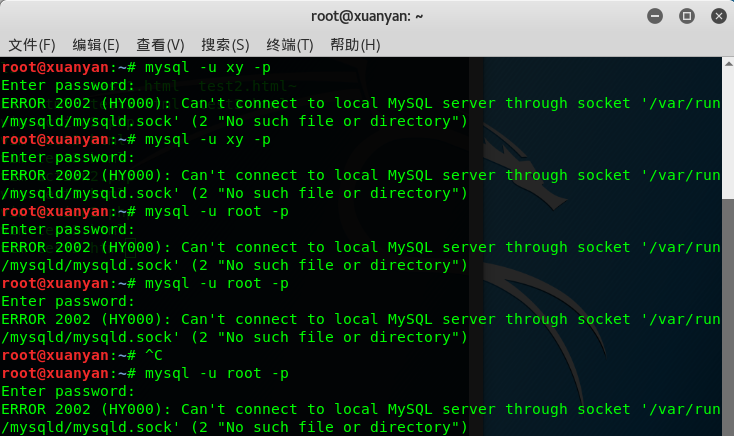

我在重新启动数据库时出现了下面的情况:

解决方案:解决,我在网上找到了一个解决方案,只需输入

sudo /etc/init.d/mysql restart命令重启服务器,就解决了问题。

实践体会

这次的实践用到了很多以前学习的知识,比如刘念老师教的网络编程方面的内容,还有SQL注入攻击,我记得刘念老师也提到过。以前学过的知识在现在的学习中得到了应用,一方面让我意识到以前学的很多东西其实我已经开始遗忘了,另一方面也在提醒我,没有什么学习是没有意义的,我们应当以同样认真的态度面对每一次的学习。

网络对抗技术 2017-2018-2 20152515 Exp 8 Web基础的更多相关文章

- 20145203盖泽双 《网络对抗技术》实践1—— MAL_逆向与Bof基础

20145203盖泽双 <网络对抗技术> MAL_逆向与Bof基础 实践目标 (1)我们要通过修改程序代码,使得程序运行其自身中本不该运行的代码片段. (2)在这里,我们有一个名为2014 ...

- 20145234黄斐《网络对抗技术》实验一,逆向及Bof基础实践

实践内容 本次实践的对象是一个名为hf20145234的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. 该程序同时包含另一个代码片段, ...

- 2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 主要依托三种恶意软件检测机制. 基于特征码的检测:一段特征码就是一段或者多 ...

- 2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践

2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 1.对某个文件的特征码进行分析,(特征码就是一类恶意文件中经常出现的一段代 ...

- 2018-2019-2 网络对抗技术 20165336 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165336 Exp2 后门原理与实践 1.基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 下载自己不熟悉的软件时含有病毒. 网络钓鱼, ...

- 20155207 《网络对抗技术》EXP3 免杀原理与实践

20155207 <网络对抗技术>EXP3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? - 根据特征码进行检测(静态) - 启发式(模糊特征点.行为 ) - 根据行为进行检 ...

- 2018-2019-2 20165209 《网络对抗技术》Exp4:恶意代码分析

2018-2019-2 20165209 <网络对抗技术>Exp4:恶意代码分析 1 基础问题回答和实验内容 1.1基础问题回答 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监 ...

- 20145336张子扬 《网络对抗技术》 PC平台逆向破解

#20145336张子扬 <网络对抗技术> PC平台逆向破解 ##Shellcode注入 **基础知识** Shellcode实际是一段代码,但却作为数据发送给受攻击服务器,将代码存储到对 ...

- 20145333 《网络对抗技术》 PC平台逆向破解

20145333 <网络对抗技术> PC平台逆向破解 20145333 <网络对抗技术> PC平台逆向破解 Shellcode注入 基础知识 Shellcode实际是一段代码, ...

随机推荐

- 禅道项目管理软件 为提交Bug页面添加“优先级”字段

为提交Bug页面添加“优先级”字段 by:授客 QQ:1033553122 测试环境: 禅道项目管理软件7.1.stable版本 备注:仅适合windows版本,linux下,直接在页面管理后台安装官 ...

- AsyncTask POST请求

布局: <?xml version="1.0" encoding="utf-8"?> <android.support.constraint. ...

- hashlib 简单的登录例子

hashlib例子: =============================================== import hashlib md5 = hashlib.md5() md5.up ...

- LeetCode题解之 Increasing Order Search Tree

1.题目描述 2/问题分析 利用中序遍历,然后重新构造树. 3.代码 TreeNode* increasingBST(TreeNode* root) { if (root == NULL) retur ...

- python类的内置方法

1,__init__(self) 初始化方法,实例化一个对象的时候就会被执行 2,__call__(self,*args) 把实例对象作为函数调用,即实例化一个对象后,在对象后面加括号即可调用__ca ...

- [Spark SQL_3] Spark SQL 高级操作

0. 说明 DataSet 介绍 && Spark SQL 访问 JSON 文件 && Spark SQL 访问 Parquet 文件 && Spark ...

- 邮件客户端修改密码—OWA

邮件客户端修改密码—OWA 1.登录OWA 2.输入用户名 3.点击选项 4.更改密码

- sublime text3 当运行报错error时,取消显示路径path的方法

sublime text3 每当运行报错error时,都会出现一长串的path路径,如何不显示呢? 可以通过注释掉Packages/Default/exec.py的四个特定行来更改. 首先,您需要从P ...

- C 语言之预处理 ---------文件包括

文件包括是C预处理程序的还有一个重要功能. 文件包括命令行的一般形式为: #include"文件名称" 在前面我们已多次用此命令包括过库函数的头文件. 比如: #include&q ...

- $Gauss$消元

$Gauss$消元 今天金牌爷来问我一个高消的题目,我才想起来忘了学高消... 高斯消元用于解线性方程组,也就是形如: $\left\{\begin{matrix}a_{11}x_1+a_{12}x_ ...