逆向破解之160个CrackMe —— 006

CrackMe —— 006

160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序

CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 crackme 的人可能是程序员,想测试一下自己的软件保护技术,也可能是一位 cracker,想挑战一下其它 cracker 的破解实力,也可能是一些正在学习破解的人,自己编一些小程序给自己破。

来源 <-点击查看

| 编号 | 作者 | 保护方式 |

| 006 | aLoNg3x | Name/Serial(Delphi) |

工具

x32dbg

KeyMake

DelphiDecompiler

开始破解之旅

ON.1

首先使用x32dbg打开程序搜索字符串

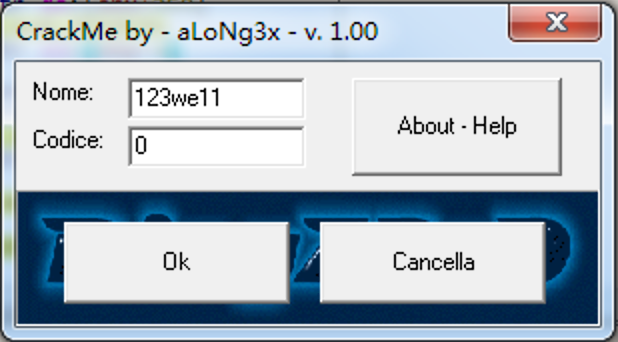

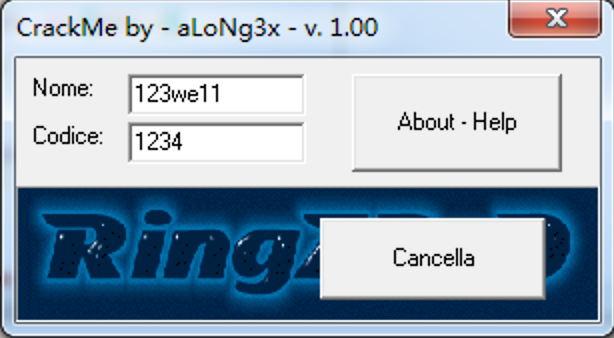

在这个程序中我们需要让程序界面显示出 Ringzer0 logo

首先我们使用DelphiDecompiler 打开006号程序

在Procedures -> Events下我们看到一个CodiceChange的函数从名字中可以得出是注册码改变的意思,我们在00442C78处下断,还有一个NomeChange函数,从名字中可以得出应该是用户名改变的意思,我们在00442E04处下断

ON.2

先在Nome框内敲击任意数据,程序停在了断点处

单步向下,我们发现了有两处跳转,来到第一处跳转,我们把

F9运行

我们发现OK按钮变为了可点击状态,我们将00442E26地址改为NOP,OK按钮变恒为可点击状态

在Codice输入框内敲击任意数字,程序停在了断点处

单步F8向下

遇到第一个判断跳转处,我们将ZF反转,F9运行,发现OK按钮变为了灰色,说明注册码输入错误按钮会变为灰色

重新输入数据,停在了断点处,我们继续单步向下,跳过第一个跳转

来到第二个跳转

我们将ZF PF 变为1,F9运行,此时我们发现OK按钮变为了可点击状态

将00442CD6 地址 修改为NOP,OK按钮变恒为可点击状态

接下来我们在00442D64处下断,从函数名我们可以得知该函数为OK按钮点击事件函数

点击OK,停在了断点处,单步向下

遇到两个跳转我们一次修改寄存器ZF为零查看窗口变化,经过修改两个跳转后发现OK按钮消失,我们将这两个跳转修改为NOP

按照提示破解是没有完全成功的,Cancella按钮没有消失

我们在清除按钮地址00442EA8处下断

点击Cancella,停在了断点处,单步向下

遇到一个跳转我们一次修改寄存器ZF PF为零F9运行查看窗口变化发现按钮消失,我们将该处跳转修改为NOP

破解成功

ON.3

在x32dbg界面右键->补丁->修补文件->保存 即刻保存成功修改的文件

此处是爆破方式,追码部分大家可以研究一下^_^

逆向破解之160个CrackMe —— 006的更多相关文章

- 逆向破解之160个CrackMe —— 008-009

CrackMe —— 008 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 001

CrackMe —— 001 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 002-003

CrackMe —— 002 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 004-005

CrackMe —— 004 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 013

CrackMe —— 013 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 014

CrackMe —— 014 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 016

CrackMe —— 016 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 017

CrackMe —— 017 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 018

CrackMe —— 018 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

随机推荐

- Centos7个性化桌面美化

个人电脑系统由Windows转Kali(Linux)再转Windows,工作后因为都是接触的Centos7系统,再加上厌烦年Win10,于是再次投回LInux的怀抱,将电脑系统直接重装为Linux系统 ...

- Win10升级后无法删除Windows.old文件夹

问题:win10系统进行升级后(升级到1903版本),无法删除生成的Windows.old文件夹,提示文件夹访问被拒绝. 点击继续后,无法进行正常删除. 解决方法:使用windows自带的磁盘清理进行 ...

- Invalid byte tag in constant pool: 19 与 javax/el/ELManager问题解决

整个生产环境采用JDK1.8 + Tomcat 7.0.65 代码重构后,启动报错,主要异常如下: 严重: Unable to process Jar entry [module-info.class ...

- 【笔试题】Overriding in Java

笔试题 Overriding in Java Question 1 以下程序的输出结果为( ). class Derived { protected final void getDetails() { ...

- SQL Server 从Excel导入到数据库操作遇到的科学计数法问题

问题描述 今天在做从Excel导入数据到SQL Server 中将数据更新到表中,可惜就这一个简单的操作中出现了一点小插曲,就在我根据Excel中的编号关联表编号以此更新姓名字段时出现转换错误问题.如 ...

- Sqlite清空表数据以及重新设置主键操作

Sqlite清空表数据以及重新设置主键操作 delete from 表名; //清空数据 update sqlite_sequence SET seq = 0 where name ='表名';//自 ...

- js确定取消—js确定取消判断

国瑞前端: js确定取消,在html界面中,有css模拟的模态框,这样显示的就会更好看一些,那么javascript有没有自带的弹框呢,当然是有的,接下来我就来给大家介绍一下把: js确定取消-警告框 ...

- [cf 1236 E] Alice and the Unfair Game

题意: 给定一个长度为m的序列$A$,你有一个长度为n的棋盘,可以任选一个位置x作为起点. 在时刻$[1,m+1]$你可以向左或向右移动一格. 设时刻i你移动后所在的位置为$B_i$,你需要满足对于任 ...

- Selenium+Java(七)Selenium对话框的处理

HTML代码如图所示: 一.alert String url = "file:///C:/Users/ex_yuhao/Desktop/index.html"; //引用IE浏览器 ...

- java之spring mvc之初始spring mvc

1. mvc : mvc框架是处理 http请求和响应的框架 2. mvc 做的事情有哪些: 将 url 映射到一个java的处理方法上 将表单数据提交到 java 类中 将后台 java 类处理的结 ...