基于PHP构建OAuth 2.0 服务端 认证平台

OAuth2.0 认证服务

安装

你可以在github上下载OAuth Server PHP,也可以用下列命令下载,不过内容都是一样的

mkdir my-oauth2-walkthrough

cd my-oauth2-walkthrough

git clone https://github.com/bshaffer/oauth2-server-php.git -b master

下载后放在根目录,因为这只是个测试!

在这之后配置数据库

Database: `oauth2db`

--

-- Database: `oauth2db`

-- -- -------------------------------------------------------- --

-- 表的结构 `oauth_access_tokens`

-- CREATE TABLE IF NOT EXISTS `oauth_access_tokens` (

`access_token` varchar(40) NOT NULL,

`client_id` varchar(80) NOT NULL,

`user_id` varchar(255) DEFAULT NULL,

`expires` timestamp NOT NULL DEFAULT CURRENT_TIMESTAMP ON UPDATE CURRENT_TIMESTAMP,

`scope` varchar(2000) DEFAULT NULL

) ENGINE=InnoDB DEFAULT CHARSET=utf8; -- -------------------------------------------------------- --

-- 表的结构 `oauth_authorization_codes`

-- CREATE TABLE IF NOT EXISTS `oauth_authorization_codes` (

`authorization_code` varchar(40) NOT NULL,

`client_id` varchar(80) NOT NULL,

`user_id` varchar(255) DEFAULT NULL,

`redirect_uri` varchar(2000) DEFAULT NULL,

`expires` timestamp NOT NULL DEFAULT CURRENT_TIMESTAMP ON UPDATE CURRENT_TIMESTAMP,

`scope` varchar(2000) DEFAULT NULL

) ENGINE=InnoDB DEFAULT CHARSET=utf8; -- -------------------------------------------------------- --

-- 表的结构 `oauth_clients`

-- CREATE TABLE IF NOT EXISTS `oauth_clients` (

`client_id` varchar(80) NOT NULL,

`client_secret` varchar(80) NOT NULL,

`redirect_uri` varchar(2000) NOT NULL,

`grant_types` varchar(80) DEFAULT NULL,

`scope` varchar(100) DEFAULT NULL,

`user_id` varchar(80) DEFAULT NULL

) ENGINE=InnoDB DEFAULT CHARSET=utf8; --

-- 转存表中的数据 `oauth_clients`

-- INSERT INTO `oauth_clients` (`client_id`, `client_secret`, `redirect_uri`, `grant_types`, `scope`, `user_id`) VALUES

('testclient', 'testpass', 'https://user.endv.cn/', 'authorization_code', '', ''); -- -------------------------------------------------------- --

-- 表的结构 `oauth_jwt`

-- CREATE TABLE IF NOT EXISTS `oauth_jwt` (

`client_id` varchar(80) NOT NULL,

`subject` varchar(80) DEFAULT NULL,

`public_key` varchar(2000) DEFAULT NULL

) ENGINE=InnoDB DEFAULT CHARSET=utf8; -- -------------------------------------------------------- --

-- 表的结构 `oauth_refresh_tokens`

-- CREATE TABLE IF NOT EXISTS `oauth_refresh_tokens` (

`refresh_token` varchar(40) NOT NULL,

`client_id` varchar(80) NOT NULL,

`user_id` varchar(255) DEFAULT NULL,

`expires` timestamp NOT NULL DEFAULT CURRENT_TIMESTAMP ON UPDATE CURRENT_TIMESTAMP,

`scope` varchar(2000) DEFAULT NULL

) ENGINE=InnoDB DEFAULT CHARSET=utf8; -- -------------------------------------------------------- --

-- 表的结构 `oauth_scopes`

-- CREATE TABLE IF NOT EXISTS `oauth_scopes` (

`scope` text,

`is_default` tinyint(1) DEFAULT NULL

) ENGINE=InnoDB DEFAULT CHARSET=utf8; -- -------------------------------------------------------- --

-- 表的结构 `oauth_users`

-- CREATE TABLE IF NOT EXISTS `oauth_users` (

`username` varchar(255) NOT NULL,

`password` varchar(2000) DEFAULT NULL,

`first_name` varchar(255) DEFAULT NULL,

`last_name` varchar(255) DEFAULT NULL

) ENGINE=InnoDB DEFAULT CHARSET=utf8;

我们来建立一个server.php文件来配置server,这个文件可以被所有的终端来调用。

<?php

/** 配置 */

$dsn= 'mysql:dbname=test;host=localhost';

$username = 'test';

$password = 'test'; // 错误报告(这毕竟是一个演示!)

ini_set('display_errors',1);error_reporting(E_ALL); // 自动加载

require_once('oauth2-server-php/src/OAuth2/Autoloader.php');

OAuth2\Autoloader::register();

$storage = new OAuth2\Storage\Pdo(array('dsn' => $dsn, 'username' => $username, 'password' => $password)); // 通过存储对象或对象数组存储的oauth2服务器类

$server = new OAuth2\Server($storage); // 授权码 有效期只有30秒

$server->addGrantType(new OAuth2\GrantType\AuthorizationCode($storage)); // 客户端证书

$server->addGrantType(new OAuth2\GrantType\ClientCredentials($storage)); // 用户凭据

$server->addGrantType(new OAuth2\GrantType\UserCredentials($storage));

// 刷新令牌 启用这个会报错,原因未知

// $server->addGrantType(new OAuth2\GrantType\RefreshToken($refreshStorage))

记得配置数据库的用户名和密码 test

Token控制器

下面,我们将建立一个Token控制器,这个控制器URI将会返回OAuth2的Token给客户端

<?php

// include our OAuth2 Server object

require_once __DIR__.'/server.php'; $server->handleTokenRequest(OAuth2\Request::createFromGlobals())->send();

测试Token控制器

需要先创建一条记录,来注册一个新的应用 (上面脚本中已插入,需要先删除!)

INSERT INTO `oauth_clients` (`client_id`, `client_secret`, `redirect_uri`, `grant_types`, `scope`, `user_id`) VALUES

('testclient', 'testpass', 'https://user.endv.cn/', 'authorization_code', '', '');

然后用命令行调用

curl -u testclient:testpass https://user.endv.cn/token.php --data "grant_type=authorization_code&code=f8ef50221f7817f3e01d2d6c31a33f3c40db76a5"

这里的URL只是示例,实地操作要确定能找到这个token.php

如果运行正常,则显示

{"access_token":"84c66d296308aad20aa5e065743d2fe30426b046","expires_in":3600,"token_type":"Bearer","scope":null,"refresh_token":"d49cd4d7d875065888fc457c7c714cab9fcf9d69"}

资源控制器的建立和测试

你创建了Token,你需要在API中测试它:

resource.php

<?php //资源控制器的建立和测试

require_once __DIR__.'/server.php'; if (!$server->verifyResourceRequest(OAuth2\Request::createFromGlobals())) {

$server->getResponse()->send();

die;

}

$token = $server->getAccessTokenData(OAuth2\Request::createFromGlobals());

echo "User ID associated with this token is {$token['user_id']}"; echo json_encode(array('success' => true, 'message' => '您访问了我的API!'));

然后运行下面的命令,记得将YOUR_TOKEN替换成刚才得到的token,还有确保URL的正确

curl https://user.endv.cn/resource.php --data 'access_token=YOUR_TOKEN'

如果没出问题,则会得到下面的结果

{"success":true,"message":"You accessed my APIs!"}

认证控制器的创建和测试

验证控制器是OAuth2的杀手锏,它允许你的平台帮助用户验证第三方应用

它不像第一个例子中直接返回一个Access Token,这里稍微复杂一点:

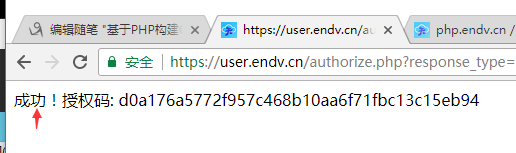

然后在浏览器中打开这个URL

https://user.endv.cn/authorize.php?response_type=code&client_id=testclient&state=xyz

你将会看到一个表单,当你选择yes的时候会弹出你所获得的Authorization Code

现在你可以用这个Authorization Code来刚才建立的token.php获得TOKEN,命令如下

curl -u testclient:testpass https://user.endv.cn/token.php -d 'grant_type=authorization_code&code=YOUR_CODE'

就像刚才一样,你获得了一个TOKEN

{"access_token":"6f05ad622a3d32a5a81aee5d73a5826adb8cbf63","expires_in":3600,"token_type":"bearer","scope":null}

请在30秒内完成这个操作,因为Authorization Code的有效期只有30秒

用Access Token联系本地用户

当你认证了一个用户并且分派了一个Token之后,你可能想知道彼时到底是哪个用户使用了这个Token

你可以使用handleAuthorizeRequest的可选参数user_id来完成,修改你的authorize.php文件

$userid = 1234; // A value on your server that identifies the user

$server->handleAuthorizeRequest($request, $response, $is_authorized, $userid)

这样一来,用户ID就伴随Token一起存进数据库了

当Token被客户端使用的时候,你就知道是哪个用户了,修改 resource.php 来完成任务

测试:点我测试

测试到此结束,后续客户端的建立。

基于PHP构建OAuth 2.0 服务端 认证平台的更多相关文章

- Java 基于ArcFace人脸识别2.0 服务端Demo

源代码传送:https://github.com/itboyst/ArcSoftFaceDemo 开发环境准备: ###开发使用到的软件和工具: Jdk8.mysql5.7.libarcsoft_fa ...

- 基于 IdentityServer3 实现 OAuth 2.0 授权服务数据持久化

最近花了一点时间,阅读了IdentityServer的源码,大致了解项目整体的抽象思维.面向对象的重要性; 生产环境如果要使用 IdentityServer3 ,主要涉及授权服务,资源服务的部署负载的 ...

- 基于 IdentityServer3 实现 OAuth 2.0 授权服务【客户端模式(Client Credentials Grant)】

github:https://github.com/IdentityServer/IdentityServer3/ documentation:https://identityserver.githu ...

- 谈谈基于OAuth 2.0的第三方认证 [下篇]

从安全的角度来讲,<中篇>介绍的Implicit类型的Authorization Grant存在这样的两个问题:其一,授权服务器没有对客户端应用进行认证,因为获取Access Token的 ...

- 谈谈基于OAuth 2.0的第三方认证 [中篇]

虽然我们在<上篇>分别讨论了4种预定义的Authorization Grant类型以及它们各自的适用场景的获取Access Token的方式,我想很多之前没有接触过OAuth 2.0的读者 ...

- .net平台 基于 XMPP协议的即时消息服务端简单实现

.net平台 基于 XMPP协议的即时消息服务端简单实现 昨天抽空学习了一下XMPP,在网上找了好久,中文的资料太少了所以做这个简单的例子,今天才完成.公司也正在准备开发基于XMPP协议的即时通讯工具 ...

- 谈谈基于OAuth 2.0的第三方认证 [上篇]

对于目前大部分Web应用来说,用户认证基本上都由应用自身来完成.具体来说,Web应用利用自身存储的用户凭证(基本上是用户名/密码)与用户提供的凭证进行比较进而确认其真实身份.但是这种由Web应用全权负 ...

- Swift3.0服务端开发(五) 记事本的开发(iOS端+服务端)

前边以及陆陆续续的介绍了使用Swift3.0开发的服务端应用程序的Perfect框架.本篇博客就做一个阶段性的总结,做一个完整的实例,其实这个实例在<Swift3.0服务端开发(一)>这篇 ...

- 创建自己的OAuth2.0服务端(一)

如果对OAuth2.0有任何的疑问,请先熟悉OAuth2.0基础的文章:http://www.cnblogs.com/alunchen/p/6956016.html 1. 前言 本篇文章时对 客户端的 ...

随机推荐

- asp.net core中的razor页面

Razor 页面(Razor Pages)是 ASP.NET Core 2.0 中新增的一种Web页面模型,相对MVC形式更加简单易用,可以说是一个服务端的MVVM模型,本文简单的介绍一下它的用法. ...

- Dapper Miser implementation of CMSIS-DAP, MC HCK as SWD Adapter

Dapper Miser In late 2013, I created a functional implementation of CMSIS-DAP that runs in a low cos ...

- ios 获得通讯录中联系人的所有属性 亲测,可行 兼容io6 和 ios 7

//获取通讯录中的所有属性,并存储在 textView 中,已检验,切实可行.兼容io6 和 ios 7 ,而且ios7还没有权限确认提示. -(void)getAddressBook { ABAdd ...

- C#编程(十三)----------方法重载

C#支持方法的重载---方法的几个版本有不同的签名即可(即,方法名相同,但是参数个数和/或类型不同).为了冲在方法,只需要声明同名单参数个数或类型不同的方法即可. 注意:两个方法不能仅在返回类型上有区 ...

- 批量生成protoBuf到cs文件

color 0A && echo off rem protoc程序名set "PROTOC_EXE=protoc.exe"rem .proto文件名::set &q ...

- Mysql一个非常有用的内置函数今天碰到要把MySQL数据库中的varchar转换成date类型进

Mysql一个非常有用的内置函数 今天碰到要把MySQL数据库中的varchar转换成date类型进行时间的比较和查询.在网上找了找,发现MySQL也跟其他数据库一样有自己内置的转换函数:str_to ...

- 纸牌屋第一季/全集House of Cards迅雷下载

纸牌屋 第一季 House of Cards Season 1 (2013) 本季看点:经过数轮激烈角逐,新一届美国总统加勒特·沃克(迈克·吉尔 Michael Gill 饰)诞生,自称水管工的众议院 ...

- BZOJ 3172 [Tjoi2013]单词 AC自己主动机(fail树)

题意:链接 方法:AC自己主动机与fail树性质 解析:复习AC自己主动机的第一道题?(真正的第一题明明是又一次写了遍hdu2222! ) 这题说实话第一眼看上去就是个sb题,仅仅要建出来自己主动机. ...

- SqlServer 还原数据库 代码实现

RESTORE DATABASE TargetDB FROM DISK = 'D:\DataBase\DB.bak' with replace, MOVE 'DB' TO 'D:\DataBase\T ...

- [Web 前端 ] 还在用浮动吗?CSS flex布局你了解多少?

cp from : https://blog.csdn.net/wwwxuewen/article/details/80859764 传统的布局:围绕盒子模型(border.margin.paddin ...