XSS攻击 && CSRF攻击 基础理解

一个网站,不管多么的帅气,多么的风骚,如果你不安全,那始终都是一个弟弟啊~

今天又看了下XSS和CSRF攻击的文章,我也想发点什么普及下大家的安全意识,毕竟作为一名拥有伟大梦想的程序员,基本的安全意识还是一定要有的,话不多说,跑起来~

本文参考的文章地址:https://juejin.im/post/59dc2b7a6fb9a0451869ae3a

一、XSS攻击跨站脚本攻击(Cross Site Scripting),一般是在输入的时候,攻击者输入脚本,来进行攻击。

案例:

一个正常的输入表单控件输入 :<script>

while (true) {

alert('我弹弹弹弹弹弹弹~~~~~')

}

</script>这只是一个最善良的恶作剧而已,试想一下,攻击者输入一些盗取cookie的脚本或者一些别的恶意脚本,是不是很随意的就可以去拿一些东西,想干什么我就干什么

预防方法:

1. 在cookie中设置httpOnly属性后,js将无法读取到cookie信息,可以防止XSS攻击盗取cookie// koa

ctx.cookies.set(name, value, {

httpOnly: true // 默认为 true

})2. 使用HtmlEncode,将一些标签转义例如将<,>转换成<,>的写法来表示,那么输入的<script>标签就会被解析成<script>3. JavaScriptEncode,给一些字符加上反斜杠例如将\转换成\\,将\n转换成\\n,将"转换成\"

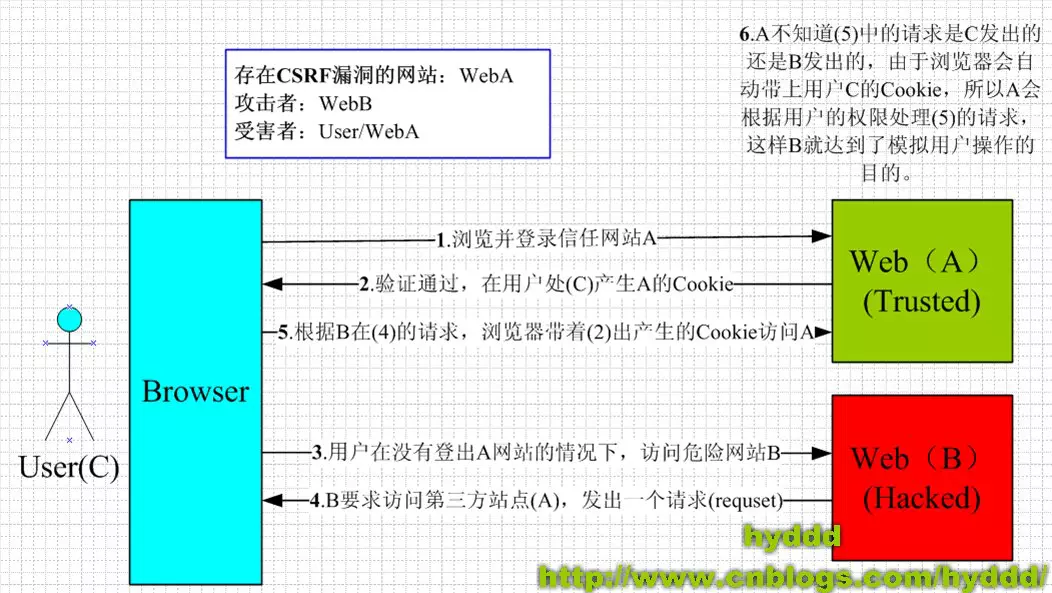

二、CSRF:跨站点请求伪造(Cross-Site Request Forgeries),也就是冒充用户请求,用户并不知情,然后搞一些事情

话不多说,先放一张偷来的图

案例:

比如某网站的转账操作受害者张三给李四转账100,通过对银行的网站发起请求 bank.example/transfer?ac… ,通常情况下,该请求发出后,服务器端会检查 session 是否合法,并且张三已经登录成功,黑客王五可以自己给银行发送一个请求 bank.example/transfer?ac… ,但是这个请求来自王五,而不是张三,他并不能通过安全认证。他需要张三的 session 。王五自己做了一个网站,放入如下代码 bank.example/transfer?ac… ,用各种方式诱使张三点击自己的网站。张三登录了银行的网站没有退出,访问了黑客王五的网站,上述的 url 就会向银行发起请求。如果session没有过期,这时悲剧就发生了,张三的账户里少了1000。

预防方法:

1. 验证码的方式,也就是让用户和网站进行交互才能完成一些动作(请求)缺点:用户体验差2. 相对get请求来说,尽量使用post请求(post请求也只是相对安全一点)3. token验证第一步:后端随机产生一个 token,把这个token 保存到 session 状态中;同时后端把这个token 交给前端页面;

第二步:前端页面提交请求时,把 token 加入到请求数据或者头信息中,一起传给后端;

后端验证前端传来的 token 与 session 是否一致,一致则合法,否则是非法请求。

写在最后

XSS 是内容没有做过滤处理,导致浏览器将攻击者的输入当代码直接运行了。CSRF 则是因为浏览器在发送 HTTP 请求的时候会自动携带 cookie,而一般网站的 session 都存在 cookie里面

写在最最后

若不是你突然闯进我生活,我怎会把死守的寂寞放任了~

因为最近有在抖音听绿色这首歌,所以这次就用绿色包围着你们好了。。。。。。。。。

XSS攻击 && CSRF攻击 基础理解的更多相关文章

- 第三百九十二节,Django+Xadmin打造上线标准的在线教育平台—sql注入攻击,xss攻击,csrf攻击

第三百九十二节,Django+Xadmin打造上线标准的在线教育平台—sql注入攻击,xss攻击,csrf攻击 sql注入攻击 也就是黑客通过表单提交的地方,在表单里输入了sql语句,就是通过SQL语 ...

- Django是如何防止注入攻击-XSS攻击-CSRF攻击

注入攻击-XSS攻击-CSRF攻击介绍请访问:https://www.cnblogs.com/hwnzy/p/11219475.html Django防止注入攻击 Django提供一个抽象的模型层来组 ...

- XSS 和 CSRF 攻击

web安全中有很多种攻击手段,除了SQL注入外,比较常见的还有 XSS 和 CSRF等 一.XSS(Cross Site Scripting)跨站脚本 XSS其实就是Html的注入问题,攻击者的输入没 ...

- xss和csrf攻击

xss(cross site scripting)是一种最常用的网站攻击方式. 一.Html的实体编码 举个栗子:用户在评论区输入评论信息,然后再评论区显示.大概是这个样子: <span> ...

- XSS攻击&SQL注入攻击&CSRF攻击?

- XSS(Cross Site Script,跨站脚本攻击)是向网页中注入恶意脚本在用户浏览网页时在用户浏览器中执行恶意脚本的攻击方式.跨站脚本攻击分有两种形式:反射型攻击(诱使用户点击一个嵌入恶意 ...

- XSS攻击 CSRF攻击

XSS攻击: 跨站脚本攻击(Cross Site Scripting),为不和层叠样式表(Cascading Style Sheets, CSS)的缩写混淆, 故将跨站脚本攻击缩写为XSS.恶意攻击者 ...

- XSS与CSRF攻击

一.XSS Cross Site Script,跨站脚本攻击.是指攻击者在网站上注入恶意客户端代码,通过恶意脚本对客户端网页进行篡改,从而在用户浏览网页时,对用户浏览器进行控制或者获取用户隐私数据的一 ...

- 前端安全之XSS和csrf攻击

1.Csrf攻击概念: csrf攻击(Cross-site request forgery):跨站请求伪造; 2.Csrf攻击原理: 用户是网站A的注册用户,且登录进去,于是网站A就给用户下发cook ...

- 注入攻击-XSS攻击-CSRF攻击

1.注入攻击 注入攻击包括系统命令注入,SQL注入,NoSQL注入,ORM注入等 1.1攻击原理 在编写SQL语句时,如果直接将用户传入的数据作为参数使用字符串拼接的方式插入到SQL查询中,那么攻击者 ...

随机推荐

- Openstack实践(1)部署使用实例及neutron网络

版权声明:本文为博主原创文章,欢迎转载,转载请注明作者.原文超链接 ,博主地址:http://www.cnblogs.com/SuperXJ/ 如何快速部署使用openstack,使用kolla吧,o ...

- SpringMVC学习(三)——基于注解配置的springMVC项目

可运行的附件地址:http://files.cnblogs.com/files/douJiangYouTiao888/springWithAnnotation.zip 项目说明: 作者环境:maven ...

- c# 控制台输出txt文件

string tempFileName = "DETAIL_" + DateTime.Now.ToString("yyyyMMddHHmmssffff") + ...

- Nancy使用Razor视图引擎时,提示对C:\Windows\temp 没有权限访问的问题

Nancy下使用Razor视图需要添加DLL文件引用,通过Nuget安装: 发布网站,在IIS上建立站点后,提示错误:对C:\Windows\temp\XXXX 的访问被拒绝(在VS里F5调试的时候没 ...

- 微软发布SQL Server on Linux

本文参考并翻译自:微软云计算与企业执行副总裁Scott Guthrie的博客. 过去的一年,不管是对于微软的数据业务,还是整个行业,都是令人惊喜的一年.在周四刚于纽约举行的Data Driven活动中 ...

- 远程计算机或设备将不接受连接,IE无法上网

遇到一个奇葩问题,IE浏览器突然不能上网了,但是其他浏览器可以,QQ什么的也都正常,只有IE是出现:远程计算机或设备将不接受连接 这个问题,网上找了很多答案都没用,什么设置WINS,允许远程访问,取消 ...

- 【2D游戏引擎】WIP反思

WIP(Working In Progress)是我初学游戏引擎开发时候开发的一个2D游戏引擎,当时计划为它实现类似Unity一样的编辑器,具有和Unity相似的工作流,但是由于水平不够,走了很多弯路 ...

- 转化ico标志

emmm,谨此纪念我这七秒钟的记忆. ico最简单的转化方法,上网搜索ico图标转换即可

- python UI自动化实战记录七:页面2用例编写

使用python自带的unittest测试框架,用例继承自unittest.TestCase类. 1 引入接口类和页面类 2 setUp函数中打开页面,定义接口对象 3 tearDown函数中关闭页面 ...

- python进阶介绍(进阶1)

转载请标明出处: http://www.cnblogs.com/why168888/p/6411664.html 本文出自:[Edwin博客园] python进阶介绍(进阶1) 1. python基础 ...