Spring Security OAuth2.0认证授权四:分布式系统认证授权

Spring Security OAuth2.0认证授权系列文章

Spring Security OAuth2.0认证授权一:框架搭建和认证测试

Spring Security OAuth2.0认证授权二:搭建资源服务

Spring Security OAuth2.0认证授权三:使用JWT令牌

前面几篇文章讲解了如何从头开始搭建认证服务和资源服务,从颁发普通令牌到颁发jwt令牌,最终完成了jwt令牌的颁发和校验。本篇文章将会讲解分布式环境下如何进行认证和授权。

一、设计思路

一般来说,一个典型的分布式系统架构如上图所示,这里进行一个简单的设计,来完成分布式系统下的认证和授权。

整体设计思路是使用OAuth2.0颁发令牌,使用JWT对令牌签名并颁发JWT令牌给客户端。既然决定使用JWT令牌了,则不需要再调用认证服务器对令牌进行验证了,因为JWT本身就包含了所需要的信息,而且只要验签成功,则可认为令牌可信任且有效。

如上所述,则可以如此设计:

- 用户请求登陆之后认证服务颁发令牌给用户,浏览器将令牌储存下来。

- 浏览器请求资源的的时候携带着令牌,网关拦截请求对令牌验证,验证的方法很简单,不请求认证服务而是直接使用密钥(对称或非对称)验签,只要验证成功则将jwt payload中的信息解析成明文放到请求头中转发请求到资源服务。

- 资源服务拿到明文信息,根据明文信息中的权限信息验证是否有权限访问该资源,有权限则返回资源信息,无权限则返回401。

综上,整体思路就是网关认证,资源服务鉴权。

典型的微服务架构下会有注册中心、网关等服务,接下来会依次介绍和搭建相关服务。

二、注册中心搭建

为了方便程序本地调试方便,这里使用eureka server作为服务注册中心,使用起来也非常简单

1.添加maven依赖

<dependencies>

<dependency>

<groupId>org.springframework.cloud</groupId>

<artifactId>spring-cloud-starter-netflix-eureka-server</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-actuator</artifactId>

</dependency>

</dependencies>

2.新建启动类

@SpringBootApplication

@EnableEurekaServer

public class RegisterServer {

public static void main(String[] args) {

SpringApplication.run(RegisterServer.class,args);

}

}

3.新建配置文件

spring:

application:

name: register-server

server:

port: 8765 #启动端口

eureka:

server:

enable-self-preservation: false #关闭服务器自我保护,客户端心跳检测15分钟内错误达到80%服务会保护,导致别人还认为是好用的服务

eviction-interval-timer-in-ms: 10000 #清理间隔(单位毫秒,默认是60*1000)5秒将客户端剔除的服务在服务注册列表中剔除#

shouldUseReadOnlyResponseCache: true #eureka是CAP理论种基于AP策略,为了保证强一致性关闭此切换CP 默认不关闭 false关闭

client:

register-with-eureka: false #false:不作为一个客户端注册到注册中心

fetch-registry: false #为true时,可以启动,但报异常:Cannot execute request on any known server

instance-info-replication-interval-seconds: 10

serviceUrl:

defaultZone: http://localhost:${server.port}/eureka/

instance:

hostname: ${spring.cloud.client.ip-address}

prefer-ip-address: true

instance-id: ${spring.application.name}:${spring.cloud.client.ip-address}:${spring.application.instance_id:${server.port}}

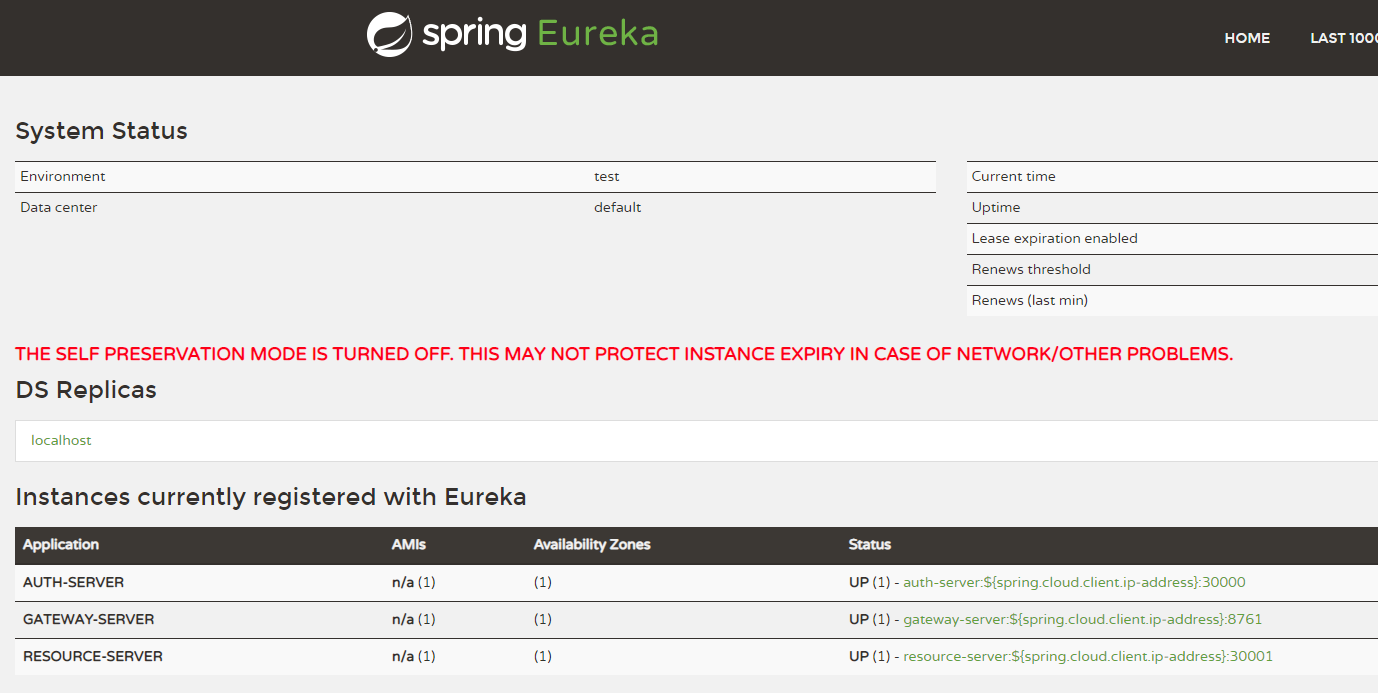

然后启动启动类,访问浏览器,http://127.0.0.1:8765,出现如下页面即表示已经成功

二、网关搭建

这里选用spring cloud gateway作为网关(不是zuul)

1.添加maven依赖

<dependencies>

<dependency>

<groupId>org.springframework.cloud</groupId>

<artifactId>spring-cloud-starter-netflix-eureka-client</artifactId>

</dependency>

<!--gateway 依赖 -->

<dependency>

<groupId>org.springframework.cloud</groupId>

<artifactId>spring-cloud-starter-gateway</artifactId>

<version>2.2.5.RELEASE</version>

</dependency>

<!--actuator 依赖 -->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-actuator</artifactId>

</dependency>

<dependency>

<groupId>org.projectlombok</groupId>

<artifactId>lombok</artifactId>

</dependency>

<!-- jwt依赖 -->

<dependency>

<groupId>org.springframework.security</groupId>

<artifactId>spring-security-jwt</artifactId>

</dependency>

</dependencies>

2.新建启动类

@SpringBootApplication

public class GatewayServer {

public static void main(String[] args) {

SpringApplication.run(GatewayServer.class, args);

}

}

3.新建配置文件

server:

port: 8761

spring:

cloud:

gateway:

routes:

- id: resource_server

uri: "lb://resource-server"

predicates:

- Path=/r**

application:

name: gateway-server

eureka:

client:

service-url:

defaultZone: http://127.0.0.1:8765/eureka

instance:

prefer-ip-address: true

instance-id: ${spring.application.name}:${spring.cloud.client.ip‐address}:${spring.application.instance_id:${server.port}}

如此,一个网关就已经搭建好了,但是还不具备我们想要的认证功能。

4.添加token全局过滤器

知识点有以下几点:

- 全局过滤器要实现GlobalFilter接口

- 为了实现token过滤器最先被调用,要实现Order接口并将优先级调到最大

- 使用JwtHelper工具类对jwt验签,签名的key必须和认证中心中配置的key保持一致

- 验签成功后将jwt中payload明文信息放到token-info的header值中传递给目标服务

实现代码如下:

@Component

@Slf4j

public class TokenFilter implements GlobalFilter, Ordered {

private static final String BEAR_HEADER = "Bearer ";

/**

* 该值要和auth-server中配置的签名相同

*

* com.kdyzm.spring.security.auth.center.config.TokenConfig#SIGNING_KEY

*/

private static final String SIGNING_KEY = "auth123";

@Override

public Mono<Void> filter(ServerWebExchange exchange, GatewayFilterChain chain) {

String token = exchange.getRequest().getHeaders().getFirst(HttpHeaders.AUTHORIZATION);

//如果没有token,则直接返回401

if(StringUtils.isEmpty(token)){

return unAuthorized(exchange);

}

//验签并获取PayLoad

String payLoad;

try {

Jwt jwt = JwtHelper.decodeAndVerify(token.replace(BEAR_HEADER,""), new MacSigner(SIGNING_KEY));

payLoad = jwt.getClaims();

} catch (Exception e) {

log.error("验签失败",e);

return unAuthorized(exchange);

}

//将PayLoad数据放到header

ServerHttpRequest.Builder builder = exchange.getRequest().mutate();

builder.header("token-info", payLoad).build();

//继续执行

return chain.filter(exchange.mutate().request(builder.build()).build());

}

private Mono<Void> unAuthorized(ServerWebExchange exchange){

exchange.getResponse().setStatusCode(HttpStatus.UNAUTHORIZED);

return exchange.getResponse().setComplete();

}

/**

* 将该过滤器的优先级设置为最高,因为只要认证不通过,就不能做任何事情

*

* @return

*/

@Override

public int getOrder() {

return Ordered.HIGHEST_PRECEDENCE;

}

}

三、资源服务修改

原来资源服务已经集成了OAuth2.0、Spring Security、JWT等组件,根据现在的设计方案,需要删除OAuth2.0和JWT组件,只留下Spring Security组件。

1.移除OAuth2.0、JWT组件

这里要删除maven依赖,同时将相关配置删除

第一步,删除maven依赖,直接将以下两个依赖移除就好

<dependency>

<groupId>org.springframework.cloud</groupId>

<artifactId>spring-cloud-starter-oauth2</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.security</groupId>

<artifactId>spring-security-jwt</artifactId>

</dependency>

第二步,删除相关配置

将ResouceServerConfig、TokenConfig两个类直接删除 即可。

2.添加过滤器

这里需要使用过滤器做,首先写一个过滤器,实现OncePerRequestFilter接口,该过滤器的作用就是获取网关传过来的token-info明文数据,封装成JwtTokenInfo对象,并将该相关信息添加到SpringSecurity上下文以备之后的鉴权使用。

代码实现如下:

@Component

@Slf4j

public class AuthFilterCustom extends OncePerRequestFilter {

@Override

protected void doFilterInternal(HttpServletRequest request, HttpServletResponse response, FilterChain filterChain) throws ServletException, IOException {

ObjectMapper objectMapper = new ObjectMapper();

String tokenInfo=request.getHeader("token-info");

if(StringUtils.isEmpty(tokenInfo)){

log.info("未找到token信息");

filterChain.doFilter(request,response);

return;

}

JwtTokenInfo jwtTokenInfo = objectMapper.readValue(tokenInfo, JwtTokenInfo.class);

log.info("tokenInfo={}",objectMapper.writeValueAsString(jwtTokenInfo));

List<String> authorities1 = jwtTokenInfo.getAuthorities();

String[] authorities=new String[authorities1.size()];

authorities1.toArray(authorities);

//将用户信息和权限填充 到用户身份token对象中

UsernamePasswordAuthenticationToken authenticationToken

= new UsernamePasswordAuthenticationToken(jwtTokenInfo.getUser_name(),null, AuthorityUtils.createAuthorityList(authorities));

authenticationToken.setDetails(new WebAuthenticationDetailsSource().buildDetails(request));

//将authenticationToken填充到安全上下文

SecurityContextHolder.getContext().setAuthentication(authenticationToken);

filterChain.doFilter(request,response);

}

}

3.将过滤器注册到过滤器链

修改WebSecurityConfig类,使用如下方法注册过滤器:

.addFilterAfter(authFilterCustom, BasicAuthenticationFilter.class)//添加过滤器

同时,一定要关闭session功能,否则会出现上下文缓存问题

.sessionManagement()

.sessionCreationPolicy(SessionCreationPolicy.STATELESS);//禁用session

完整代码如下:

@Autowired

private AuthFilterCustom authFilterCustom;

@Override

protected void configure(HttpSecurity http) throws Exception {

http.csrf()

.disable()

.authorizeRequests()

// .antMatchers("/r/r1").hasAuthority("p2")

// .antMatchers("/r/r2").hasAuthority("p2")

.antMatchers("/**").authenticated()//所有的请求必须认证通过

.anyRequest().permitAll()//其它所有请求都可以随意访问

.and()

.addFilterAfter(authFilterCustom, BasicAuthenticationFilter.class)//添加过滤器

.sessionManagement()

.sessionCreationPolicy(SessionCreationPolicy.STATELESS);//禁用session

}

四、其他注意事项

认证服务auth-server以及资源服务resource-server、网关服务gateway-server都要集成eureka client组件

五、测试

测试前需要将各个服务依次启动起来:

- 启动注册中心 register-server:https://gitee.com/kdyzm/spring-security-oauth-study/tree/v5.0.0/register-server

- 启动网关 gateway-server:https://gitee.com/kdyzm/spring-security-oauth-study/tree/v5.0.0/gateway-server

- 启动认证服务 auth-server:https://gitee.com/kdyzm/spring-security-oauth-study/tree/v5.0.0/auth-server

- 启动资源服务 resource-server:https://gitee.com/kdyzm/spring-security-oauth-study/tree/v5.0.0/resource-server

第一步,获取token

这里使用password模式直接获取token,POST请求如下接口:

即可获取token。

第二步,访问资源

通过网关请求资源服务的r1接口,GET请求如下接口:

需要带上Header,key为Authorization,value格式如下:

Bearer eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJhdWQiOlsicmVzMSJdLCJ1c2VyX25hbWUiOiJ6aGFuZ3NhbiIsInNjb3BlIjpbIlJPTEVfQURNSU4iLCJST0xFX1VTRVIiLCJST0xFX0FQSSJdLCJleHAiOjE2MTAzNzI5MzUsImF1dGhvcml0aWVzIjpbInAxIiwicDIiXSwianRpIjoiOWQzMzRmZGMtOTcwZC00YmJkLWI2MmMtZDU4MDZkNTgzM2YwIiwiY2xpZW50X2lkIjoiYzEifQ.gZraRNeX-o_jKiH7XQgg3TlUQBpxUcXa2-qR_Treu8U

如果相应结果如下,则表示测试通过

访问资源r1

否则,会返回401状态码。

六、项目源代码

项目源代码:https://gitee.com/kdyzm/spring-security-oauth-study/tree/v5.0.0

我的博客原文地址:https://blog.kdyzm.cn/post/30

Spring Security OAuth2.0认证授权四:分布式系统认证授权的更多相关文章

- Spring Security OAuth2.0认证授权五:用户信息扩展到jwt

历史文章 Spring Security OAuth2.0认证授权一:框架搭建和认证测试 Spring Security OAuth2.0认证授权二:搭建资源服务 Spring Security OA ...

- Spring Security OAuth2.0认证授权六:前后端分离下的登录授权

历史文章 Spring Security OAuth2.0认证授权一:框架搭建和认证测试 Spring Security OAuth2.0认证授权二:搭建资源服务 Spring Security OA ...

- Spring Security OAuth2.0认证授权二:搭建资源服务

在上一篇文章[Spring Security OAuth2.0认证授权一:框架搭建和认证测试](https://www.cnblogs.com/kuangdaoyizhimei/p/14250374. ...

- Spring Security OAuth2.0认证授权三:使用JWT令牌

Spring Security OAuth2.0系列文章: Spring Security OAuth2.0认证授权一:框架搭建和认证测试 Spring Security OAuth2.0认证授权二: ...

- springboot+spring security +oauth2.0 demo搭建(password模式)(认证授权端与资源服务端分离的形式)

项目security_simple(认证授权项目) 1.新建springboot项目 这儿选择springboot版本我选择的是2.0.6 点击finish后完成项目的创建 2.引入maven依赖 ...

- 【Spring Cloud & Alibaba 实战 | 总结篇】Spring Cloud Gateway + Spring Security OAuth2 + JWT 实现微服务统一认证授权和鉴权

一. 前言 hi,大家好~ 好久没更文了,期间主要致力于项目的功能升级和问题修复中,经过一年时间的打磨,[有来]终于迎来v2.0版本,相较于v1.x版本主要完善了OAuth2认证授权.鉴权的逻辑,结合 ...

- 基于spring boot2.0+spring security +oauth2.0+ jwt微服务架构

github地址:https://github.com/hankuikuide/microservice-spring-security-oauth2 项目介绍 该项目是一个演示项目,主要演示了,基于 ...

- Spring Security OAuth2.0 - AuthorizationServer和ResourceServer分离

<Spring Security实现OAuth2.0授权服务 - 基础版>和<Spring Security实现OAuth2.0授权服务 - 进阶版>两篇文章中介绍如何搭建OA ...

- 【OAuth2.0】Spring Security OAuth2.0篇之初识

不吐不快 因为项目需求开始接触OAuth2.0授权协议.断断续续接触了有两周左右的时间.不得不吐槽的,依然是自己的学习习惯问题,总是着急想了解一切,习惯性地钻牛角尖去理解小的细节,而不是从宏观上去掌握 ...

随机推荐

- 【运行机制】 JavaScript的事件循环机制总结 eventLoop

0.从个例子开始 //code-01 console.log(1) setTimeout(() => { console.log(2); }); console.log(3); 稍微有点前端经验 ...

- 【涂鸦物联网足迹】用煲仔饭来说明IaaS/PaaS/SaaS的区别

最近在准备一些科普性的知识内容,发现大家对于一些基础性的知识概念还是有点模糊.今天先来简单介绍一下IaaS/PaaS/SaaS的区别~ 其实还有一个On-Premises(本地部署)的概念,也可以一并 ...

- Hadoop核心-HDFS

上一篇我们熟悉了hadoop,本篇讲解一下hadoop第一个核心HDFS. 一.概述 HDFS是一个分布式文件存储系统,以流式数据访问模式存储超大文件,将数据分块存储到一个商业硬件集群内的不同机器上, ...

- JavaScript var,let,const三个关键字的区别

var: 1)声明作用域:在函数内部,使用var定义一个变量(局部变量),在函数被调用完之后,该变量会被立即销毁.在定义变量时如果省略var,就会创建一个全局变量(不建议在局部作用域中定义全局变量,难 ...

- 利用302绕过http协议限制

360某处ssrf漏洞可探测内网信息(附内网6379探测脚本) http://xss.one/bug_detail.php?wybug_id=wooyun-2016-0229611

- 点击劫持(Iframe clickJack)练习

实验内容: 寻找一个合适的网站放入到iframe标签中.实验中测试了包括知网首页及登录界面.淘宝首页及登录界面,百度首页,微信下载界面.发现淘宝登录界面无法放入,会直接跳转到淘宝真实的登录界面,其他的 ...

- PHPSHE 1.7前台SQL注入漏洞分析

此CMS SQL注入漏洞产生原因为未将经过 addslashes() 函数过滤的数据使用单引号包裹,从而导致的SQL注入漏洞.接下来看漏洞详情: 首先查看phpshe下的common.php文件37 ...

- MySQL优化索引

1. MySQL如何使用索引 索引用于快速查找具有特定列值的行.如果没有索引,MySQL必须从第一行开始,然后遍历整个表以找到相关的行.表越大,花费越多.如果表中有相关列的索引,MySQL可以快速确 ...

- Autofac的基本使用---3、泛型类型

Autofac的基本使用---目录 准备 使用的表是Teacher,创建相关的IDAL.DAL.IBLL.BLL层. 使用EF,创建一个Model层,存放edmx文件. 创建一个Infrastruct ...

- H3C S5120V2-SI 交换机配置

连接终端线 可以看到开机信息 ......................................................................Done. System is ...