DVWA靶场Insecure CAPTCHA(不安全验证)漏洞所有级别通关教程及源码审计

Insecure CAPTCHA(不安全验证)

Insecure CAPTCHA(不安全验证)漏洞指的是在实现 CAPTCHA(完全自动化公共图灵测试区分计算机和人类)机制时,未能有效保护用户输入的验证信息,从而使得攻击者能够绕过或破解该验证机制。这类漏洞通常出现在网络应用程序中,目的是防止自动化脚本(如机器人)对网站进行滥用,CAPTCHA全称为Completely Automated Public Turing Test to Tell Computers and Humans Apart,中文名字是全自动区分计算机和人类的图灵测试

low

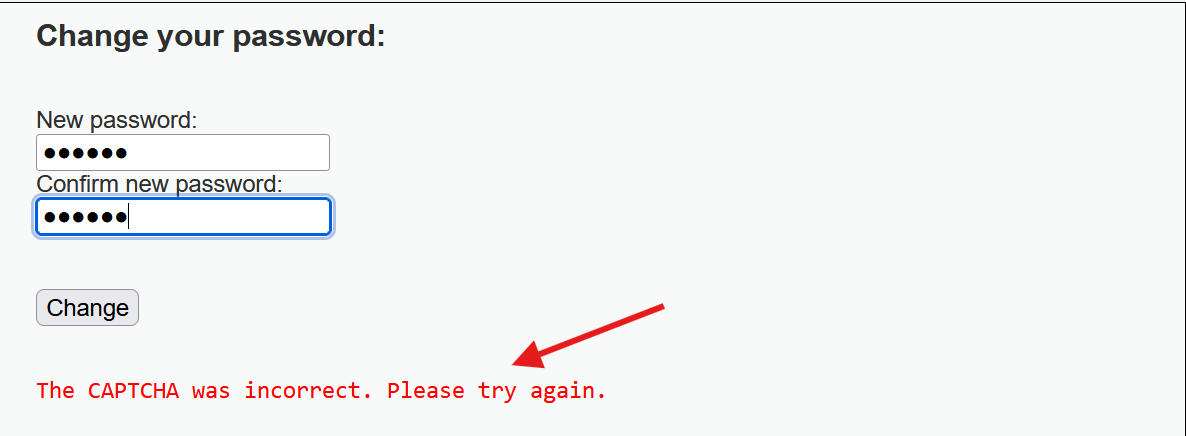

正常修改会报错

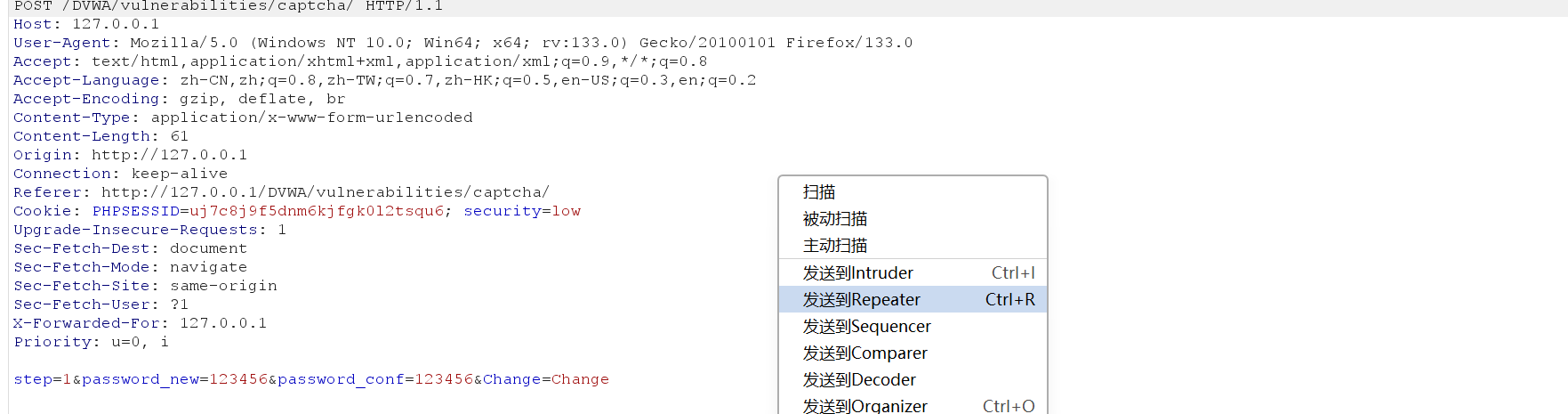

重新修改密码并抓包发送到重放器

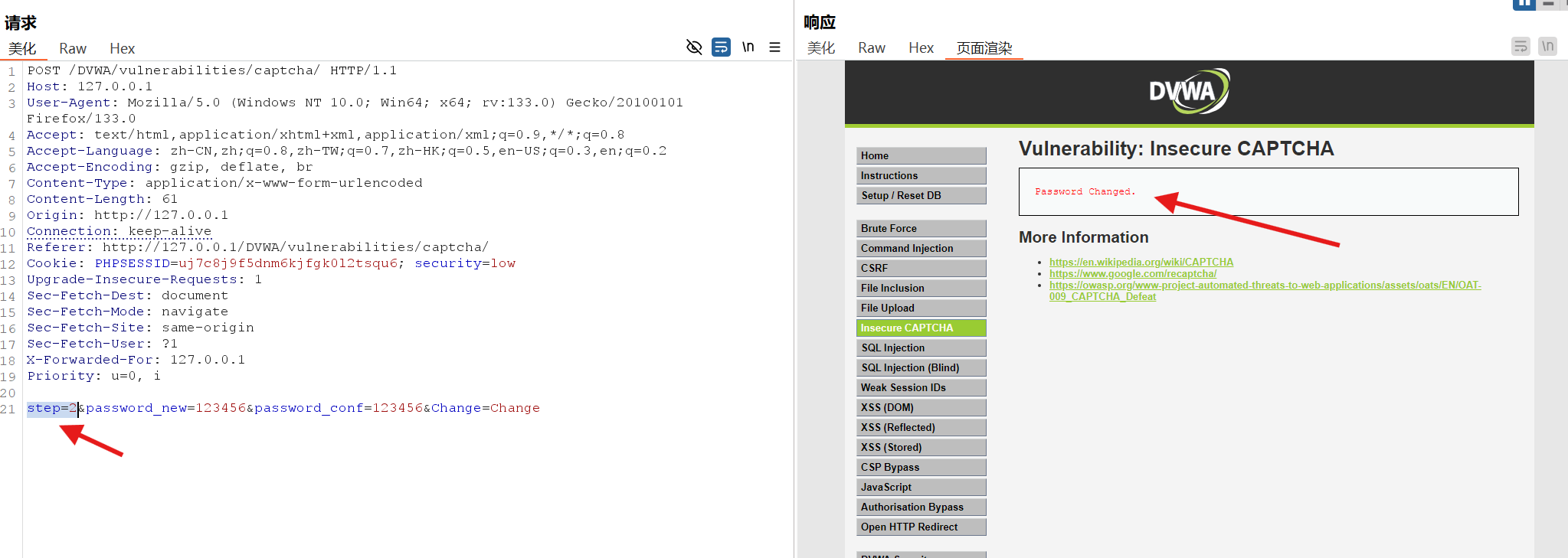

将step=1修改为step=2,发包

修改成功

源码审计

并没有什么过滤,设置了step=2才能修改,使用**mysqli_real_escape_string**可能SQL注入;使用了不安全的md5加密算法

<?php

if (isset($_POST['Change']) && ($_POST['step'] == '1')) {

// Step 1: 用户提交了第一个表单,并且是第一步

$hide_form = true; // 标识隐藏CAPTCHA表单

// 获取用户输入的新密码和确认密码

$pass_new = $_POST['password_new'];

$pass_conf = $_POST['password_conf'];

// 通过第三方服务检查CAPTCHA

$resp = recaptcha_check_answer(

$_DVWA['recaptcha_private_key'],

$_POST['g-recaptcha-response']

);

// CAPTCHA验证未通过

if (!$resp) {

$html .= "<pre><br />The CAPTCHA was incorrect. Please try again.</pre>";

$hide_form = false; // 如果错误,不隐藏表单

return;

} else {

// CAPTCHA验证通过,检查两次输入的密码是否匹配

if ($pass_new == $pass_conf) {

// 如果匹配,让用户确认更改

$html .= "

<pre><br />You passed the CAPTCHA! Click the button to confirm your changes.<br /></pre>

<form action=\"#\" method=\"POST\">

<input type=\"hidden\" name=\"step\" value=\"2\" />

<input type=\"hidden\" name=\"password_new\" value=\"{$pass_new}\" />

<input type=\"hidden\" name=\"password_conf\" value=\"{$pass_conf}\" />

<input type=\"submit\" name=\"Change\" value=\"Change\" />

</form>";

} else {

// 两次输入的密码不匹配

$html .= "<pre>Both passwords must match.</pre>";

$hide_form = false; // 不隐藏表单,提示用户重新输入

}

}

}

if (isset($_POST['Change']) && ($_POST['step'] == '2')) {

// Step 2: 用户提交确认后的表单,进行更改操作

$hide_form = true; // 隐藏CAPTCHA表单

// 获取用户输入的新密码和确认密码

$pass_new = $_POST['password_new'];

$pass_conf = $_POST['password_conf'];

// 确认两个密码匹配

if ($pass_new == $pass_conf) {

// 对特殊字符进行转义,防止SQL注入

$pass_new = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $pass_new) : "");

// 将密码进行md5加密(注:md5已不再安全,实际应用中应使用更安全的加密方式)

$pass_new = md5($pass_new);

// 更新数据库中当前用户的密码

$insert = "UPDATE `users` SET password = '$pass_new' WHERE user = '" . dvwaCurrentUser() . "';";

$result = mysqli_query($GLOBALS["___mysqli_ston"], $insert) or die('<pre>' . ((is_object($GLOBALS["___mysqli_ston"])) ? mysqli_error($GLOBALS["___mysqli_ston"]) : (($___mysqli_res = mysqli_connect_error()) ? $___mysqli_res : false)) . '</pre>');

// 给用户反馈密码已更改

$html .= "<pre>Password Changed.</pre>";

} else {

// 两次输入的密码不匹配

$html .= "<pre>Passwords did not match.</pre>";

$hide_form = false; // 提示错误,不隐藏表单

}

// 关闭数据库连接

((is_null($___mysqli_res = mysqli_close($GLOBALS["___mysqli_ston"]))) ? false : $___mysqli_res);

}

?>

medium

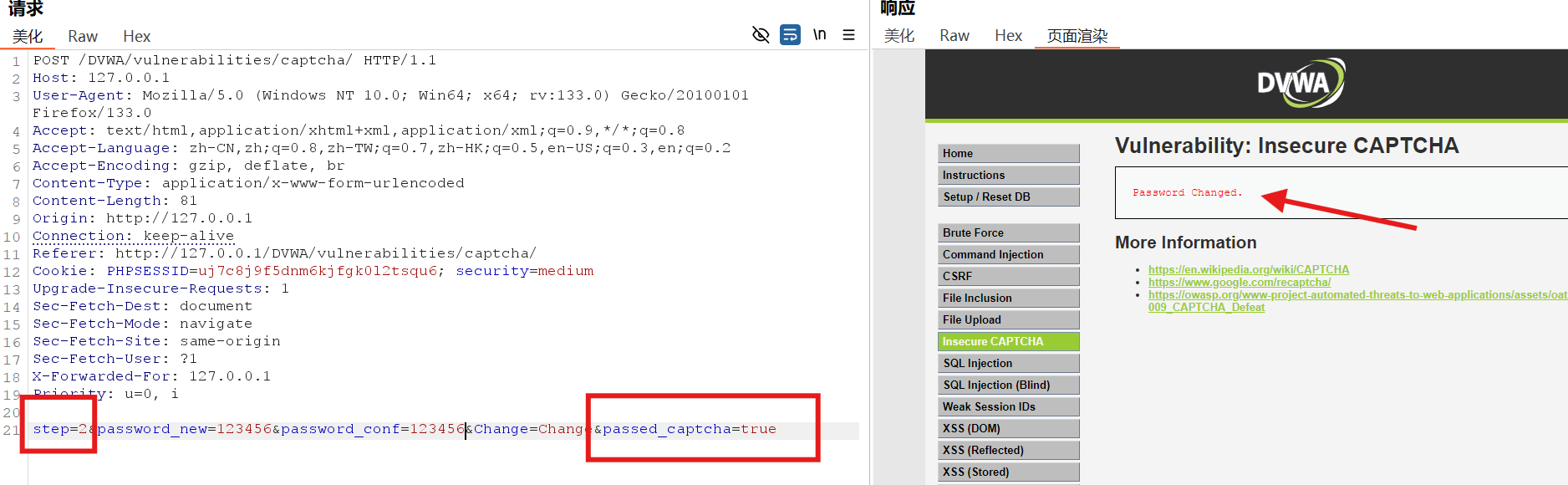

同样修改后抓包

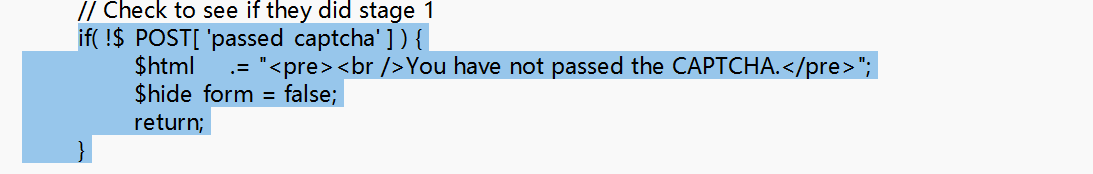

这里查看源码可以发现设置了passed_captcha验证

将step=1修改为step=2,并且添加passed_captcha=true

修改成功

源码审计

与low级别差不多,多了一个设置passed_captcha=true才能正常修改

?php

if (isset($_POST['Change']) && ($_POST['step'] == '1')) {

// 第一步:用户提交了表单且处于步骤1

$hide_form = true; // 标识隐藏CAPTCHA表单

// 获取用户输入的新密码和确认密码

$pass_new = $_POST['password_new'];

$pass_conf = $_POST['password_conf'];

// 从第三方验证CAPTCHA

$resp = recaptcha_check_answer(

$_DVWA['recaptcha_private_key'],

$_POST['g-recaptcha-response']

);

// CAPTCHA验证未通过

if (!$resp) {

$html .= "<pre><br />The CAPTCHA was incorrect. Please try again.</pre>";

$hide_form = false; // 如果错误,不隐藏表单

return;

} else {

// CAPTCHA验证通过,检查两次输入的密码是否匹配

if ($pass_new == $pass_conf) {

// 密码匹配,显示下一步

$html .= "

<pre><br />You passed the CAPTCHA! Click the button to confirm your changes.<br /></pre>

<form action=\"#\" method=\"POST\">

<input type=\"hidden\" name=\"step\" value=\"2\" />

<input type=\"hidden\" name=\"password_new\" value=\"{$pass_new}\" />

<input type=\"hidden\" name=\"password_conf\" value=\"{$pass_conf}\" />

<input type=\"hidden\" name=\"passed_captcha\" value=\"true\" />

<input type=\"submit\" name=\"Change\" value=\"Change\" />

</form>";

} else {

// 两次输入的密码不匹配

$html .= "<pre>Both passwords must match.</pre>";

$hide_form = false; // 不隐藏表单,提示用户重新输入

}

}

}

if (isset($_POST['Change']) && ($_POST['step'] == '2')) {

// 第二步:用户提交确认后的表单

$hide_form = true; // 隐藏CAPTCHA表单

// 获取用户输入的新密码和确认密码

$pass_new = $_POST['password_new'];

$pass_conf = $_POST['password_conf'];

// 确保用户完成了第一步

if (!$_POST['passed_captcha']) {

$html .= "<pre><br />You have not passed the CAPTCHA.</pre>";

$hide_form = false;

return;

}

// 检查两次输入的密码是否匹配

if ($pass_new == $pass_conf) {

// 匹配进行密码更新

// 转义特殊字符,防止SQL注入

$pass_new = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $pass_new) : "");

// 使用md5加密密码(注意:md5不够安全,实际应用中应使用更好的加密方法)

$pass_new = md5($pass_new);

// 更新数据库中的用户密码

$insert = "UPDATE `users` SET password = '$pass_new' WHERE user = '" . dvwaCurrentUser() . "';";

$result = mysqli_query($GLOBALS["___mysqli_ston"], $insert) or die('<pre>' . ((is_object($GLOBALS["___mysqli_ston"])) ? mysqli_error($GLOBALS["___mysqli_ston"]) : (($___mysqli_res = mysqli_connect_error()) ? $___mysqli_res : false)) . '</pre>');

// 反馈用户密码已更改

$html .= "<pre>Password Changed.</pre>";

} else {

// 两次输入的密码不匹配

$html .= "<pre>Passwords did not match.</pre>";

$hide_form = false;

}

// 关闭数据库连接

((is_null($___mysqli_res = mysqli_close($GLOBALS["___mysqli_ston"]))) ? false : $___mysqli_res);

}

?>

high

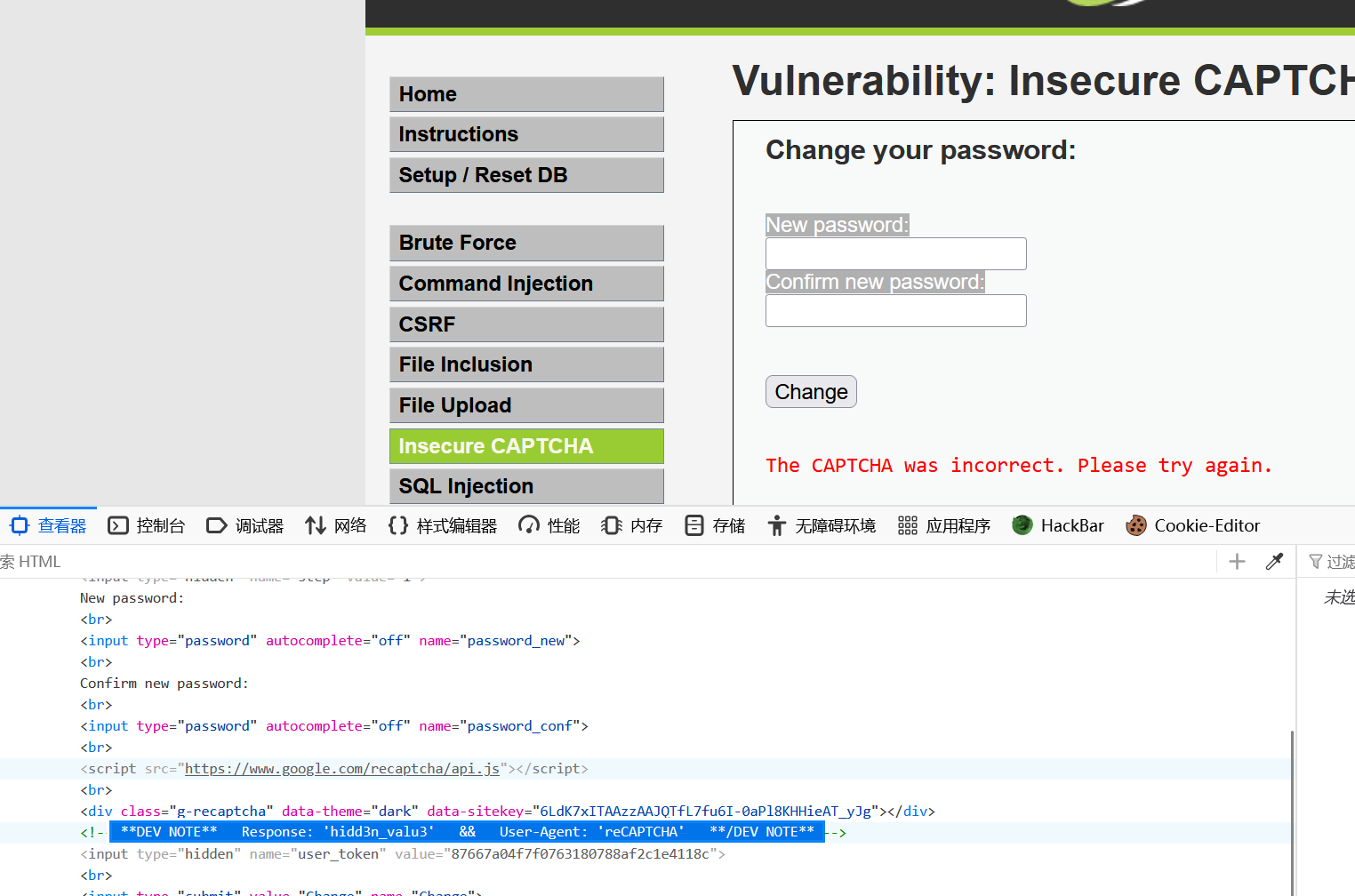

定位登录框,发现这么一处注释

**DEV NOTE** Response: 'hidd3n_valu3' && User-Agent: 'reCAPTCHA' **/DEV NOTE**

结合源码得知需要g-recaptcha-response=hidd3n_valu3 并且 User-Agent: 'reCAPTCHA'

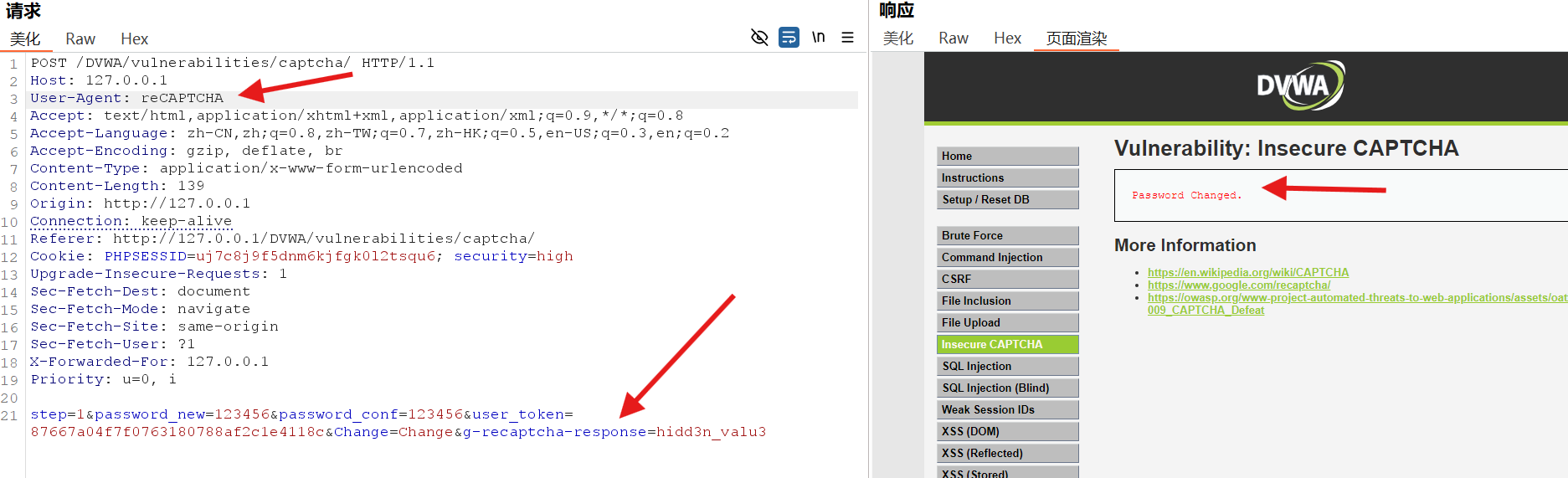

同样修改后抓包

发送包并修改参数

修改成功

源码审计

设置了请求头:reCAPTCHA ; g-recaptcha-response = hidd3n_valu3,以及token使会话更有安全性,还利用CSRF令牌使的更安全

<?php

if (isset($_POST['Change'])) {

// 用户提交了表单,隐藏CAPTCHA表单

$hide_form = true;

// 获取用户输入的新密码和确认密码

$pass_new = $_POST['password_new'];

$pass_conf = $_POST['password_conf'];

// 验证CAPTCHA

$resp = recaptcha_check_answer(

$_DVWA['recaptcha_private_key'],

$_POST['g-recaptcha-response']

);

// 检查CAPTCHA验证是否通过或符合内置绕过条件

if (

$resp ||

(

$_POST['g-recaptcha-response'] == 'hidd3n_valu3'

&& $_SERVER['HTTP_USER_AGENT'] == 'reCAPTCHA'

)

) {

// CAPTCHA验证通过,检查两次输入的密码是否匹配

if ($pass_new == $pass_conf) {

// 转义输入以防止SQL注入攻击

$pass_new = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $pass_new) : "");

// 使用md5加密密码(注意:不推荐在生产环境中使用)

$pass_new = md5($pass_new);

// 更新数据库用户密码

$insert = "UPDATE `users` SET password = '$pass_new' WHERE user = '" . dvwaCurrentUser() . "' LIMIT 1;";

$result = mysqli_query($GLOBALS["___mysqli_ston"], $insert) or die('<pre>' . ((is_object($GLOBALS["___mysqli_ston"])) ? mysqli_error($GLOBALS["___mysqli_ston"]) : (($___mysqli_res = mysqli_connect_error()) ? $___mysqli_res : false)) . '</pre>');

// 返回用户的反馈信息

$html .= "<pre>Password Changed.</pre>";

} else {

// 如果密码不匹配

$html .= "<pre>Both passwords must match.</pre>";

$hide_form = false;

}

} else {

// CAPTCHA输入错误时的响应

$html .= "<pre><br />The CAPTCHA was incorrect. Please try again.</pre>";

$hide_form = false;

return;

}

// 关闭数据库连接

((is_null($___mysqli_res = mysqli_close($GLOBALS["___mysqli_ston"]))) ? false : $___mysqli_res);

}

// 生成反CSRF攻击的令牌

generateSessionToken();

?>

impossible

源码审计

结合反CSRF令牌和CAPTCHA,提高安全性;并且使用PDO和参数绑定防止SQL注入。

<?php

if (isset($_POST['Change'])) {

// 检查反CSRF令牌,确保请求的合法性

checkToken($_REQUEST['user_token'], $_SESSION['session_token'], 'index.php');

// 隐藏CAPTCHA表单

$hide_form = true;

// 获取用户输入的新密码,并移除转义字符

$pass_new = $_POST['password_new'];

$pass_new = stripslashes($pass_new);

$pass_new = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $pass_new) : "");

$pass_new = md5($pass_new); // 对新密码进行MD5加密

// 获取用户输入的确认密码,并移除转义字符

$pass_conf = $_POST['password_conf'];

$pass_conf = stripslashes($pass_conf);

$pass_conf = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $pass_conf) : "");

$pass_conf = md5($pass_conf); // 对确认密码进行MD5加密

// 获取用户输入的当前密码,并移除转义字符

$pass_curr = $_POST['password_current'];

$pass_curr = stripslashes($pass_curr);

$pass_curr = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $pass_curr) : "");

$pass_curr = md5($pass_curr); // 对当前密码进行MD5加密

// 使用第三方功能验证CAPTCHA

$resp = recaptcha_check_answer(

$_DVWA['recaptcha_private_key'],

$_POST['g-recaptcha-response']

);

// 如果CAPTCHA验证失败

if (!$resp) {

// 反馈信息:CAPTCHA错误

$html .= "<pre><br />The CAPTCHA was incorrect. Please try again.</pre>";

$hide_form = false;

} else {

// 检查当前密码是否正确

$data = $db->prepare('SELECT password FROM users WHERE user = (:user) AND password = (:password) LIMIT 1;');

$data->bindParam(':user', dvwaCurrentUser(), PDO::PARAM_STR);

$data->bindParam(':password', $pass_curr, PDO::PARAM_STR);

$data->execute();

// 检查新密码是否匹配,且当前密码是否正确

if (($pass_new == $pass_conf) && ($data->rowCount() == 1)) {

// 更新数据库中的用户密码

$data = $db->prepare('UPDATE users SET password = (:password) WHERE user = (:user);');

$data->bindParam(':password', $pass_new, PDO::PARAM_STR);

$data->bindParam(':user', dvwaCurrentUser(), PDO::PARAM_STR);

$data->execute();

// 用户反馈:成功

$html .= "<pre>Password Changed.</pre>";

} else {

// 用户反馈:失败

$html .= "<pre>Either your current password is incorrect or the new passwords did not match.<br />Please try again.</pre>";

$hide_form = false;

}

}

}

// 生成反CSRF攻击的令牌

generateSessionToken();

?>

DVWA靶场Insecure CAPTCHA(不安全验证)漏洞所有级别通关教程及源码审计的更多相关文章

- DVWA之Insecure Captcha

Insecure CAPTCHA Insecure CAPTCHA,意思是不安全的验证码,CAPTCHA是Completely Automated Public Turing Test to Tell ...

- DVWA靶场之CSRF(跨站请求伪造)通关

Low: 服务器就看了password_new与password_conf是否相同,没有其他的验证 重新构造一个html页面,(自己假装自己是受害者,ip是靶场ip非本地ip) 1 <img s ...

- DVWA靶场之File Upload(文件上传)通关

Low: <?php if( isset( $_POST[ 'Upload' ] ) ) { // Where are we going to be writing to? $target_pa ...

- DVWA靶场之Command Injection(命令行注入)通关

Command Injection Low: <?php if( isset( $_POST[ 'Submit' ] ) ) { // Get input $target = $_REQUES ...

- DVWA靶场实战(六)——Insecure CAPTCHA

DVWA靶场实战(六) 六.Insecure CAPTCHA: 1.漏洞原理: Insecure CAPTCHA(不安全的验证码),CAPTCHA全程为Completely Automated Pub ...

- Laravel 5.3 用户验证源码探究 (一) 路由与注册

https://blog.csdn.net/realghost/article/details/52558962 简介 Laravel 从 5.2 开始就有了开箱即用的用户验证,5.3 又在 5.2 ...

- DVWA 黑客攻防演练(六)不安全的验证码 Insecure CAPTCHA

之前在 CSRF 攻击 的那篇文章的最后,我觉得可以用验证码提高攻击的难度. 若有验证码的话,就比较难被攻击者利用 XSS 漏洞进行的 CSRF 攻击了,因为要识别验证码起码要调用api,跨域会被浏览 ...

- DVWA全级别之Insecure CAPTCHA(不安全的验证码)

Insecure CAPTCHA Insecure CAPTCHA,意思是不安全的验证码,CAPTCHA是Completely Automated Public Turing Test to Tell ...

- DVWA靶场之Brute Force(暴破)通关

DVWA最经典PHP/MySQL老靶场,简单回顾一下通关流程吧 DVWA十大金刚,也是最常见的十种漏洞利用:Brute Force(暴破).Command Injection(命令行注入).CSRF( ...

- DVWA-全等级验证码Insecure CAPTCHA

DVWA简介 DVWA(Damn Vulnerable Web Application)是一个用来进行安全脆弱性鉴定的PHP/MySQL Web应用,旨在为安全专业人员测试自己的专业技能和工具提供合法 ...

随机推荐

- Ubuntu 22.04 和 Windows 时间冲突解决方案

默认情况下,Ubuntu(和大多数其他 Linux 发行版)假设硬件时钟设置为协调世界时间(UTC + 0),而 Windows 则假设硬件时钟设置为当地时间,这导致 Ubuntu 快 8 小时. 这 ...

- Readme 《Machine Learning by Andrew NG》

本文系列内容是吴恩达老师的机器学习公开课的文本对应.需要具备英文,微积分,线性代数,程序设计的基础.从第二周开始有编程作业,到第九周.总共8个作业.感谢吴恩达老师⸜₍๑•⌔•๑ ₎⸝ 2021年9月1 ...

- 使用BackgroundService创建Windows 服务

使用管理员权限启动cmd.exe 安装服务 sc.exe create ".NET Joke Service" binpath="C:\Path\To\App.Windo ...

- JS函数:递归函数与迭代函数

1.递归函数 : 程序中调用自己的函数 程序调用自身的编程技巧称为 递归( recursion).递归作为一种算法在程序设计语言中广泛应用. 一个过程或函数在其定义或说明中有直接或间接调用自身的一种方 ...

- 无套路领取《AI应用开发专栏》

最近有些时间没有更新技术文章了,都在忙着写<AI应用开发入门>专栏,专栏已整理放到了github上,有兴趣的小伙伴可以移步github阅读,地址见文末. 1.为什么写这个文档 之前陆续写了 ...

- IntelliJ IDEA 2024激活码(亲测有效,仅供学习和交流)

资源是从官网购买,仅供学习和交流 激活码链接地址

- Java 网络编程----初探Servlet

Jave Web是java面向web开发的相关技术,他是相关技术的统称,并不是指某一个单一的技术.在我之前的博客中(Java网络编程----通过实现简易聊天工具来聊聊BIO模型 https://www ...

- 贴代码框架PasteForm特性介绍之markdown和richtext

简介 PasteForm是贴代码推出的 "新一代CRUD" ,基于ABPvNext,目的是通过对Dto的特性的标注,从而实现管理端的统一UI,借助于配套的PasteBuilder代 ...

- 【昌哥IT课堂】MySQL8.0新特性之特权连接

概述: ERROR 1040 (HY000): Too many connections 上面这个报错,开发或DBA一般都遇见过.那么碰到这个问题,我们应该怎么办呢? 在MySQL 5.7及之前版本, ...

- 系统日志查询之journalctl

journalctl是什么 查询系统日志的工具 journalctl -xe是什么意思 -xe是排查问题时最常用的参数:-e 从结尾开始看-x 相关目录(如:问题相关的网址) journalctl - ...