基于nmap扫描结果的端口爆破工具:BrutesPray

大家搞内网或者C段渗透测试的时候可能遇到很多时候需要对大批的主机进行精确爆破,这时候BruteSpray就派上用场了。

BruteSpray是一款基于nmap扫描输出的gnmap/XML文件.自动调用Medusa对服务进行爆破(Medusa美杜莎 是一款端口爆破工具,速度比Hydra九头蛇快)。

BruteSpray甚至可以通过Nmap –sV参数的扫描找到非标准端口。

使用方法非常简单:

先上nmap做一个扫描,并且用nmap的-oG或–oX参数将扫描结果保存为一个文件.

它的具体参数如下:

-f或 --flie 接一个文件名, 解析nmap输出的 GNMAP 或者 XML 文件

-s或 --service 接一个服务名, 指定要攻击的服务

-t 或 --threads 接一数值,指定线程数

-T 或 --hosts接一数值,指定同时测试的主机数

-U 或 --userlist 接一个用户字典文件

-P 或 --passlist 接一个密码字典文件

-u 或 --username 接用户名,指定一个用户名进行爆破

-p 或 --password 接一个密码,指定一个密码进行爆破

-c 或 --continuous 成功之后继续爆破

-I 或 --interactive 交互模式

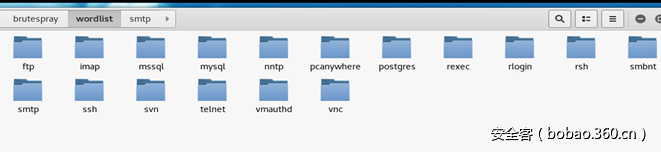

支持爆破的服务有:

ssh\ftp\telnet\vnc\mssql\mysql\postgresql\rsh\imap\nntp\pcanywhere\pop3\rexec\rlogin\smbnt\smtp\svn\vmauthd

实战操作

大概了解完这个工具之后,我们动手拿这个工具测试一下他的效果吧!

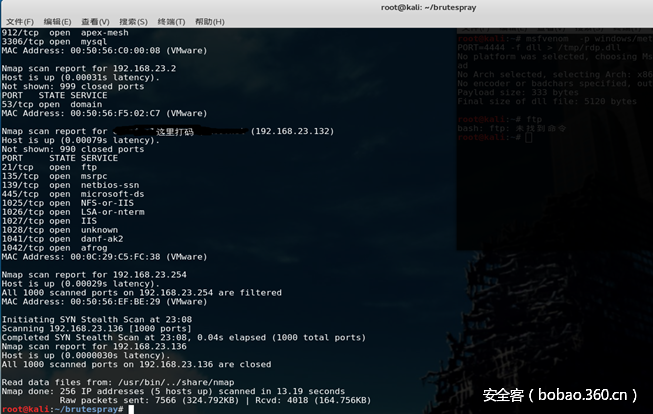

首先我们需要使用nmap对目标的ip或ip段做一个扫描,

这里我使用以下命令对我的内192.168.23.0到192.168.23.0的网段进行一个扫描,并生成一个名为nmap.xml的扫描结果文件:

|

1

|

nmap -v 192.168.23.0/24 -oX nmap.xml |

通过上述扫描,我们得到一个名为nmap.xml的nmap扫描结果文件

接下来我们使用BrutesPray对扫描出来的端口结果进行爆破

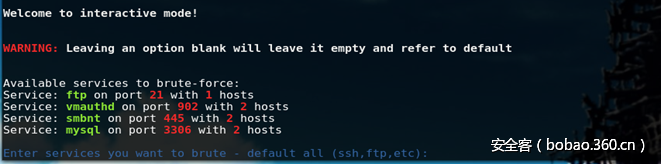

命令很简单,这里我使用它的 –i参数交互模式:

|

1

|

./brutespray.py -f nmap.xml –i |

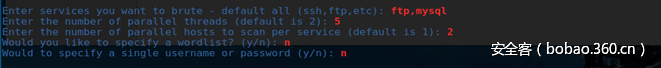

当我们导入nmap的扫描结果后, BrutesPray会自动解析出来所有开启了可被爆破服务的主机,如上图中就显示了我所在的网段中有1台机器开启了FTP服务,有开启了vmauthd,smbnt,mysql的分别有两台

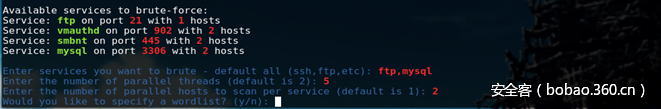

这里我选择对开启了FTP和MYSQL服务的端口进行爆破,爆破线程是5线程,并行服务爆破的主机数是2个

这里我选择使用不指定字典BrutesPray,和不指定用户名或密码进行爆破, BrutesPray字典有一些简单的字典,当我们不指定字典它就会加载自带的字典进行爆破,自带的字典位于程序目录下的wordlist文件内:

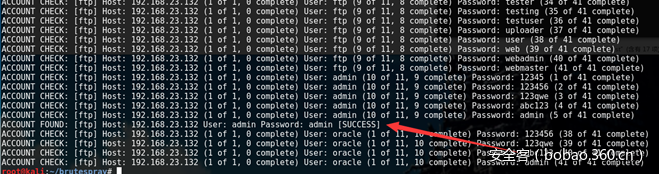

经过一小会的爆破之后BrutesPray提示已经爆破到一个FTP账号啦:

爆破成功的结果也会自动保存在程序目录下的output文件夹内.

这里只给大家简单介绍了这个工具的功能和用法,大家不妨在做渗透测试的时候试试这个工具

官方地址:https://github.com/x90skysn3k/brutespray

本文地址:http://bobao.360.cn/learning/detail/4024.html

基于nmap扫描结果的端口爆破工具:BrutesPray的更多相关文章

- 基于NMAP日志文件的暴力破解工具BruteSpray

基于NMAP日志文件的暴力破解工具BruteSpray 使用NMAP的-sV选项进行扫描,可以识别目标主机的端口对应的服务.用户可以针对这些服务进行认证爆破.为了方便渗透测试人员使用,Kali L ...

- Nmap误报1720端口开放的原因

在使用Nmap扫描服务器开放端口(全连接扫描)时,一直会发现误报1720端口开放,telnet也有时会连接成功.而实际上服务器并未开启此端口.经过查阅资料,确定原因如下: H.323协议在负载中放入了 ...

- 针对CCTV摄像头的扫描爆破工具 :Cameradar

针对CCTV摄像头的扫描爆破工具 :Cameradar 0x01功能介绍 简述:Cameradar 是一款基于docker使用的RTSP数据流访问工具.该工具可以通过基于RT ...

- Nmap扫描工具实验报告

实验报告 实验内容 通过ping进行操作系统探测 利用Zenmap/Nmap进行TCP connet扫描.TCP SYN扫描和操作系统扫描 实验目的 了解扫描的一般步骤 熟练使用ping命令并能够进行 ...

- 安全测试 - 端口嗅探工具Nmap

Nmap 在官网下载nmap端口检测工具https://nmap.org/,nmap是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端. 使用: 通过cmd命令:nmap www.5i5j.c ...

- NMAP为什么扫描不到端口

NMAP为什么扫描不到端口 NMAP是知名的网络端口扫描工具.但很多新人发现,使用NMAP经常扫描不出来任何端口,尤其是手机之类.这实际存在一个理解上的误区.扫描端口是为了发现主机/设备上存在的对 ...

- nmap扫描工具

1.NMap工具 主要功能:探测主机是否在线.扫描主机开放端口和嗅探网络服务,用于网络探测和安全扫描. NMap支持很多扫描技术,例如:UDP.TCPconnect().TCPSYN(半开扫描).ft ...

- 网络端口及nmap扫描

端口: 计算机与外界交流的出口,在渗透测试当中常用的端口号: 21号端口FTP:文件传输协议 23号端口Telent :远程登录接口 53号端口 DNS: 域名端口 80号端口HTTP:超文本传输协议 ...

- nmap 扫描工具

Nmap 7.30 ( https://nmap.org ) 使用方法: nmap [扫描类型(s)] [选项] {目标说明}目标说明:通过主机名称, IP 地址, 网段, 等等.协议: scanme ...

随机推荐

- 柳青(Jean)英文演讲集合

1.Didi Chuxing's Jean Liu on The Future of Cities https://www.youtube.com/watch?v=G9uPGoN0dvQ 2.Did ...

- python-写入excel(xlswriter)

一.安装xlrd模块: 1.mac下打开终端输入命令: pip install XlsxWriter 2.验证安装是否成功: 在mac终端输入 python 进入python环境 然后输入 imp ...

- MyBatis项目快速搭建及MySQL一个Statement支持多条命令参数

一.简述 本文以笔记的形式,记录一个基本Mybatis项目的使用,方便后期项目使用到相关配置时直接复制使用. 二.项目结构 pom.xml中的依赖 <!-- https://mvnreposit ...

- GopherChina 2018

https://github.com/gopherchina/conference/tree/master/2018

- Debug 路漫漫-07

201811—201903??? 1)关于训练参数是复数的问题 ——q_k ^theta q_k(是item的特征矩阵)中有可能是负数,而指数 theta 如果是含小数点的话,就会产生复 ...

- Xcode9.2打包图片显示异常解决方案

链接:https://www.jianshu.com/p/ca0bbb403143來源:简书 在使用Xcode9.2适配iPhone X的过程中遇到了部分图片显示异常(不显示或花掉)的问题.主要分两种 ...

- Android开发导出apk报错:Unable to build: the file dx.jar was not loaded from the SDK folder

问题背景 此问题一般出现在,同时使用了Eclipse和Android Studio,eclipse是不会去下载最新的Android的相关tools,但是studio有时候会自动更新最新的build-t ...

- Linux工作环境:CentOS7最小安装+Xfce桌面环境

ref: https://blog.csdn.net/smstong/article/details/44802989 3.1 执行CentOS7 最小安装去官网下载CentOS-7.0-1406-x ...

- CentOS 7 安装GitLab

CentOS 安装GitLab CentOS 安装GitLab GitLab是一个利用Ruby on Rails开发的开源应用程序,实现一个自托管的Git项目仓库,可通过Web界面进行访问公开的或者私 ...

- Thymeleaf模版--子页面单独引入CSS、JS文件

https://blog.csdn.net/u010392801/article/details/80465800 ****************************************** ...