WebGoat系列实验AJAX Security

WebGoat系列实验AJAX Security

DOM Injiction

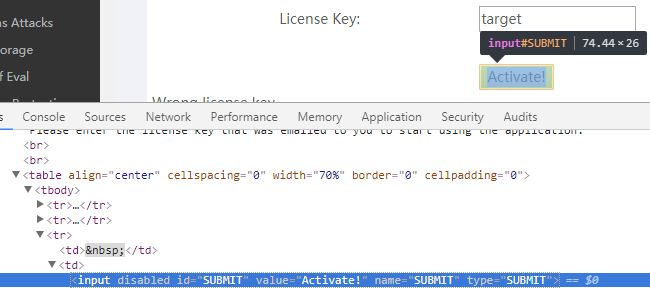

- 实验对象是一个接受激活密钥后允许你访问的系统,实验目标是尝试将激活按钮变得可以点击。

- 直接修改页面代码激活按钮,Chrome浏览器下F12查看网页源代码,找到按钮对应的代码

<input disabled="" id="SUBMIT" value="Activate!" name="SUBMIT" type="SUBMIT">

那一行,将disabled删除,就可以点击激活按钮了。

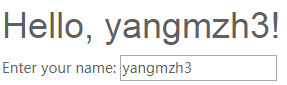

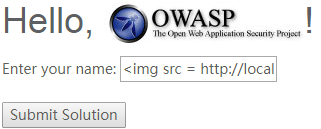

LAB: DOM-Based cross-site scripting

- 实验需要使用指定图片涂改网站。在输入框中输入字符串,网站会发送Ajax请求并显示“Hello,[字符串]!”。

- 尝试输入字符串如下:

,结果在字符串的位置显示了图片,说明该网页存在有基于DOM的跨站脚本。

,结果在字符串的位置显示了图片,说明该网页存在有基于DOM的跨站脚本。

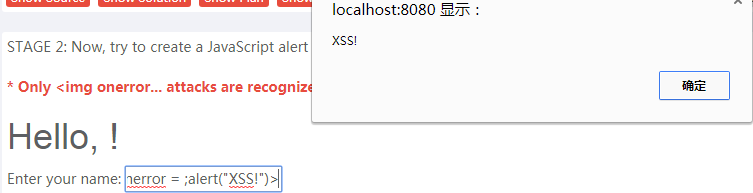

- 尝试使用image标签创建一个JavaScript警告。在输入框中输入<img src = "" onerror = ;alert("XSS!")>,页面会弹出一个警告。

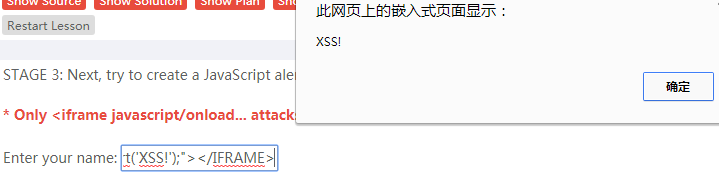

- 尝试使用iframe标签创建一个JavaScript警告。在输入框中输入,页面弹出了一个警告。

LAB: Client Side Filtering

STAGE 1

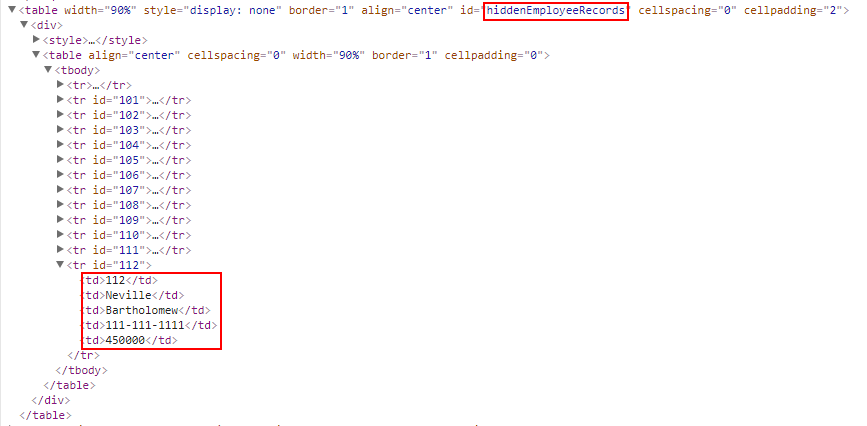

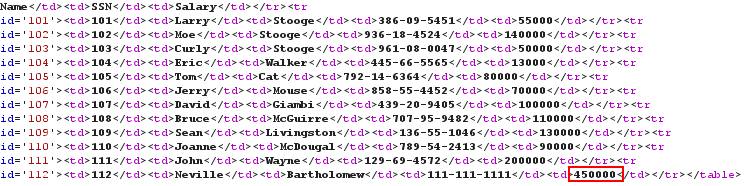

- 作为Goat Hills Financial的CSO Moe Stooge登录,可以获取除了CEO Neville Bartholomew的公司所有人的信息。需要获取Neville Bartholomew的薪水。

- 查看网页源代码,在id为hiddenEmployeeRecords的table中发现了NB的薪水。

- 还可以重新加载网页,之后使用Burp代理拦截服务器的响应报文,随便选择一个员工查看个人信息,就可以拦截到服务器返回的所有人的薪水。

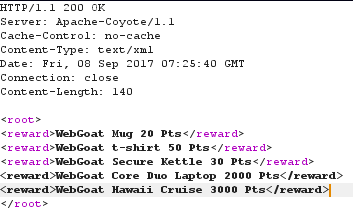

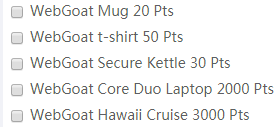

XML Injection

- 输入账户ID,网页将会显示可以购买的项目。目标是获取应得奖励之外的更多的奖励,需要使用836239作为账户ID。

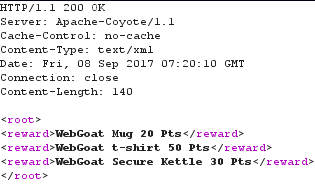

- 使用Burp拦截服务器的响应报文,输入836239,点击Submit按钮,可以获取到从服务器返回的应得奖励。

- 按照奖励xml文件的格式,在拦截报文中添加其他奖励。

- 释放修改后的服务器响应报文,在页面中出现的可以获得的其他奖励,将所有的奖励勾选之后,点击提交通过。

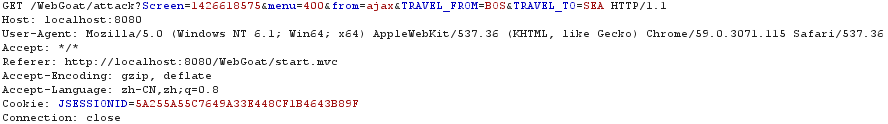

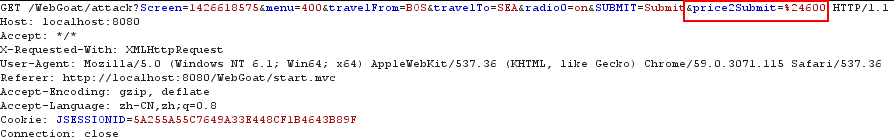

JSON Injection

- 输入3位的机场代码,一个AJax请求会执行查询票价功能。目标是以更低的价格乘坐直飞的航班。

- 使用Burp拦截报文,在输入框中输入两个机场代码之后,截取到查询价格的报文。分析报文内容可知,并不包含价格的信息,放行报文。

- 在候选的两个航班中选择直飞的航班,点击提交之后会截取到报文,里面包含有价格参数,%24为$符号的十六进制编码,实际价格是600。修改为低于600的数值。

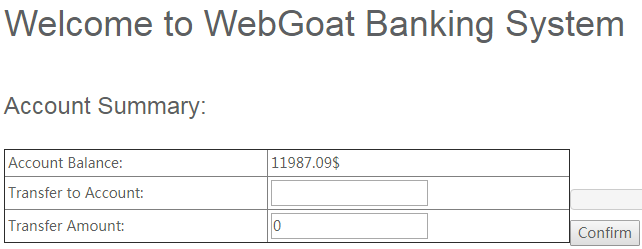

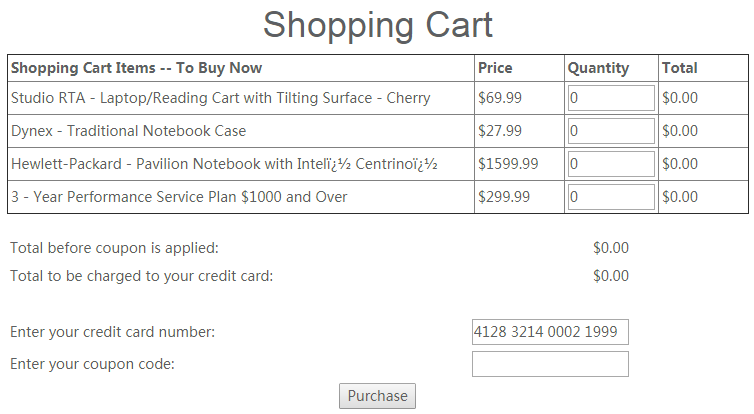

Silent Transactions Attacks

- 如果web应用允许提交简单的URL,那么就会有攻击者在用户未授权的情况下完成交易。这种攻击在AJAX中更加严重,交易不会在页面上给予用户反馈。

- 在实验的银行转账系统中,通过输入用户名与转账金额可以完成转账交易。

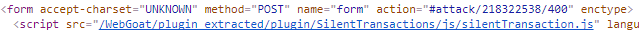

- 通过查询网页源代码,发现控制转账的函数submitData(accountNo,balance)位于silentTransaction.js的脚本中。

- 在浏览器中输入javascript:submitData(123,10000),即可完成静默转账。

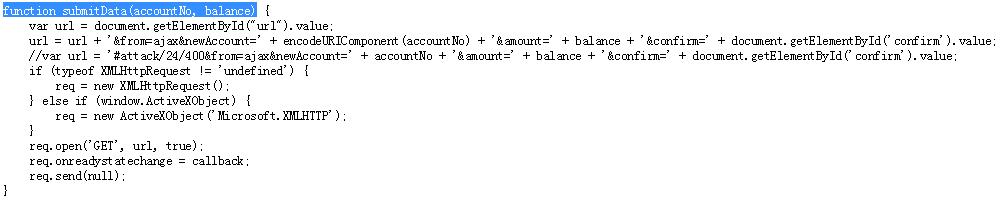

Insecure Client Storage

STAGE1

- 实验需要找出本次购物需要使用的优惠码。

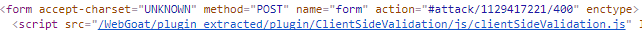

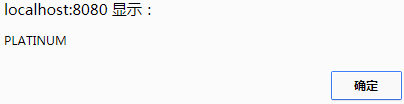

- 查看网页源代码,发现了用于检查优惠码的脚本。

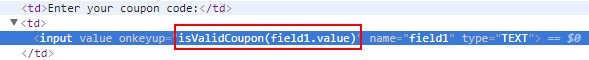

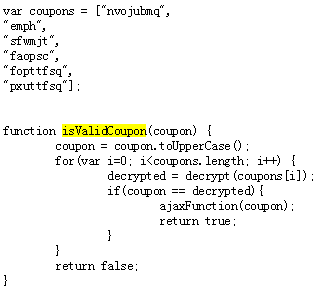

- 源代码中包含了用于检查优惠码是否有效的函数isValidCoupon(coupon)。

- 在clientSideValidation.js脚本文件开头找到了用于函数isValidCoupon(coupon)的参数。

- 在浏览器的地址栏中输入javascript:alert(decrypt("nvojubmq")),弹窗显示了优惠码,通过。

STAGE2

- STAGE2需要免费购物,使用Burp修改GET请求报文将最终价格修改为0。

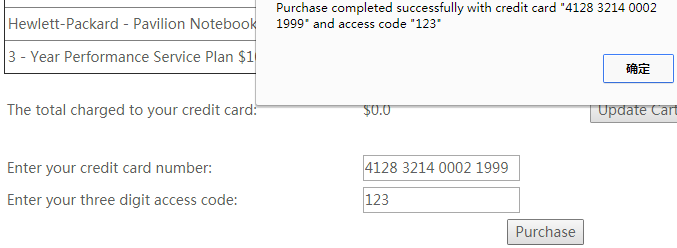

Dangerous Use of Eval

- 实验需要包含有脚本的输入,尝试让网页反馈你在浏览器中的输入,必须使用alert()函数输出document.cookie。

- 点击Purchase按钮,根据弹窗的内容,尝试在digit access code的位置进行XSS注入攻击。

- 输入123');alert(document.cookie)

WebGoat系列实验AJAX Security的更多相关文章

- WebGoat系列实验Injection Flaws

WebGoat系列实验Injection Flaws Numeric SQL Injection 下列表单允许用户查看天气信息,尝试注入SQL语句显示所有天气信息. 选择一个位置的天气,如Columb ...

- WebGoat系列实验Cross-Site Scripting (XSS)

WebGoat系列实验Cross-Site Scripting (XSS) PhishingTitle 本次实验是在一个已知存在XSS漏洞的页面进行钓鱼攻击.通过使用XSS与HTML注入,在页面中注入 ...

- WebGoat系列实验Denial of Service & Insecure Communication

WebGoat系列实验Denial of Service & Insecure Communication ZipBomb 服务器仅接收ZIP文件,将上传的文件解压,进行操作之后删除.已知服务 ...

- WebGoat系列实验Buffer Overflows & Code Quality & Concurrency

WebGoat系列实验Buffer Overflows & Code Quality & Concurrency Off-by-One Overflows 实验需要访问OWASP Ho ...

- WebGoat系列实验Authentication Flaws

WebGoat系列实验Authentication Flaws Forgot Password Web应用经常给用户提供取回密码的功能,但是许多应用的实现策略实现的很差,用于验证用户的信息非常简单. ...

- WebGoat系列实验Access Control Flaws

WebGoat系列实验Access Control Flaws Using an Access Control Matrix 在基于角色的访问控制策略中,每个角色都代表了一个访问权限的集合.一个用户可 ...

- 黄聪:Microsoft Enterprise Library 5.0 系列教程(六) Security Application Block

原文:黄聪:Microsoft Enterprise Library 5.0 系列教程(六) Security Application Block 开发人员经常编写需要安全功能的应用程序.这些应用程序 ...

- Mininet 系列实验(六)

写在前面 这次实验遇到了非常多问题,非常非常多,花了很多时间去解决,还是有一些小问题没有解决,但是基本上能完成实验.建议先看完全文再开始做实验. 实验内容 先看一下本次实验的拓扑图: 在该环境下,假设 ...

- Mininet 系列实验(四)

实验内容 本次实验拓扑图: 在该环境下,h0 向 h1 发送数据包,由于在 mininet 脚本中设置了连接损耗率,在传输过程中会丢失一些包,本次实验的目的是展示如何通过控制器计算路径损耗速率(h0- ...

随机推荐

- [独孤九剑]Oracle知识点梳理(四)SQL语句之DML和DDL

本系列链接导航: [独孤九剑]Oracle知识点梳理(一)表空间.用户 [独孤九剑]Oracle知识点梳理(二)数据库的连接 [独孤九剑]Oracle知识点梳理(三)导入.导出 [独孤九剑]Oracl ...

- C#获取路由器外网IP,MAC地址

C#实现的获取路由器MAC地址,路由器外网地址.对于要获取路由器MAC地址,一定需要知道路由器web管理系统的用户名和密码.至于获取路由器的外网IP地址,可以不需要知道路由器web管理系统的用户名和密 ...

- Excel合并计算

office版本为2013,数据来源:我要自学网,曾贤志老师 计算之前,光标定在空白位置,不要定在数据源. 将汇总的类型居于首列(不可以跨区域选择,可以把不需要汇总的移动到其他列). 要有删除原来数据 ...

- TCP状态详解

CLOSED: 这个没什么好说的了,表示初始状态. LISTEN: 这个也是非常容易理解的一个状态,表示服务器端的某个SOCKET处于监听状态,可以接受连接了. SYN_RCV ...

- YUV转换成RGB算法

YUV转换成RGB void yuvtorgb ( double *rgb,unsigned char *yuv) { int i; rgb[] = ] + + ] - ); // r rgb[] = ...

- Win8 安装.Net Framework3.5(2.0,3.0)组件二种方式

第一种: 通过命令+win8映像文件 找到系统盘cmd文件:C:\WINDOWS\system32\Cmd.exe 右键“以管理员身份运行”,然后弹出一个黑框框. 黑框框里面输入一下命令: dism. ...

- 机器学习:PCA(人脸识别中的应用——特征脸)

一.思维理解 X:原始数据集: Wk:原始数据集 X 的前 K 个主成分: Xk:n 维的原始数据降维到 k 维后的数据集: 将原始数据集降维,就是将数据集中的每一个样本降维:X(i) . WkT = ...

- Python:常用正则表达式(一)

文章转载于:http://www.cnblogs.com/Akeke/(博主:Akeke) https://www.cnblogs.com/Akeke/p/6649589.html (基于JavaSc ...

- POJ 1276 Cash Machine(单调队列优化多重背包)

Cash Machine Time Limit: 1000MS Memory Limit: 10000K Total Submissions: 38986 Accepted: 14186 De ...

- Generate web.xml deployment descriptor

eclipse 使用tomcat7.0建立Dynamic Web Project 时,next至步骤“Web Module”,此时勾选选项“Generate web.xml deployment de ...

- WebGoat系列实验Injection Flaws