20155211 网络攻防技术 Exp7 网络欺诈防范

20155211 网络攻防技术 Exp7 网络欺诈防范

实践内容

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

基础问题回答

1)通常在什么场景下容易受到DNS spoof攻击

当自己的电脑和攻击机处于同一网段下等。

2)在日常生活工作中如何防范以上两攻击方法

再打开网页后观察一下网址栏的网址,当年iphone丢了之后使用查找iphone功能,就因为没有仔细看对方发来的网址误输入了apple id和密码。。之后手机就从icloud上注销了。。亲身经历告诉我们要小心。。。

实验过程

简单应用SET工具建立冒名网站

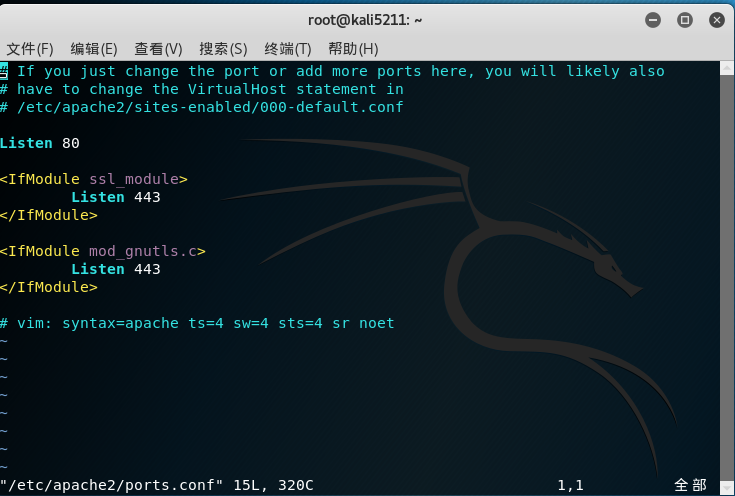

将SET工具的访问端口改为默认的80端口,使用sudo vi /etc/apache2/ports.conf命令修改Apache的端口文件,确保端口是80端口。

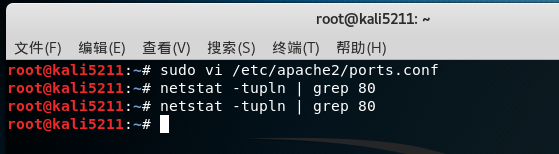

打开终端,查看是否有进程占用80端口:netstat -tupln | grep 80,如果看到有进程,用kill 进程号结束该进程。再检查是否有占用,确认没有后,进行下一步。(幸运的是并没有。。就少了一步)

- 使用service apache2 start打开Apache服务

- 新建另一个终端,输入setoolkit打开SET工具

选择

1 Social-Engineering Attacks->2 Website Attack Vectors->3 Credential Harvester Attack Method->2 Site Cloner

输入攻击机的IP地址

10.1.1.145,输入被克隆的网站的url,这里尝试了网易,可以连接。

ettercap DNS spoof

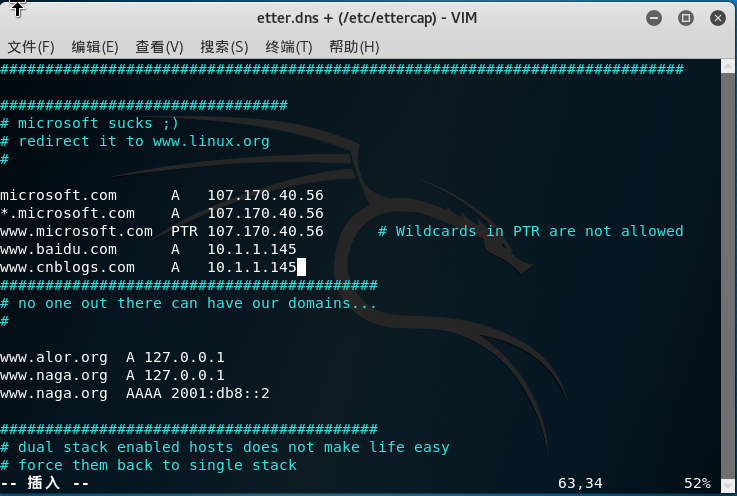

使用指令

ifconfig eth0 promisc将kali网卡改为混杂模式;输入命令

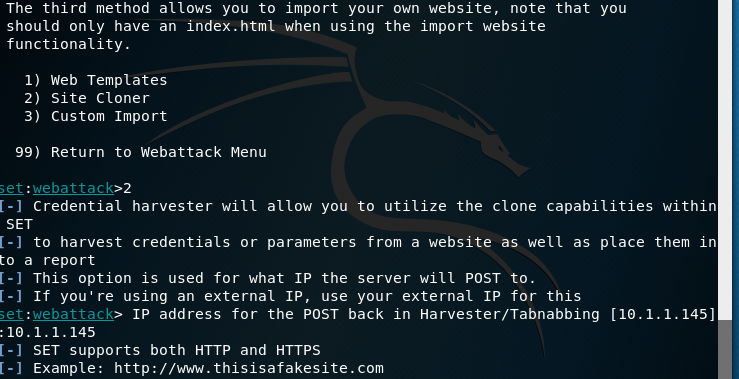

vi /etc/ettercap/etter.dns对DNS缓存表进行修改,如图所示,添加几条对网站和IP的DNS记录,图中的IP地址是我的kali主机的IP:10.1.1.45

- 使用

service apache2 start命令开启Apache - 输入

ettercap -G指令,开启ettercap,会自动弹出来一个可视化界面 点击工具栏中的

Sniff—>unified sniffing,然后在弹出的界面中选择eth0,即监听eth0网卡:

- 在工具栏中的

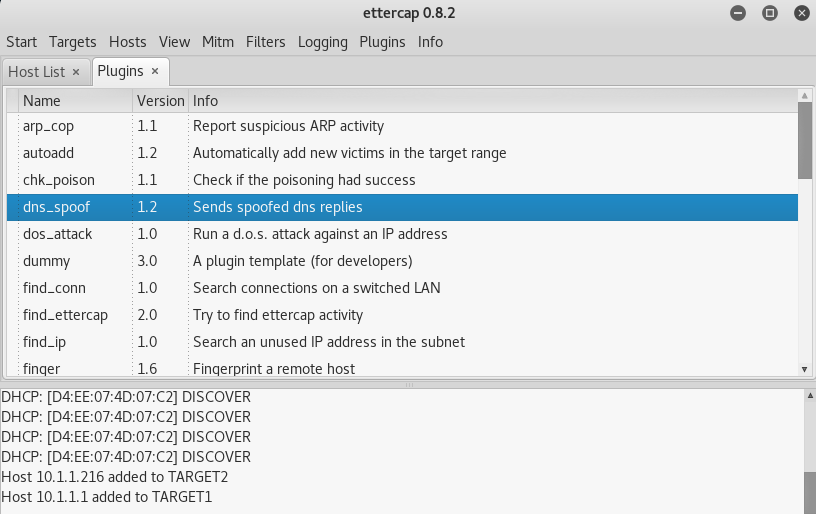

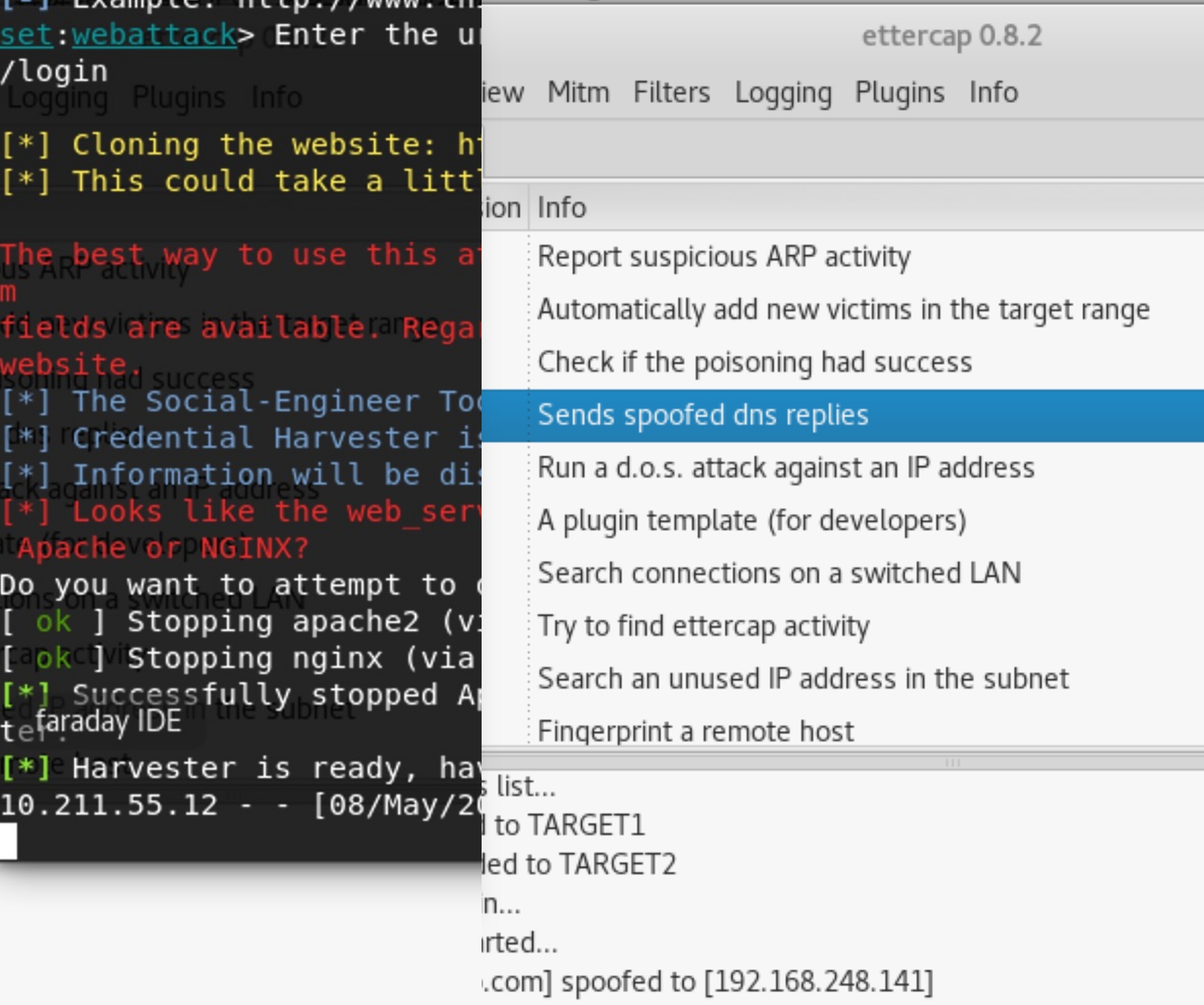

Hosts下先点击Scan for hosts扫描子网,再点击Hosts list查看活跃主机,将kali网关的IP添加到target1,靶机IP添加到target2: 选择

Plugins—>Manage the plugins,双击dns_spoof选择DNS欺骗的插件,可以看到变成*就是启用了

然后在靶机下ping,正常应该能看到ip变成kali的ip,但是很奇怪的没有变。。

用DNS spoof引导特定访问到冒名网站

- 综合使用以上两种技术,首先按照实践一的步骤克隆一个登录页面,在通过实践二实施DNS欺骗,在靶机输入网址www.baidu.com可以发现成功访问我们的冒名网站:

实验感想

这次的实验让我想起了之前丢手机的沉痛经历。。原来要骗过我们并不是那么难。。。所以还是要提高警惕谨防被骗。。

20155211 网络攻防技术 Exp7 网络欺诈防范的更多相关文章

- 20155306 白皎 《网络攻防》 EXP7 网络欺诈技术防范

20155306 白皎 <网络攻防> EXP7 网络欺诈技术防范 问题回答 (1)通常在什么场景下容易受到DNS spoof攻击 局域网内的攻击以及连接公众场所的共享wifi (2)在日常 ...

- 20145335郝昊《网络攻防》Exp7 网络欺诈技术防范

20145335郝昊<网络攻防>Exp7 网络欺诈技术防范 实验内容 本次实践本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. 简单应用SET工具建立冒名网站. ...

- 20155318 《网络攻防》 Exp7 网络欺诈防范

20155318 <网络攻防> Exp7 网络欺诈防范 基础问题 通常在什么场景下容易受到DNS spoof攻击 DNS spoof攻击即执行DNS欺骗攻击,通过使用Ettercap来进行 ...

- 20155321 《网络攻防》 Exp7 网络欺诈防范

20155321 <网络攻防> Exp7 网络欺诈防范 实验内容 简单应用SET工具建立冒名网站 因为钓鱼网站是在本机的http服务下使用,因此需要将SET工具的访问端口改为http默认的 ...

- 20155334 《网络攻防》 Exp7 网络欺诈防范

20155334 <网络攻防> Exp7 网络欺诈防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击 同一局域网下,以及各种公共网络. 在日常生活工作中如何防范以上两攻 ...

- 20155338 《网络攻防》 Exp7 网络欺诈防范

20155338 <网络攻防> Exp7 网络欺诈防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击 在一些公共场所,看到有免费的公用WIFI就想连的时候就容易受到 在日常 ...

- 20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范

20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. · 简单应用SET工具建立冒名网站 · ett ...

- 2018-2019-2 20165205 网络对抗技术 Exp7 网络欺诈防范

2018-2019-2 20165205 网络对抗技术 Exp7 网络欺诈防范 实验内容 本次实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET ...

- 2018-2019-2 20165312《网络攻防技术》Exp7 网络欺诈防范

2018-2019-2 20165312<网络攻防技术>Exp7 网络欺诈防范 目录 一.相关知识点总结 二.实验内容 三.实验步骤 四.实验总结及问题回答 五.实验中遇到的问题及解决方法 ...

随机推荐

- 数据表自增Id获取时IDENTITY的正确使用方式

在SQLServer中很多表主键会设置为自增列,有的业务需求需要知道新插入的自增Id是多少,一般我们会用SELECT @@IDENTITY来获取,可由于@@IDENTITY是个全局变量作用据较大,所以 ...

- SD从零开始15-18

SD从零开始15 税(Taxes) 税确定的标准Criteria for tax determination 你可以在sales organization level分配一个rule(blank,A, ...

- AOP编程报错Xlint:invalidAbsoluteTypeName

@Component@Aspectpublic class DingdingAspect { private Logger logger = LoggerFactory.getLogger(this. ...

- 解释JS变量作用域的范例

JS的变量作用域只有两种:全局作用域与函数作用域. 用var声明的变量不能简单的说是属于函数作用域,应该是说属于其最近的作用域. var a = 10; function test(){ var a; ...

- SQL SERVER 2012/ 2014 分页,用 OFFSET,FETCH NEXT改写ROW_NUMBER的用法(转)

写法: 假装有个表Shop,其中有一列ShopName,取100000到100050条数据. ROW_NUMBER 的写法 SELECT * FROM (SELECT ShopName , ROW_N ...

- PHP的CURL的POST/GET访问

本文出至:新太潮流网络博客 /** * [curl以GET的方式访问] * @E-mial wuliqiang_aa@163.com * @TIME 2017-04-07 * @WEB http:// ...

- Sql server 账号被锁住:"the account is currently locked out. The system administrator can unlock it."的解决办法(转载)

今天遇到的问题比较有意思.首先是很久没有打开测试数据库了,今天打开,使用service程序测试的时候出现下面的错误提示:Message: System.Data.SqlClient.SqlExcept ...

- ngrep命令用法

ngrep 是grep(在文本中搜索字符串的工具)的网络版,他力求更多的grep特征,用于搜寻指定的数据包.正由于安装ngrep需用到libpcap库, 所以支持大量的操作系统和网络协议.能识别TCP ...

- 做为一个.net码农,打开公司的一个项目,大叔我哭了

先说下背景,楼主在上海,之前一直是做BS互联网开发的,今年进入这家公司,是做软件产品的小外企. 然后,啥也不说了,直接上图吧: 因为一个屏幕没有办法显示出来,所以我截了3张图,然后拼成一张,这还是我花 ...

- Bitlocker驱动器加密使用

前言 Bitlocker驱动器加密可以将磁盘加密,确保数据的安全.如果被加密保护的磁盘是Windows Server 2012操作系统磁盘,即使他被拿到另外一台计算机启动,除非已解锁,否则无法启动 ...