海外SRC信息收集工具

海外SRC信息收集

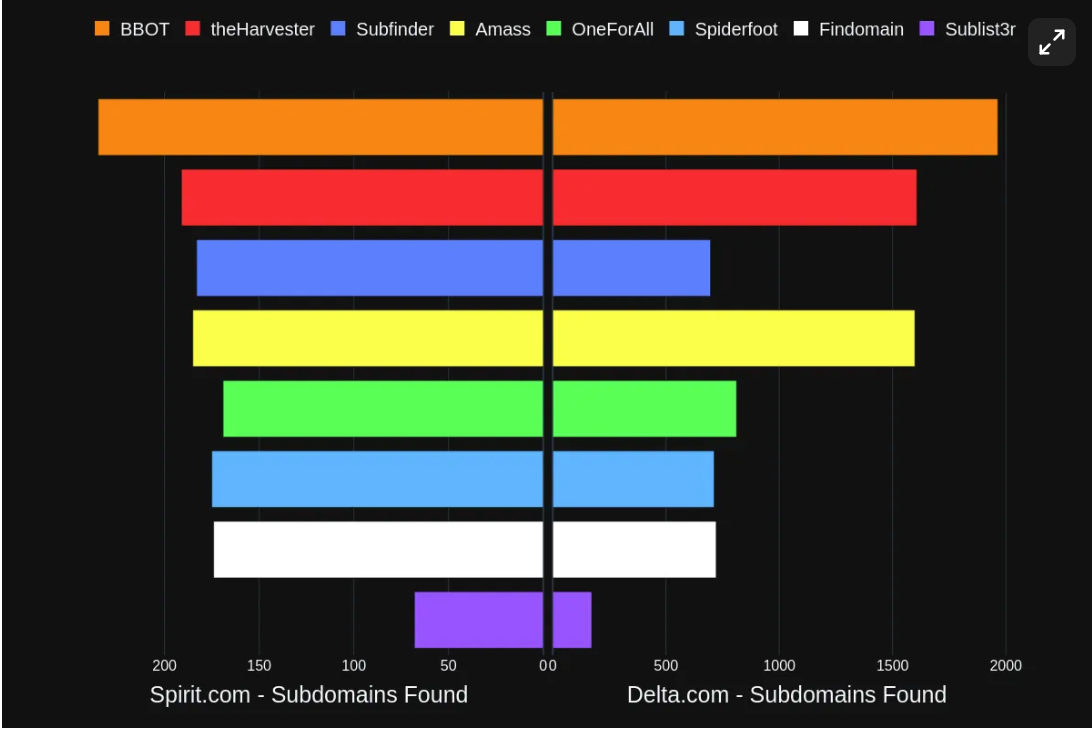

子域名爆破工具:bbot,subfinder

相关测评:https://blog.blacklanternsecurity.com/p/subdomain-enumeration-tool-face-off

bbot收集的子域名最多,subfinder跑的最快

bbot使用

api配置:vim ~/.config/bbot/secrets.yml (配置api辅助收集)

常用命令:

# 收集evilcorp.com的子域名,结果输出到evilcorp.txt文件中

bbot -t evilcorp.com -p subdomain-enum | grep '[DNS_NAME]' | cut -f2 | tee evilcorp.txt

# 提取子域名,输出到domain.txt中

cat evilcorp.txt | grep '[DNS_NAME]' | cut -f2 | tee domain.txt

# 只进行被动扫描

bbot --flags passive --targets evilcorp.com

subfinder使用

api配置:vim $HOME/.config/subfinder/provider-config.yaml(尽可能多api)

常用命令:

# 收集hackerone域名,结果保存为当前目录下hackerone2.txt

subfinder -d hackerone.com -all -silent | tee hackerone2.txt

amass使用

# 被动

amass enum --passive -d example.com -o example.txt

# DNS枚举

amass enum -brute -min-for-recursive 2 -d example.com

使用多个工具收集子域名保存为txt文件,再进行去重:

cat subdomain1.txt subdomain2.txt subdomain3.txt | anew allsubdomains.txt

cat subdomain1.txt subdomain2.txt subdomain3.txt | sort -u > allsubdomains.txt

模糊测试工具:ffuf

常用命令:

基本使用:

# 对hackerone.com进行fuzz,只输出结果

ffuf -w ./wordlist.txt -u https://hackerone.com/FUZZ -s

# 多个单词列表:

ffuf -w domains.txt:DOMAIN -w wordlist.txt:WORD -u 'https://DOMAIN/WORD'

# 过滤结果,后面加上

-mc 200,300-304,401-403

端口扫描工具:nmap

进行端口扫描得到一些隐藏信息

基本使用:

nmap -T4 -sV -sn target_ip

探测存活

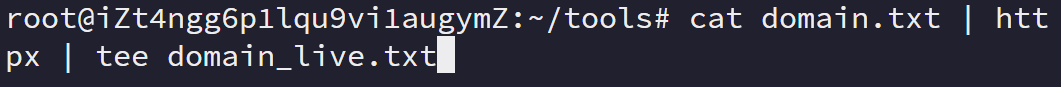

httpx:

详细:https://blog.csdn.net/u010062917/article/details/121878824

# sub.txt不带协议头,subs_live.txt带协议头

cat domain.txt | httpx | tee domain_live.txt

爬取URL

gau:

URL最多,脏数据也很多,建议过滤再去重

$ printf example.com | gau

$ cat domains.txt | gau --threads 5

$ gau example.com google.com

$ gau --o example-urls.txt example.com

$ gau --blacklist png,jpg,gif example.com

# 找到子域名后:

cat domain_live.txt | gau > gau_out.txt

waybackurls:

cat domains.txt | waybackurls > url1.txt

waymore:

找到比其他现有工具更多的链接

# 单个域名只获取 URL

waymore -i hackerone.com -mode U

# 批量获取,不下载

cat domain.txt | waymore -mode U | tee url2.txt

Hakrawler

用于收集 URL 和 JavaScript 文件位置的快速 golang 网络爬虫,

注意:传入的是URL,可以在子域名爆破后用httpx探测存活,再传入hakrawler

# 单个 URL

echo https://google.com | hakrawler

# 多个 URL

cat urls.txt | hakrawler -subs | tee url3.txt

katana

爬取URL

#

cat domain_live.txt | katana -sc -kf robotstxt,sitemapxml -jc -c 50 > url4.txt

来源:https://github.com/projectdiscovery/katana

gospider

用 Go 编写的快速网络蜘蛛

来源:https://github.com/jaeles-project/gospider

gospider -S subs_live.txt -o gospider_output -c 10 -d 2 --other-source --subs --sitemap --robots

paramspider(单独使用):

paramspider允许您从 Wayback 档案中获取与任何域或域列表相关的 URL。它会过滤掉“无聊”的 URL,让您专注于最重要的 URL(sql,xss等)

paramspider -d example.com

paramspider -l domains.txt

URL去重:

cat url1.txt url2.txt url3.txt | anew urls.txt

cat url1.txt url2.txt url3.txt | sort -u > urls.txt

目录扫描

字典(配合ffuf)

# 通用字典

https://github.com/danielmiessler/SecLists/blob/master/uzzing/403/403.md (403绕过)

https://github.com/danielmiessler/SecLists/blob/master/Fuzzing/fuzz-Bo0oM.txt(4k)

https://github.com/Bo0oM/fuzz.txt/blob/master/fuzz.txt (5k)

https://github.com/orwagodfather/WordList/blob/main/fuzz.txt(22k

https://github.com/thehlopster/hfuzz/blob/master/hfuzz.txt(18w)

https:/github.com/six2dez/OneListForAll

# 自定义字典(有时会有奇效) urls.txt是去重后的URL

获取路径字典

cat urls.txt | unfurl paths | sed 's/^.//' | sort -u | egrep -iv

"\.(jpg|swf|mp3|mp4|m3u8|ts|jpeg|gif|css|tif|tiff|png|ttf|woff|woff2|ico|pdf|svg|txt|js)" | tee paths.txt

获取参数字典

cat urls.txt | unfurl keys | sort -u | tee params.txt

dirsearch

# 不要404

python3 dirsearch.py -u https://target -x 404

# 指定字典

python3 dirsearch.py -u https://target -w /path/to/wordlist

# 递归

python3 dirsearch.py -u https://target -r

python3 dirsearch.py -u https://target -r --max-recursion-depth 3 --recursion-status 200-399

BBscan

# 从文件扫描

python BBScan.py -f urls.txt --api

# 从命令行扫描

python BBScan.py --host www.test.com

# 更多

https://github.com/lijiejie/BBScan

信息收集自动化工具

shuize:

python3 ShuiZe.py -d domain.com 收集单一的根域名资产

python3 ShuiZe.py --domainFile domain.txt 批量跑根域名列表

python3 ShuiZe.py -c 192.168.1.0,192.168.2.0,192.168.3.0 收集C段资产

python3 ShuiZe.py -f url.txt 对url里的网站漏洞检测

python3 ShuiZe.py --fofaTitle XXX大学 从fofa里收集标题为XXX大学的资产,然后漏洞检测

python3 ShuiZe.py -d domain.com --justInfoGather 1 仅信息收集,不检测漏洞

python3 ShuiZe.py -d domain.com --ksubdomain 0 不调用ksubdomain爆破子域名

绕过403

工具:https://github.com/iamj0ker/bypass-403

也可以ffuf模糊测试

海外SRC信息收集工具的更多相关文章

- 主机信息收集工具DMitry

主机信息收集工具DMitry DMitry是Kali Linux内置的一款信息收集工具.它的目标主要是Web类主机.它不仅通过主动查询.端口扫描方式,还借助第三方网站和搜索引擎获取信息. 它搜集的 ...

- Kali Linux信息收集工具

http://www.freebuf.com/column/150118.html 可能大部分渗透测试者都想成为网络空间的007,而我个人的目标却是成为Q先生! 看过007系列电影的朋友,应该都还记得 ...

- 网络数据包信息收集工具ferret-sidejack

网络数据包信息收集工具ferret-sidejack 网络数据包传递用户的各种操作和对应的信息.但是由于各种数据混在一起,不利于渗透测试人员分析.Kali Linux提供了一款信息搜集工具ferr ...

- Kali Linux信息收集工具全集

001:0trace.tcptraceroute.traceroute 描述:进行路径枚举时,传统基于ICMP协议的探测工具经常会受到屏蔽,造成探测结果不够全面的问题.与此相对基于TCP协议的探测,则 ...

- Web应用程序信息收集工具wig

Web应用程序信息收集工具wig 很多网站都使用成熟的Web应用程序构建,如CMS.分析网站所使用的Web应用程序,可以快速发现网站可能存在的漏洞.Kali Linux新增加了一款Web应用程序信 ...

- Kali Linux信息收集工具全

可能大部分渗透测试者都想成为网络空间的007,而我个人的目标却是成为Q先生! 看过007系列电影的朋友,应该都还记得那个戏份不多但一直都在的Q先生(由于年级太长目前已经退休).他为007发明了众多神奇 ...

- 【Kail 学习笔记】Dmitry信息收集工具

DMitry(Deepmagic Information Gathering Tool)是一个一体化的信息收集工具.它可以用来收集以下信息: 根据IP(或域名)来查询目标主机的Whois信息 在Net ...

- Kali学习笔记5:被动信息收集工具集

1.Shodan SHODAN搜索引擎不像百度谷歌等,它们爬取的是网页,而SHODAN搜索的是设备. 物联网使用过程中,通常容易出现安全问题,如果被黑客用SHODAN搜索到,后果不堪设想. 网站:ht ...

- 信息收集工具recon-ng详细使用教程

前言: 最近在找Recon-ng详细一点的教程,可是Google才发现资料都很零散而且不详细,所以我打算具体写一下.Recon-ng在渗透过程中主要扮演信息收集工作的角色,同时也可以当作渗透工具,不过 ...

- 菜鸡试飞----SRCの信息收集手册

whois信息 微步在线 https://x.threatbook.cn/ 站长之家 http://whois.chinaz.com/ dns信息-----检测是否存在dns域传送漏洞 子域名的收集 ...

随机推荐

- 【共建开源】手把手教你贡献一个 SeaTunnel PR,超级详细教程!

Apache SeaTunnel是一个非常易于使用的.超高性能的分布式数据集成平台,支持海量数据的实时同步.每天可稳定高效同步数百亿数据,已被近百家企业投入生产使用. 现在的版本不支持通过jtds的方 ...

- CH01_WPF概述

第1章:WPF概述 本章目标 了解Windows图形演化 了解WPF高级API 了解分辨率无关性概念 了解WPF体系结构 了解WPF 4.5 WPF概述 欢迎使用 Windows Presenta ...

- 使用SiliconCloud快速体验SimpleRAG(手把手教程)

SiliconCloud介绍 SiliconCloud 基于优秀的开源基础模型,提供高性价比的 GenAI 服务. 不同于多数大模型云服务平台只提供自家大模型 API,SiliconCloud上架了包 ...

- Selenium 操作已打开的浏览器

偶尔要用到,start writing 实现步骤 先启动 Chrome,打开任务管理器,找到 chrome.exe,地址栏输入 cmd,然后执行 chrome.exe --remote-debuggi ...

- Python 绘制 K 线图

import mplfinance as mpf import pandas as pd # 示例数据 data = pd.DataFrame({ 'Date': ['2023-01-01', '20 ...

- 关于 MemoryStream 的多次写入,模拟post请求,接收方 .net core web api无法读取到流数据,报 System.IO.IOException: Unexpected end of Stream, the content may have already be en read by another component.

主要是业务不熟害死人.记录一下.真想抽自己几个嘴巴子 先说结论,知道这个结论的下面文字都是废话: 一.new MemoryStream 的时候,如果需要分次写入,只能是像下面这样子 MemoryStr ...

- 【YashanDB知识库】ODBC驱动类问题定位方法

[标题]ODBC驱动类问题定位方法 [需求分类]故障分析 [关键字]ODBC [需求描述]由于我们的ODBC接口目前尚不完善,经常会遇见ODBC接口能力不足导致应用功能无法运行的问题,需要定位手段确定 ...

- sentinel 的限流规则及流量控制

sentinel 前方参考 计算QPS-Sentinel限流算法 https://www.cnblogs.com/yizhiamumu/p/16819497.html Sentinel 介绍与下载使用 ...

- node: /lib64/libm.so.6: version `GLIBC_2.27‘ not found问题解决方案

场景 centos7服务器使用nvm安装的node之后,只要使用npm或者node,均会出现以下问题. npm -v node: /lib64/libm.so.6: version `GLIBC_2. ...

- ZEGO 即构科技首发适配鸿蒙系统的 Express SDK 1.0 版本

2019年8月,华为在开发者大会上正式发布鸿蒙系统. HarmonyOS 鸿蒙系统是一款"面向未来".面向全场景(移动办公.运动健康.社交通信.媒体娱乐等)的分布式操作系统.在 ...