学习LSM(Linux security module)之三:Apparmor的前世今生和基本使用

感冒了,感觉一脑子浆糊,真是蛋疼。

先粗略讲一些前置知识。

一:MAC和DAC

DAC(Discretionary Access Control),自主访问控制,是最常用的一类访问控制机制,意思为主体(文件所有者)可以自主指定系统中其它用户对其文件的所有权,最典型的就是Linux的"拥有者/同组用户/其他"。这种方式虽然为用户提供了很大的灵活性,但是缺乏必要的安全性

MAC(Mandat-ory Access Control),强制访问控制,在这种机制下,系统中的每一个进程,每一个文件,每一个IPC主体都被管理员按照严格的规则设置了相应的安全属性,不能被用户和其它直接或间接的修改。

二:Apparmor

由于SELinux使用复杂,适用于对安全要求特别高的企业或者组织,为了简化操作,就推出了Apparmor,所以可以说Apparmor脱胎于SELinux,但与SELinux基于角色的MAC不同的是,Apparmor是与程序绑定的基于路径的MAC,也就是说如果路径发生改变,策略就会失效。一般的Linux的系统,都会内置以上两种MAC其中的一种,这也意味着,你需要对文件(其它)进行操作,你需要同时通过DAC和 MAC的检测。

Apparmor有两种工作模式:enforcement、complain/learning

Enforcement – 在这种模式下,配置文件里列出的限制条件都会得到执行,并且对于违反这些限制条件的程序会进行日志记录。

Complain – 在这种模式下,配置文件里的限制条件不会得到执行,Apparmor只是对程序的行为进行记录。例如程序可以写一个在配置文件里注明只读的文件,但 Apparmor不会对程序的行为进行限制,只是进行记录。这种模式也叫学习模式,如果某个程序的行为不符合其配置文件的限制,可以将其行为记录到系统日志,并且可以根 据程序的行为,将日志转换成配置文件。

Apparmor可以对程序进行多方面的限制,详细可以看官方文档,这里只提供几个基本的例子:

(1)文件系统的访问控制 例: /home/Desktop/a.c rw 表示程序可以对/home/Desktop/a.c 进行读和写。

(2)资源限制 例: set rlimit as<=1M ,表示该程序可以使用的虚拟内存小于等于1M

(3)访问网络 例: network inet tcp ,表示该程序可以在IPV4的情况下使用TCP协议

(4)capability条目 例:capability setgid,表示程序进行setgid操作。

三:基本使用

ubuntu自带Apparmor,所以以ubuntu14.04为例。

最好先安装了apparmor的管理工具套装:apt-get install apparmor-utils

测试程序源码如下:

#include<stdio.h>

#include <string.h>

int main(int argc, char *argv[])

{

FILE *f;

int nn, i; char ch;

if( == argc){

f = fopen(argv[], "w");

if(f == NULL){ printf("Open file %s with write ERROR\n", argv[]);

return ;

}

nn = strlen(argv[]);

i = ;

while(i < nn){

fputc(argv[][i], f);

++i;

}

fclose(f);

}else if(argc == ){

f = fopen(argv[], "r");

if(NULL == f){

printf("Open file %s with read ERROR\n", argv[]);

return ;

}

while((ch=fgetc(f)) != EOF){

printf("%c", ch);

}

printf("\n");

fclose(f);

}else{

printf("Usage: test file **\n");

return ;

} return ;

}

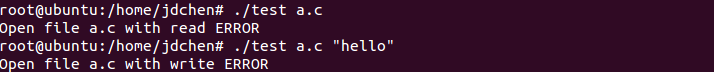

基本功能是对,文件进行读写,使用如下:

./test a.c "hello,world"进行写

./test a.c 进行读

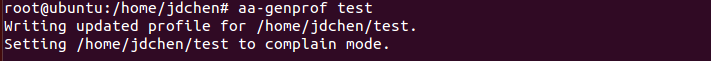

可以根据 aa-genprof 生成配置文件,生成的文件在/etc/apparmor.d下,文件名为home.jdchen.test

生成的文件如下:

# Last Modified: Fri Nov ::

#include <tunables/global> /home/jdchen/test {

#include <abstractions/base> }

由于apparmor采取类似于白名单的机制,所以不能进行任何操作。

现在给配置文件添加可写的权限并重新加载。

# Last Modified: Fri Nov ::

#include <tunables/global> /home/jdchen/test {

#include <abstractions/base>

/home/jdchen/a.c w, }

然后介绍几个命令:

Start : sudo /etc/init.d/apparmor start 启动

Stop : sudo /etc/init.d/apparmor stop 停止

reload: sudo /etc/init.d/apparmor reload 重新加载

在修改配置之后,需要重载:

可以试着查看一下日志,节选:

ov :: ubuntu kernel: [ 2419.881291] audit_printk_skb: callbacks suppressed

Nov :: ubuntu kernel: [ 2419.881306] audit: type= audit(1478867033.872:): apparmor="DENIED" operation="open" profile="/home/jdchen/test" name="/home/jdchen/a.c" pid= comm="test" requested_mask="r" denied_mask="r" fsuid= ouid=

Nov :: ubuntu kernel: [ 2433.212034] audit: type= audit(1478867047.204:): apparmor="DENIED" operation="open" profile="/home/jdchen/test" name="/home/jdchen/a.c" pid= comm="test" requested_mask="r" denied_mask="r" fsuid= ouid=

如果不需要配置,可以直接将配置文件删除。

后续会赏析Apparmor的源码。

学习LSM(Linux security module)之三:Apparmor的前世今生和基本使用的更多相关文章

- 学习LSM(Linux security module)之二:编写并运行一个简单的demo

各种折腾,经过了一个蛋疼的周末,终于在Ubuntu14.04上运行了一个基于LSM的简单demo程序. 一:程序编写 先简单的看一下这个demo: //demo_lsm.c#include <l ...

- 学习LSM(Linux security module)之四:一个基于LSM的简单沙箱的设计与实现

嗯!如题,一个简单的基于LSM的沙箱设计.环境是Linux v4.4.28.一个比较新的版本,所以在实现过程中很难找到资料,而且还有各种坑逼,所以大部分的时间都是在看源码,虽然写的很烂,但是感觉收获还 ...

- 学习LSM(Linux security module)之一:解读yama

最近打算写一个基于LSM的安全模块,发现国内现有的资料极少.因此打算自己琢磨一下.大致的学习路线如下: 由易至难使用并阅读两到三个安全模块->参照阅读模块自己实现一个安全模块->在自己实现 ...

- Linux LSM(Linux Security Modules) Hook Technology

目录 . 引言 . Linux Security Module Framework Introduction . LSM Sourcecode Analysis . LSMs Hook Engine: ...

- linux security module机制

linux security module机制 概要 Hook机制,linux MAC的通用框架,可以使用SElinux, AppArmor,等作为不同安全框架的实现

- Linux Security模块

一.Linux Security Modules Linux Security Modules (LSM) 是一种 Linux 内核子系统,旨在将内核以模块形式集成到各种安全模块中.在 2001 年的 ...

- [转帖]22个必须学习的Linux安全命令

22个必须学习的Linux安全命令 http://os.51cto.com/art/201808/581401.htm Linux系统的安全性涉及很多方面,从设置帐户到确保用户合法,限制比完成工作所需 ...

- Automotive Security的一些资料和心得(8):Hardware Security Module (HSM)

1. Introduction - 保护软件的安全性措施,作为值得信赖的安全锚,- 安全地生成,存储和处理安全性关键材料屏蔽任何潜在的恶意软件,?- 通过运用有效的限制硬件篡改攻击的可能性篡改保护措施 ...

- 学习嵌入式Linux有没有一个最佳的顺序(持续更新)

作为一个嵌入式Linux的初学者,我知道我可能将长期处于初学者阶段,因为我至今仍然没有能够摸索出一条很好的道路让我由初学者进入到更高级阶段.但是我始终没有放弃,本篇文章就是用来记录我学习嵌入式Linu ...

随机推荐

- [NOI.AC省选模拟赛3.23] 集合 [数学]

题面 传送门 一句话题意: 给定$n\leq 1e9,k\leq 1e7,T\leq 1e9$ 设全集$U=\lbrace 1,2,3,...n\rbrace $,求$(min_{x\in S}\lb ...

- C++——类继承以及类初始化顺序

对于类以及类继承, 几个主要的问题:1) 继承方式: public/protected/private继承. 这是c++搞的, 实际上继承方式是一种允许子类控制的思想. 子类通过public继承, 可 ...

- [fzu 2271]不改变任意两点最短路至多删的边数

题目链接:http://acm.fzu.edu.cn/problem.php?pid=2271 题目中说每条边的边权都是[1,10]之间的整数,这个条件非常关键!以后一定要好好读题啊…… 做10次循环 ...

- deploy a ec2 and join into domain with terraform

Below is the example to convert the ps script into userdata for terraform to create instance and aut ...

- Ubuntu 编译Webkit --gtk

转载自:http://www.linuxidc.com/Linux/2011-10/44809.htm webkit是一个浏览器内核,google的chrome就是基于它的,下面介绍一下如何在Ubun ...

- linux下解压,压缩命令大全---方便新手查看

本文最后讲述如何在打包时排除某些文件 .tar 解包:tar xvf FileName.tar 打包:tar cvf FileName.tar DirName (注:tar是打包,不是压缩!) --- ...

- KVO-基本使用方法-底层原理探究-自定义KVO-对容器类的监听

书读百变,其义自见! 将KVO形式以代码实现呈现,通俗易懂,更容易掌握 :GitHub -链接如果失效请自动搜索:https://github.com/henusjj/KVO_base 代码中有详 ...

- linux编译动态库 fPIC作用

在生成动态库时,常常习惯性的加上fPIC选项,fPIC有什么作用和意义,加不加有什么区别,这里做下小结: fPIC的全称是 Position Independent Code, 用于生成位置无关代码. ...

- bzoj 1026 DP,数位统计

2013-11-20 08:11 原题传送门http://www.lydsy.com/JudgeOnline/problem.php?id=1026 首先我们用w[i,j]表示最高位是第i位,且是j的 ...

- AtCoder Regular Contest 092 C D E F

C - 2D Plane 2N Points 题意 二维平面上有\(N\)个红点,\(N\)个蓝点,一个红点和一个蓝点能配成一对当且仅当\(x_r<x_b\)且\(y_r<y_b\). 问 ...