“科来杯”第九届山东省大学生网络安全技能大赛决赛部分wp

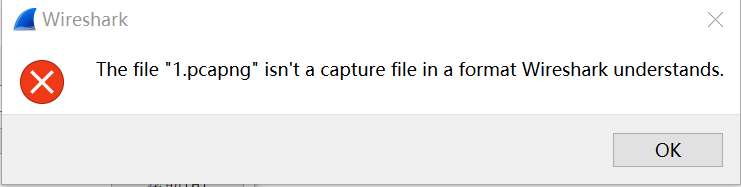

1.损坏的流量包

wireshark打不开,丢进winhex里,找关键字flag

哎,没找到。

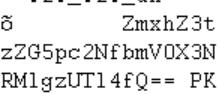

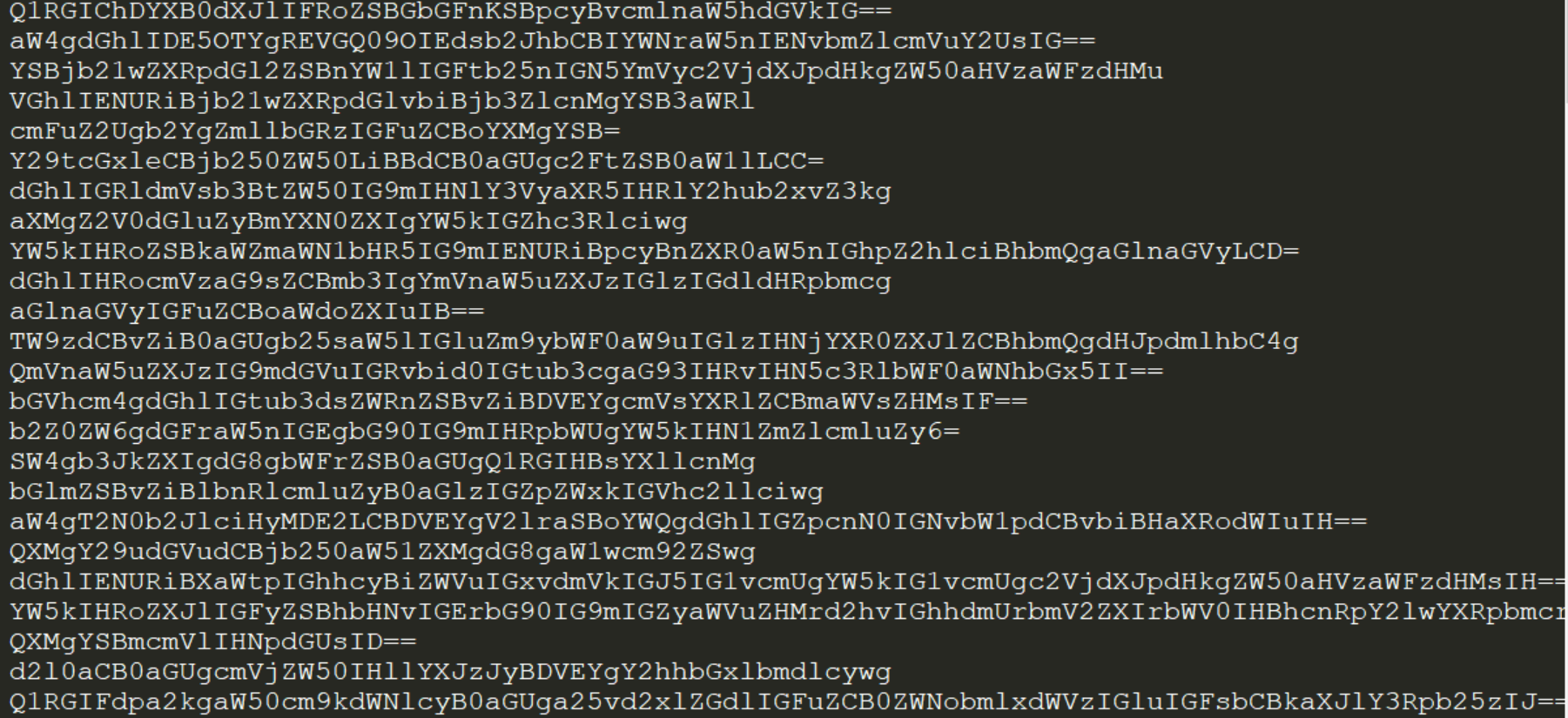

那就仔细看看,在最后发现一串类似base64的密文

base64解密

得到flag

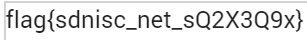

2.签到题

一个游戏,

查看源码,发现有一个提示

10课星星获得flag,玩十关再查看源码得到flag

听说可以改代码,但我太菜了,我是打到第十关得到的flag,后期会尽量学会然后更新的!

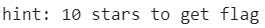

3.ctf的起源

base64隐写,之前前面有详细总结过,这里就不多说了

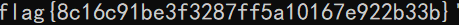

脚本跑出flag

import base64

b64chars = 'ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/'

with open('flag.txt', 'rb') as f:

bin_str = ''

for line in f.readlines():

stegb64 = str(line, "utf-8").strip("\n")

rowb64 = str(base64.b64encode(base64.b64decode(stegb64)), "utf-8").strip("\n")

offset = abs(b64chars.index(stegb64.replace('=','')[-1])-b64chars.index(rowb64.replace('=','')[-1]))

equalnum = stegb64.count('=') #no equalnum no offset

if equalnum:

bin_str += bin(offset)[2:].zfill(equalnum * 2)

print (''.join([chr(int(bin_str[i:i + 8], 2)) for i in range(0, len(bin_str), 8)]))

#flag{944776b2c95a350bb27d7038d42b273a}

4.简单的rsa

rsa共模攻击

直接上脚本

# -*- coding: utf-8 -*-

"""

Created on Tue Nov 3 20:11:03 2020 @author: zhao

""" import libnum

from gmpy2 import invert

# 欧几里得算法

def egcd(a, b):

if a == 0:

return (b, 0, 1)

else:

g, y, x = egcd(b % a, a)

return (g, x - (b // a) * y, y) def main():

n = 20429315528655111523073560675648813309162375303954090348572329091957960032412518712093691044501240262294304779722690063594446637140928522882936561204180425968593685714138402078212148627806816974924904301217144262198933589412344408694401386330925556100970326676200349102533012051159456051076045413561059070291766268594455676378031127514060030926838750670330939410961355756909171469945402924037610757364146531235448523106870829710488056210511070536574177473906753241807683881800419949735443822439277498329376433536971257102334607742626401589209417830185425783917209141580607207923687068496513264733739213966151881471319

c1 = 12051796366524088489284445109295502686341498426965277230069915294159131976231473789977279364263965099422235647723775278060569378071469131866368399394772898224166518089593340803913798327451963589996734323497943301819051718709807518655868569656941242449109980876397661605271517459716669684900920279597477446629607627693769738733623143693170696779851882404994923673483971528314806130892416509854017091137325195201225617407959645788145876202882024723106204183257094755002924708009138560347432552090905489132135154932987521239299578509008290614398700799670928805692609756924823628055245227290288940649158862576448537833423

c2 = 16648382384980770705624348910895797622774711113202207693584907182552301186239613809347201161450012615995859738410661452438496756353485538305614949211776668793864984429696790944750894691957799234264508530084026894611228513698963347402329109838109621609770406925700520983387811451074838470370044678634099202003480925903267508744006195455234025325060817223813858985074720872124168142943926467694676717713503559007112874381750005406371400109962943508349497151148446064846096531445037416174913915923050332242843403926133165817310272633884358263778516770288515592959832151762499526363131801945163501999337808208074381212795

e1 = 4106294671

e2 = 4103337937

s = egcd(e1, e2)

s1 = s[1]

s2 = s[2]

# 求模反元素

if s1<0:

s1 = - s1

c1 = invert(c1, n)

elif s2<0:

s2 = - s2

c2 = invert(c2, n) m = pow(c1,s1,n)*pow(c2,s2,n) % n

m=int(m)

print (libnum.n2s(m)) if __name__ == '__main__':

main()

得到flag

第一次参加这种比赛,见识了大佬们的风采,老萌新瑟瑟发抖,努力不做老萌新!

“科来杯”第九届山东省大学生网络安全技能大赛决赛部分wp的更多相关文章

- 2019"深思杯"山东省大学生网络安全技能大赛部分wp

签到 载入OD查看字符串 上下左右 这道题出来的时候真的是一点思路都没有,一直以为是什么编码来着,看了大佬们的 wp 原来是画图 拿大佬的脚本: from PIL import Image im = ...

- “浪潮杯”第九届山东省ACM大学生程序设计竞赛重现赛 C-Cities

题目描述:There are n cities in Byteland, and the ith city has a value ai. The cost of building a bidirec ...

- “浪潮杯”第九届山东省ACM大学生程序设计竞赛(重现赛)E.sequence(树状数组求逆序对(划掉))

传送门 E.sequence •题意 定义序列 p 中的 "good",只要 i 之前存在 pj < pi,那么,pi就是 "good": 求删除一个数, ...

- “浪潮杯”第九届山东省ACM大学生程序设计竞赛 F: Four-tuples容斥定理

题目 F : Four-tuples 输入 1 1 1 2 2 3 3 4 4 输出 1 题意 给l1, r1, l2, r2, l3, r3, l4, r4 , 八个数据, 要求输出在区间[l ...

- 2021陕西省大学生网络安全技能大赛 Web ez_checkin

web ez_checkin 进去看了一会,啥也没找到,直接上dirsearch 扫到一个index.php~,打开看一看,是php审计 <?php error_reporting(0); in ...

- 蓝桥杯第九届省赛 sscanf(),str.c_str()函数的使用

标题:航班时间 [问题背景]小h前往美国参加了蓝桥杯国际赛.小h的女朋友发现小h上午十点出发,上午十二点到达美国,于是感叹到“现在飞机飞得真快,两小时就能到美国了”. 小h对超音速飞行感到十分恐惧.仔 ...

- 2018年第九届山东省ACM省赛总结

去年打完区域赛之后,面对着两个队友都去找实习的情况,我自己对今年省赛还是有点慌的.不只一次的像我的队友说明自己很慌,但是老曹跟会长都说:“没事,慌啥!”前几场训练赛因为老曹跟秋洁有面试有时候只能一个人 ...

- FZU - 2295 Human life:网络流-最大权闭合子图-二进制优化-第九届福建省大学生程序设计竞赛

目录 Catalog Solution: (有任何问题欢迎留言或私聊 && 欢迎交流讨论哦 http://acm.fzu.edu.cn/problem.php?pid=2295 htt ...

- 山东省网络安全技能大赛 部分writeup

web1 提示:ip不在范围内 直接抓包加client-ip: 127.0.0.1 即可得到flag web2 <?php include 'here.php'; $key = 'kela ...

- 2019西湖论剑网络安全技能大赛(大学生组)--奇怪的TTL字段(补充)

鉴于有人不会将得到的16进制数据在winhex中转成图片,我在这里写一个详细的步骤. 首先就是将六张图片的十六进制数据找出并提取出来. 打开winhex,新建一个文档. 大小可以选1bytes 将数据 ...

随机推荐

- k8s-nginx实战部署1

目录 yaml 资源清单 run_deploy.sh .gitlab-ci.yml yaml 资源清单 deploy.yaml apiVersion: v1 kind: ConfigMap metad ...

- ansible系列(23)--ansible的when控制语句

目录 1 when控制语句 1.1 根据不同操作系统安装相同的软件 1.2 为不同centos版本安装httpd软件 1.3 为特定的主机添加Nginx仓库 1.4 判断服务是否正常运行 1 when ...

- 使用自定义lua解析管理器调用lua脚本中的table

[5] 使用自定义lua解析管理器调用table 访问数组类型的table CallLuaEntrance测试脚本中内容: //------------------------------------ ...

- C数据结构:哈夫曼树算法实现与应用

学习哈夫曼树(编码) 带权二叉树 认识WPL 最优二叉树 构造哈夫曼树的过程 哈夫曼树的应用 建立哈夫曼树 代码如下: 结构体代码部分 建立操作代码 找到最小结点(※难点) 附上建立哈夫曼树源代码 带 ...

- C 语言编程 — 高级数据类型 — 指针

目录 文章目录 目录 前文列表 指针 声明指针 使用指针 NULL 指针 指针的算术运算 指向指针的指针 将指针作为实际参数传入函数 从函数返回指针 一个古老的笑话 前文列表 <程序编译流程与 ...

- Vue3:Cannot read properties of null (reading 'isCE')

Cannot read properties of null (reading 'isCE') 这个问题是在vue3中引入elementui的列表框时出现的.经过网上查询,有说是装了两个vue版本 ...

- 超详细!深入分析PPTP虚拟专用网搭建与抓包

PPTP虚拟专用网搭建与抓包分析实验 实验目的:掌握PPP协议VPN的搭建,通过分析pptp建立,理解chap连接建立的过程 实验过程: 环境搭建 Windows 11系统 VMware虚拟机.kal ...

- vulnhub --> Web Machine: (N7)

靶场下载地址 Web Machine: (N7) << 点我 开始打靶 ip发现: nmap扫描网段发现靶机ip:192.168.56.101 端口发现: 对靶机进行常规端口扫描 访问网站 ...

- Docker Build Cache 缓存清理

Docker 18.09 引入了 BuildKit ,提升了构建过程的性能.安全.存储管理等能力. docker system df 命令,类似于 Linux上的 df 命令,用于查看 Docker ...

- 一文搞懂C++继承、多继承、菱形继承、虚继承

继承 目录 继承 继承 继承的访问权限 子类赋值给父类 赋值兼容规则 "天然"的行为 验证: 1. 其他权限继承能否支持赋值兼容规则 2.是否"天然",有没有产 ...