APT攻击与银行

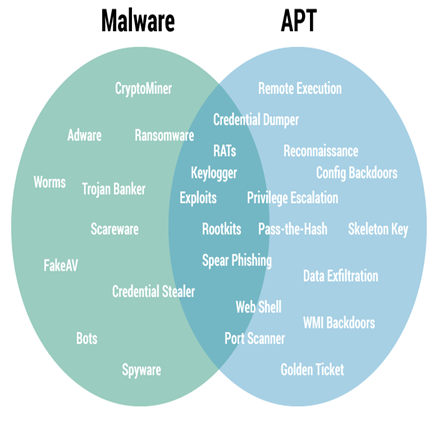

APT与传统攻击

APT:团队作战,拥有自研工具集,意图明确,技术高超,拥有政府或商业背景,潜伏期多达数年。

传统攻击:脚本小子,水平参差不齐,短期攻击,直接获取利益为目标。

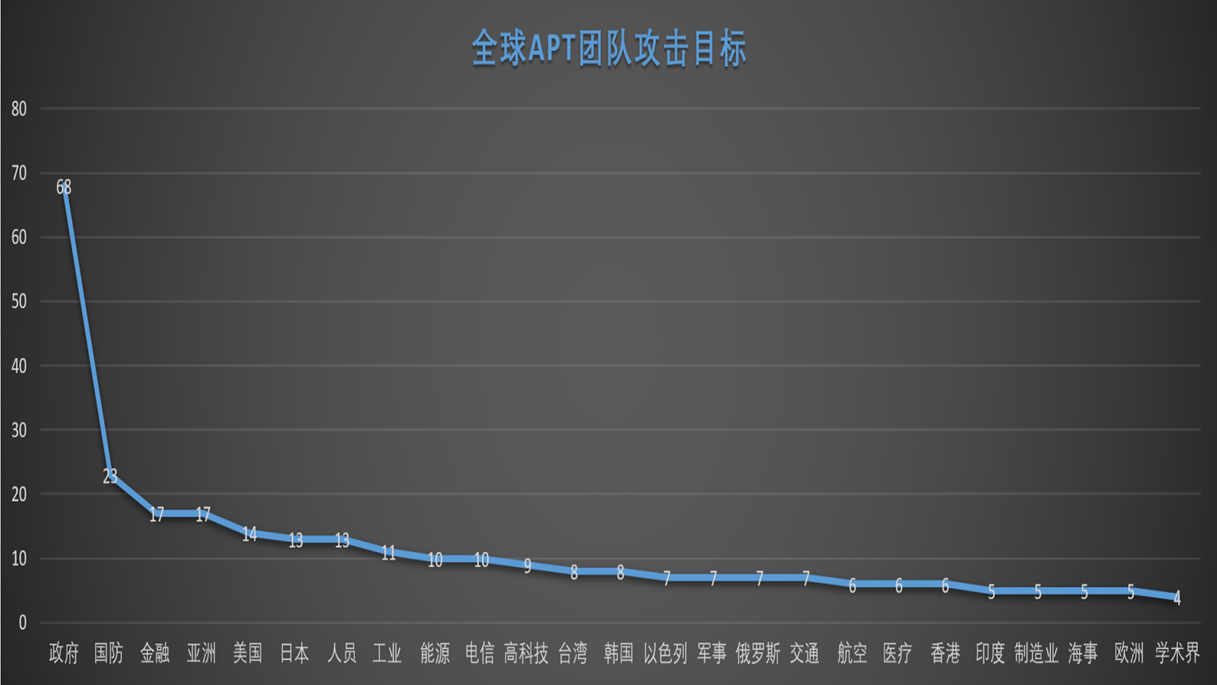

攻击目标

APT攻击链

银行安全

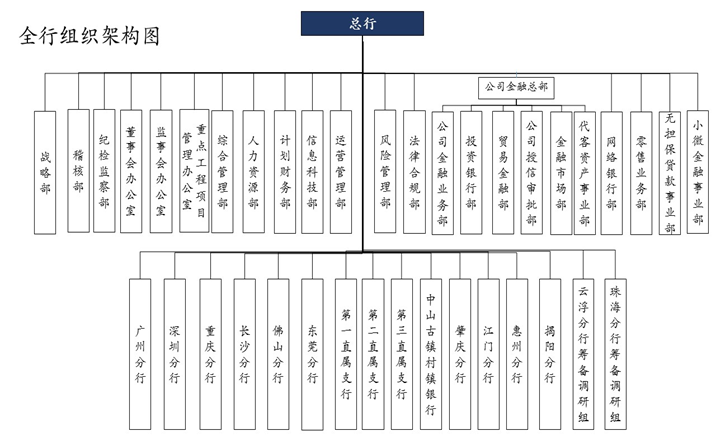

体系庞大

- 内部部门庞大

- 业务类型繁多

- 人员混杂/外包人员

外强里弱

- 各类老旧系统

- 业务、技术复杂

- 过于依赖安全设备

- 安全人员水平....

钓鱼攻击

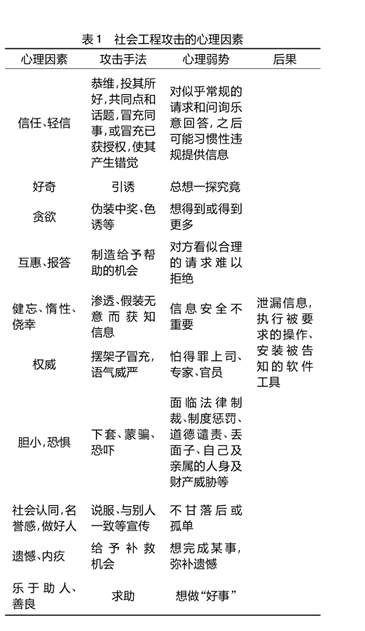

社会工程攻击的心理要素

钓鱼核心思路

- 邮件伪造:Swaks+smtp2go绕过SPF(以IP地址认证电子邮件发件人身份的技术)

- 钓鱼(用户敏感信息)

- 浏览器漏洞

- BEEF

- 邮件服务器匿名发送邮件功能

- 社交平台XSS

- Office漏洞

钓鱼工具

- Swaks+smtp2go

- https://blog.beefproject.com/2012/10/ beef web框架攻击平台

- https://github.com/thelinuxchoice/blackeye 网络钓鱼工具,可自定义32个模板+1

- https://github.com/clr2of8/G-chimp Google Apps脚本可自动从Google表格中找到电子邮件,主题和htmlBody列表中发送网络钓鱼电子邮件

- https://github.com/certsocietegenerale/swordphish-awareness Swordphish是一个允许创建和管理假冒网络钓鱼活动的平台。

- https://github.com/sweetsoftware/Artemis 仿冒网站应用生成器

- https://github.com/omergunal/PoT 在Twitter上进行网络钓鱼

- https://github.com/WeebSec/PhishX 钓鱼框架,数据将保存在MySQL数据库

- https://github.com/jofpin/trape 互联网上的人员跟踪器:Jose Pino的OSINT分析和研究工具

- https://github.com/Pure-L0G1C/Spectre 一个简单的网络钓鱼工具,几乎可以钓鱼任何网站

- https://github.com/gophish/gophish 开源网络钓鱼工具包 https://getgophish.com

- https://github.com/thelinuxchoice/shellphish 适用于18种社交媒体的网络钓鱼工具:Instagram,Facebook,Snapchat,Github,Twitter,Yahoo,Protonmail,Spotify,Netflix,Linkedin,Wordpress,Origin,Steam,Microsoft,InstaFollowers,Gitlab,Pinterest

- https://github.com/UndeadSec/SocialFish 网络钓鱼工具和信息收集器

- https://github.com/pentestgeek/phishing-frenzy Ruby on Rails网络钓鱼框架

- https://github.com/securestate/king-phisher 网络钓鱼活动工具包

防御APT

APT与普通恶意木马的要素

从测试开始

针对系统测试

- 防病毒软件

- 安全网关

- 入侵检测系统

- 安全监控

- 防火墙

- 审计系统

- ................

测试方向

- 系统信息收集

- 后门植入

- 系统凭证访问

- 系统防御绕过

- 程序执行

- 权限提升

- 恶意流量

模拟攻击者行为

- APTSimulator 模拟APT攻击者

- Invoke-Adversary 模拟APT攻击者

- flightsim 模拟恶意流量

- monkey 模拟病毒传播

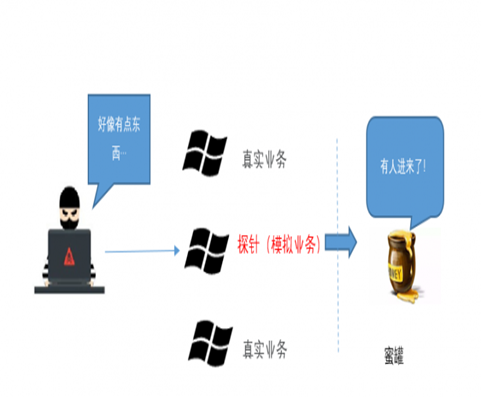

从蜜罐开始

优点

- 节约计算机及网络资源

- 延缓攻击时间

- 避免损失

- 无敏感数据

- 捕获来源、行为、目的

发展方向

- 密网/密场

- 日志整合-攻击事件关联

- 隐藏蜜罐特征

- 增强规则库

蜜罐开源

- opencanary:16种协议、24种攻击特征

- hfish

- honeyd

- kippo

从人开始

钓鱼邮件测试

- 征得企业高层同意后可对员工

- 进行针对性钓鱼邮件测试

- 钓鱼网站

- 可执行程序

- 企业安全首席钓鱼官 x

网络安全意识宣传

- 内部安全管理制度建设及执行力度

- 安全意识宣传活动

- 新员工网络安全意识培训

邮件安全网关+防病毒设备

安全人员配备

- 安全管理

- 安全运维

- 安全开发

- 安全测试

- 代码审计

APT攻击与银行的更多相关文章

- 水坑式攻击-APT攻击常见手段

所谓“水坑攻击”,是指黑客通过分析被攻击者的网络活动规律,寻找被攻击者经常访问的网站的弱点,先攻下该网站并植入攻击代码,等待被攻击者来访时实施攻击. 水坑攻击属于APT攻击的一种,与钓鱼攻击相比,黑客 ...

- APT攻击将向云计算平台聚焦

APT攻击作为一种高效.精确的网络攻击方式,在近几年被频繁用于各种网络攻击事件之中,并迅速成为企业信息安全最大的威胁之一. 近日,飞塔中国首席技术顾问X在谈及APT攻击时表示,随着云计算的不断发展普及 ...

- 梭子鱼:APT攻击是一盘更大的棋吗?

随着企业对IT的依赖越来越强,APT攻击可能会成为一种恶意打击竞争对手的手段.目前,APT攻击目标主要有政治和经济目的两大类.而出于经济目的而进行的APT攻击可以获取竞争对手的商业信息,也可使用竞争对 ...

- 饼干怪兽和APT攻击

APT攻击就像一个孩子,你通过各种方式窃取他们的大脑要拿出饼干,为了防止恶意攻击,过失作为母亲未能发现和防止饼干盗窃贼如.于她仅仅监视厨房椅子.衣柜门或烤箱门的开启.建立起有效防御目标攻击与APT攻击 ...

- 初探APT攻击

首发于i春秋 作者:joe 所属团队:Arctic Shell 团队博客地址:https://www.cnblogs.com/anbus/ 0x1:关于APT的相关介绍: APT是 ...

- 带你走进二进制-一次APT攻击分析

原文:https://osandamalith.com/2017/06/04/apt-attack-in-bangladesh/ 由prison翻译整理,首发i春秋 引言; 这是一次来自遥远国 ...

- APT攻击基础科普

0x00 APT的历史起源背景 APT这个词汇最早起源于:2005年英国和美国的CERT组织发布了关于有针对性的社交工程电子邮件,放弃特洛伊木马以泄露敏感信息的第一个警告,尽管没有使用“APT”这个名 ...

- 揭秘Patchwork APT攻击-恶意软件样本BADNEWS

1.前言 在2016年左右研究人员发现一个与东南亚和中国南海问题的APT攻击,该APT攻击利用MS Offcie系列漏洞通过钓鱼邮件的形式欺骗受害者点击木马.以美国在内的各国政府和公司为目标发送了大量 ...

- 初探APT 攻击

作者:joe 所属团队:Arctic Shell 本文编写参考: https://www.freebuf.com/vuls/175280.html https://www.freebuf. ...

随机推荐

- 流媒体知识 wiki

媒体业务是网络的主要业务之间.尤其移动互联网业务的兴起,在运营商和应用开发商中,媒体业务份量极重,其中媒体的编解码服务涉及需求分析.应用开发.释放license收费等等.最近因为项目的关系,需要理清媒 ...

- 数据库三大范式(1NF,2NF,3NF)及ER图

数据库三大范式(1NF,2NF,3NF)及ER图 百度官方解释: 设计关系数据库时,遵从不同的规范要求,设计出合理的关系型数据库,这些不同的规范要求被称为不同的范式,各种范式呈递次规范,越高的范式数据 ...

- 2-STM32+W5500+GPRS物联网开发基础篇-基础篇学习的内容

https://www.cnblogs.com/yangfengwu/p/10936553.html 这次的基础篇为公开篇,将公开所有基础篇的资料和源码 现在说一下基础篇准备公开的内容:(大部分哈,要 ...

- 题解 CF1097F 【Alex and a TV Show】

妙妙题-- 这道题这要求%2的个数,肯定有什么性质 于是我们想到了用\(bitset\)来处理 由于三操作有\(gcd\),于是我们又想到用反演来解决 我们回忆一下反演的柿子 设\(f(x)\)为x出 ...

- lixuxmint系统定制与配置(4)-应用安装

小书匠Linux 先简单列一下,其实每个软件都有自己的个性化配置,以后有时间了,逐个记录下来.编程主力环境是Python,编辑器使用Jupyter,这个编辑器是在远程服务器启动,映射端口到本地来编辑. ...

- Subspace Subcode

子码(subcode)的概念来自信息编码,不太容易理解.通常是子域编码(subfield subcode),也可以扩展到子空间编码(subspace subcode). 子空间或者子域编码的一个基本想 ...

- Django基础(2)-如何安装特定版本的Django项目

Django1.0版本和2.0版本的差异较大,这里jacky更常用的Django的1.9.8的版本,本小节jacky将给大家分享如何用Pycharm创建1.9.8版本的项目 (一)使用Pycharm配 ...

- Samba文件共享服务设置

SMB的主程序 smbd:SMB-TCP139,CIFS-TCP445 nmbd:NetBios-UDP137,138 SMB主程序对应的两个服务 /etc/init.d/smb /etc/init. ...

- Linux 组的管理

一.Linux组基本介绍 在Linux中每个用户必须属于一个组,不能独立于组外.在Linux中每个文件有所有者,所在组,其他组的概念 1)所有者 2)所在组 3)其他组 4)改变用户的所在组 二.文件 ...

- strace命令 一

简介 strace常用来跟踪进程执行时的系统调用和所接收的信号. 在Linux世界,进程不能直接访问硬件设备,当进程需要访问硬件设备(比如读取磁盘文件,接收网络数据等等)时,必须由用户态模式切换至内核 ...